使用 Microsoft Purview DevOps 策略预配对 Azure SQL 数据库中系统元数据的访问

DevOps 策略是一类 Microsoft Purview 访问策略。 借助它们,可管理对已在 Microsoft Purview 中注册进行数据策略强制实施的数据源中的系统元数据的访问。 这些策略是直接在 Microsoft Purview 治理门户中配置的,保存后,它们会自动发布并由数据源强制实施。 Microsoft Purview 策略仅管理 Microsoft Entra 主体的访问权限。

本操作指南介绍如何配置 Azure SQL 数据库以强制实施在 Microsoft Purview 中创建的策略。 其中包括针对 Azure SQL 数据库的配置步骤以及需要在 Microsoft Purview 中执行的步骤,旨在说明如何使用 DevOps 策略操作“SQL 性能监视”或“SQL 安全审核”预配对 Azure SQL 数据库系统元数据(DMV 和 DMF)的访问权限。

先决条件

具有活动订阅的 Azure 帐户。 创建帐户。

一个新的或现有的 Microsoft Purview 帐户。 按照本快速入门指南创建一个。

- 创建一个新的 Azure SQL 数据库实例,或使用当前推出了此功能的某一区域中的现有实例。 可以按照此指南创建 Azure SQL 数据库实例。

区域支持

支持所有 Microsoft Purview 区域。

为 Microsoft Purview 中的策略配置 Azure SQL 数据库实例

要使与 Azure SQL 数据库关联的逻辑服务器遵循 Microsoft Purview 中的策略,需要配置一个 Microsoft Entra 管理员。在 Azure 门户中,转到托管 Azure SQL 数据库实例的逻辑服务器。 在侧菜单上,选择“Microsoft Entra ID”。 将管理员名称设置为你偏好的任何 Microsoft Entra 用户或组,然后选择“保存”。

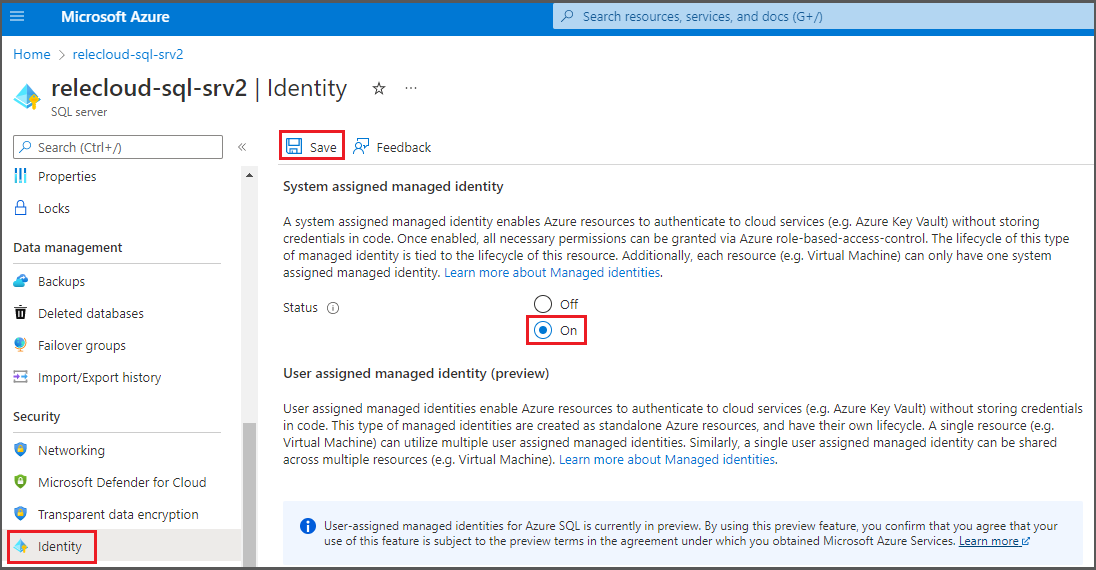

然后,在边侧菜单中选择“标识”。 在“系统分配的托管标识”下,将状态切换为“打开”,然后选择“保存”。

Microsoft Purview 配置

在 Microsoft Purview 中注册数据源

你必须先在 Microsoft Purview Studio 中注册一个数据资源,然后才能在 Microsoft Purview 中为该数据资源创建策略。 本指南稍后将会提供与注册数据资源相关的说明。

注意

Azure Purview 策略依赖于数据资源 ARM 路径。 如果数据资源移动到新的资源组或订阅,则需要先将它取消注册,然后在 Microsoft Purview 中重新注册它。

配置权限以启用数据源上的数据策略实施

注册资源后,必须在 Microsoft Purview 中为该资源创建策略之前配置权限。 需要具有一组权限才能启用“数据策略实施”。 这适用于数据源、资源组或订阅。 若要启用“数据策略实施”,则必须同时拥有对资源的特定标识和访问管理 (IAM) 特权以及特定的 Microsoft Purview 特权:

你必须在资源的 Azure 资源管理器路径或其任何父路径上拥有以下任一 IAM 角色组合(即使用 IAM 权限继承):

- IAM“所有者”

- IAM“参与者”和 IAM“用户访问管理员”

若要配置 Azure 基于角色的访问控制 (RBAC) 权限,请按照指南进行操作。 以下屏幕截图显示了如何访问 Azure 门户中的访问控制部分,以便为数据资源添加角色分配。

注意

可以从父资源组、订阅或订阅管理组继承数据源的 IAM 所有者角色。 检查哪些 Microsoft Entra 用户、组和服务主体保留或正在继承资源的“IAM 所有者”角色。

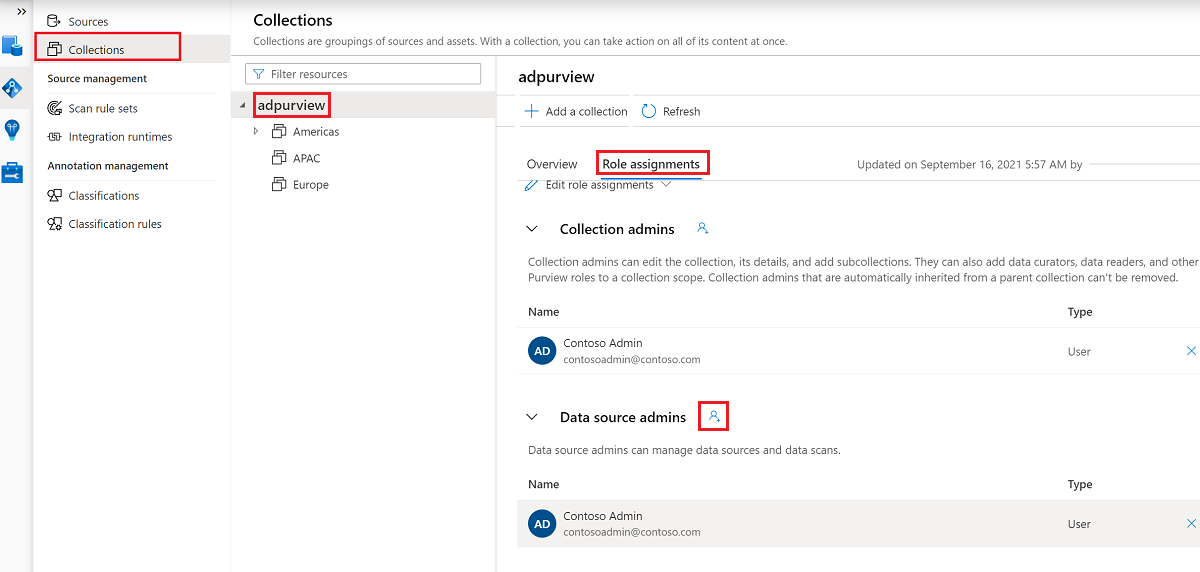

你还需要有集合或父集合(如果启用了继承)的 Microsoft Purview 数据源管理员角色。 有关详细信息,请参阅有关管理 Microsoft Purview 角色分配的指南。

以下屏幕截图显示了如何在根集合级别分配数据源管理员角色。

配置 Microsoft Purview 权限以创建、更新或删除访问策略

若要创建、更新或删除策略,你需要在 Microsoft Purview 中的根集合级别获取“策略创建者”角色:

- “策略创建者”角色可以创建、更新以及删除 DevOps 和数据所有者策略。

- 策略创建者角色可以删除自助服务访问策略。

有关管理 Microsoft Purview 角色分配的详细信息,请参阅在Microsoft Purview 数据映射中创建和管理集合。

注意

必须在根集合级别配置“策略创建者”角色。

此外,为了在创建或更新策略主题时能够轻松搜索 Microsoft Entra 用户或组,在 Microsoft Entra ID 中获取目录读取者权限可为你提供极大的帮助。 这是 Azure 租户中用户的常见权限。 如果没有目录读取者权限,策略创建者必须键入数据策略主题中包含的所有主体的完整用户名或电子邮件地址。

将访问预配责任委托给 Microsoft Purview 中的角色

在为某个资源启用“数据策略实施”后,任何在根集合级别具有“策略创建者”角色的 Microsoft Purview 用户都可以从 Microsoft Purview 预配对该数据源的访问权限。

注意

任何 Microsoft Purview 根集合管理员都可以将新用户分配到根“策略创建者”角色。 任何集合管理员都可以将新用户分配到该集合下的“数据源管理员”角色。 最大程度地减少具有 Microsoft Purview 集合管理员、数据源管理员或策略创建者角色的用户并对其仔细审查。

如果带有已发布策略的 Microsoft Purview 帐户被删除,则此类策略将在一段时间内停止强制执行,具体取决于特定数据源。 此更改可能对安全性和数据访问可用性都有影响。 IAM 中的参与者角色和所有者角色可以删除 Microsoft Purview 帐户。 可以通过转到 Microsoft Purview 帐户的访问控制 (IAM) 部分并选择“角色分配”来检查这些权限。 还可以使用锁以防止 Microsoft Purview 帐户通过 Azure 资源管理器锁被删除。

在 Microsoft Purview 中注册数据源

必须先向 Microsoft Purview 注册 Azure SQL 数据库数据源,然后才能创建访问策略。 可以遵循以下指南:

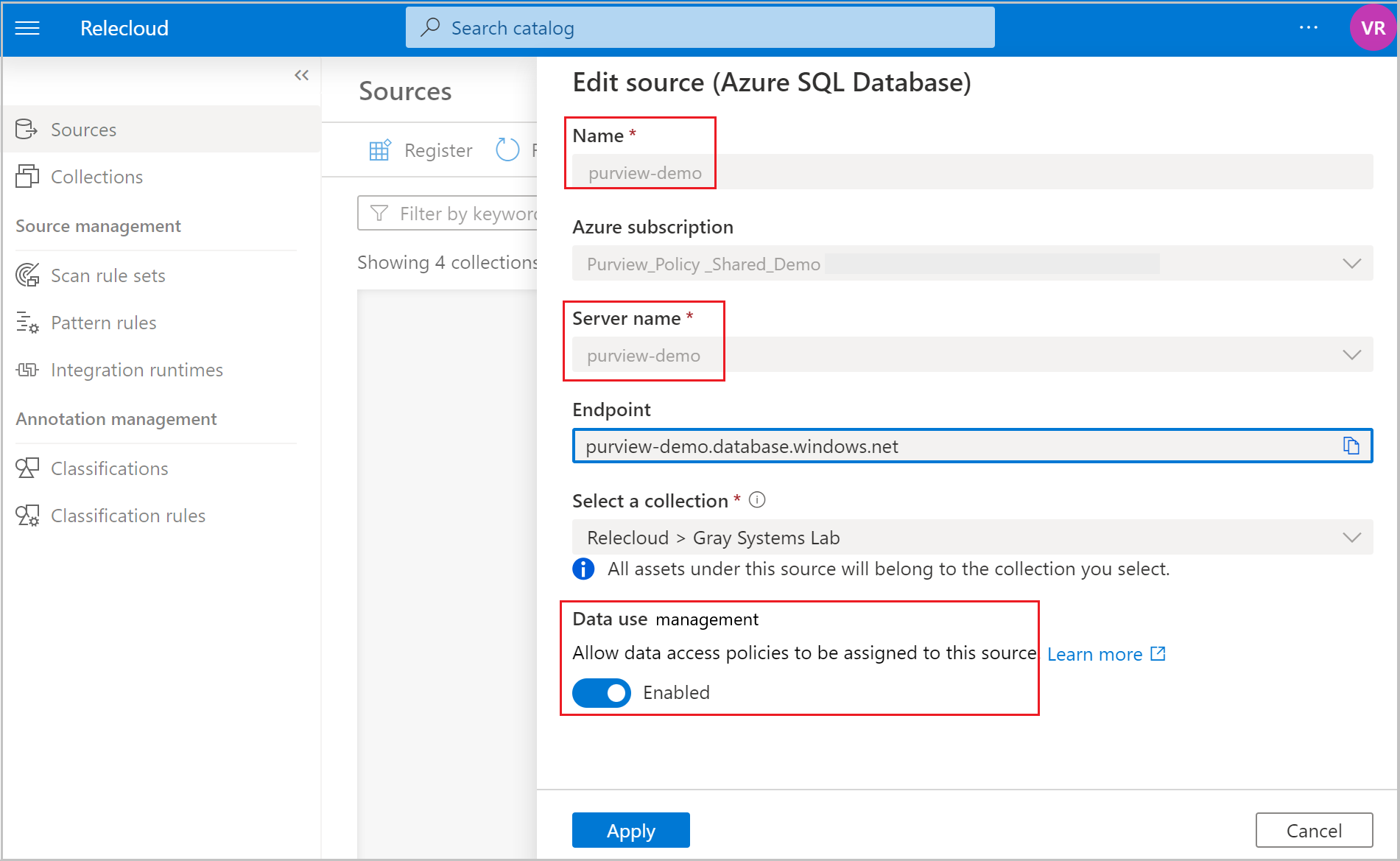

注册资源后,需要启用“数据策略强制实施”。 “数据策略强制实施”需要特定权限,并且可能会影响数据的安全性,因为它会将管理数据源访问权限的功能委派给某些 Microsoft Purview 角色。 本指南详细介绍了与数据策略强制实施相关的安全做法:如何启用数据策略强制实施

将数据源的“数据策略强制实施”开关切换到“已启用”后,数据源的情况如以下屏幕截图所示。 这使访问策略能够与给定数据源一起使用。

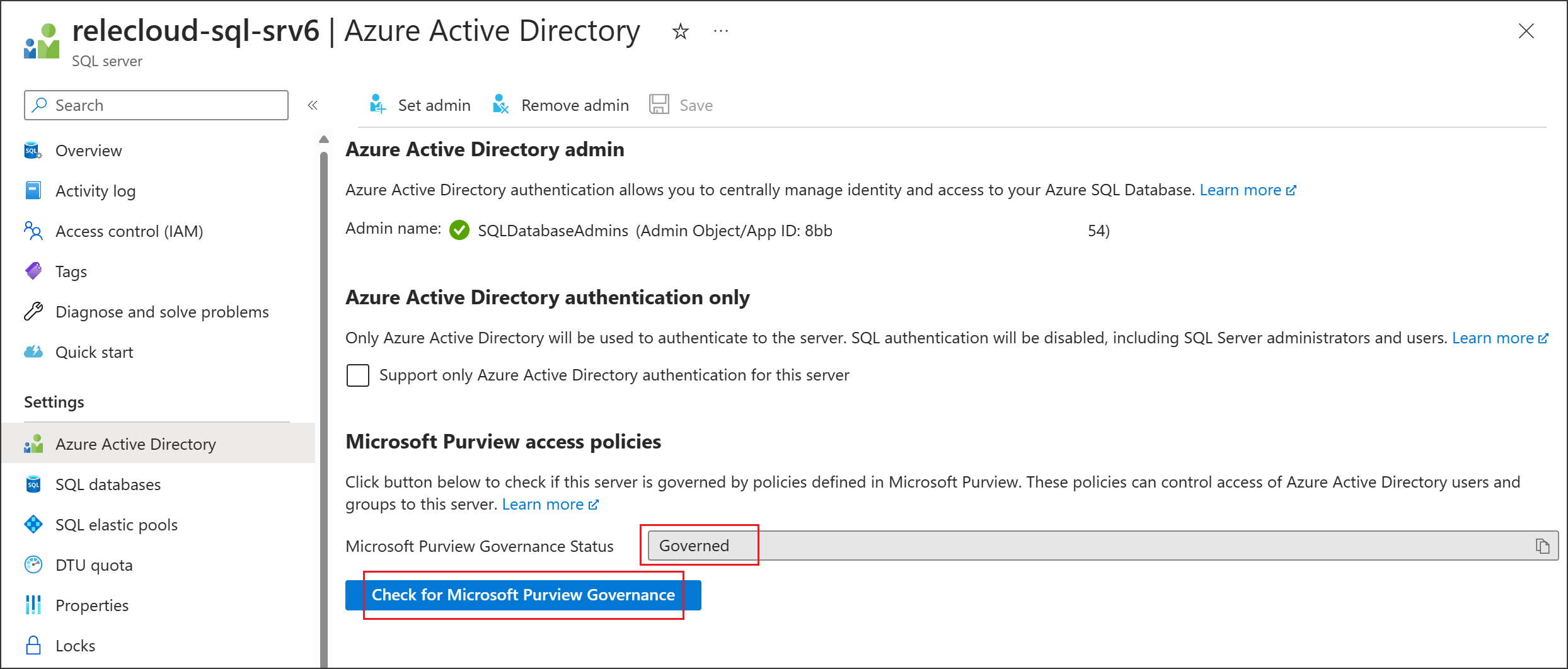

返回到 Azure SQL 数据库的 Azure 门户,验证它现在是否由 Microsoft Purview 治理:

通过此链接登录到 Azure 门户

选择要配置的 Azure SQL Server。

转到左窗格上的“Microsoft Entra ID”。

向下滚动到“Microsoft Purview 访问策略”。

选择“检查 Microsoft Purview 治理”对应的按钮。 等待请求处理完成。 这可能需要几分钟时间。

确认 Microsoft Purview 治理状态是否显示为

Governed。 请注意,在 Microsoft Purview 中启用“数据策略强制实施”后,可能需要经过几分钟才会反映正确的状态。

注意

如果为此 Azure SQL 数据库数据源禁用了“数据策略强制实施”,则 Microsoft Purview 治理状态最长可能需要经过 24 小时才会自动更新为 Not Governed。 可以通过选择“检查 Microsoft Purview 治理”来加速状态更新。 在为另一个 Microsoft Purview 帐户中的数据源启用“数据策略强制实施”之前,请确保 Purview 治理状态显示为 Not Governed。 然后使用新的 Microsoft Purview 帐户重复上述步骤。

创建新的 DevOps 策略

通过此链接获取在 Microsoft Purview 中创建新的 DevOps 策略的步骤。

列出 DevOps 策略

通过此链接获取在 Microsoft Purview 中列出 DevOps 策略的步骤。

更新 DevOps 策略

通过此链接获取在 Microsoft Purview 中更新 DevOps 策略的步骤。

删除 DevOps 策略

通过此链接获取在 Microsoft Purview 中删除 DevOps 策略的步骤。

重要

DevOps 策略将自动发布,更改可能需要在最多 5 分钟后才由数据源强制实施。

测试 DevOps 策略

了解如何测试创建的策略。

角色定义详细信息

请参阅 DevOps 角色到数据源操作的映射。

后续步骤

请查看相关视频、博客和文档。