勒索软件和敲诈行为是一门高利润、低成本的生意,对目标组织、国家/地区安全、经济安全以及公共健康和安全造成了严重影响。 最初的勒索软件只是攻击一台电脑,而现在已发展到融合了各种勒索技术,可以针对所有类型的企业网络和云平台。

为了确保在 Azure 上运行的客户免受勒索软件攻击,Microsoft在云平台的安全性方面投入了大量资金,并提供保护 Azure 云工作负载所需的安全控制。

通过使用 Azure 本机勒索软件防护并实施本文中建议的最佳做法,你将采取措施,使组织能够防范、保护和检测对 Azure 资产的潜在勒索软件攻击。

本文列出了针对勒索软件攻击的关键 Azure 原生功能和防御措施,并提供了有关如何主动利用这些功能来保护 Azure 云中资产的指导。

小窍门

有关所有Microsoft平台和服务的综合勒索软件保护指南,请参阅 保护组织免受勒索软件和敲诈勒索。 有关什么是勒索软件及其工作原理的信息,请参阅 什么是勒索软件?

Azure 云资源如何定位

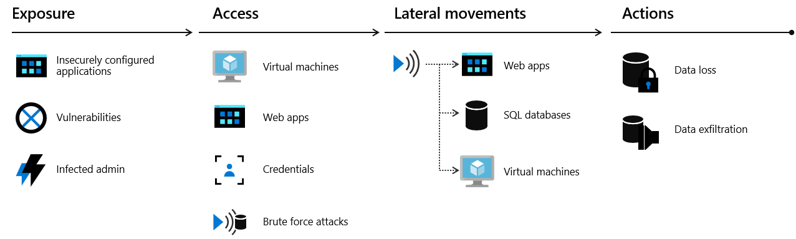

在攻击云基础设施时,攻击者通常会攻击多个资源以试图获取对客户数据或公司机密的访问权限。 云“杀伤链”模型解释了攻击者如何尝试通过四个步骤来获取公有云中运行的任何资源的访问权限:暴露、访问、横向移动和操作。

- 在“暴露”阶段,攻击者试图找到获取基础设施访问权限的机会。 例如,攻击者知道面向客户的应用程序必须保持打开,这样合法用户才能访问它们。 这些应用程序暴露在 Internet 上,因此容易受到攻击。

- 攻击者试图利用漏洞来获取公有云基础结构的访问权限。 此目的可以通过已泄露的用户凭据、已泄露的实例或不当配置的资源来实现。

- 在“横向移动”阶段,攻击者将发现他们有权访问的资源及其访问权限范围。 对实例攻击得手后,攻击者可以访问数据库和其他敏感信息。 然后,攻击者将搜索其他凭据。 我们的 Microsoft Defender for Cloud 数据表明,如果没有一个安全工具可快速通知你发生了攻击,组织平均需要经过 101 天才能发现这种入侵。 同时,在入侵发生后的 24-48 小时内,攻击者通常就完全控制了网络。

- 攻击者在横向移动后采取的行动很大程度上取决于他们在横向移动阶段能够访问的资源。 攻击者可能采取导致数据外泄、数据丢失的行动或发起其他攻击。 对于企业而言,数据丢失造成的平均财务损失现已达到 123 万美元。

特定于 Azure 的攻击向量

面向 Azure 环境时,勒索软件攻击者通常会利用:

- 配置错误的 Azure 资源:公开的存储帐户、数据库或具有弱访问控制的虚拟机

- 泄露的 Azure 凭据:被盗的 Azure AD 帐户、服务主体或托管标识,用于提供对 Azure 资源的访问权限

- 易受攻击的 Azure VM:通过远程桌面协议(RDP)或 SSH 访问的未修补虚拟机

- 弱网络安全:配置不当的网络安全组或 Azure 防火墙规则

- 备份保护不足:缺少不可变性或 MFA 保护的 Azure 备份配置

- 标识安全性不佳:没有多重身份验证或条件访问策略的 Azure AD 帐户

Microsoft Defender for Cloud 持续监视 Azure 环境中的这些漏洞。 有关攻击技术和防御策略的综合指南,请参阅什么是勒索软件?

针对勒索软件的 Azure 本地保护

Azure 提供内置功能,用于防范攻击生命周期的每个阶段的勒索软件攻击。 防止支付赎金的最佳防御措施是使用 Azure 强大的安全工具实施预防措施,并确保能够快速恢复受影响的资产以恢复业务运营。

关键的 Azure 本机保护功能包括:

- Microsoft Defender for Cloud - 为 Azure 工作负载提供威胁检测和响应(XDR),并提供特定于勒索软件的检测功能

- Azure 备份 - 提供具有软删除和 MFA 保护的不可变备份,以确保恢复选项

Azure 防火墙高级版 - Azure Policy - 跨 Azure 资源强制实施安全配置和合规性

- Microsoft Sentinel - 通过特定于勒索软件的检测分析提供 SIEM/SOAR 功能

有关帮助保护、检测和响应勒索软件的 Azure 功能的详细信息,请参阅 有助于保护、检测和响应的 Azure 功能和资源。

后续步骤

有关所有Microsoft平台的综合勒索软件保护指南,请参阅 保护组织免受勒索软件和敲诈勒索。

特定于 Azure 的勒索软件防护文章:

其他资源: