本文提供特定于 Azure 的指南,指导组织防范和从勒索软件攻击中恢复。

小窍门

本文重点介绍特定于 Azure 的准备工作。 有关全面指南,请参阅 保护组织免受勒索软件和敲诈勒索。

采用网络安全框架

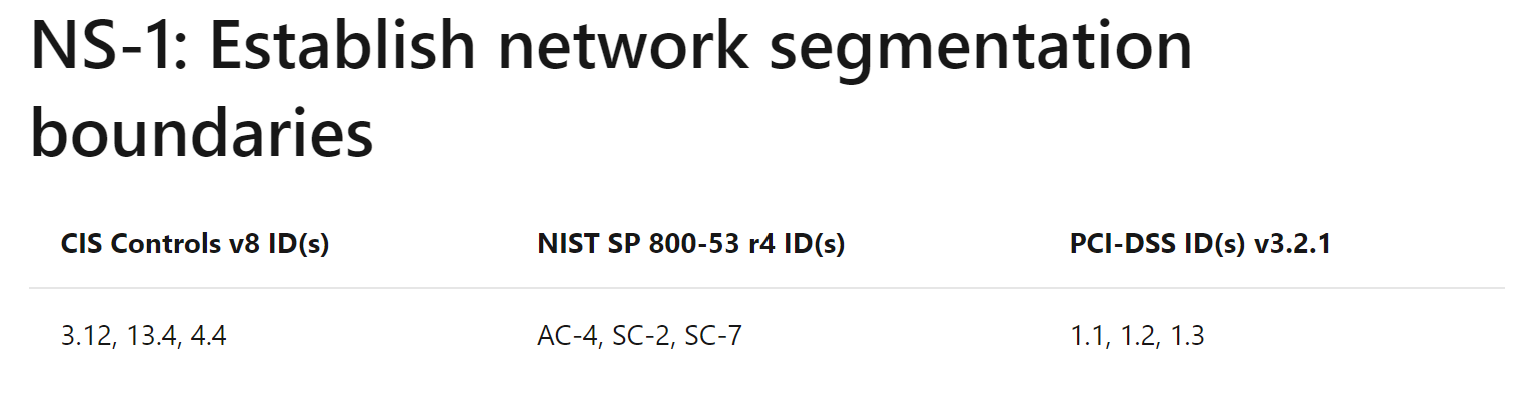

一个很好的起点是采用 Azure 云安全基准(MCSB) 来保护 Azure 环境。 Azure 云安全基准是基于基于行业的安全控制框架(如 NIST SP800-53、CIS 控制 v7.1)的 Azure 安全控制框架。

Azure 云安全基准提供了有关如何配置 Azure 和 Azure 服务并实施安全控制的组织指南。 组织可以使用 Microsoft Defender for Cloud 来监视其实时 Azure 环境状态以及所有 MCSB 控件。

最终,该框架旨在降低和更好地管理网络安全风险。

| Azure 云安全基准堆栈 |

|---|

| 网络安全 (NS) |

| 标识管理(IM) |

| 特权访问 (PA) |

| 数据保护 (DP) |

| 资产管理(AM) |

| 日志记录和威胁检测 (LT) |

| 事件响应(IR) |

| 态势和漏洞管理 (PV) |

| 终结点安全性 (ES) |

| 备份和恢复 (BR) |

| DevOps Security (DS) |

| 治理和策略 (GS) |

用于勒索软件保护的 Azure 技术控制

Azure 提供了各种本机技术控制,用于保护、检测和响应勒索软件事件,重点是预防。 在 Azure 中运行工作负荷的组织应利用以下 Azure 本机功能:

适用于 Azure 的检测和防护工具

- Microsoft Defender for Cloud - 统一的安全管理为 Azure 工作负荷提供威胁防护,包括 VM、容器、数据库和存储

- Azure 防火墙高级 - 具有 IDPS 功能的下一代防火墙,用于检测和阻止勒索软件 C&C 通信

- Microsoft Sentinel - 具有内置勒索软件检测分析和自动响应的云原生 SIEM/SOAR 平台

- Azure 网络观察程序 - 网络监视和诊断,用于检测异常流量模式

Azure 资源的数据保护

- 具有不可变性和软删除的 Azure 备份,适用于 Azure VM、SQL 数据库和文件共享

- Azure 存储不可变 Blob - WORM(一次写入,多次读取)存储,无法被修改或删除

- Azure 基于角色的访问控制 (RBAC) - Azure 资源访问的最低特权原则

- Azure Policy - 跨 Azure 订阅强制实施备份策略和安全配置

- 常规备份验证 使用 Azure Site Recovery 进行灾难恢复测试

有关全面的事件处理指南,请参阅 准备勒索软件恢复计划。

Azure 备份和恢复功能

确保已为 Azure 工作负载制定适当的流程和过程。 几乎所有的勒索软件事件都会导致需要还原已受损害的系统。 应为 Azure 资源制定适当的、经过测试的备份和还原过程,并制定适当的遏制策略来阻止勒索软件的传播。

Azure 平台通过 Azure 备份和各种 Azure 数据服务和工作负载中的内置功能提供多个备份和恢复选项:

使用 Azure 备份进行独立备份

Azure 备份 提供不可变的隔离备份,并提供软删除和 MFA 保护,用于:

- Azure 虚拟机

- Azure VM 中的数据库:SQL、SAP HANA

- Azure Database for PostgreSQL

- 本地 Windows Server(使用 MARS 代理备份到云)

操作性备份

- Azure 文件 - 使用时间点还原共享快照

- Azure Blob - 软删除、版本控制以及不可变存储

- Azure 磁盘 - 增量快照

Azure 数据服务的内置备份

Azure SQL 数据库、Azure Database for MySQL/MariaDB/PostgreSQL、Azure Cosmos DB 和 Azure NetApp 文件等数据服务提供具有自动计划的内置备份功能。

有关详细指导,请参阅 备份和还原计划,以防止勒索软件。

后续步骤

有关所有Microsoft平台和服务的综合勒索软件保护指南,请参阅 保护组织免受勒索软件和敲诈勒索。

其他 Azure 勒索软件文章: