重要

注意: 2026 年 8 月 18 日,根据 世纪互联发布的公告,所有Microsoft Sentinel 功能将在中国 Azure 正式停用。

本文介绍了为 Microsoft Sentinel 配置客户管理的密钥 (CMK) 的背景信息和步骤。 Microsoft Sentinel 中存储的所有数据都已由 Microsoft 在所有相关存储资源中加密。 CMK 通过由你创建并拥有、且存储在你的 Azure 密钥保管库中的加密密钥来提供额外的保护层。

先决条件

- 配置具有至少 100 GB/天承诺层级的 Log Analytics 专用群集。 当多个工作区链接到同一专用群集时,它们共享同一个客户管理的密钥。 了解 Log Analytics 专用群集定价。

- 在专用群集上配置 CMK 并将工作区链接到该群集。 了解 Azure Monitor 中的 CMK 预配步骤。

注意事项

仅通过 REST API 和 Azure CLI(而不是 Azure 门户)支持将 CMK 工作区加入 Sentinel。 当前不支持 Azure 资源管理器模板(ARM 模板)进行 CMK 载入。

在以下情况下,导入的工作区数据和日志使用 CMK 进行加密,而其他 Microsoft Sentinel 数据(包括分析规则等安全内容,以及警报、事件等)则使用 Microsoft 管理的密钥加密:

- 在已加入 Microsoft Sentinel 的工作区上启用 CMK。

- 在具有启用 Microsoft Sentinel 的工作区的群集上启用 CMK。

- 将启用了 Microsoft Sentinel 的非 CMK 工作区链接到启用 CMK 的群集。

不支持以下 CMK 相关的更改,因为这些更改可能导致未定义和有问题的行为:

- 在已载入 Microsoft Sentinel 的工作区上禁用 CMK。

- 将已载入 Sentinel 并已启用 CMK 的工作区从其已启用 CMK 的专用群集中取消链接,从而将其设置为非 CMK 工作区。

- 在启用了 CMK 的 Log Analytics 专用群集上禁用 CMK。

Microsoft Sentinel 支持 CMK 配置中的系统分配的标识。 因此,专用 Log Analytics 群集的标识应为系统分配的类型。 建议使用创建 Log Analytics 群集时自动分配给该群集的标识。

当前不支持将客户管理的密钥更改为其他密钥(具有另一个 URI)。 应通过轮换密钥来更改密钥。

对生产工作区或 Log Analytics 群集做出任何 CMK 更改之前,请联系 Microsoft Sentinel 产品组。

CMK 的工作原理

Microsoft Sentinel 解决方案使用专用 Log Analytics 群集来支持日志收集和各种功能。 在配置 Microsoft Sentinel CMK 的过程中,必须在相关 Log Analytics 专用群集上配置 CMK 设置。 Microsoft Sentinel 在 Log Analytics 以外的存储资源中保存的数据也将使用为专用 Log Analytics 群集配置的客户管理的密钥进行加密。

有关详细信息,请参阅:

注意

如果在 Microsoft Sentinel 上启用了 CMK,则不会启用任何不支持 CMK 的公共预览功能。

启用 CMK

若要预配 CMK,请执行以下步骤:

- 请确保有 Log Analytics 工作区,并已将其链接到启用了 CMK 的专用群集。 (请参阅先决条件。)

- 注册到 Azure Cosmos DB 资源提供程序。

- 将访问策略添加到 Azure Key Vault 实例。

- 通过载入 API 将工作区载入 Microsoft Sentinel。

- 请联系 Microsoft Sentinel 产品组以确认加入。

步骤 1:在专用群集的 Log Analytics 工作区上配置 CMK

如先决条件中所述,若要将具有 CMK 的 Log Analytics 工作区加入 Microsoft Sentinel,必须先将此工作区链接到启用了 CMK 的专用 Log Analytics 群集。 Microsoft Sentinel 将使用专用群集使用的同一密钥。 按照 Azure Monitor 客户托管的密钥配置中的说明创建 CMK 工作区,在以下步骤中,该工作区将用作 Microsoft Sentinel 工作区。

步骤 2:注册 Azure Cosmos DB 资源提供程序

Microsoft Sentinel 使用 Azure Cosmos DB 作为附加存储资源。 在将 CMK 工作区加入 Microsoft Sentinel 之前,请务必注册到 Azure Cosmos DB 资源提供程序。

按照说明为你的 Azure 订阅注册 Azure Cosmos DB 资源提供程序。

步骤 3:将访问策略添加到 Azure Key Vault 实例

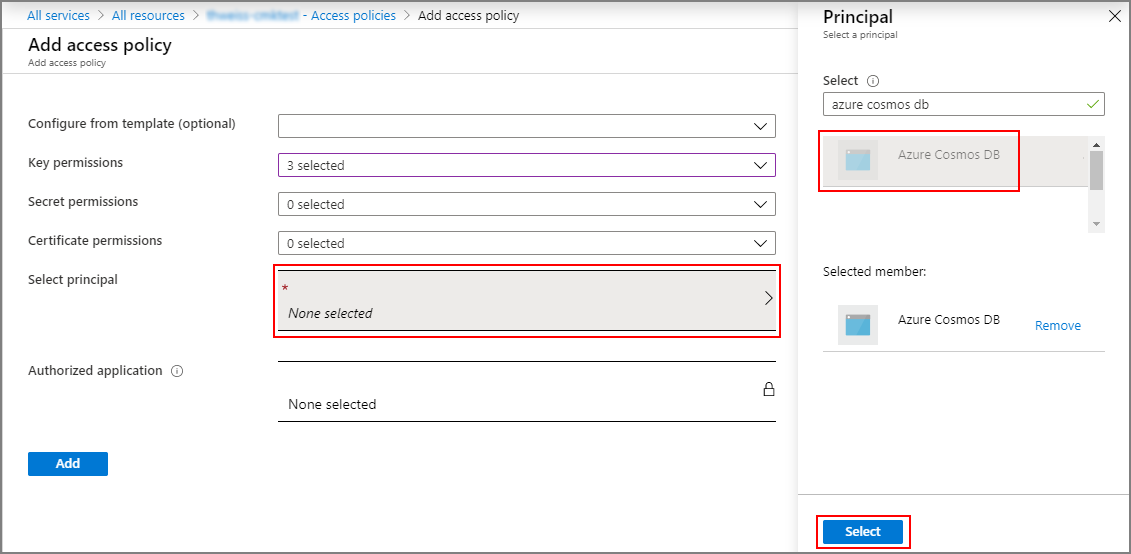

添加一个访问策略,允许 Azure Cosmos DB 访问链接到专用 Log Analytics 群集的 Azure Key Vault 实例(Microsoft Sentinel 将使用同一密钥)。

按照此处的说明,使用 Azure Cosmos DB 主体将访问策略添加到 Azure 密钥保管库实例。

步骤 4:通过加入 API 将工作区加入 Microsoft Sentinel

使用 属性作为 customerManagedKey,通过true 将已启用 CMK 的工作区加入 Microsoft Sentinel。 有关加入 API 的更多上下文,请参阅 Microsoft Sentinel GitHub 存储库中的此文档。

例如,发送正确的 URI 参数和授权令牌时,以下 URI 和请求正文是将工作区加入 Microsoft Sentinel 的有效调用。

URI

PUT https://management.chinacloudapi.cn/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.OperationalInsights/workspaces/{workspaceName}/providers/Microsoft.SecurityInsights/onboardingStates/{sentinelOnboardingStateName}?api-version=2021-03-01-preview

请求正文

{

"properties": {

"customerManagedKey": true

}

}

步骤 5:联系 Microsoft Sentinel 产品组以确认加入

最后,请联系 Microsoft Sentinel 产品组来确认已启用 CMK 的工作区的加入状态。

密钥加密密钥吊销或删除

如果用户通过删除密钥加密密钥 (CMK) 或移除专用群集和 Azure Cosmos DB 资源提供程序的访问权限来撤销密钥加密密钥,则 Microsoft Sentinel 将在一小时内执行此更改,并表现为数据已不再可用。 此时,将阻止任何使用持久性存储资源的操作(如数据引入、持久配置更改和事件创建)。 不会删除以前存储的数据,但仍不可访问这些资源。 不可访问的数据由数据保留策略管理,并根据该策略进行清除。

撤消或删除加密密钥后,唯一可行的操作是删除帐户。

如果在吊销后还原访问,Microsoft Sentinel 会在一小时内恢复对数据的访问权限。

对于专用 Log Analytics 群集和 Azure Cosmos DB,可通过在密钥保管库中禁用客户管理的密钥,或删除密钥的访问策略来撤销对数据的访问权限。 不支持通过从专用 Log Analytics 群集中移除密钥或通过移除与专用 Log Analytics 群集关联的标识来撤销访问权限。

若要详细了解密钥吊销在 Azure Monitor 中的工作原理,请参阅 Azure Monitor CMK 吊销。

客户管理的密钥轮换

Microsoft Sentinel 和 Log Analytics 支持密钥轮换。 当用户在 Key Vault 执行密钥轮换时,Microsoft Sentinel 会在一小时内开始支持新密钥。

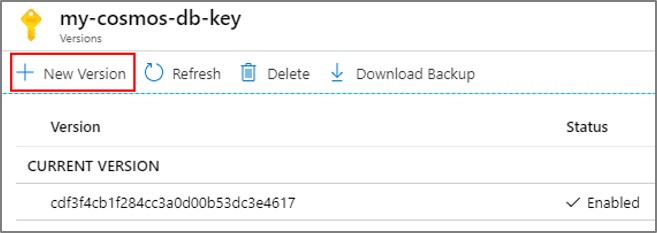

在 Azure 密钥保管库中,通过创建密钥的新版本来执行密钥轮换:

在 24 小时后,或者在 Azure Key Vault 审核日志不再显示任何使用以前版本的活动后,禁用密钥的以前版本。

轮换密钥后,必须使用新 Azure Key Vault 密钥版本显式更新 Log Analytics 中的专用 Log Analytics 群集资源。 有关详细信息,请参阅 Azure Monitor CMK 轮换。

替换客户管理的密钥

Microsoft Sentinel 不支持替换客户管理的密钥。 你应转而使用密钥轮换功能。

后续步骤

本文档介绍了如何在 Microsoft Sentinel 中设置客户托管密钥。 若要详细了解 Microsoft Sentinel,请参阅以下文章:

- 开始使用 Microsoft Sentinel 检测威胁。

- 使用工作簿监视数据。