适用于: ✔️ SMB Azure 文件共享

Azure 文件存储采用以下方法来支持使用 Kerberos 身份验证协议通过服务器消息块 (SMB) 对 Windows 文件共享进行基于标识的身份验证:

- 本地 Active Directory 域服务 (AD DS)

- Microsoft Entra 域服务

- 用于混合标识的 Microsoft Entra Kerberos

若要选择正确的 AD 源进行身份验证,请查看 “工作原理”部分。 选择域服务不同,设置也会不同。 本文重点介绍如何启用和配置本地 AD DS,以便通过 Azure 文件共享进行身份验证。

如果不熟悉 Azure 文件存储,请阅读 规划指南。

支持的方案和限制

- 若要对 Azure 文件存储使用基于标识的身份验证,必须分配共享级别的 RBAC 权限。 可以通过两种方式完成此操作:

- 默认共享级别权限: 此选项在共享级别上为所有经过身份验证的用户应用 RBAC。 使用此配置,无需将本地 AD DS 标识同步到 Microsoft Entra ID。

- 精细的共享级别权限: 如果要将共享级别的 RBAC 分配给特定用户或组,则必须使用 Microsoft Entra Connect 将相应的标识从本地 AD DS 同步到 Entra ID。 在 Entra ID 中创建的组只有在包含同步的用户帐户时才会起作用。 不需要密码哈希同步。

- 客户端 OS 要求:Windows 8/Windows Server 2012 或更高版本,或 Linux VM(如 Ubuntu 18.04+ 和等效的 RHEL/SLES 分发)。

- 使用 AES 256 加密 (建议)通过 Active Directory 提供 Kerberos 身份验证。 尚不支持 AES 128 Kerberos 加密。

- 支持单一登录(SSO)。

- 默认情况下,访问权限仅限于存储帐户所注册的 Active Directory 林。 来自该林中任何域的用户都可以访问文件共享内容,前提是他们具有适当的权限。 为了启用来自其他森林的访问,您必须配置森林信任关系。 有关详细信息,请参阅将 Azure Files 与多个 Active Directory 林配合使用。

- NFS 文件共享目前不支持基于标识的身份验证。

通过 SMB 为 Azure 文件共享启用 AD DS 时,加入 AD DS 的计算机可以使用现有的 AD DS 凭据装载 Azure 文件共享。 可以在 Azure 中的本地或虚拟机(VM)上托管 AD DS 环境。

先决条件

在为 Azure 文件共享启用 AD DS 身份验证之前,请确保完成以下先决条件:

选择或创建 AD DS 环境,并使用本地 Microsoft Entra Connect Sync 应用程序将它同步到 Microsoft Entra ID。

可在新的或现有的本地 AD DS 环境中启用该功能。 用于访问的标识必须同步到 Microsoft Entra ID 或使用默认共享级别权限。 要访问的 Microsoft Entra 租户和文件共享必须与同一订阅关联。

将本地计算机或 Azure 虚拟机加入到本地 AD DS 域中。 请参阅 “将计算机加入域”。

如果计算机未加入域,那么,当该计算机到本地 AD 域控制器的网络连接不受阻碍且用户提供显式凭据时,你仍可使用 AD DS 进行身份验证。 有关详细信息,请参阅从未加入 AD 域的 VM 或加入其他 AD 域的 VM 挂载文件共享。

选择或创建 Azure 存储帐户。 为了获得最佳性能,请在计划从中访问共享的客户端所在的同一区域中部署存储帐户。

确保包含文件共享的存储帐户还没有配置为进行基于标识的身份验证。 如果已在存储帐户上启用标识源,则必须在启用本地 AD DS 之前将其禁用。

如果在连接到 Azure 文件时遇到问题,请参阅 排查 Windows 上的 Azure 文件装载错误。

如果计划在文件共享上启用任何网络配置,请阅读 网络注意事项 文章,并在启用 AD DS 身份验证之前完成相关配置。

概述

为 Azure 文件共享启用 AD DS 身份验证时,可以使用本地 AD DS 凭据向 Azure 文件共享进行身份验证。 还可以管理权限以允许精细访问控制。 若要设置身份验证,请使用本地 Microsoft Entra Connect 同步 应用程序将标识从本地 AD DS 同步到 Microsoft Entra ID。 将共享级别权限分配给同步到 Microsoft Entra ID 的混合标识,并使用 Windows ACL 管理文件和目录级访问。

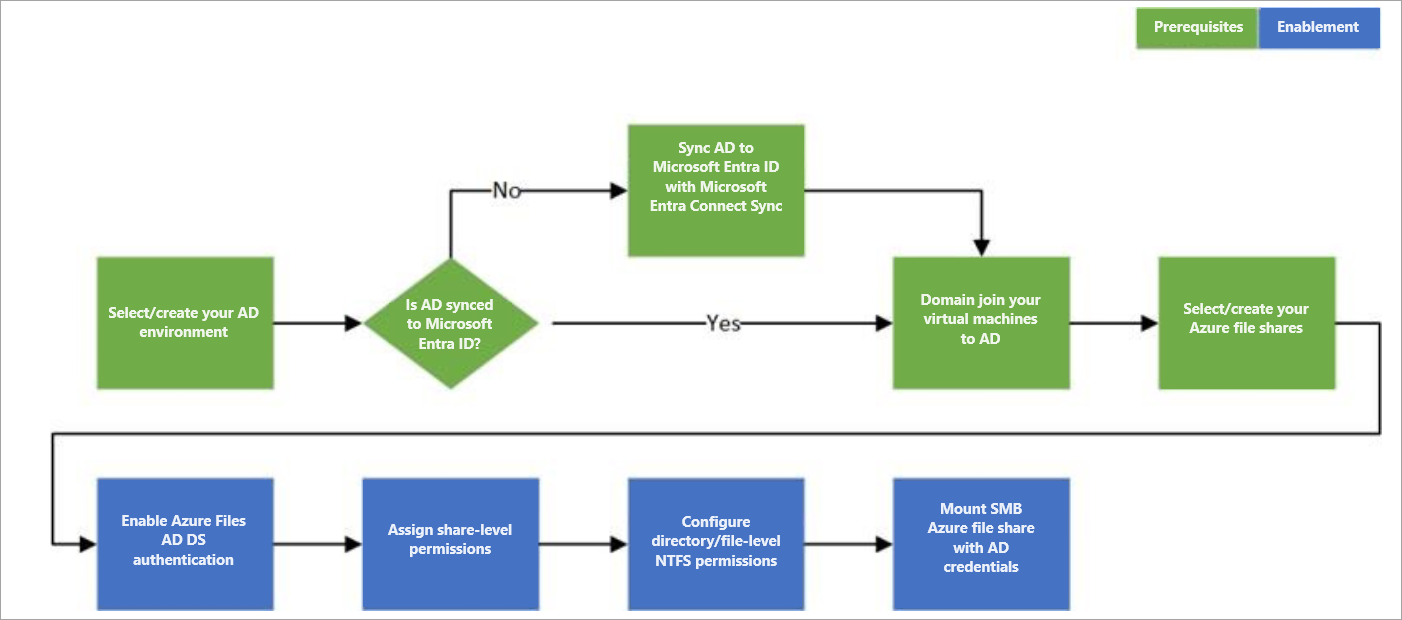

请按照以下步骤设置 Azure 文件存储以进行 AD DS 身份验证:

下图说明了通过 SMB 为 Azure 文件共享启用 AD DS 身份验证的端到端工作流。

若要通过 Azure 基于角色的访问控制(Azure RBAC) 模型强制实施共享级文件权限,必须使用用于访问 Azure 文件共享的标识同步到Microsoft Entra ID。 或者,可以使用默认的共享级别权限。 从现有文件服务器传输的文件和目录上的Windows 样式 DACL将被保留并严格执行。 此设置提供与企业 AD DS 环境的无缝集成。 将本地文件服务器替换为 Azure 文件共享后,现有用户可通过单一登录体验从当前客户端访问 Azure 文件共享,无需更改正在使用的凭据。

下一步

若要开始, 请为存储帐户启用 AD DS 身份验证。