适用于:✔️ Windows VM

本文介绍了如何使用 Terraform 创建完整的 Windows 环境和支持资源。 这些资源包括虚拟网络、子网、公共 IP 地址等。

使用 Terraform 可以定义、预览和部署云基础结构。 使用 Terraform 时,请使用 HCL 语法来创建配置文件。 HCL 语法允许你指定云提供商(如 Azure)和构成云基础结构的元素。 创建配置文件后,请创建一个执行计划,利用该计划,可在部署基础结构更改之前先预览这些更改。 验证更改后,应用执行计划来部署基础结构。

在这篇文章中,你将学会如何:

- 使用 random_pet为 Azure 资源组名称创建随机值。

- 使用 azurerm_resource_group 创建 Azure 资源组。

- 使用 azurerm_virtual_network 创建虚拟网络 (VNET)。

- 使用 azurerm_subnet 创建子网。

- 使用 azurerm_public_ip 创建公共 IP。

- 使用 azurerm_network_security_group 创建网络安全组。

- 使用 azurerm_network_interface 创建网络接口。

- 使用 azurerm_network_interface_security_group_association 在网络安全组和网络接口之间创建关联。

- 使用 random_id 为唯一存储帐户名称生成随机值。

- 使用 azurerm_storage_account 创建用于启动诊断的存储帐户。

- 使用 azurerm_windows_virtual_machine 创建包含 IIS Web 服务器的 Windows VM。

- 使用 azurerm_virtual_machine_extension 创建 Windows VM 扩展。

先决条件

- Azure 订阅:如果没有 Azure 订阅,请在开始之前创建 一个试用订阅 。

实现 Terraform 代码

注释

本文中的示例代码位于 Azure Terraform GitHub 存储库中。 你可以查看包含当前和以前 Terraform 版本的测试结果的日志文件。

创建用于测试和运行示例 Terraform 代码的目录,并将其设为当前目录。

创建名为

providers.tf的文件并插入下列代码:

terraform {

required_version = ">=1.0"

required_providers {

azurerm = {

source = "hashicorp/azurerm"

version = "~>3.0"

}

random = {

source = "hashicorp/random"

version = "~>3.0"

}

}

}

provider "azurerm" {

features {}

}

- 创建名为

main.tf的文件并插入下列代码:

resource "azurerm_resource_group" "rg" {

location = var.resource_group_location

name = "${random_pet.prefix.id}-rg"

}

# Create virtual network

resource "azurerm_virtual_network" "my_terraform_network" {

name = "${random_pet.prefix.id}-vnet"

address_space = ["10.0.0.0/16"]

location = azurerm_resource_group.rg.location

resource_group_name = azurerm_resource_group.rg.name

}

# Create subnet

resource "azurerm_subnet" "my_terraform_subnet" {

name = "${random_pet.prefix.id}-subnet"

resource_group_name = azurerm_resource_group.rg.name

virtual_network_name = azurerm_virtual_network.my_terraform_network.name

address_prefixes = ["10.0.1.0/24"]

}

# Create public IPs

resource "azurerm_public_ip" "my_terraform_public_ip" {

name = "${random_pet.prefix.id}-public-ip"

location = azurerm_resource_group.rg.location

resource_group_name = azurerm_resource_group.rg.name

allocation_method = "Dynamic"

}

# Create Network Security Group and rules

resource "azurerm_network_security_group" "my_terraform_nsg" {

name = "${random_pet.prefix.id}-nsg"

location = azurerm_resource_group.rg.location

resource_group_name = azurerm_resource_group.rg.name

security_rule {

name = "RDP"

priority = 1000

direction = "Inbound"

access = "Allow"

protocol = "*"

source_port_range = "*"

destination_port_range = "3389"

source_address_prefix = "*"

destination_address_prefix = "*"

}

security_rule {

name = "web"

priority = 1001

direction = "Inbound"

access = "Allow"

protocol = "Tcp"

source_port_range = "*"

destination_port_range = "80"

source_address_prefix = "*"

destination_address_prefix = "*"

}

}

# Create network interface

resource "azurerm_network_interface" "my_terraform_nic" {

name = "${random_pet.prefix.id}-nic"

location = azurerm_resource_group.rg.location

resource_group_name = azurerm_resource_group.rg.name

ip_configuration {

name = "my_nic_configuration"

subnet_id = azurerm_subnet.my_terraform_subnet.id

private_ip_address_allocation = "Dynamic"

public_ip_address_id = azurerm_public_ip.my_terraform_public_ip.id

}

}

# Connect the security group to the network interface

resource "azurerm_network_interface_security_group_association" "example" {

network_interface_id = azurerm_network_interface.my_terraform_nic.id

network_security_group_id = azurerm_network_security_group.my_terraform_nsg.id

}

# Create storage account for boot diagnostics

resource "azurerm_storage_account" "my_storage_account" {

name = "diag${random_id.random_id.hex}"

location = azurerm_resource_group.rg.location

resource_group_name = azurerm_resource_group.rg.name

account_tier = "Standard"

account_replication_type = "LRS"

}

# Create virtual machine

resource "azurerm_windows_virtual_machine" "main" {

name = "${var.prefix}-vm"

admin_username = "azureuser"

admin_password = random_password.password.result

location = azurerm_resource_group.rg.location

resource_group_name = azurerm_resource_group.rg.name

network_interface_ids = [azurerm_network_interface.my_terraform_nic.id]

size = "Standard_DS1_v2"

os_disk {

name = "myOsDisk"

caching = "ReadWrite"

storage_account_type = "Premium_LRS"

}

source_image_reference {

publisher = "MicrosoftWindowsServer"

offer = "WindowsServer"

sku = "2022-datacenter-azure-edition"

version = "latest"

}

boot_diagnostics {

storage_account_uri = azurerm_storage_account.my_storage_account.primary_blob_endpoint

}

}

# Install IIS web server to the virtual machine

resource "azurerm_virtual_machine_extension" "web_server_install" {

name = "${random_pet.prefix.id}-wsi"

virtual_machine_id = azurerm_windows_virtual_machine.main.id

publisher = "Microsoft.Compute"

type = "CustomScriptExtension"

type_handler_version = "1.8"

auto_upgrade_minor_version = true

settings = <<SETTINGS

{

"commandToExecute": "powershell -ExecutionPolicy Unrestricted Install-WindowsFeature -Name Web-Server -IncludeAllSubFeature -IncludeManagementTools"

}

SETTINGS

}

# Generate random text for a unique storage account name

resource "random_id" "random_id" {

keepers = {

# Generate a new ID only when a new resource group is defined

resource_group = azurerm_resource_group.rg.name

}

byte_length = 8

}

resource "random_password" "password" {

length = 20

min_lower = 1

min_upper = 1

min_numeric = 1

min_special = 1

special = true

}

resource "random_pet" "prefix" {

prefix = var.prefix

length = 1

}

- 创建名为

variables.tf的文件并插入下列代码:

variable "resource_group_location" {

default = "chinanorth2"

description = "Location of the resource group."

}

variable "prefix" {

type = string

default = "win-vm-iis"

description = "Prefix of the resource name"

}

- 创建名为

outputs.tf的文件并插入下列代码:

output "resource_group_name" {

value = azurerm_resource_group.rg.name

}

output "public_ip_address" {

value = azurerm_windows_virtual_machine.main.public_ip_address

}

output "admin_password" {

sensitive = true

value = azurerm_windows_virtual_machine.main.admin_password

}

初始化 Terraform

运行 terraform init,将 Terraform 部署进行初始化。 此命令下载 Azure 提供程序,以便管理您的 Azure 资源。

terraform init -upgrade

要点:

- 参数

-upgrade可将必要的提供程序插件升级到符合配置版本约束的最新版本。

创建 Terraform 执行计划

运行 terraform plan 以创建执行计划。

terraform plan -out main.tfplan

要点:

-

terraform plan命令创建执行计划,但不执行它。 相反,它会确定需要执行哪些操作,以创建配置文件中指定的配置。 此模式允许你在对实际资源进行任何更改之前验证执行计划是否符合预期。 - 使用可选

-out参数可以为计划指定输出文件。 使用-out参数可以确保所查看的计划与所应用的计划完全一致。 - 若要详细了解如何使执行计划和安全性持久化,请参阅安全警告一节。

应用 Terraform 执行计划

运行 terraform apply 以将执行计划应用到您的云基础架构。

terraform apply main.tfplan

要点:

- 示例

terraform apply命令假设你先前运行了terraform plan -out main.tfplan。 - 如果为

-out参数指定了不同的文件名,请在对terraform apply的调用中使用该相同文件名。 - 如果未使用

-out参数,请调用不带任何参数的terraform apply。

在 Terraform 的虚拟机创建过程中不会像在 Azure 门户中那样显示成本信息。 若要详细了解虚拟机的成本工作原理,请参阅 “成本优化概述”页。

验证结果

运行以下命令以获取 VM 的公共 IP 地址并记下它:

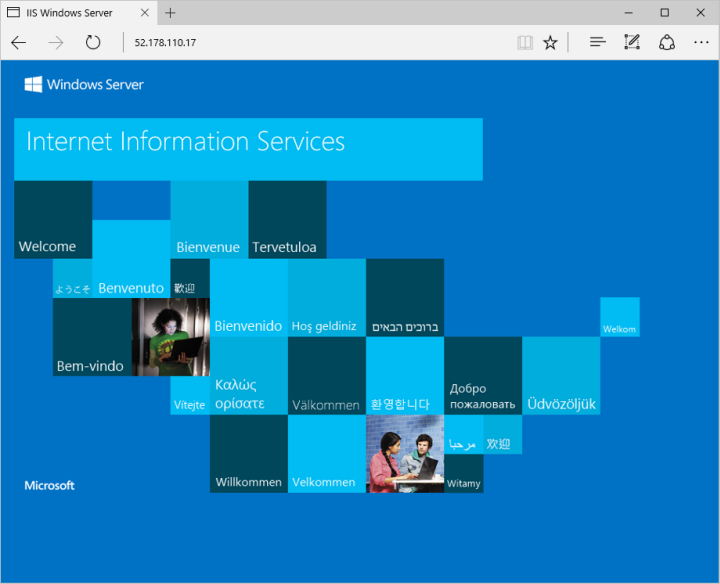

echo $(terraform output -raw public_ip_address)如果 IIS 已安装,并且 VM 上的端口 80 已对 Internet 开放, 则可以使用所选的 Web 浏览器查看默认的 IIS 欢迎页。 使用从上一个命令获取的 VM 的公共 IP 地址。 以下示例展示了默认 IIS 网站:

清理资源

不再需要通过 Terraform 创建的资源时,请执行以下步骤:

运行 terraform plan 并指定

destroy标志。terraform plan -destroy -out main.destroy.tfplan要点:

-

terraform plan命令创建执行计划,但不执行它。 相反,它会确定需要执行哪些操作,以创建配置文件中指定的配置。 此模式允许你在对实际资源进行任何更改之前验证执行计划是否符合预期。 - 使用可选

-out参数可以为计划指定输出文件。 使用-out参数可以确保所查看的计划与所应用的计划完全一致。 - 若要详细了解如何使执行计划和安全性持久化,请参阅安全警告一节。

-

运行 terraform apply 来应用执行计划。

terraform apply main.destroy.tfplan

Azure 上的 Terraform 故障排除

排查在 Azure 上使用 Terraform 时遇到的常见问题

后续步骤

在本快速入门中,你已使用 Terraform 部署了一个简单的虚拟机。 若要详细了解 Azure 虚拟机,请继续学习 Linux VM 的教程。