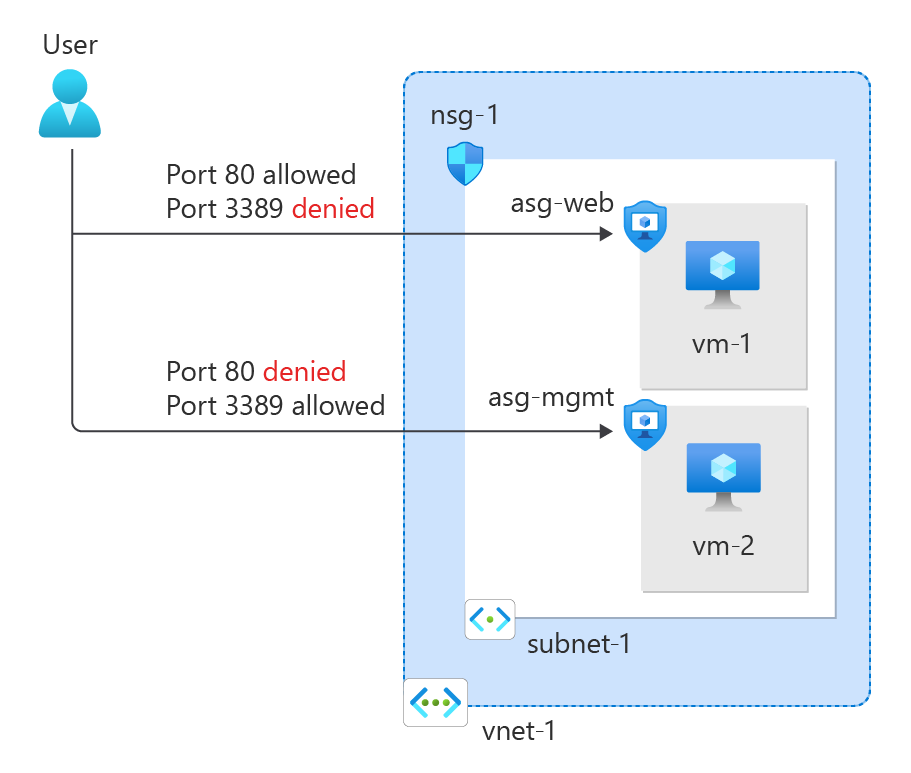

可以使用网络安全组来筛选进出 Azure 虚拟网络中 Azure 资源的入站和出站网络流量。

网络安全组包含安全规则,这些规则可按 IP 地址、端口和协议筛选网络流量。 当网络安全组与某个子网关联时,安全规则将应用于该子网中部署的资源。

本教程介绍如何执行下列操作:

- 创建网络安全组和安全规则

- 创建应用程序安全组

- 创建虚拟网络并将网络安全组关联到子网

- 部署虚拟机并将其网络接口关联到应用程序安全组

先决条件

- 具有活动订阅的 Azure 帐户。 你可以免费创建一个帐户。

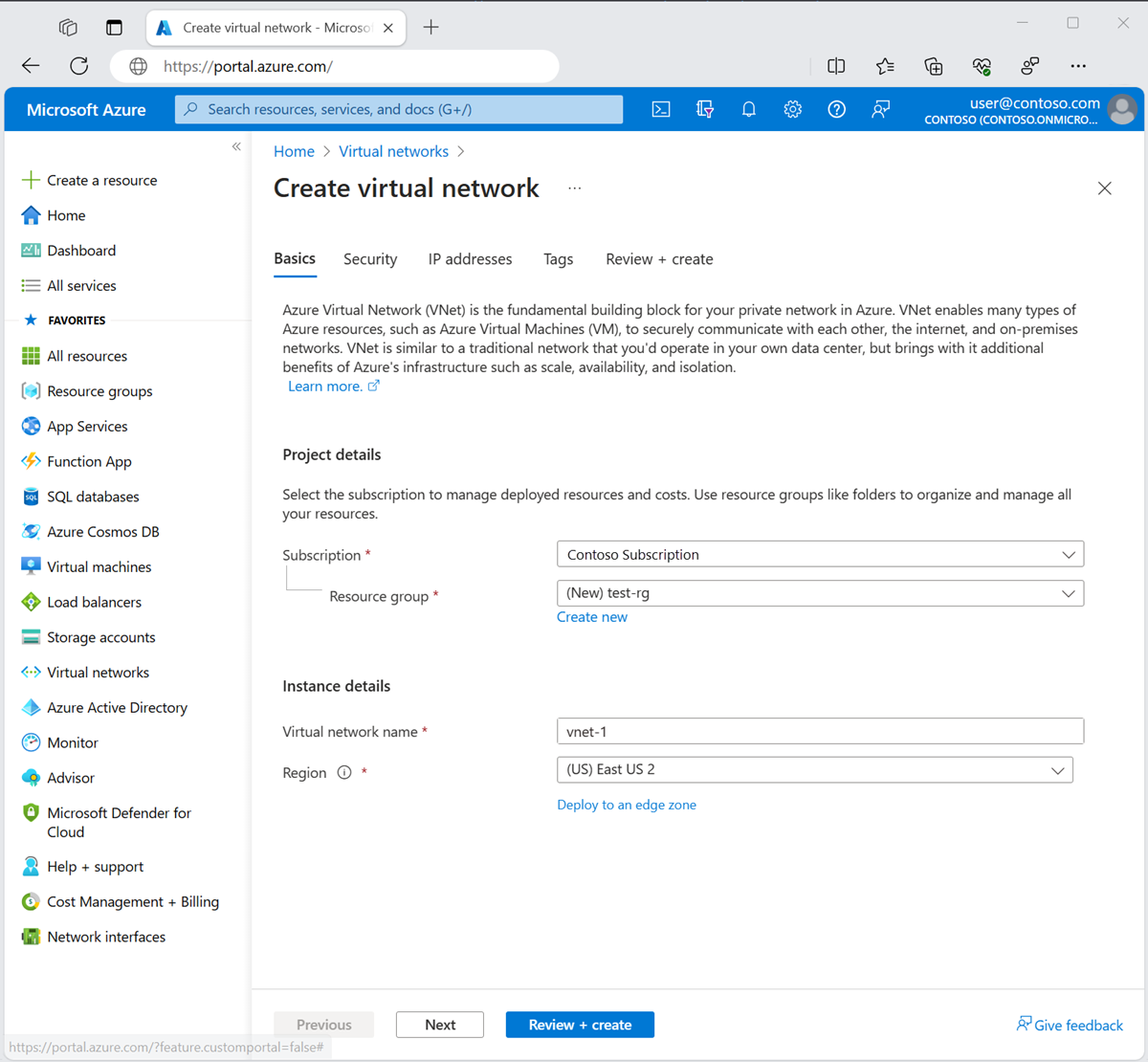

创建虚拟网络

下面的过程创建虚拟网络及资源子网。

在门户中,搜索并选择“虚拟网络”。

在“虚拟网络”页面上,选择“+ 创建”。

在创建虚拟网络的基本信息选项卡上输入或选择以下信息:

设置 值 项目详细信息 订阅 选择订阅。 资源组 选择“新建”。

在“名称”中输入“test-rg”。

选择“确定”。实例详细信息 名称 输入“vnet-1”。 区域 选择“(亚太)中国东部 2”。 选择“下一步: IP 地址”,转到“IP 地址”选项卡。

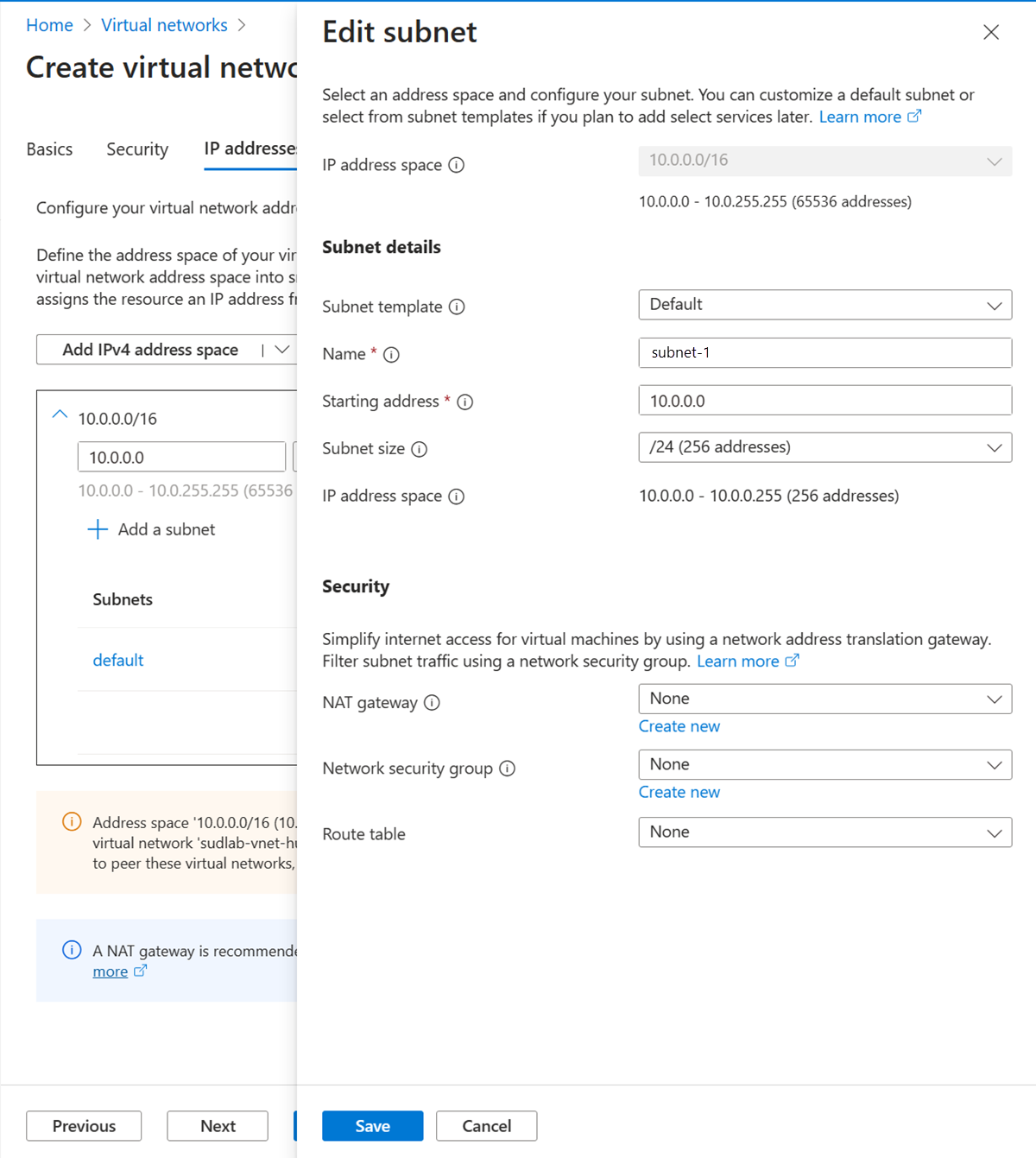

在“子网”的地址空间框中,选择“默认”子网。

在编辑子网中,输入或选择以下信息:

设置 值 子网名称 输入“subnet-1”。 子网地址范围 输入“10.0.0.0/24”。

选择“保存”。

选择屏幕底部的查看 + 创建,然后在验证通过时选择创建。

创建应用程序安全组

使用应用程序安全组 (ASG) 可将功能类似的服务器(例如 Web 服务器)分组到一起。

在门户顶部的搜索框中,输入应用程序安全组。 在搜索结果中选择“应用程序安全组”。

选择+ 创建。

在“创建应用程序安全组”的“基本信息”选项卡中,输入或选择以下信息:

设置 值 项目详细信息 订阅 选择订阅。 资源组 选择“test-rg”。 实例详细信息 名称 输入“asg-web”。 区域 选择“(亚太)中国北部 2”。 选择“查看 + 创建”。

选择+ 创建。

重复上述步骤并指定以下值:

设置 值 项目详细信息 订阅 选择订阅。 资源组 选择“test-rg”。 实例详细信息 名称 输入“asg-mgmt”。 区域 选择“(亚太)中国北部 2”。 选择“查看 + 创建”。

选择“创建”。

创建网络安全组

网络安全组 (NSG) 保护虚拟网络中的网络流量。

在门户顶部的搜索框中,输入“网络安全组”。 在搜索结果中选择“网络安全组”。

备注

在“网络安全组”的搜索结果中,你可能会看到“网络安全组(经典)”。 选择“网络安全组”。

选择+ 创建。

在“创建网络安全组”的“基本信息”选项卡中,输入或选择以下信息:

设置 值 项目详细信息 订阅 选择订阅。 资源组 选择“test-rg”。 实例详细信息 名称 输入“nsg-1”。 位置 选择“(亚太)中国北部 2”。 选择“查看 + 创建”。

选择“创建”。

将网络安全组关联到子网

在本部分,你要将网络安全组与前面创建的虚拟网络的子网相关联。

在门户顶部的搜索框中,输入“网络安全组”。 在搜索结果中选择“网络安全组”。

选择nsg-1。

在nsg-1的设置部分选择子网。

在“子网”页中,选择“+ 关联”:

在“关联子网”下,为“虚拟网络”选择“vnet-1 (test-rg)”。

为“子网”选择“subnet-1”,然后选择“确定”。

创建安全规则

从 nsg-1 的“设置”部分选择“入站安全规则”。

在“入站安全规则”页中,选择“+ 添加”。

创建一条安全规则,允许端口 80 至 asg-web 应用程序安全组。 在“添加入站安全规则”中,输入或选择以下信息:

设置 值 源 保留默认值“任意”。 源端口范围 保留默认值(*)。 目标 选择“应用程序安全组”。 目标应用程序安全组 选择“asg-web”。 服务 保留"自定义"的默认值。 目标端口范围 输入 80。 协议 选择TCP。 行动 保留默认值“允许”。 优先级 保留默认值“100”。 名称 输入 allow-http-web。 选择 添加 。

使用以下信息完成前面的步骤:

设置 值 源 保留默认值“任意”。 源端口范围 保留默认值(*)。 目标 选择“应用程序安全组”。 目标应用程序安全组 选择“asg-mgmt”。 服务 保留"自定义"的默认值。 目标端口范围 输入“8080”。 协议 选择TCP。 行动 保留默认值“允许”。 优先级 保留默认值“110”。 名称 输入 allow-8080-mgmt。 选择 添加 。

创建虚拟机

在虚拟网络中创建两个虚拟机 (VM)。

在门户中,搜索并选择虚拟机。

在 虚拟机中,依次选择“ + 创建”、“ 虚拟机”。

在创建虚拟机的基本信息选项卡中,输入或选择以下信息 :

设置 值 项目详细信息 订阅 选择订阅。 资源组 选择“test-rg”。 实例详细信息 虚拟机名称 输入“vm-web”。 区域 选择“(亚太)中国北部 2”。 可用性选项 保留默认值不需要基础结构冗余。 安全类型 选择“标准”。 图像 选择“Ubuntu Server 24.04 LTS - x64 Gen2”。 Azure Spot 实例 保留默认值“未选中”。 大小 选择大小。 管理员帐户 身份验证类型 选择“SSH 公钥”。 用户名 输入“azureuser”。 SSH 公钥源 选择“生成新密钥对”。 密钥对名称 输入 vm-web-key。 入站端口规则 选择入站端口 选择“无”。 选择“下一步: 磁盘”,然后选择“下一步: 网络”。

在“网络”中,输入或选择以下信息:

设置 值 网络接口 虚拟网络 选择“vnet-1”。 子网 选择“subnet-1 (10.0.0.0/24)”。 公共 IP 保留默认值“新建公共 IP”。 NIC 网络安全组 选择“无”。 选择“查看 + 创建”选项卡,或选择页面底部的“查看 + 创建”按钮 。

选择“创建”。

当系统提示 生成新的密钥对时,选择“ 下载私钥”并创建资源。 私钥将下载到本地计算机。 部署 VM 可能需要几分钟时间。

重复上述步骤,创建名为 vm-mgmt 的第二个虚拟机,其密钥对名称 为 vm-mgmt-key。

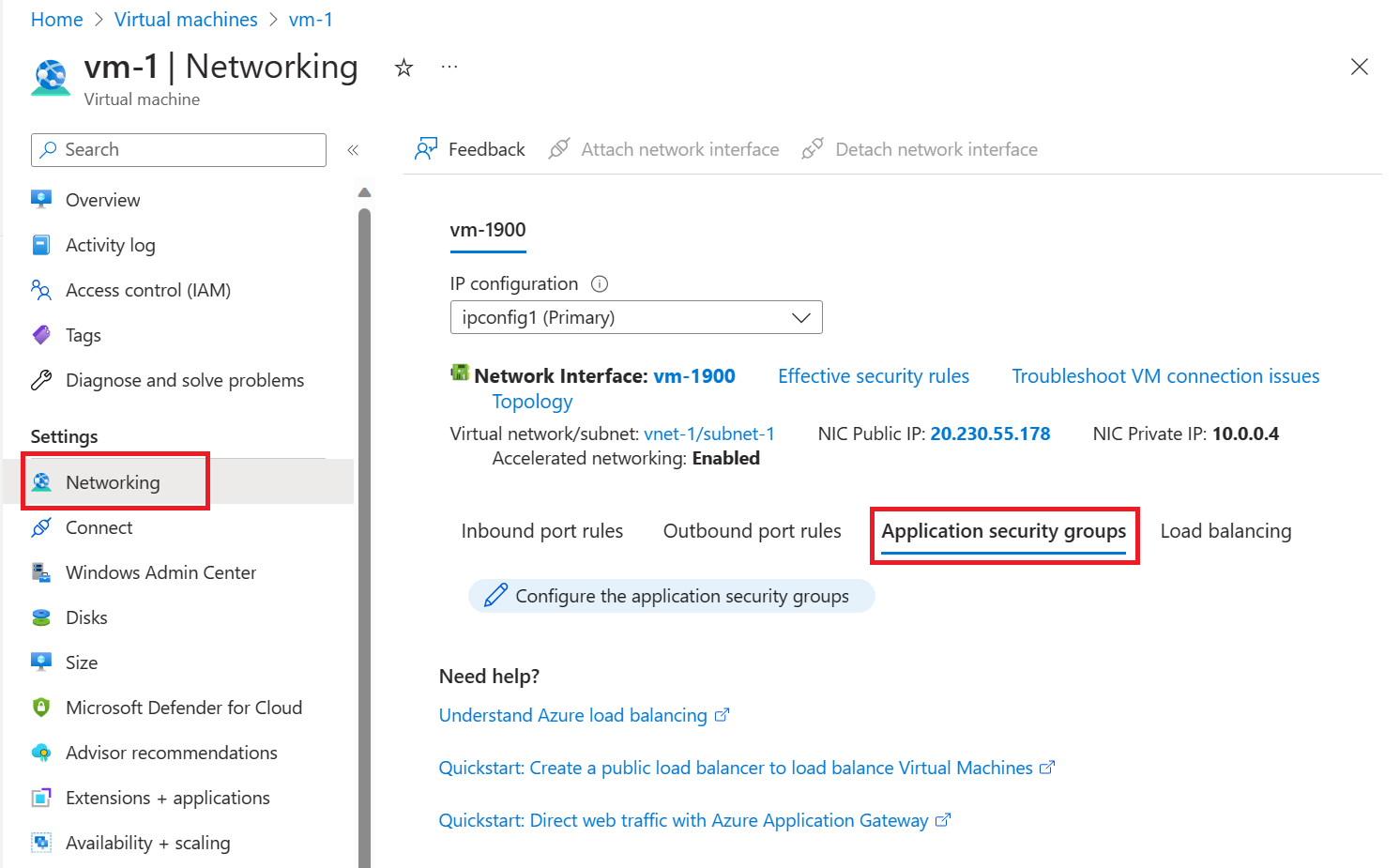

将网络接口关联到 ASG

当你创建 VM 时,Azure 已经为每个 VM 创建了一个网络接口,并已将该接口附加到 VM。

请将每个 VM 的网络接口添加到前面创建的应用程序安全组:

测试流量筛选器

在门户顶部的搜索框中,输入“虚拟机”。 在搜索结果中,选择“虚拟机”。

选择 vm-web。

从操作部分选择运行命令。

选择 “RunShellScript”。

在 “运行命令脚本 ”窗格中,输入以下命令:

sudo apt-get update -y sudo apt-get install -y nginx sudo systemctl enable nginx sudo systemctl start nginx选择运行。 等待脚本成功完成。

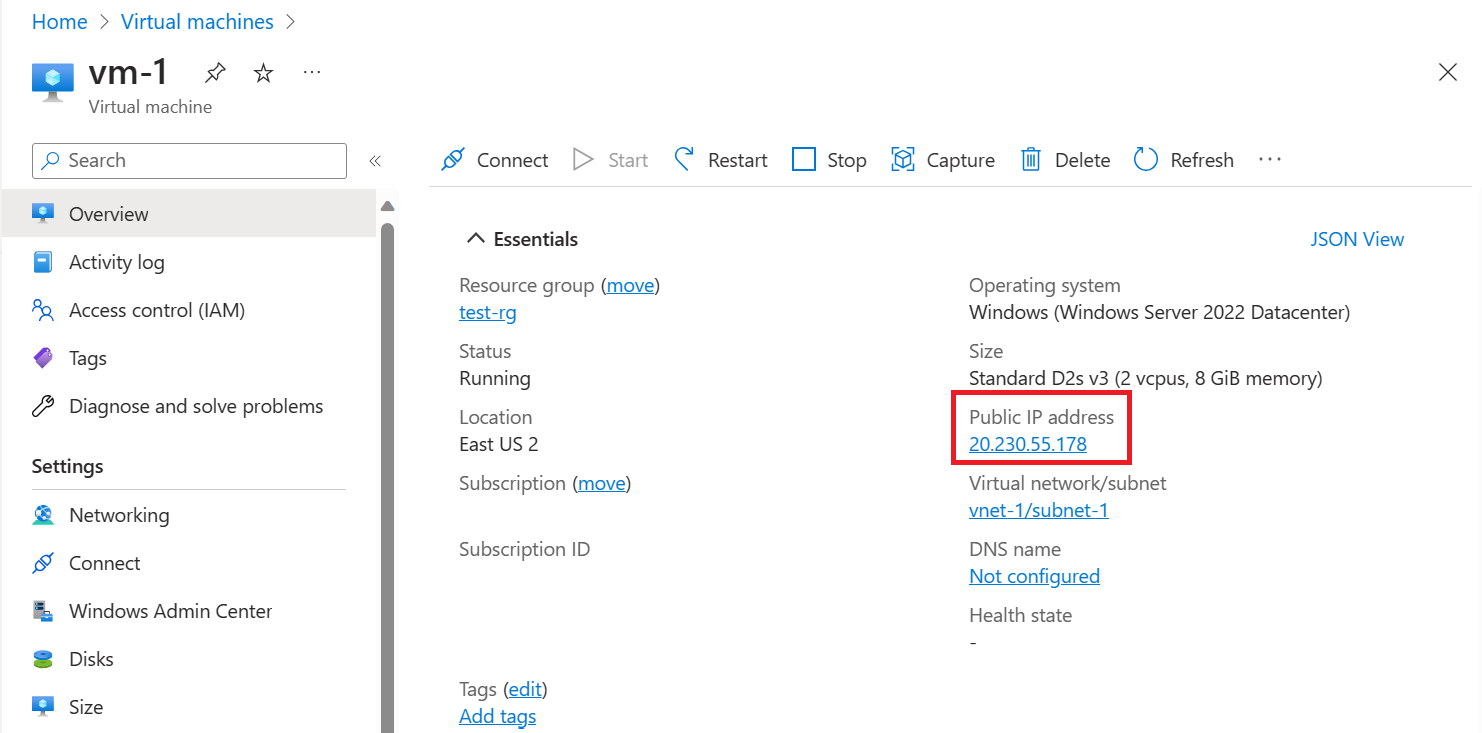

在“vm-web”的“概述”页上,记下 VM 的“公共 IP 地址”。

若要确认可从端口 80 上的 Internet 访问 vm-web 服务器,请在计算机上打开 Internet 浏览器并浏览到

http://<public-ip-address-from-previous-step>。你会看到 nginx 默认页,这是因为端口 80 允许来自 Internet 的入站流量通过,从而到达 asg-web 应用程序安全组。

为 vm-web 附加的网络接口与 asg-web 应用程序安全组相关联,并允许连接。

尝试在浏览器中浏览到端口 443 上的

https://<public-ip-address-vm-web>。 连接失败或超时,因为 asg-web 的安全规则不允许来自 Internet 的端口 443 入站。现在,在端口 8080 上配置 nginx 的 vm-mgmt 。 从“虚拟机”页中选择 vm-mgmt。

从操作部分选择运行命令。

选择 “RunShellScript”。

在 “运行命令脚本 ”窗格中,输入以下命令,在端口 8080 上安装 nginx:

sudo apt-get update -y sudo apt-get install -y nginx # Configure nginx to listen on port 8080 sudo tee /etc/nginx/sites-available/default > /dev/null <<EOF server { listen 8080 default_server; listen [::]:8080 default_server; root /var/www/html; index index.html index.htm index.nginx-debian.html; server_name _; location / { try_files \$uri \$uri/ =404; } } EOF sudo systemctl restart nginx选择运行。 等待脚本成功完成。

在 vm-mgmt 的“概述”页上,记下 VM 的公共 IP 地址。

若要确认可以从端口 8080 上的 Internet 访问 vm-mgmt Web 服务器,请在计算机上打开 Internet 浏览器并浏览到

http://<public-ip-address-vm-mgmt>:8080。你会看到 nginx 默认页,因为允许通过端口 8080 将来自 Internet 的入站流量发送到 asg-mgmt 应用程序安全组。

尝试通过在浏览器中浏览到端口 80 来访问

http://<public-ip-address-vm-mgmt>。 连接失败或超时,因为没有安全规则允许端口 80 入站到 asg-mgmt 应用程序安全组。

为 vm-web 附加的网络接口与 asg-web 应用程序安全组相关联,并允许连接。

清理资源

使用创建的资源之后,可以删除资源组及其所有资源:

在 Azure 门户中,搜索并选择“资源组”。

在“资源组”页上,选择“test-rg”资源组。

在“test-rg”页上,选择“删除资源组”。

在“输入资源组名称以确认删除”中输入“test-rg”,然后选择“删除”。

后续步骤

在本教程中,你将了解:

- 已创建一个网络安全组并将其关联到虚拟网络子网。

- 为 Web 和管理流量创建了应用程序安全组。

- 创建了两个具有 SSH 密钥身份验证的 Linux 虚拟机,并将其网络接口与应用程序安全组相关联。

- 在具有不同端口配置的两个 VM 上安装 nginx Web 服务器。

- 通过演示 vm-web 允许端口 80(HTTP)但拒绝端口 443 来测试应用程序安全组网络筛选,而 vm-mgmt 允许端口 8080 但拒绝端口 80 (HTTP)。

若要详细了解网络安全组,请参阅网络安全组概述和管理网络安全组。

默认情况下,Azure 在子网之间路由流量。 你也可以改为选择通过某个 VM(例如,充当防火墙的 VM)在子网之间路由流量。

若要了解如何创建路由表,请继续学习下一教程。