使用虚拟 WAN 用户 VPN(点到站点)连接到 VNet 时,可以选择使用哪种协议。 使用的协议决定了可用的身份验证选项。 如果使用 OpenVPN 协议,Microsoft Entra 身份验证是可供你使用的身份验证选项之一。 本文可帮助你使用 OpenVPN 身份验证为虚拟 WAN 用户 VPN(点到站点)配置 Microsoft Entra 租户。

注意

Microsoft Entra ID 身份验证仅支持 OpenVPN® 协议连接,并且需要 Azure VPN 客户端。

1.创建 Microsoft Entra 租户

验证你拥有 Microsoft Entra 租户。 如果没有 Microsoft Entra 租户,可以按照创建新租户一文中的步骤创建一个:

- 组织名称

- 初始域名

2.创建 Microsoft Entra 租户用户

在新建的 Microsoft Entra 租户中创建两个帐户。 有关步骤,请参阅添加新用户或删除用户。

- 云应用程序管理员角色

- 用户帐户

云应用程序管理员角色用于向 Azure VPN 应用注册授权同意。 用户帐户可用于测试 OpenVPN 身份验证。

向这些账户之一分配云应用程序管理员角色。 有关步骤,请参阅向具有 Microsoft Entra ID 的用户分配管理员和非管理员角色。

3.向 Azure VPN 应用注册授予许可

以分配了云应用程序管理员角色的用户身份登录到 Azure 门户。

下一步,向组织授予管理员同意。 这样,Azure VPN 应用程序就能够登录和读取用户配置文件了。 在浏览器的地址栏中复制并粘贴与部署位置相关的 URL:

由世纪互联运营的 Microsoft Azure

https://login.chinacloudapi.cn/common/oauth2/authorize?client_id=49f817b6-84ae-4cc0-928c-73f27289b3aa&response_type=code&redirect_uri=https://portal.azure.cn&nonce=1234&prompt=admin_consent注意

如果你使用对于 Microsoft Entra 租户并非本机的云应用程序管理员来提供同意,请在 URL 中将“common”替换为 Microsoft Entra 租户 ID。 在某些其他情况下,可能还需要将“common”替换为租户 ID。 有关查找租户 ID 的帮助,请参阅如何查找 Microsoft Entra 租户 ID。

如果出现提示,请选择具有云应用程序管理员角色的帐户。

在“请求的权限”页上,选择“接受”。

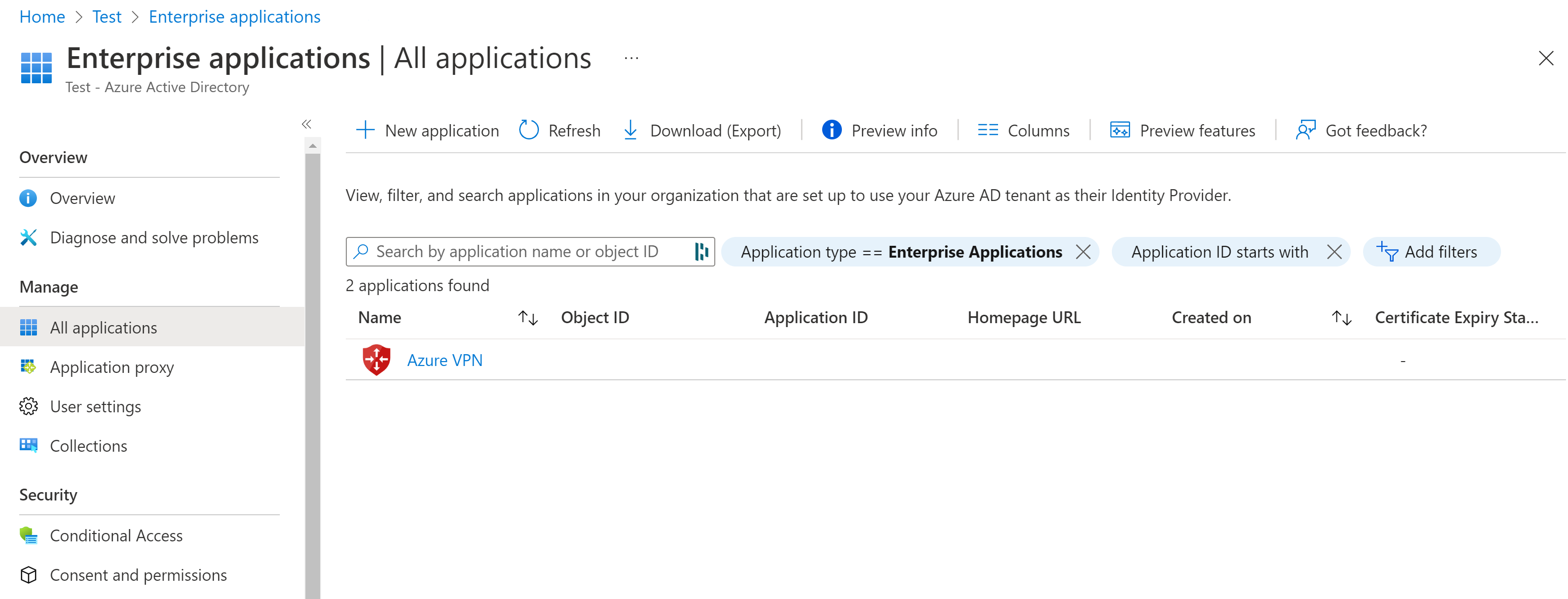

转到“Microsoft Entra ID”。 在左侧窗格中,单击“企业应用程序”。 随后会列出“Azure VPN”。

后续步骤

若要使用 Microsoft Entra 身份验证连接到虚拟网络,必须创建用户 VPN 配置,并将其与虚拟中心关联。 请参阅为 Azure 点到站点连接配置 Microsoft Entra 身份验证。