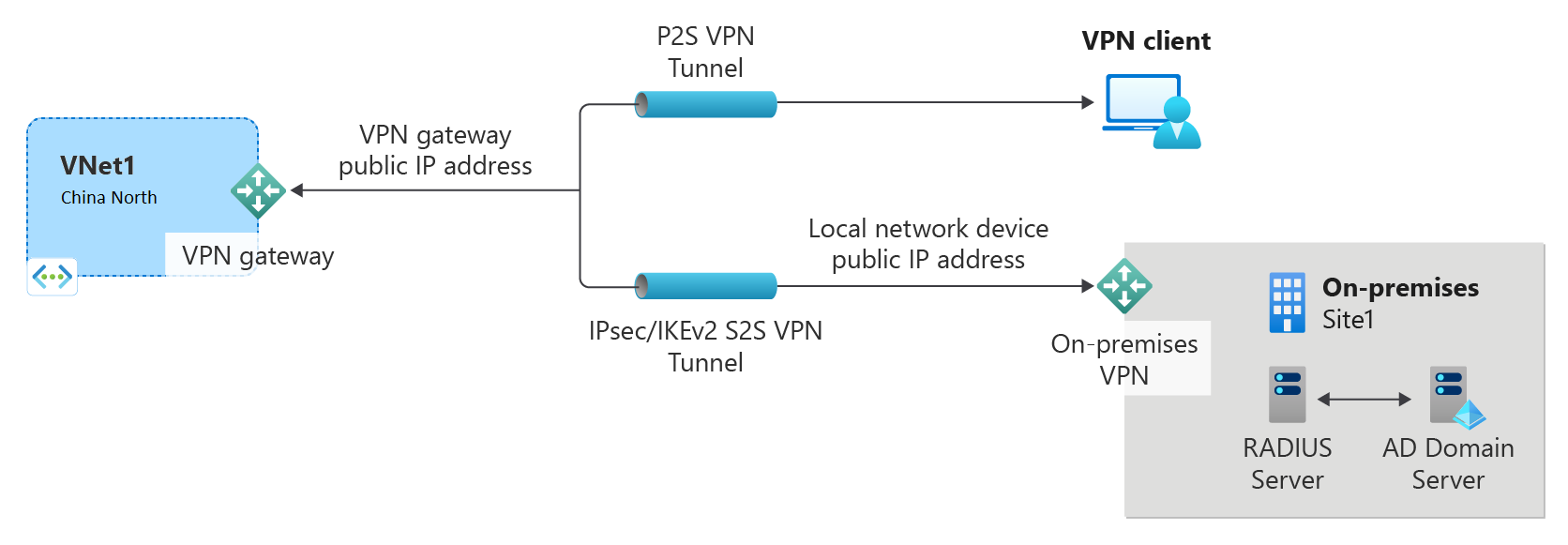

本文帮助你创建使用 RADIUS 身份验证的点到站点 (P2S) 连接。 可以使用 PowerShell 或 Azure 门户创建此配置。 本文中的步骤适用于主动-主动模式 VPN 网关和主动-备用模式 VPN 网关。

当从远程位置连接到虚拟网络时,例如从家里或会议室进行远程通信,可以使用 P2S VPN 连接。 只有少量客户端需要连接到虚拟网络时,也可使用 P2S VPN,而不使用站点到站点 (S2S) VPN。 P2S 连接不需要 VPN 设备或面向公众的 IP 地址。 可对 P2S 使用各种不同的配置选项。 有关点到站点 VPN 的详细信息,请参阅关于点到站点 VPN。

此类型的连接需要:

- 使用除基本 SKU 之外的 VPN 网关 SKU 的 RouteBased VPN 网关。

- 用于处理用户身份验证的 RADIUS 服务器。 可将 RADIUS 服务器部署在本地或 Azure 虚拟网络 (VNet) 中。 还可以配置两个 RADIUS 服务器以实现高可用性。

- VPN 客户端配置文件配置包。 VPN 客户端配置文件包是你生成的一个包。 它包含 VPN 客户端通过 P2S 进行连接所需的设置。

限制:

- 如果使用带 RADIUS 的 IKEv2,则仅支持基于 EAP 的身份验证。

- ExpressRoute 连接不能用于连接到本地 RADIUS 服务器。

关于 P2S VPN 的 Active Directory (AD) 域身份验证

AD 域身份验证可让用户使用其组织域凭据登录到 Azure。 它需要一台与 AD 服务器集成的 RADIUS 服务器。 组织也可以使用其现有的 RADIUS 部署。

RADIUS 服务器可以驻留在本地或 Azure 虚拟网络中。 在身份验证期间,VPN 网关充当传递设备,在 RADIUS 服务器与连接方设备之间来回转发身份验证消息。 VPN 网关必须能够访问 RADIUS 服务器。 如果 RADIUS 服务器位于本地,需要建立从 Azure 到本地站点的 VPN 站点到站点连接。

除了 Active Directory 以外,RADIUS 服务器还能与其他外部标识系统集成。 这样就为 P2S VPN 提供了大量的身份验证选项,包括 MFA 选项。 请查看 RADIUS 服务器供应商文档,获取该服务器可集成的标识系统列表。

设置 RADIUS 服务器

在配置虚拟网络网关点到站点设置之前,必须正确配置 RADIUS 服务器,以便能够进行身份验证。

- 如果未部署 RADIUS 服务器,请部署一个。 有关部署步骤,请参阅 RADIUS 供应商提供的设置指南。

- 将 VPN 网关配置为 RADIUS 上的 RADIUS 客户端。 添加此 RADIUS 客户端时,请指定创建的虚拟网络 GatewaySubnet。

- 设置 RADIUS 服务器后,获取 RADIUS 服务器的 IP 地址和共享机密,RADIUS 客户端将使用这些信息来与 RADIUS 服务器通信。 如果 RADIUS 服务器在 Azure 虚拟网络中,请使用 RADIUS 服务器虚拟机 的 CA IP。

网络策略服务器 (NPS) 一文提供了有关为 AD 域身份验证配置 Windows RADIUS 服务器 (NPS) 的指导。

验证 VPN 网关

你必须具有与要创建的 P2S 配置和连接的 VPN 客户端兼容的基于路由的 VPN 网关。 要帮助确定所需的 P2S 配置,请参阅 VPN 客户端表。 如果网关使用基本 SKU,请知晓基本 SKU 具有 P2S 限制,且不支持 IKEv2 或 RADIUS 身份验证。 有关详细信息,请参阅网关 SKU 简介。

如果还没有与要创建的 P2S 配置兼容的正常运行的 VPN 网关,请参阅创建和管理 VPN 网关。 创建兼容的 VPN 网关,然后返回到本文以配置 P2S 设置。

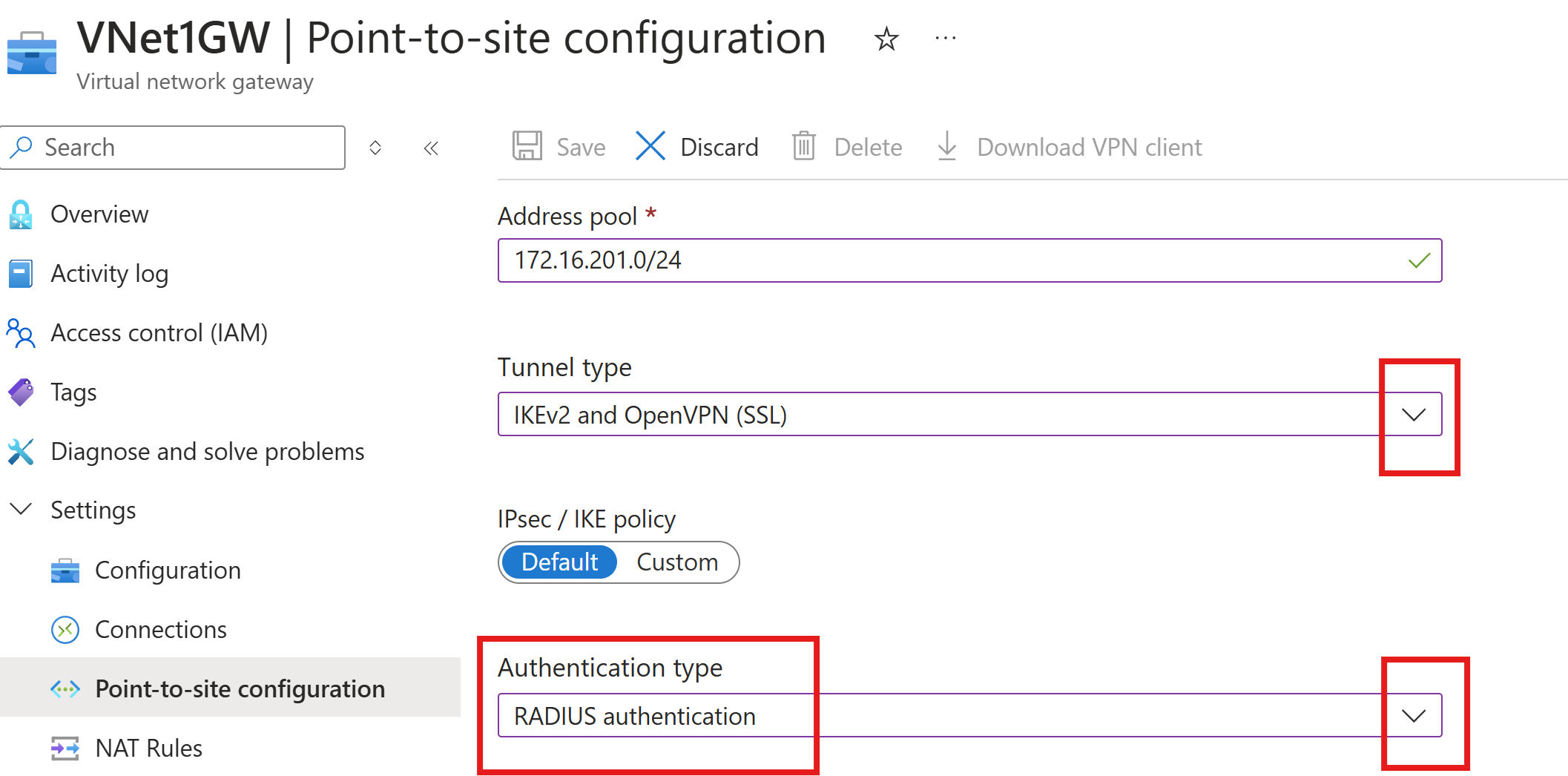

添加 VPN 客户端地址池

客户端地址池是指定的专用 IP 地址的范围。 通过点到站点 VPN 进行连接的客户端动态接收此范围内的 IP 地址。 使用专用 IP 地址范围时,该范围不得与要由其进行连接的本地位置重叠,也不得与要连接到的虚拟网络重叠。 如果配置了多个协议,并且 SSTP 是其中一个协议,则配置的地址池将在配置的协议之间平均分配。

- 在 Azure 门户中,转到 VPN 网关。

- 在网关页面的左窗格中,选择“点到站点配置”。

- 在“点到站点配置”页上,单击“立即配置”。

- 在“点到站点配置”页上,你将看到“地址池”的配置框。

- 在“地址池”框中,添加要使用的专用 IP 地址范围。 例如,如果添加地址范围

172.16.201.0/24,则连接 VPN 客户端会收到此范围内的一个 IP 地址。 主动/被动配置的最小子网掩码为 29 位,主动/主动配置的最小子网掩码为 28 位。

添加范围后,请继续转到下一部分,配置所需设置的其余部分。

指定隧道和身份验证类型

在本部分,你将指定隧道类型和身份验证类型。 这些设置可能变得复杂。 可以从下拉列表中选择包含多种隧道类型的选项,例如“IKEv2 和 OpenVPN (SSL)”或“IKEv2 和 SSTP (SSL)”。 仅某些隧道类型和身份验证类型的组合可用。

隧道类型和身份验证类型必须对应于要用于连接到 Azure 的 VPN 客户端软件。 当有各种不同的 VPN 客户端从不同的操作系统进行连接时,规划隧道类型和身份验证类型非常重要。

注意

如果在“点到站点配置”页面上未显示隧道类型或身份验证类型,则表示网关使用的是 Basic SKU。 基本 SKU 不支持 IKEv2 或 RADIUS 身份验证。 若要使用这些设置,需要删除网关,然后使用另一网关 SKU 重新创建网关。

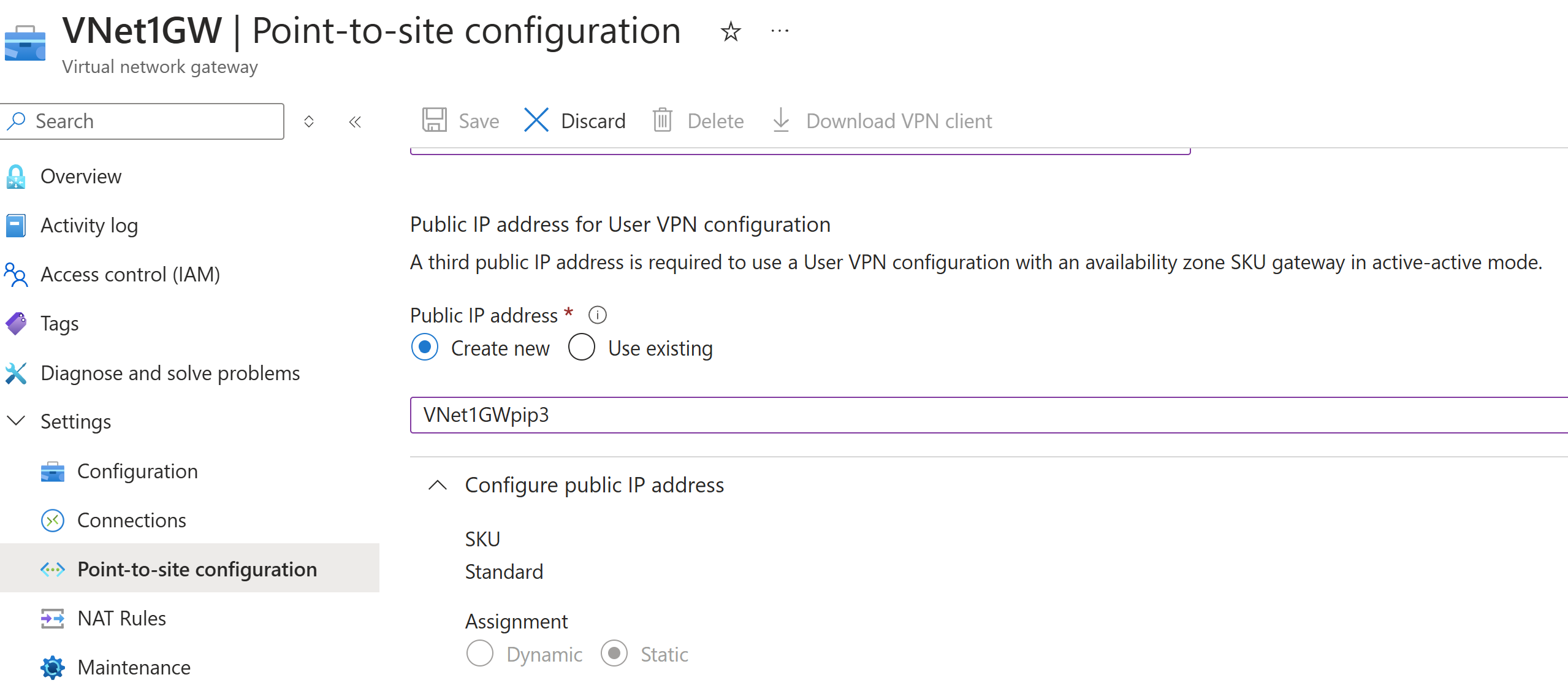

添加另一个公共 IP 地址

如果有主动-主动模式网关,则需要指定第三个公共 IP 地址来配置点到站点。 在示例中,我们使用示例值 VNet1GWpip3 来创建第三个公共 IP 地址。 如果网关未处于双活模式,则无需添加另一个公共 IP 地址。

指定 RADIUS 服务器

在门户中,指定以下设置:

- 主服务器 IP 地址

- 主服务器机密。 这是 RADIUS 机密,应该与 RADIUS 服务器上配置的值匹配。

可选设置:

- 可以选择指定辅助服务器 IP 地址和辅助服务器机密。 这对于高可用性应用场景非常有用。

- 用于播发的其他路由。 有关此设置的详细信息,请参阅播发自定义路由。

指定点到站点配置后,选择页面顶部的“保存”。

配置 VPN 客户端并连接

VPN 客户端配置文件配置包包含帮助你配置 VPN 客户端配置文件以连接到 Azure 虚拟网络的设置。

若要生成 VPN 客户端配置包并配置 VPN 客户端,请参阅以下文章之一:

配置 VPN 客户端后,连接到 Azure。

验证您的连接

若要验证 VPN 连接是否处于活动状态,请在客户端计算机上打开提升的命令提示符,然后运行 ipconfig/all。

查看结果。 请注意,收到的 IP 地址是在配置中指定的 P2S VPN 客户端地址池中的地址之一。 结果与以下示例类似:

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.3(Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

若要对 P2S 连接进行故障排除,请参阅排查 Azure 点到站点连接问题。

常见问题解答

有关常见问题解答信息,请参阅“常见问题解答”的点到站点 - RADIUS 身份验证部分。

后续步骤

有关点到站点 VPN 的详细信息,请参阅关于点到站点 VPN。