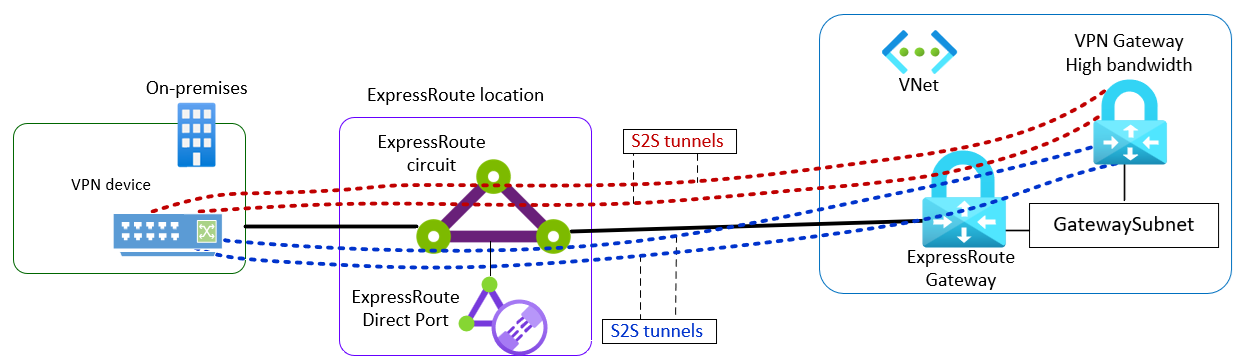

Azure VPN 网关高带宽隧道功能是高级连接功能的一部分,为本地网络和 Azure 虚拟网络之间的高性能 IPsec 连接提供增强的隧道吞吐量。 在本地 VPN 设备和 Azure VPN 网关之间建立起这些隧道,流量通过 ExpressRoute 专用对等互连进行传输。 高带宽隧道使用本地专用 IP 地址在本地基础结构和 Azure 之间建立安全加密的覆盖网络。

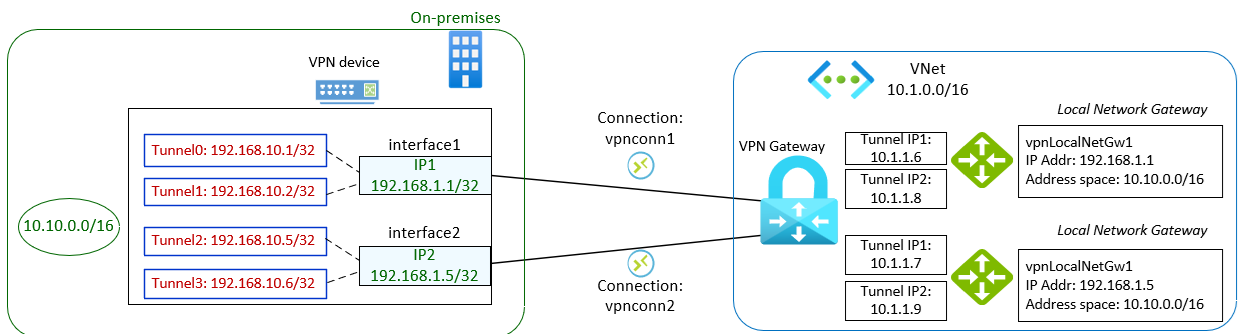

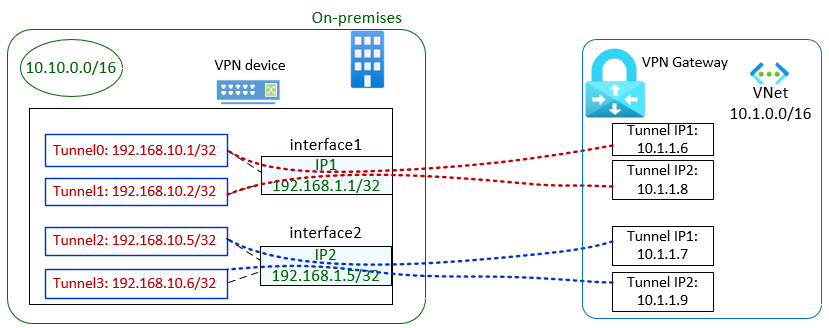

高带宽隧道提供端到端加密,以满足安全合规性要求并消除加密瓶颈。 使用此功能,可以在 Azure VPN 网关与组织为两个连接的本地 VPN 设备之间建立最多四个 IPsec 隧道,每个隧道都支持两个隧道。 每个隧道最多可提供 5 Gbps 的加密吞吐量,总吞吐量最多为 20 Gbps。 以下网络图演示了此配置:

Prerequisites

若要使用 VPN 网关高带宽隧道,ExpressRoute 连接必须已启用 FastPath。 FastPath 目前仅在 ExpressRoute Direct 端口对上受支持。 因此,必须在 ExpressRoute Direct 端口配对上预配 ExpressRoute 循环以支持该解决方案。

本文假定 Azure 订阅已包括:

- 使用专用对等互连在直接端口配对上部署 ExpressRoute 循环。

- 地址空间为

10.1.0.0/16且网关子网为10.1.0.0/26的虚拟网络。

此部署所需的 Azure 资源包括:

- ExpressRoute 直接端口

- ExpressRoute 线路

- ExpressRoute 虚拟网络网关

- ExpressRoute 线路与启用了 FastPath 的虚拟网络网关之间的连接

- 具有高级连接功能的 VPN 网关(SKU:VpnGw5AZ)

- VPN 本地网络网关

- (可选) 用户定义的路由(UDR)将 ExpressRoute 流量定向到 VPN 网关

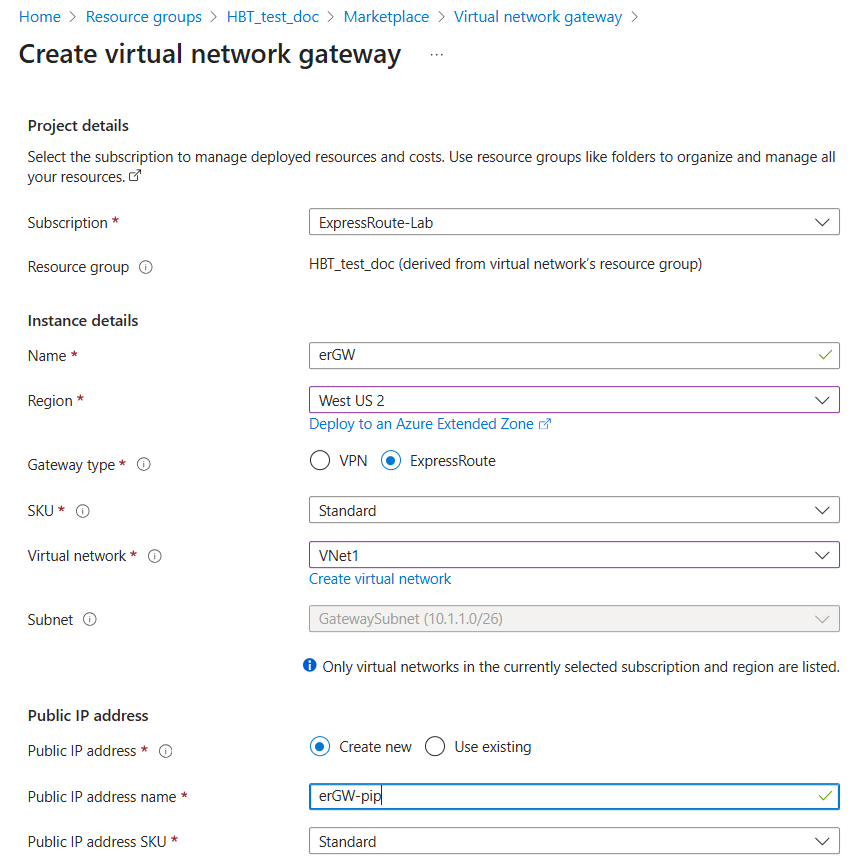

创建 ExpressRoute 网关

ExpressRoute 网关必须部署在虚拟网络的 GatewaySubnet 中。 创建 ExpressRoute 网关时,请选择以下受支持的 SKU 之一:

- UltraPerformance

- ErGw3AZ 这些 SKU 是为了支持高带宽和高级连接功能所必需的。

创建 ExpressRoute 连接

ExpressRoute 连接将 ExpressRoute 网关链接到 ExpressRoute 电路。 若要在此连接上启用 FastPath 功能,请使用以下 PowerShell 命令:

Connect-AzAccount -Environment AzureChinaCloud

Set-AzContext -SubscriptionId <your-subscription-id>

$connection = Get-AzVirtualNetworkGatewayConnection -Name '<ER_CONNECTION_NAME>' -ResourceGroupName '<RESOURCE_GROUP_NAME>'

$connection.ExpressRouteGatewayBypass = $true

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection

运行这些命令后,请验证 $connection。ExpressRouteGatewayBypass 设置为 $true。

还可以在 Azure 门户中确认 FastPath 已启用。 转到 ExpressRoute 线路,选择“连接”,然后在“设置配置”>下,确保 FastPath 设置设置为“启用”。

若要启用对高带宽隧道的支持,必须在 ExpressRoute 连接上激活 EnablePrivateLinkFastPath 属性。 使用以下 PowerShell 命令:

$connection.EnablePrivateLinkFastPath = $true

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection

完成此步骤后,Azure 虚拟网络将连接到本地网络,ExpressRoute 将配置为支持高带宽隧道。

将本地网络发布到 ExpressRoute

使用传输 ExpressRoute 专用对等互连的 IPsec 隧道时,必须仅从边缘路由器将本地 VPN 设备的专用 IP 地址,播发到 Microsoft Enterprise Edge (MSEE) 路由器。 不要通过 ExpressRoute 播发其他本地网络前缀,因为此配置可能导致流量绕过 VPN 网关并访问未通过 ExpressRoute 网关加密的 Azure。

为了确保 Azure 与本地网络之间的所有流量都已加密,请配置路由,以便仅通过 ExpressRoute 播发 VPN 设备隧道 IP。 实际的本地网络前缀应该通过 VPN 网关(使用静态路由或 BGP)进行路由。 此方法可确保本地到 Azure 流量始终在 VPN 隧道内加密,然后再进入 ExpressRoute 数据路径。

如果通过 BGP 将本地网络前缀播发到 ExpressRoute,则这些路由可以绕过 VPN 网关,从而导致未加密的流量。 若要防止此问题,请使用 Azure 虚拟网络上的用户定义的路由(UDR)将流量定向到 VPN 网关作为下一跃点。 此配置可确保传输 ExpressRoute 之前对所有流量进行加密。

创建 VPN 网关高带宽隧道

若要为虚拟网络创建具有高带宽隧道的 VPN 网关,请执行以下步骤。 仅在 VpnGw5AZ SKU 上支持高带宽隧道。

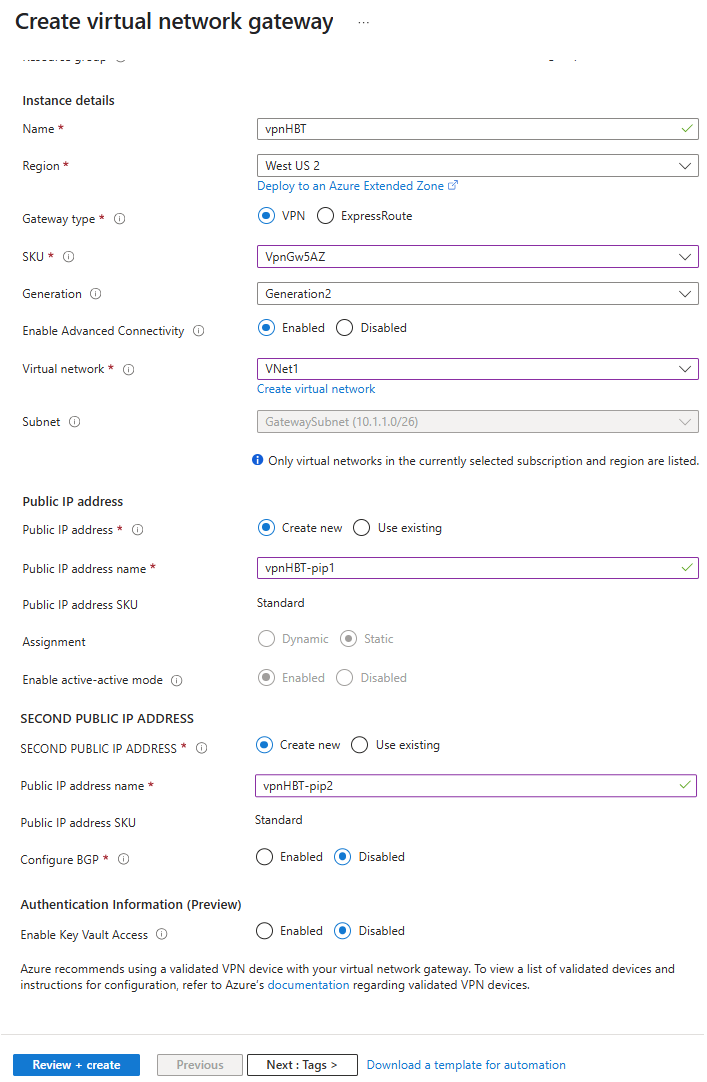

在 Azure 门户中:

在顶部搜索栏中,输入 虚拟网络网关 并从结果中选择它。

选择“ 创建 ”以开始配置新的 VPN 网关。

对高带宽配置使用以下设置:

-

名称:

vpnHB -

网关类型:

VPN -

SKU:

VpnGw5AZ -

代系:

Generation 2 -

启用高级连接:

Enabled -

虚拟网络:

VNet1 -

网关子网地址范围:

10.1.0.0/26 -

公共 IP 地址:

Create new -

公共 IP 地址名称:

vpnHBT-pip1 -

公共 IP 地址 SKU:

Standard -

分配:

Static -

第二个公共 IP 地址:

Create new -

第二个公共 IP 地址名称:

vpnHBT-pip2 -

公共 IP 地址 SKU:

Standard -

分配:

Static -

配置 BGP:

Disabled

-

名称:

查看设置,然后选择“ 查看 + 创建”。 然后选择“ 创建 ”以部署 VPN 网关。

Note

- 若要在 Azure 门户中部署高带宽 VPN 网关,必须在创建网关时启用 “启用高级连接 ”选项。 选择此选项会自动配置主动-主动模式下的网关。

- 高带宽隧道支持静态路由和 BGP,但仅适用于基于路由的 VPN 网关 SKU。

网关的部署可能需要 45 分钟或更长时间。 可以在 Azure 门户中网关的 “概述 ”页上监视进度。

在高带宽 VPN 网关配置中,IPsec 隧道流量流经分配给 VPN 网关实例的专用 IP 地址。 虽然仍预配了两个公共 IP 地址,但它们的唯一用途是支持 Azure 控制平面作-它们不用于 IPsec 隧道建立。

创建本地网络网关

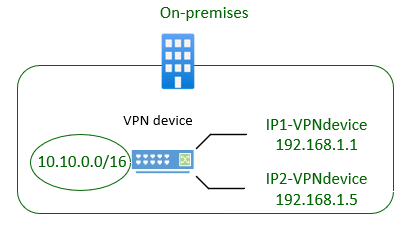

本地网络网关是一种 Azure 资源,代表您的本地数据中心用于路由流量。 创建本地网络网关时,请提供:

- 要引用的 Azure 的名称。

- 本地 VPN 设备的 IP 地址。

- 应通过 VPN 网关路由的本地网络的地址前缀。

如果本地 VPN 设备有多个要连接到的 IP 地址,则必须为每个 IP 地址创建单独的本地网络网关。

Note

只有在知道分配给本地 VPN 设备的出站接口的 IP 地址后,才能创建本地网络网关。

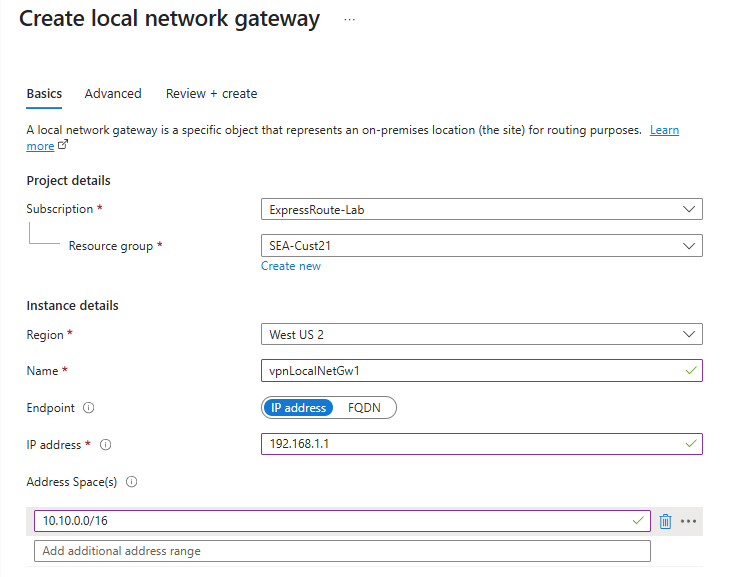

使用以下设置创建两个本地网络网关:

本地网络网关 1:

-

名称:

vpnLocalNetGw1 -

位置:

China North 3 -

IP 地址:

192.168.1.1(本地 VPN 设备) -

地址空间:

10.10.0.0/16(本地网络) - BGP 设置:未配置

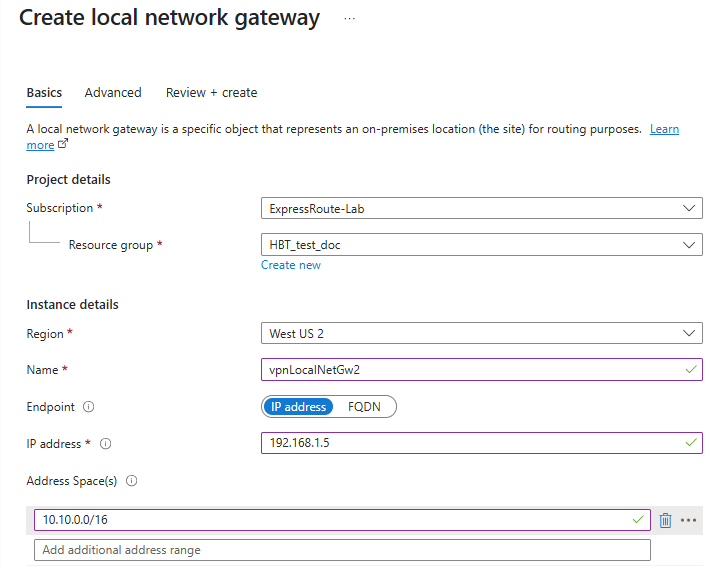

本地网络网关 2:

-

名称:

vpnLocalNetGw2 -

位置:

China North 3 -

IP 地址:

192.168.1.5(本地 VPN 设备) -

地址空间:

10.10.0.0/16(本地网络) - BGP 设置:未配置

部署这两个本地网络网关后,可以继续在 Azure VPN 网关和本地 VPN 设备之间创建 VPN 连接。

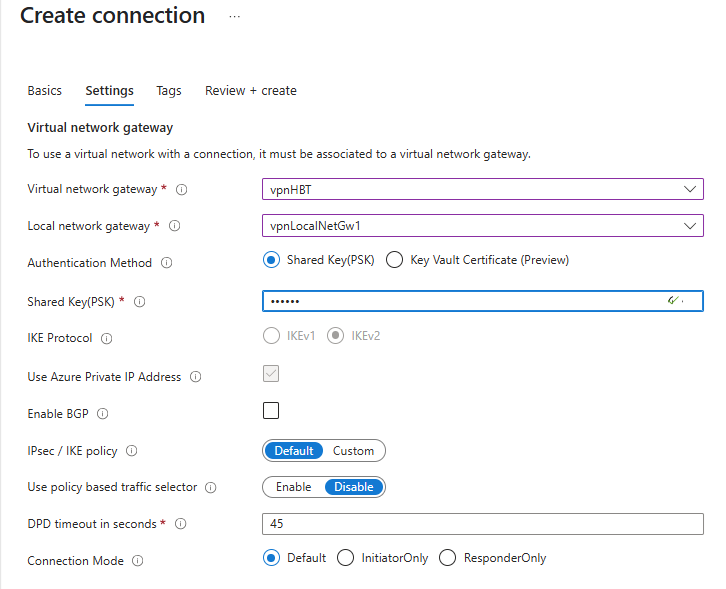

创建 VPN 连接

高带宽 VPN 网关最多支持两个 VPN 连接,每个连接都能够建立到本地 VPN 设备的两个隧道。 若要最大化吞吐量和冗余,请使用以下设置创建两个站点到站点 VPN 连接:

连接 1

- 连接类型:站点到站点

-

名称:

vpnConn1 -

虚拟网络网关:

vpnHB -

本地网络网关:

vpnLocalNetGw1 -

共享密钥(PSK):

abc123(示例;使用双方的强匹配键)

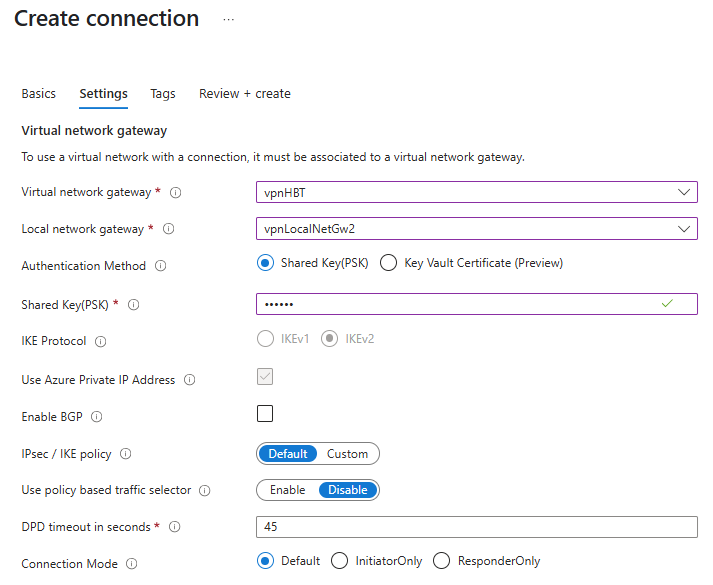

连接 2

- 连接类型:站点到站点

-

名称:

vpnConn2 -

虚拟网络网关:

vpnHB -

本地网络网关:

vpnLocalNetGw2 -

共享密钥(PSK):

abc123(示例;使用双方的强匹配键)

Note

在 Azure 和本地 VPN 设备配置上,共享密钥必须相同。 将abc123替换为适合你环境的安全密钥。

创建这两个连接后,每个连接将建立两个 IPsec 隧道,总共在 Azure 和本地 VPN 设备之间建立四个隧道。

Note

只有在部署两个 VPN 连接后,才能通过 Azure 门户发现分配给 VPN 网关实例的专用 IP 地址。

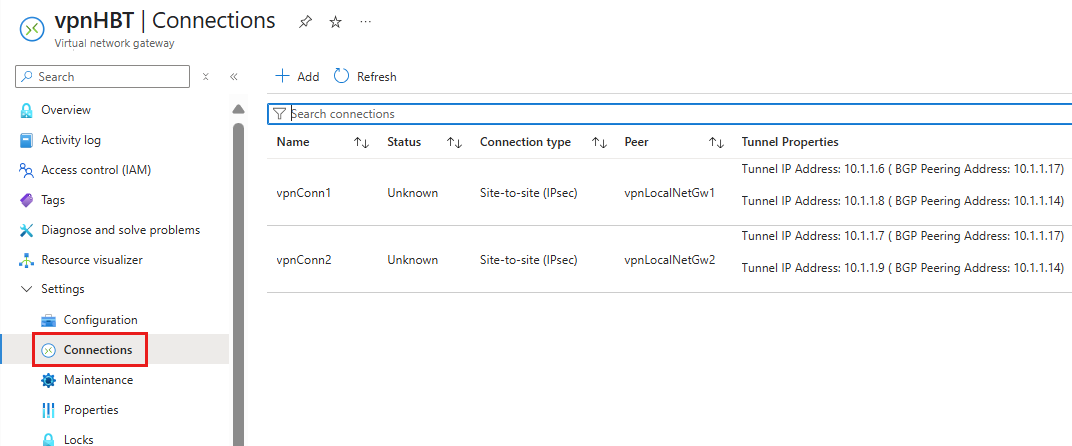

在 Azure 门户中,导航到 VPN 网关,然后选择 “设置>连接”。

“连接”视图显示分配给 VPN 网关的专用隧道 IP 地址,并显示每个地址如何与其相应的本地网络网关配对。 对于高带宽 VPN 网关配置,隧道 IP 映射如下:

- 隧道 IP

10.1.6与本地网络网关vpnLocalNetGw1关联 - 隧道 IP

10.1.8与本地网络网关vpnLocalNetGw1关联 - 隧道 IP

10.1.7与本地网络网关vpnLocalNetGw2关联 - 隧道 IP

10.1.9与本地网络网关vpnLocalNetGw2关联

此映射说明了每个隧道 IP 地址如何与特定的本地网络网关相关联,从而建立多个站点到站点 VPN 隧道,以提高带宽和冗余。

在本地配置 VPN 设备

配置本地 VPN 设备是最后一步。 在此阶段,应具有完成设备设置所需的所有信息。

配置 VPN 设备时,需要以下详细信息:

- 共享密钥(预共享密钥):创建站点到站点 VPN 连接时指定此密钥。 虽然示例使用简单密钥,但我们建议为生产环境生成复杂的安全密钥。

- Azure VPN 网关的专用隧道 IP 地址:每个 VPN 网关实例提供两个专用隧道 IP,总共在高带宽配置中提供了四个 IPsec 隧道。 许多 VPN 设备使用虚拟隧道接口(VTIs)支持此设置,允许每个本地出站接口 IP 与最多两个 VTIs 相关联。

- Azure 虚拟网络地址空间:分配给 Azure 虚拟网络的地址范围。

本地 VPN 设备的示例配置可能如下所示:

interface 1

ip address 192.168.1.1/32

interface 2

ip address 192.168.1.5/32

interface tunnel 0

ip address 192.168.10.1/32

tunnel source 192.168.1.1

tunnel destination 10.1.1.6

interface tunnel 1

ip address 192.168.10.2/32

source address 192.168.1.1

destination address 10.1.1.8

interface tunnel 2

ip address 192.168.10.5/32

source address 192.168.1.5

destination address 10.1.1.7

interface tunnel 3

ip address 192.168.10.6/32

source address 192.168.1.5

destination address 10.1.1.9

static routing:

10.1.0.0/24 next-hop: tunnel 0

10.1.0.0/24 next-hop: tunnel 1

10.1.0.0/24 next-hop: tunnel 2

10.1.0.0/24 next-hop: tunnel 3

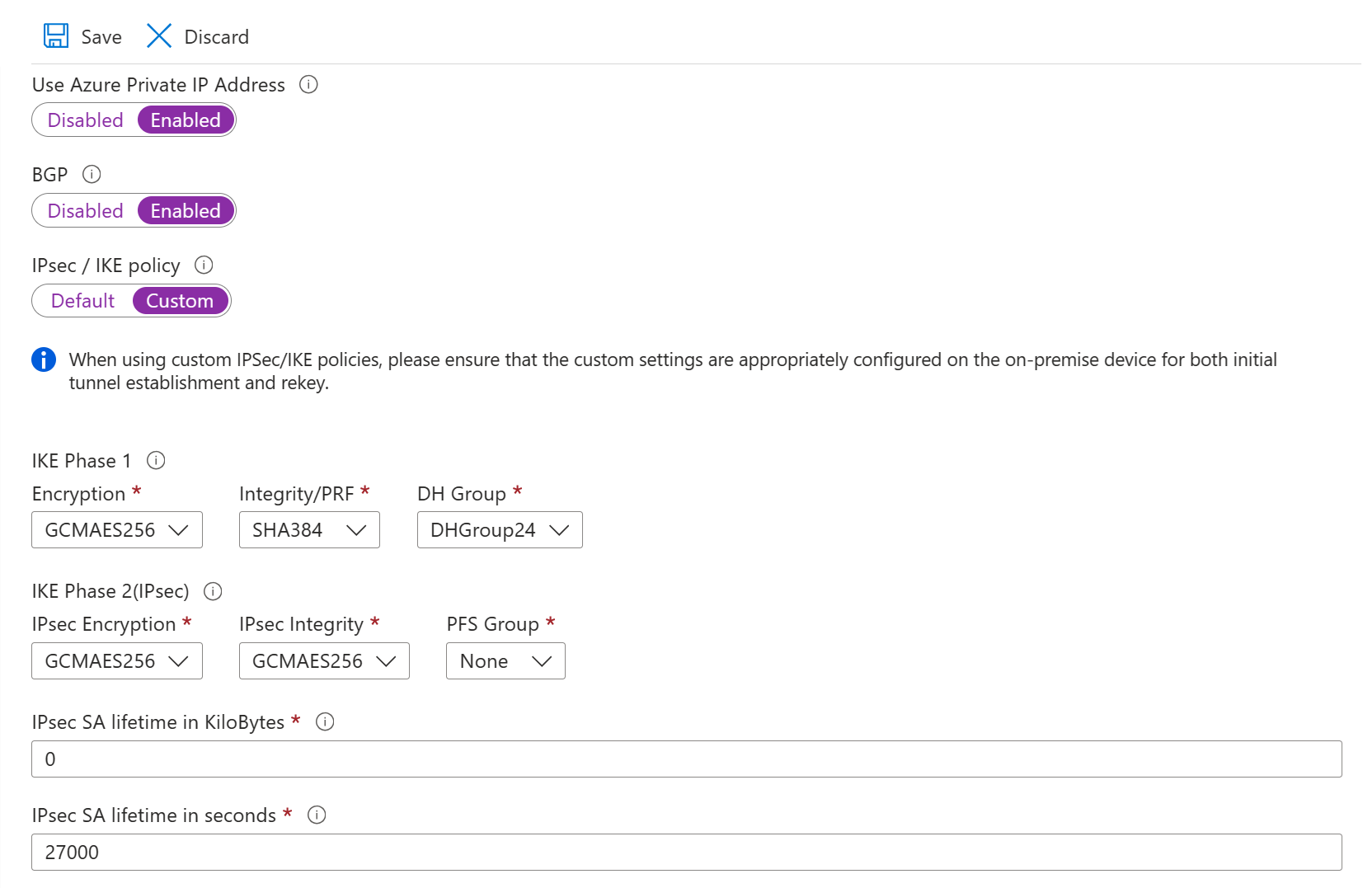

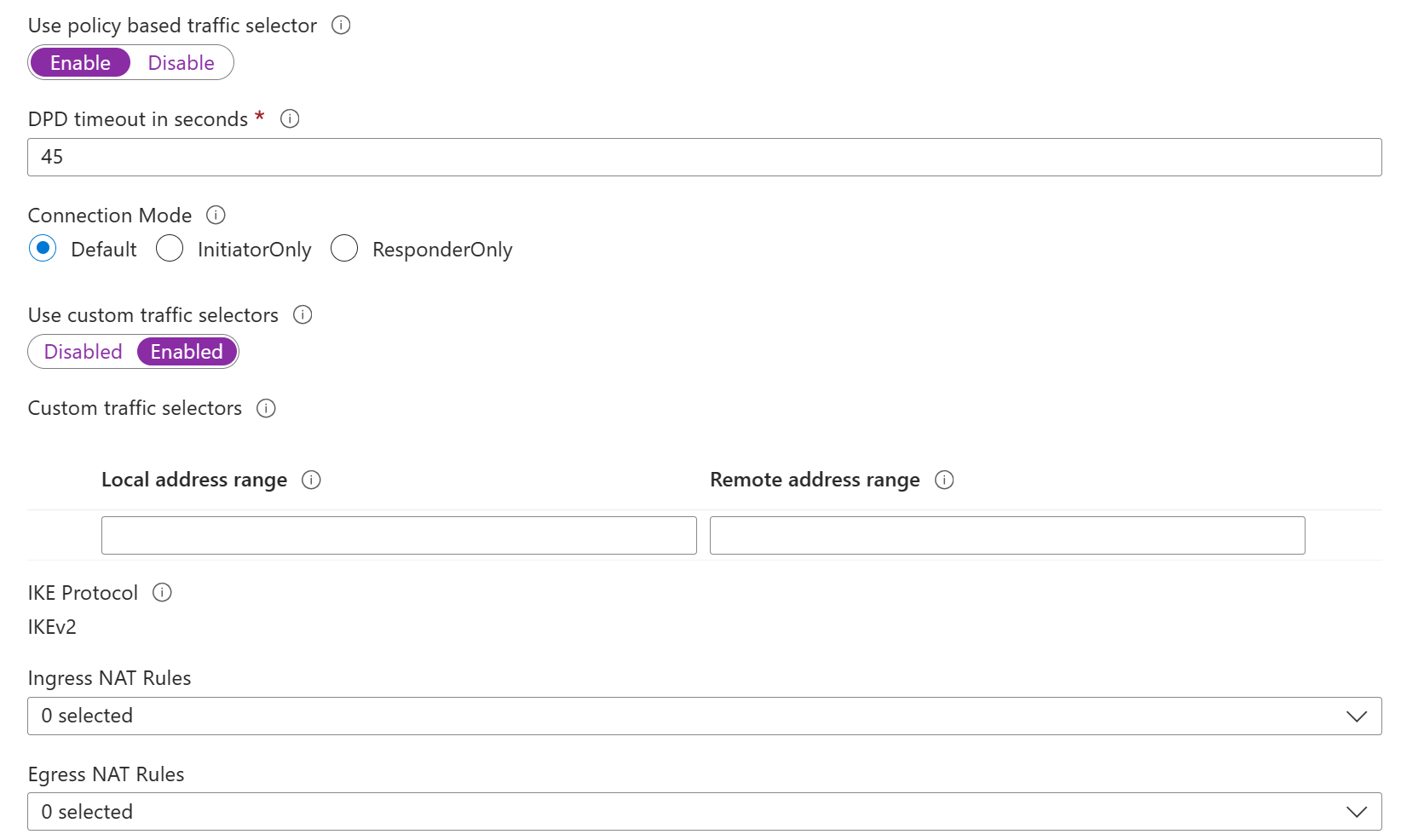

配置自定义加密算法(可选)

在每个 VPN 连接中,可以定义一个自定义 IKEv2 和 IPsec 策略,以满足加密要求。 有关详细信息,请参阅配置自定义 IPsec/IKE 连接策略。

转到你的虚拟网络网关,然后选择“连接”以打开“连接”页。

选择你要配置的连接的名称以打开“连接”页。

在“连接”页左侧,选择“配置”以打开“配置”页。 进行任何必要的更改,然后选择“保存”。

在以下屏幕截图中,这些设置已启用,以便可以看到门户中可用的配置设置。 选择屏幕截图可查看展开的视图。 配置连接时,请仅配置你需要的设置。 否则,请保留默认设置。

验证 VPN 连接

在 Azure 门户中,可通过转到连接来查看 VPN 网关的连接状态。 以下步骤展示了如何访问您的网络连接并进行验证。

- 在 Azure 门户菜单上选择“所有资源”,或从任何页面搜索并选择“所有资源”。

- 选择虚拟网络网关。

- 在虚拟网络网关的窗格上,选择“连接”。 可查看每个连接的状态。

- 选择想要验证的连接的名称,以打开“Essentials”。 在“概要”窗格上,可以查看有关连接的详细信息。 成功连接后,状态将为“成功”和“已连接”。

更多配置注意事项

您可以通过多种方式定制站点间配置。 如需了解更多信息,请参阅以下文章:

- 有关 BGP 的信息,请参阅 BGP 概述和如何配置 BGP。

- 有关如何限制发往虚拟网络中资源的网络流量的信息,请参阅网络安全。

- 有关 Azure 如何在 Azure 资源、本地资源和 Internet 资源之间路由流量的信息,请参阅虚拟网络流量路由。

清理资源

如果不再需要创建的资源,可以将其删除以避免不必要的费用。

- 在 Azure 门户中,在顶部的 “搜索 ”框中输入资源组的名称,并从结果中选择它。

- 在资源组页上,选择 删除资源组。

- 出现提示时,键入要确认的资源组的名称,然后选择“ 删除”。 此操作将永久删除资源组及其包含的所有资源。

后续步骤

有关 VPN 网关的详细信息,请参阅 VPN 网关常见问题解答。