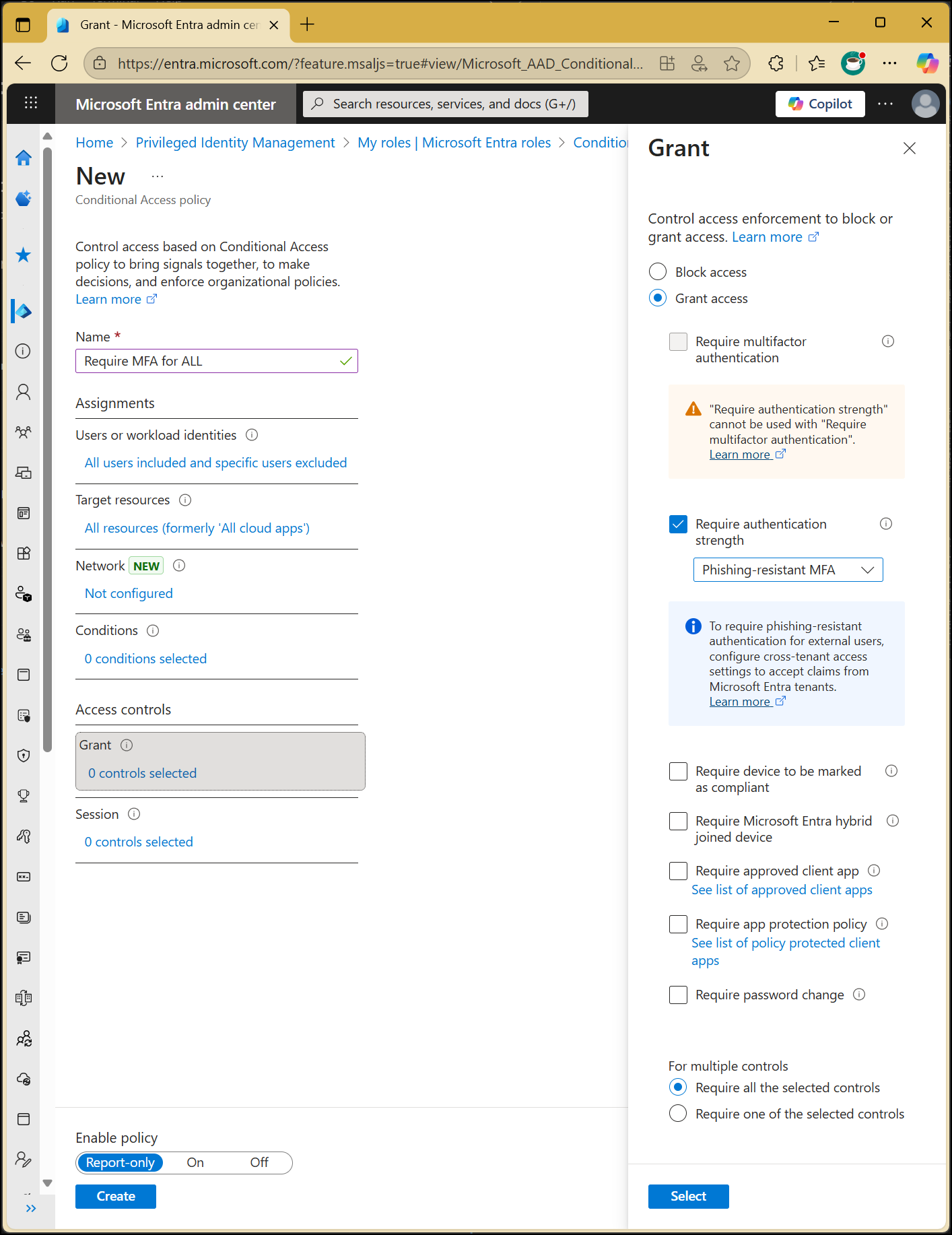

在条件访问策略中,管理员可以使用访问控制来授予或阻止对资源的访问权限。

阻止访问

阻止访问的控制会评估分配,并基于条件访问策略配置阻止访问。

阻止访问 是一种功能强大的控件,需要谨慎的应用程序。 具有块语句的策略可能会导致意外的副作用。 在大规模启用控件之前,正确测试和验证至关重要。 管理员应在进行更改时使用 条件访问报告模式 和 条件访问中的 What If 工具等工具 。

授予访问权限

管理员可以选择在授予访问权限时强制实施一个或多个控制措施。 这些控制包括以下选项:

- 需要多重身份验证(Microsoft Entra 多重身份验证)

- 需要身份验证强度

- 要求将设备标记为合规 (Microsoft Intune)

- 需要建立 Microsoft Entra 混合联接的设备

- “需要已批准的客户端应用”

- 要求应用保护策略

- 要求更改密码

当管理员选择合并这些选项时,他们可以使用以下方法:

- 需要所有选定控制(控制和控制)

- 需要某一选定控制(控制或控制)

默认情况下,条件访问需要所有选定控制。

要求多重身份验证

选中此复选框会要求用户执行 Microsoft Entra 多重身份验证。 在规划基于云的 Microsoft Entra 多重身份验证部署中可以找到有关部署 Microsoft Entra 多重身份验证的详细信息。

Windows Hello 企业版满足条件访问策略中多重身份验证的要求。

要求身份验证具有一定强度

管理员可以选择在其条件访问策略中要求 特定的身份验证强度 。 这些身份验证强度在 Microsoft entra 管理中心>Entra ID>身份验证方法>身份验证强度中定义。 管理员可以选择创建自己的版本或使用内置版本。

要求将设备标记为合规

部署 Intune 的组织可以根据从其设备返回的信息来识别符合具体策略合规要求的设备。 Intune 将合规性信息发送到 Microsoft Entra ID,以便条件访问可以决定授予或阻止对资源的访问权限。 有关合规性策略的详细信息,请参阅使用 Intune 在设备上设置规则以允许访问组织中的资源。

对于任何设备操作系统,Intune 或非 Microsoft 移动设备管理系统可以将 Windows 设备标记为符合规定。 可以在 Intune 中的“支持非Microsoft设备符合性合作伙伴”中找到受支持的非Microsoft移动设备管理系统列表。

设备必须在 Microsoft Entra ID 中进行注册,然后才能标记为合规。 可以在什么是设备标识?中找到有关设备注册的详细信息。

“需要将设备标记为合规”控件:

- 仅支持注册到 Microsoft Entra ID 且向 Intune 注册的 Windows 10 +、iOS、Android、macOS 和 Linux Ubuntu 设备。

- 在 Windows 的 InPrivate 模式下,Microsoft Edge 被视为不符合标准的设备。

注意

在 Windows、iOS、Android、macOS 和某些非Microsoft Web 浏览器上,Microsoft Entra ID 通过使用在设备注册到 Microsoft Entra ID 时预配的客户端证书来标识设备。 用户首次通过浏览器登录时,系统会提示用户选择此证书。 用户必须选择此证书后,才能继续使用该浏览器。

可以将 Microsoft Defender for Endpoint 应用与 Intune 中批准的客户端应用策略配合使用,将设备合规性策略设置为条件访问策略。 设置条件访问时,无需排除 Microsoft Defender for Endpoint 应用。 尽管 Android 和 iOS 上的 Microsoft Defender for Endpoint(应用 ID dd47d17a-3194-4d86-bfd5-c6ae6f5651e3)是未受批准的应用,但有权报告设备安全状况。 此权限允许合规性信息流到条件访问。

同样,要求设备被标记为合规 不会阻止 Microsoft Authenticator 应用程序访问 UserAuthenticationMethod.Read 范围。 验证器需要在验证器注册期间访问 UserAuthenticationMethod.Read 范围,以确定用户可以配置的凭据。 验证器需要访问UserAuthenticationMethod.ReadWrite以注册凭据,这无法绕过要求设备标记为合规的检查。

需要建立 Microsoft Entra 混合联接的设备

组织可以选择使用设备标识作为其条件访问策略的一部分。 组织可以使用此复选框要求设备是已建立 Microsoft Entra 混合联接。 如需详细了解设备标识,请参阅什么是设备标识?。

使用设备代码 OAuth 流时,不支持托管设备或设备状态条件所需的授权控制。 这是因为执行身份验证的设备无法将其设备状态提供给提供代码的设备。 此外,令牌中的设备状态会锁定到执行身份验证的设备。 请改用“需要多重身份验证”控制。

“需要建立 Microsoft Entra 混合联接的设备”控件:

- 仅支持已加入域的 Windows 下层(Windows 10 之前)和 Windows 当前版本(Windows 10+)设备。

- 不要 InPrivate 模式下的 Microsoft Edge 视为已建立 Microsoft Entra 混合联接的设备。

需要获得批准的客户端应用

组织可以要求将已批准的客户端应用用于访问所选云应用。 这些已批准的客户端应用支持 Intune 应用保护策略,而不受任何移动设备管理解决方案影响。

警告

经批准的客户端应用授权将于 2026 年 3 月初停用。 组织必须在 2026 年 3 月前转换 仅 使用“需要批准的客户端应用”授予的所有当前条件访问策略,以要求批准的客户端应用 或 应用程序保护策略。 此外,对于任何新的条件访问策略,请仅应用“应用程序保护策略”授权。 有关详细信息,请参阅将经批准的客户端应用迁移到条件访问中的应用程序保护策略一文。

若要应用此授予控制,必须在 Microsoft Entra ID 中注册设备,且注册需要使用代理应用。 代理应用可以是适用于 iOS 的 Microsoft Authenticator,也可以是 Microsoft Authenticator 或适用于 Android 设备的 Microsoft 公司门户。 如果用户尝试进行身份验证时设备上未安装代理应用,则会将用户重定向到相应的应用商店来安装所需的代理应用。

以下客户端应用支持此设置。 此列表并不详尽,并且可能会发生更改:

- Azure 信息保护

- Microsoft Cortana

- Microsoft Dynamics 365

- Microsoft Edge

- Microsoft Excel

- Microsoft Power Automate

- Microsoft开票服务

- Microsoft Kaizala

- Microsoft启动器

- Microsoft列表

- Microsoft Office

- Microsoft OneDrive

- Microsoft OneNote

- Microsoft Outlook

- Microsoft Planner

- Microsoft Power Apps

- Power BI

- Microsoft PowerPoint

- Microsoft SharePoint

- Microsoft Skype for Business

- Microsoft Stream

- Microsoft Teams

- 微软待办

- Microsoft Visio

- Microsoft Word

- Microsoft Yammer

- Microsoft Whiteboard

- Microsoft 365 管理员

注解

- 批准的客户端应用支持 Intune 移动应用管理功能。

- “需要批准的客户端应用”要求:

- 仅支持 iOS 和 Android 作为设备平台条件。

- 注册设备需要代理应用。 代理应用可以是适用于 iOS 的 Microsoft Authenticator,也可以是 Microsoft Authenticator 或适用于 Android 设备的 Microsoft 公司门户。

- 条件访问无法将 InPrivate 模式下的 Microsoft Edge 视为已批准的客户端应用。

- 要求将 Power BI 作为已批准的客户端应用的条件访问策略不支持使用 Microsoft Entra 应用程序代理将 Power BI 移动应用连接到本地 Power BI 报表服务器。

- 在 Microsoft Edge 外部托管的 Web 视图不符合经批准的客户端应用策略。 例如:如果应用尝试在 Web 视图中加载 SharePoint,则应用保护策略会失败。

请参阅通过条件访问要求使用批准的客户端应用程序以访问云应用,以获取配置示例。

需要应用保护策略

在条件访问策略中,你可以要求客户端应用上先存在 Intune 应用保护策略,然后才能访问所选应用程序。 借助这些移动应用管理 (MAM) 应用保护策略,可以管理和保护特定应用程序内的组织数据。

为了应用此授权控制,条件访问要求在 Microsoft Entra ID 中注册设备,这需要使用代理应用。 代理应用可以是适用于 iOS 的 Microsoft Authenticator,也可以是适用于 Android 设备的 Microsoft 公司门户。 如果用户尝试进行身份验证时设备上未安装代理应用,系统会将用户重定向到应用商店来安装代理应用。 Microsoft Authenticator 应用可用作中转站应用,但不支持被定位为已批准的客户端应用。 应用保护策略通常适用于 iOS 和 Android,在 Windows 上以 Microsoft Edge 的公共预览版提供。 Windows 设备在同一会话中支持的 Microsoft Entra 用户帐户不超过三个。 有关如何将策略应用于 Windows 设备的详细信息,请参阅在 Windows 设备上需要应用保护策略(预览版)一文。

应用程序必须满足某些要求才能支持应用保护策略。 开发人员可以在可以使用应用保护策略进行管理的应用部分中找到有关这些要求的详细信息。

以下客户端应用支持此设置。 此列表并不详尽,并且可能会发生更改。 如果应用不在此列表中,则与应用程序供应商联系以确认支持情况:

- Adobe Acrobat Reader 移动应用

- iAnnotate适用于Office 365

- Microsoft Cortana

- 手机版 Microsoft Dynamics 365

- Microsoft Dynamics 365 销售

- Microsoft Edge

- Microsoft Excel

- Microsoft Power Automate

- Microsoft启动器

- Microsoft列表

- Microsoft循环

- Microsoft Office

- Microsoft OneDrive

- Microsoft OneNote

- Microsoft Outlook

- Microsoft Planner

- Power BI

- Microsoft PowerApps

- Microsoft PowerPoint

- Microsoft SharePoint

- Microsoft Stream Mobile Native 2.0

- Microsoft Teams

- 微软待办

- Microsoft Word

- 微软白板服务

- Intune多行功能

- Nine Mail - 电子邮件和日历

- Intune 的 Notate

- Provectus - 保护联系人

- Viva Engage(Android、iOS 和 iPadOS)

- Windows 应用(Windows 上的 Android、iOS/iPadOS 和 Microsoft Edge)

注意

Kaizala、Skype for Business 和 Visio 不支持“需要应用保护策略”授权。 如果需要这些应用正常工作,请仅使用“需要已批准的应用”授权。 在两个授权之间使用“或”子句对这三个应用程序不起作用。

如需配置示例,请参阅需要应用保护策略和已批准的客户端应用才能通过条件访问来访问云应用。

要求更改密码

检测到用户风险时,管理员可以使用用户风险策略条件,让用户使用 Microsoft Entra 自助密码重置安全地更改密码。 用户可以执行自助式密码重置进行自我补救。 此过程将关闭用户风险事件,以防止管理员出现不必要的警报。

当系统提示用户更改密码时,他们首先需要完成多重身份验证。 确保所有用户都注册多重身份验证,以便在检测到其账户存在风险时做好准备。

警告

用户必须预先注册了多重身份验证,然后才能触发用户风险策略。

使用密码更改控件配置策略时,以下限制适用:

- 必须将策略分配给“所有资源”。 此要求可防止攻击者使用不同的应用更改用户的密码,并通过登录到其他应用来重置其帐户风险。

- 要求密码更改不能与其他控件一起使用,例如,要求设备符合规范。

- 密码更改控件只能与用户和组分配条件、云应用分配条件(必须设置为“全部”)和用户风险条件一起使用。

使用条款

如果你的组织创建了使用条款,则授权控制下可能会显示其他选项。 这些选项允许管理员要求确认使用条款作为访问策略保护的资源的条件。 可以在 Microsoft Entra 使用条款中找到有关使用条款的详细信息。

多个授权控件

当多个授予控件应用于用户时,请了解条件访问策略按照设计遵循特定的验证顺序。 例如,如果用户有两个策略需要多重身份验证(MFA)和使用条款(ToU),条件访问会首先验证用户的 MFA 声明,然后验证 ToU。

- 如果令牌中没有有效的 MFA 声明,则会看到“中断”(挂起的 MFA)和日志中 ToU 失败,即使之前登录中接受了 ToU。

- 完成多重身份验证后,将显示第二个日志条目,验证 ToU。 如果用户已接受 ToU,则 MFA 和 ToU 都会成功。

- 如果令牌中存在有效的 MFA 声明,则单个日志会显示 MFA 和 ToU 均成功。

如果多个策略应用于需要 MFA、设备状态和 ToU 的用户,则此过程类似。 验证顺序为 MFA、设备状态和 ToU。

自定义控件(预览版)

自定义控件是 Microsoft Entra ID 的预览功能。 使用自定义控件可将用户重定向到兼容的服务,以满足独立于 Microsoft Entra ID 的身份验证要求。 有关详细信息,请查看自定义控件一文。