Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

重要

注意:根据世纪互联发布的公告,2026 年 8 月 18 日,中国地区的 Azure 中将正式停用所有 Microsoft Defender for Cloud 功能。

本指南适用于打算使用 Defender for Cloud 的信息技术 (IT) 专业人员、IT 架构师、信息安全分析师和云管理员。

规划指南

本指南提供了有关 Defender for Cloud 如何适应组织的安全要求和云管理模型的背景。 了解组织中的不同个人或团队如何使用该服务来满足安全开发和操作、监视、治理以及事件响应需求至关重要。 规划 Defender for Cloud 的使用时,需要考虑的重要方面包括:

- 安全角色和访问控制

- 安全策略和建议

- 数据收集和存储

- 载入非 Azure 资源

- 持续安全监视

- 事件响应

下一部分介绍如何针对每个方面进行计划,并根据要求应用相关建议。

注意

阅读 Defender for Cloud 常见问题解答,了解一系列常见问题,这些问题在设计和规划阶段可能也会有用。

安全角色和访问控制

很多个人和团队可能会使用 Defender for Cloud 执行不同的安全相关任务,具体取决于组织的大小和结构。 下图示例性地说明了各种虚构性的人员及其相应的角色和安全责任:

这些人员通过 Defender for Cloud 行使不同的责任。 例如:

Jeff(工作负荷所有者)

管理云工作负载及其相关资源。

负责根据公司安全策略实施和维护各种保护措施。

Ellen(首席信息安全官/首席信息官)

负责公司安全的各个方面。

需要跨云工作负载了解公司的安全状况。

需要了解各种主要攻击和风险。

David(IT 安全)

制定公司安全策略,确保实施适当的保护措施。

监视策略合规性。

生成领导力报表或审核报表。

Judy(安全操作)

随时监视和响应安全警报。

将案例上报到云工作负载所有者或 IT 安全分析师。

Sam(安全分析师)

调查各种攻击。

与云工作负载所有者协作应用修正措施。

Defender for Cloud 使用 Azure 基于角色的访问控制提供可在 Azure 中分配给用户、组和服务的内置角色。 用户打开 Defender for Cloud 时,只能看到有权访问的资源的相关信息。 这意味着,可以将资源所属的订阅或资源组的“所有者”、“参与者”或“读者”角色分配给用户。 除了这些角色外,还有两个特定于 Defender for Cloud 的角色:

安全读取者:属于此角色的用户只能查看 Defender for Cloud 配置(包括建议、警报、策略和运行状况),无法进行更改。

安全管理员:与安全读取者相同,但它还可以更新安全策略、消除建议和警报。

上图中所述的角色需要以下 Azure 基于角色的访问控制角色:

Jeff(工作负荷所有者)

- 资源组所有者/参与者。

Ellen(首席信息安全官/首席信息官)

- 订阅所有者/参与者或安全管理员。

David(IT 安全)

- 订阅所有者/参与者或安全管理员。

Judy(安全操作)

查看警报的订阅读取者或安全读取者。

需要订阅所有者/参与者或安全管理员身份以消除警报。

Sam(安全分析师)

查看警报的订阅读者。

需要订阅所有者/参与者身份以消除警报。

可能需要工作区的访问权限。

其他一些需要考虑的重要信息:

只有订阅所有者/参与者和安全管理员可以编辑安全策略。

只有订阅和资源组的所有者和参与者可以应用针对某个资源的安全建议。

使用适用于 Defender for Cloud 的 Azure 基于角色的访问控制进行访问控制时,请确保了解组织中的谁需要访问 Defender for Cloud 所执行的任务。 然后,可以正确配置 Azure 基于角色的访问控制。

注意

对于需要完成任务的用户,建议尽可能为其分配权限最小的角色。 例如,如果用户只需查看资源的安全状况信息而不需执行操作(例如应用建议或编辑策略),则应为其分配“读者”角色。

安全策略和建议

安全策略定义了工作负载的相应配置,有助于确保用户遵守公司或法规方面的安全要求。 在 Defender for Cloud 内,可以定义 Azure 订阅策略,即根据工作负载类型或数据机密性量身定制。

Defender for Cloud 策略包含以下组件:

数据收集:代理预配和数据收集设置。

安全策略:确定 Defender for Cloud 监视和建议的控件的 Azure Policy。 还可使用 Azure Policy 创建新的定义、定义更多策略并跨管理组分配策略。

电子邮件通知:安全联系人和通知设置。

定价层:是否使用 Microsoft Defender for Cloud 的 Defender 计划,这决定了相应范围内的资源可使用哪些 Defender for Cloud 功能(可使用 API 针对订阅和工作区进行指定)。

注意

指定安全联系人可以确保在发生安全事件时,Azure 能够联系到贵组织中的合适人员。 若要详细了解如何启用此建议,请阅读在 Defender for Cloud 中提供安全联系人详细信息。

安全策略定义和建议

Defender for Cloud 自动为每个 Azure 订阅创建默认的安全策略。 可以在 Defender for Cloud 中编辑策略,或使用 Azure Policy 创建新的定义、定义更多策略并跨管理组分配策略。 管理组可以代表整个组织,或者组织中的某个业务部门。 可以跨这些管理组监视策略符合性。

在配置安全策略之前,请查看每项安全建议:

查看这些策略是否适用于各种订阅和资源组。

了解针对安全建议的操作。

确定组织中负责监视和修正新建议的人员。

数据收集和存储

注意

Azure 坚决承诺保护此类数据的隐私和安全性。 从编程到服务运营,Azure 都严格遵守相关法规与安全准则。 有关数据处理和隐私的详细信息,请参阅 Defender for Cloud 数据安全。

持续安全监视

对 Defender for Cloud 建议进行初始配置和应用之后,下一步是考虑 Defender for Cloud 的操作过程。

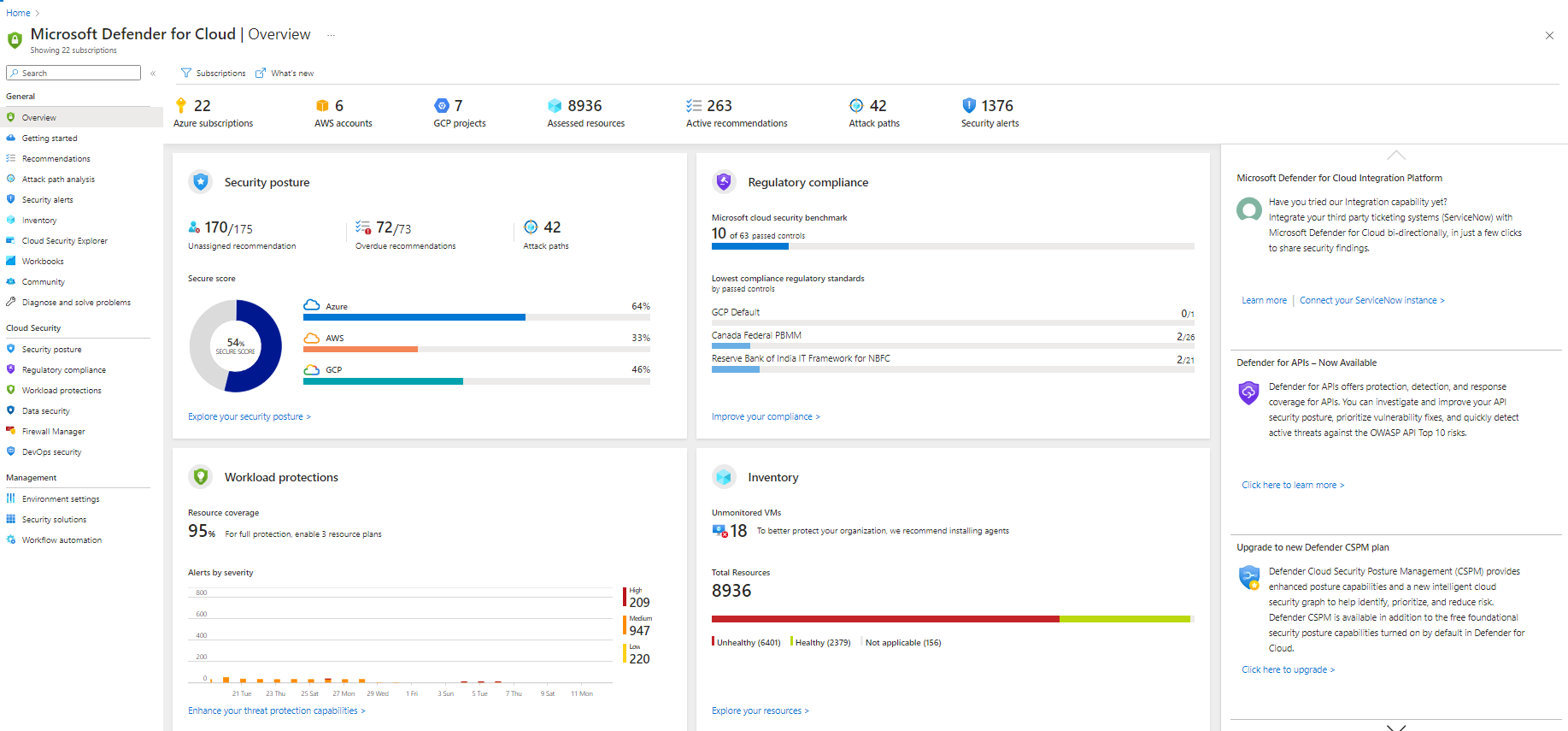

Defender for Cloud“概览”提供了一个统一的视图,介绍了已连接的所有 Azure 资源和非 Azure 资源的安全情况。 此示例显示了一个有许多问题需要解决的环境:

注意

Defender for Cloud 不会影响正常的操作步骤。 Defender for Cloud 会被动监视你的部署并根据你启用的安全策略提供建议。

如果首次选择为当前 Azure 环境使用 Defender for Cloud,请务必查看所有建议,此操作可在“建议”页中进行。

计划访问威胁智能选项,将其作为日常安全操作的一部分。 可以在其中确定对环境的安全威胁,例如,确定特定计算机是否为僵尸网络的一部分。

监视新的或更改的资源

大多数 Azure 环境是动态的,其中资源会定期创建、开启或关闭、重新配置和更改。 Defender for Cloud 可确保用户能够查看这些新资源的安全状态。

将新资源(VM、SQL DB)添加到 Azure 环境时,Defender for Cloud 会自动发现这些资源,并开始监视其安全性,包括 PaaS web 角色和辅助角色。 如果在安全策略中启用了数据收集功能,则会自动为虚拟机启用更多监视功能。

此外还应定期监视现有资源,确定可能造成安全风险、偏离建议基线和安全警报的配置更改。

强化访问权限和应用程序

在进行安全操作时,还应采取预防性措施,限制对 VM 的访问,并控制在 VM 上运行的应用程序。 锁定到 Azure VM 的入站流量即可降低受攻击的风险,同时可以轻松进行访问,视需要连接到 VM。

事件响应

Defender for Cloud 会检测威胁并在发生威胁时通知你。 组织应监视是否有新的安全警报,并根据需要采取行动,进一步进行调查,或采取应对攻击的补救措施。 有关 Defender for Cloud 威胁防护工作原理的详细信息,请阅读 Defender for Cloud 如何检测和响应威胁。

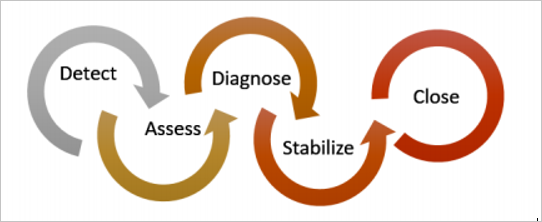

虽然无法创建事件响应计划,但我们在云生命周期中使用 Azure 安全响应作为事件响应阶段的基础。 云生命周期中的事件响应阶段包括:

注意

若要构建自己的事件响应计划,用户可以使用国家标准和技术协会 (NIST) 提供的 Computer Security Incident Handling Guide (计算机安全事件处理指南)作为参考。

可以在以下阶段使用 Defender for Cloud 警报:

检测:确定一个或多个资源中的可疑活动。

评估:进行初始评估,了解可疑活动的详细信息。

诊断:通过补救步骤采用技术过程解决问题。

每个安全警报所提供的信息都可以用来更好地了解攻击的性质,并提供可能的缓解措施建议。 某些警报还提供链接,单击这些链接即可获取更多信息或访问 Azure 中的其他信息源。 可使用提供的信息进一步研究并开始缓解操作,还可搜索存储于工作区中的安全相关数据。

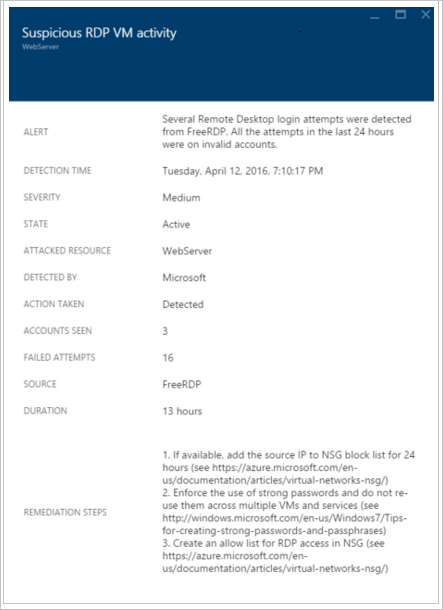

下面的示例演示了正在发生的可疑的 RDP 活动:

此页显示的详细信息包括攻击发生的时间、源主机名、目标 VM,并提供了建议步骤。 在某些情况下,攻击的源信息可能为空。 阅读 Defender for Cloud 警报中缺少源信息,了解有关此类行为的详细信息。

确定受攻击的系统后,可以运行以前创建的工作流自动化。 工作流自动化是在触发警报后可从 Defender for Cloud 执行的步骤的集合。

注意

请参阅管理和响应 Defender for Cloud 的安全警报,详细了解在事件响应过程中如何使用 Defender for Cloud 功能进行协助。

后续步骤

在本文档中,你了解了如何规划 Defender for Cloud 采用。 详细了解 Defender for Cloud:

- 在 Defender for Cloud 中管理和响应安全警报

- 通过 Defender for Cloud 监视合作伙伴解决方案 - 了解如何监视合作伙伴解决方案的运行状况。

- Defender for Cloud 常见问题解答 - 查找有关该服务的常见问题的解答。

- Azure 安全性博客 - 阅读关于 Azure 安全性及合规性的博客文章。