Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

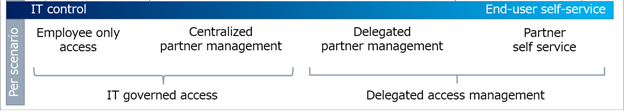

在考虑对外部访问的治理时,请按方案评估组织的安全和协作需求。 可以从 IT 团队对最终用户日常协作的控制级别开始。 高度受管制行业的组织可能需要更多 IT 团队控制。 例如,国防承包商可能需要准确识别和记录外部用户、他们的访问权限,以及权限的撤销情况:包括所有访问权限、基于场景的访问权限或工作负载的访问。 咨询机构可以使用某些功能来允许最终用户确定他们与之协作的外部用户。

注释

对协作进行高度控制可能会导致 IT 预算增加、生产效率降低和业务成果延迟。 当官方协作渠道被认为非常繁琐时,最终用户往往会避开官方渠道。 一个示例是最终用户通过电子邮件发送不安全的文档。

开始之前

本文是 10 篇系列文章中的第 1 篇。 建议按顺序查看文章。 转到后续步骤部分可查看整个系列。

基于方案的规划

IT 团队可以委托合作伙伴访问权限,使员工能够与合作伙伴协作。 此委托可以在保持足够的安全性来保护知识产权的同时发生。

汇编并评估组织方案,以帮助评估员工与业务合作伙伴对资源的访问权限。 金融机构可能具有合规性标准,用于限制员工访问帐户信息等资源。 相反,相同的机构可以为营销活动等项目启用委托的合作伙伴访问权限。

情境注意事项

使用以下列表来帮助度量访问控制的级别。

- 信息敏感度及相关的暴露风险

- 合作伙伴对有关其他最终用户的信息的访问权限

- 违规的成本与集中控制和最终用户摩擦的开销

组织可以在开始时采取高度管理的控制,以满足合规性目标,然后随时间的推移将一些控制委托给最终用户。 一个组织中可以同时存在多个访问管理模型。

注释

合作伙伴管理的凭据是一种在外部用户失去对自身公司资源的访问权限时发出终止资源访问权限的信号的方法。 请详细了解:B2B 协作概述

外部访问安全目标

IT 管理的访问目标不同于委托的访问目标。 通过 IT 治理进行访问的主要目标是:

- 满足治理、监管和合规性 (GRC) 目标

- 从较高层面控制合作伙伴对有关最终用户、组和其他合作伙伴的信息的访问

委托访问的主要目标是:

- 使业务所有者能够通过安全约束确定协作合作伙伴

- 使合作伙伴能够根据业务所有者定义的规则请求访问权限

共同目标

控制对应用程序、数据和内容的访问

控制级别可以通过多种方法来实现,具体取决于 Microsoft Entra ID 和 Microsoft 365 的版本。

缩小攻击面

- 什么是 Microsoft Entra Privileged Identity Management? - 管理、控制和监视对 Microsoft Entra ID、Azure 和其他 Microsoft Online Services(如 Microsoft 365 或 Microsoft Intune)中的资源的访问

- Exchange Server中的数据丢失防护

通过对活动和审计日志进行审查来确认合规性

IT 团队可以通过权利管理将访问决策委托给企业所有者,而访问评审有助于确认持续访问。 你可以将自动数据分类与敏感度标签配合使用来自动加密敏感内容,从而简化最终用户合规。

后续步骤

请参阅以下系列文章,了解如何保护对资源的外部访问。 建议遵循列出的顺序。