Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

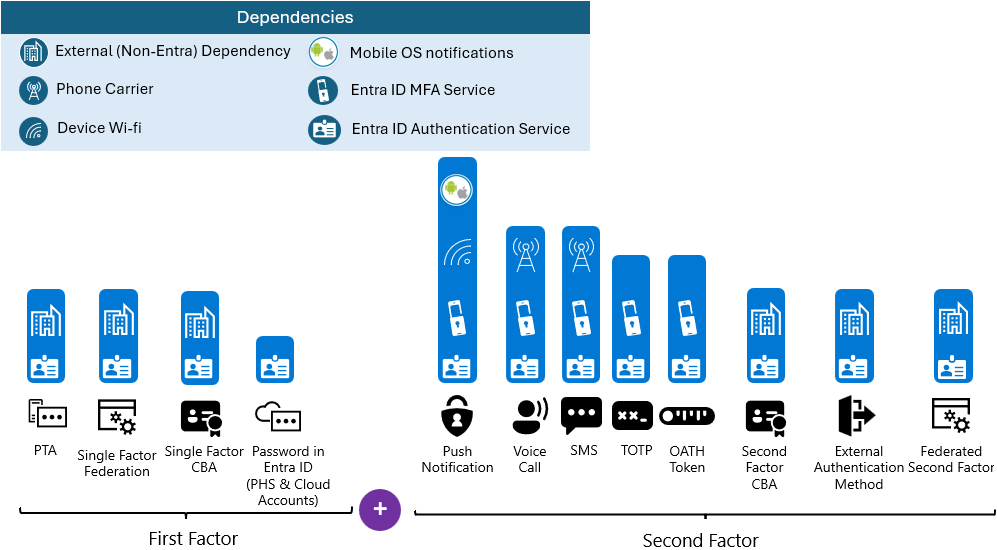

在令牌请求中向 Microsoft Entra ID 提供凭据时,可能会有多个必须可用于验证的依赖项。 第一个身份验证因素依赖于 Microsoft Entra 身份验证,在某些情况下,还依赖于外部(非 Entra ID)依赖项,例如本地基础结构。 有关混合身份验证体系结构的详细信息,请参阅在混合基础结构中构建复原能力。

如果实现第二种因素,则会将第二种因素的依赖项添加到第一种因素的依赖项。 例如,如果第一个因素是通过直通身份验证 (PTA),第二个因素是短信,则依赖项如下。

- Microsoft Entra 身份验证服务

- Microsoft Entra 多重身份验证服务

- 本地基础结构

- 电话运营商

- 用户的设备(未绘出)

凭据策略应考虑每种身份验证类型的依赖项,并预配避免单点故障的方法。

由于身份验证方法具有不同的依赖项,因此最好允许用户注册尽可能多的第二因素选项。 如果可能,请确保包含带有不同依赖项的第二种因素。 例如,作为第二种因素的语音呼叫和短信共享相同的依赖项,因此将它们作为仅有的选项不会降低风险。

对于第二种因素,使用基于时间的一次性密码 (TOTP) 或 OAuth 硬件令牌的 Microsoft Authenticator 应用或其他验证器应用具有最少的依赖项,并且因此更具复原能力。

有关外部(非 Entra)依赖项的其他详细信息

| 身份验证方法 | 外部(非 Entra)依赖项 | 更多信息 |

|---|---|---|

| 联合 | 联合服务器必须联机且可用于处理身份验证尝试 | 使用 Azure 流量管理器在 Azure 中进行跨区域 AD FS 部署以实现高可用性 |

多个凭据如何帮助复原?

预配多个凭据类型可为用户提供适合其首选项和环境约束的选择。 因此,对于在请求时不可用的特定依赖项,提示用户进行多重身份验证的交互式身份验证将更具复原能力。

除了上面所述的单个用户复原能力外,企业还应针对引入错误配置的操作错误、自然灾害或本地联合身份验证服务(尤其是在用于多重身份验证时)的企业级资源中断等大规模中断做出应变计划。

如何实现实现具有复原能力的凭据?

将 Microsoft Authenticator 应用部署为第二个因素。

为从 Windows Server Active Directory 同步的混合帐户启用密码哈希同步。 此选项可以随联合身份验证服务(如 Active Directory Federation Services (AD FS))一起启用,并将在联合身份验证服务发生故障时提供回退。