Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

混合基础结构包括云组件和本地组件。 混合身份验证允许用户使用源自本地的标识访问基于云的资源,或者使用基于云的标识访问本地资源。

- 云组件包括 Microsoft Entra ID、Azure 资源和服务、组织的基于云的应用和 SaaS 应用程序。

- 本地组件包括本地应用程序、资源(例如 SQL 数据库)和标识提供者(例如 Windows Server Active Directory)。

重要

规划混合基础结构的复原能力时,关键是要尽量减少依赖项和单一故障点。 本地和云连接中断的原因有很多,包括硬件故障、停电、自然灾害和恶意软件攻击。

Microsoft为连接到 Microsoft Entra 的应用程序提供多种混合身份验证机制。 如果组织一直依赖 Active Directory 密码或联合身份验证对用户进行身份验证,建议尽可能实现密码哈希同步。

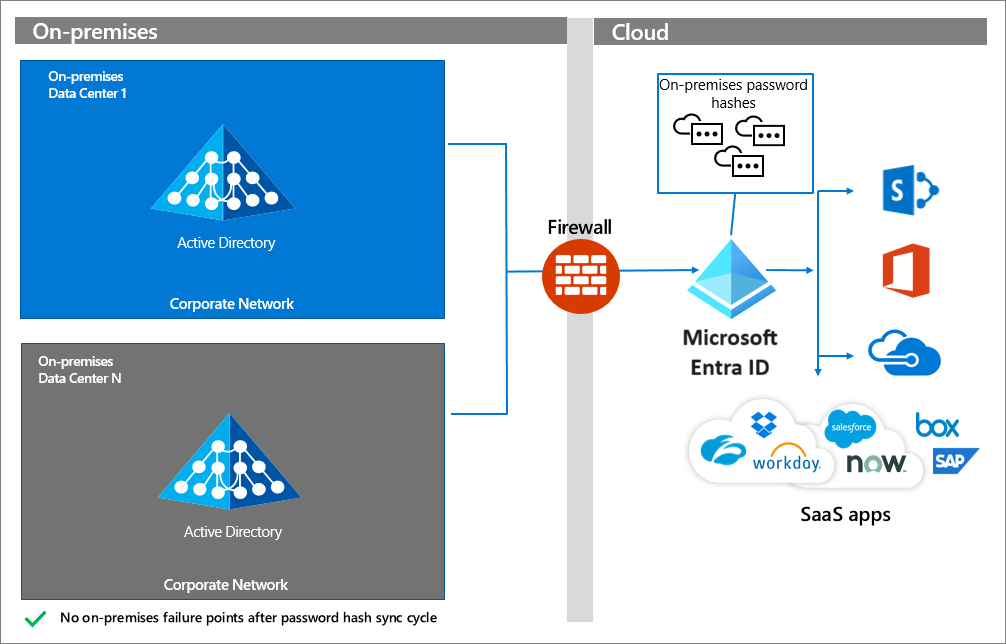

- 密码哈希同步(PHS) 使用 Microsoft Entra Connect 将密码的标识和哈希从 Windows Server AD 同步到Microsoft Entra ID。 它使用户能够登录 Microsoft Entra,以使用与 Active Directory 中设置的密码相同的密码访问基于云的资源。 PHS 仅在同步期间(而不是身份验证期间)依赖于 AD。

- 联盟服务客户部署诸如 Active Directory 联盟服务(AD FS)这样的联盟服务作为标识提供者。 Microsoft Entra ID 将用户重定向到标识提供者联合身份验证服务,然后验证联合身份验证服务生成的 SAML 断言。 用户必须能够连接到标识提供者,标识提供者也可能依赖于 Active Directory。

你可能会在组织中使用这些方法中的一种或多种。 本文包含一个决策树,可帮助你决定如何选择这些方法。

密码哈希同步

Microsoft Entra ID 的最简单、最灵活的混合身份验证方式是密码哈希同步。 处理身份验证请求时,它没有任何本地标识基础结构依赖项。 将具有密码哈希的标识同步到 Microsoft Entra ID 后,用户可以对 Microsoft Entra 和云资源进行身份验证,且不依赖于本地标识组件。

如果选择此身份验证选项,则当本地标识组件不可用时,您对 Microsoft Entra 和其他云资源的访问不会中断。

如何实现 PHS?

若要实现 PHS,请参阅以下资源:

联合

联合身份验证涉及在 Microsoft Entra ID 与联合身份验证服务之间创建信任关系,其中包括终结点、令牌签名证书和其他元数据的交换。 请求进入 Microsoft Entra ID 时,它会读取配置,并将用户重定向到配置的终结点。 此时,用户将与联合身份验证服务进行交互,后者会发出由 Microsoft Entra ID 验证的 SAML 断言。

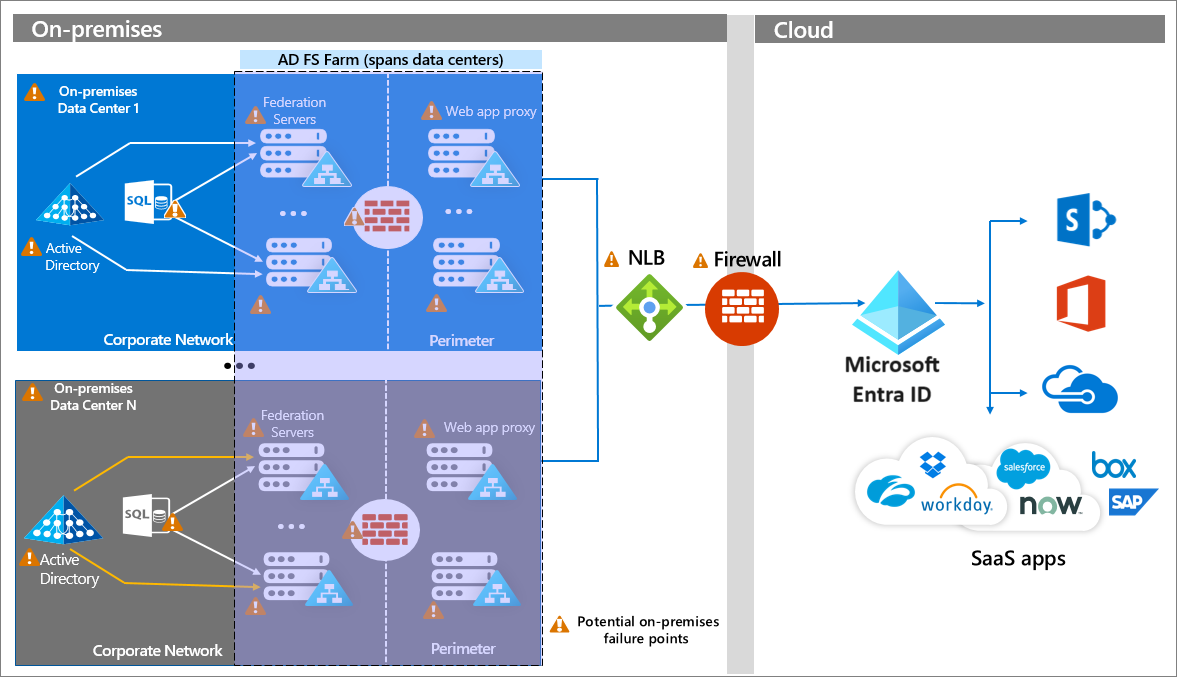

下图显示了企业 AD FS 部署的拓扑,该部署包含跨多个本地数据中心的冗余联合身份验证和 Web 应用程序代理服务器。 此配置依赖于企业网络基础结构组件,例如 DNS、具有地理关联功能的网络负载均衡和防火墙。 所有本地组件和连接都容易出现故障。 有关详细信息,请访问 AD FS 产能规划文档。

注意

联合身份验证具有大量本地依赖项。 虽然此图显示的是 AD FS,但其他本地标识提供者可能会根据类似的设计注意事项来实现高可用性、可伸缩性和故障转移。

如何实现联合身份验证?

如果要实现联合身份验证策略,或者想使其更易复原,请参阅以下资源。