Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

通过在 Microsoft Entra ID 中启用设备状态,管理员可以创建根据设备状态控制应用程序访问权限的条件访问策略。 通过启用设备状态,可满足资源访问的强身份验证要求,减少多重身份验证请求,并提高复原能力。

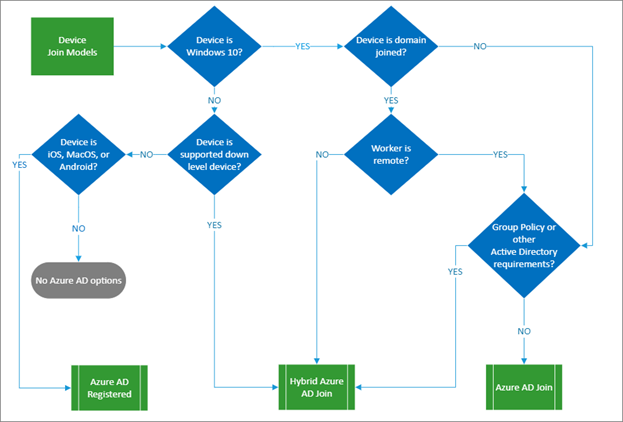

下面的流程图显示了在 Microsoft Entra ID 中加入启用设备状态的设备的方法。 你可以在你的组织中使用多种方法。

当你使用设备状态时,在大部分情况下用户都可通过主刷新令牌 (PRT) 单一登录到资源。 PRT 包含有关用户和设备的声明。 可使用这些声明来获取从设备访问应用程序所用的身份验证令牌。 PRT 的有效期为 14 天,只要用户经常使用该设备,就会持续续订,为用户提供可复原的体验。 有关 PRT 如何获取多重身份验证声明的详细信息,请参阅 PRT 何时获取 MFA 声明。

设备状态有何作用?

PRT 请求访问某个应用程序时,Microsoft Entra ID 会信任其设备、会话和 MFA 声明。 当管理员创建需要基于设备的控制或多重身份验证控制的策略时,可以通过设备状态来满足策略要求,而无需尝试 MFA。 用户不会在同一设备上看到更多 MFA 提示。 这会增强抵御 Microsoft Entra 多重身份验证服务或依赖方(例如本地电信提供商)服务中断的复原能力。

如何实现实现设备状态?

- 为公司拥有的 Windows 设备启用 Microsoft Entra 混合联接和 Microsoft Entra 联接,并尽可能要求它们建立联接。 如果无法实现,则要求设备进行注册。 如果组织中有设备使用较早版本的 Windows,请将这些设备升级为使用 Windows 10。

- 将用户访问网页的浏览器统一为带 Microsoft 单一登录扩展的 Microsoft Edge 或 Google Chrome,以便用户可以使用 PRT 实现到 Web 应用程序的无缝单一登录 (SSO)。

- 对于个人或公司拥有的 iOS 和 Android 设备,请部署 Microsoft Authenticator 应用。 除 MFA 和无密码登录功能外,Microsoft Authenticator 应用还可以通过中介身份验证实现各本机应用程序的单一登录,同时减少最终用户收到身份验证提示的次数。

- 对于个人或公司拥有的 iOS 和 Android 设备,请使用移动应用管理来安全访问公司资源,该方法可以减少身份验证请求次数。

- 对于 macOS 设备,请使用适用于 Apple 设备的 Microsoft 企业 SSO 插件(预览版)注册设备,并提供跨浏览器和本机 Microsoft Entra 应用程序的 SSO。 然后,根据环境执行特定于 Microsoft Intune 或 Jamf Pro 的步骤。