Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

本文介绍如何在 Azure Synapse Analytics 中配置连接设置,包括专用 SQL 池和无服务器 SQL 池(如果适用)。

有关 Azure Synapse Analytics 池的连接字符串,请参阅连接到 Synapse SQL。

专用 SQL 池的连接设置和 Azure 门户体验因池是部署在独立专用 SQL 池(前 SQL DW)还是 Azure Synapse Analytics 工作区中而有所不同。 相比之下,无服务器 SQL 池仅在 Synapse 工作区中可用,并且遵循与工作区中创建的专用 SQL 池相同的连接设置。

公用网络访问

注释

这些设置适用于在 Azure Synapse 工作区中创建的专用 SQL 池和无服务器 SQL 池。 这些说明不适用于与独立专用 SQL 池(前 SQL DW)关联的专用 SQL 池。

可以使用公共网络访问功能,允许与 Azure Synapse 工作区建立传入的公共网络连接。

- 公用网络访问处于禁用状态时,只能使用专用终结点连接到工作区。

- 启用公共网络访问时,您还可以从公共网络连接到您的工作区。 可以在创建工作区期间和之后管理此功能。

重要

此功能仅适用于与 Azure Synapse Analytics 托管虚拟网络关联的 Azure Synapse 工作区。 但是,仍然可以向公用网络打开 Synapse 工作区,而不考虑其与托管 VNet 的关联。

禁用公用网络访问后,自承载集成运行时仍可与 Synapse 通信。 我们目前不支持在自承载集成运行时与 Synapse 控制平面之间建立专用链接。

选择“禁用”选项不会应用你可能配置的任何防火墙规则。 此外,防火墙规则将在 Synapse 门户的“网络”设置中灰显。 再次启用公用网络访问时,会重新应用防火墙配置。

提示

当还原为启用状态时,请在编辑防火墙规则前等待一段时间。

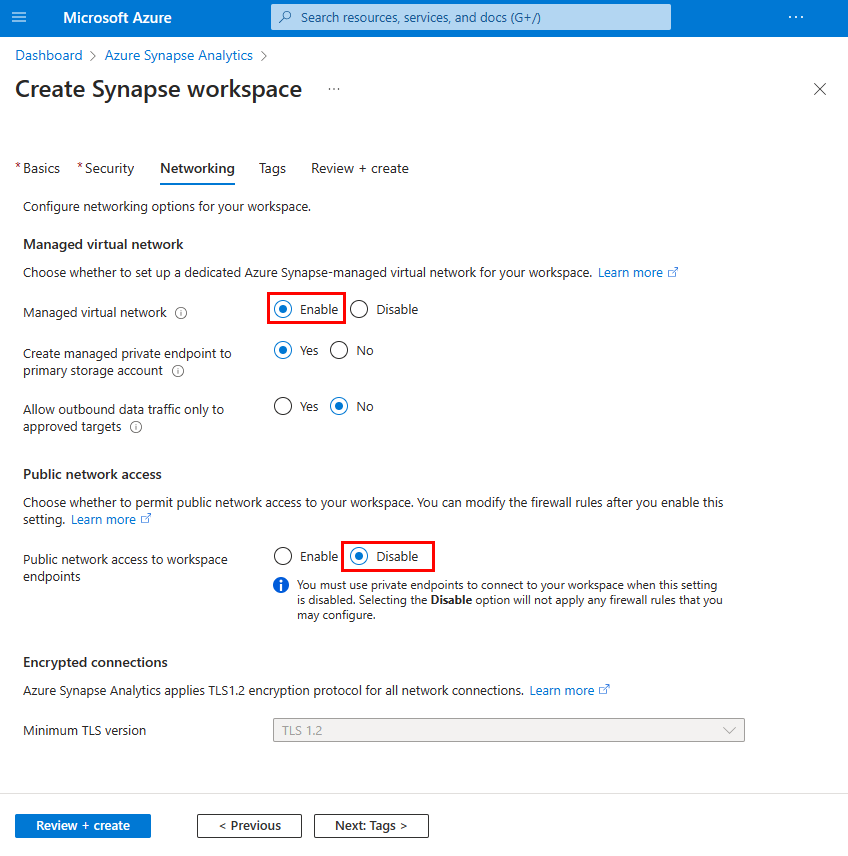

创建工作区时配置公用网络访问

在 Azure 门户中创建工作区时,请选择“网络”选项卡。

在“托管虚拟网络”下,选择“启用”以将工作区与托管虚拟网络关联,并允许进行公用网络访问。

在“公用网络访问”下,选择“禁用”以拒绝对工作区的公用访问 。 如果要允许对工作区进行公用访问,则选择“启用”。

完成工作区创建流程的其余部分。

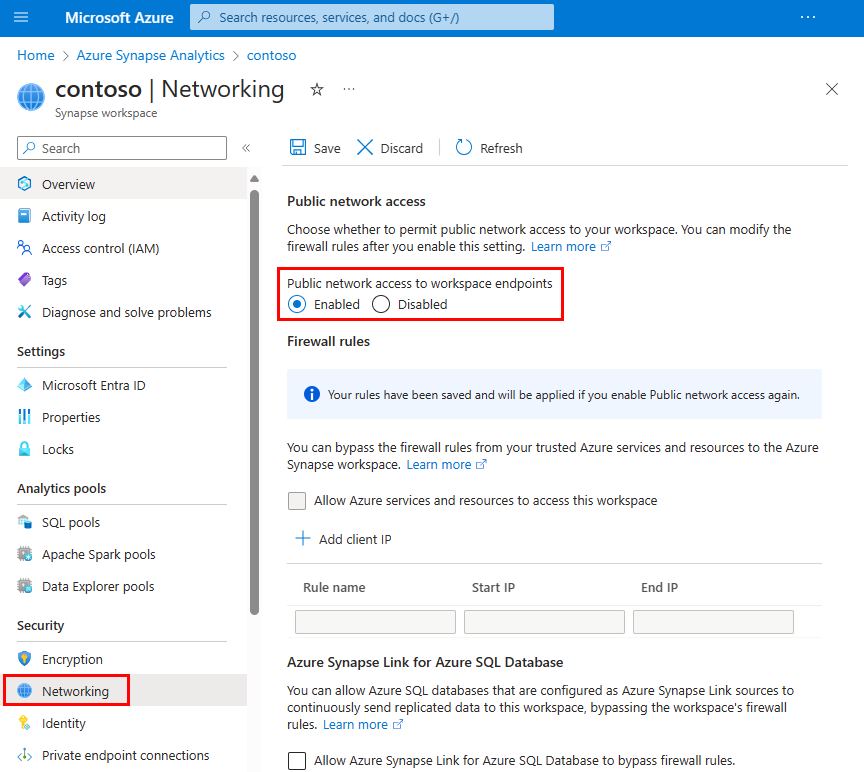

创建工作区之后配置公用网络访问

在 Azure 门户中选择 Synapse 工作区。

从左侧导航栏中选择“网络”。

选择“禁用”以拒绝对工作区的公用访问。 如果要允许对工作区进行公用访问,则选择“已启用”。

处于禁用状态时,“防火墙规则”会灰显以指示防火墙规则未生效。 防火墙规则配置会保留。

选择“保存”以保存更改。 通知会确认已成功保存网络设置。

最低 TLS 版本

无服务器 SQL 终结点和开发终结点仅接受 TLS 1.2 及更高版本。

自 2021 年 12 月以来,新 Synapse 工作区中工作区管理的专用 SQL 池至少需要 TLS 1.2 级别。 可以使用最低 TLS REST API 对新 Synapse 工作区或现有工作区提高或降低此要求,以支持无法在工作区中使用更高 TLS 客户端版本的用户建立连接。 客户还可以提高最低 TLS 版本来满足其安全需求。

重要

从 2024 年 11 月开始,Azure 开始停用较旧的 TLS 版本(TLS 1.0 和 1.1)。 使用 TLS 1.2 或更高版本。 2025 年 3 月 31 日之后,无法再将 Azure Synapse Analytics 客户端连接的最低 TLS 版本设置为低于 TLS 1.2。 在此日期后,从使用版本低于 1.2 的 TLS 的连接进行登录尝试将会失败。 有关详细信息,请参阅公告:Azure 对 TLS 1.0 和 TLS 1.1 的支持即将结束。

Azure Policy

阻止修改 Synapse 工作区中网络设置的 Azure 策略目前不可用。

连接策略

Azure Synapse Analytics 中 Synapse SQL 的连接策略设置为“Default”。 不能更改 Azure Synapse Analytics 中专用或无服务器 SQL 池的连接策略。

Azure Synapse Analytics 中 SQL 池的登录可以连接到 区域中的任何单个网关 IP 地址或网关 IP 地址子网。 为了保持一致的连接,请允许网络流量进出区域中所有单个网关 IP 地址和网关 IP 地址子网。 有关要允许的区域 IP 地址的列表,请参阅 Azure IP 范围和服务标记 - 中国云 。

-

默认值:除非显式将连接策略更改为

Proxy或Redirect,否则,在创建后,此连接策略将在所有服务器上生效。 默认策略为:-

Redirect用于源自 Azure 的所有客户端连接(例如,来自 Azure 虚拟机)。 -

Proxy用于源自外部的所有客户端连接(例如,来自本地工作站的连接)。

-

-

重定向: 客户端直接建立与托管数据库的节点的连接,从而减少延迟并提高吞吐量。 若要通过连接来使用此模式,客户端需要:

- 允许客户端在端口范围为 11000 到 11999 的情况下与区域内所有 Azure SQL IP 地址进行出站通信。 使用 SQL 服务标记,使其更易于管理。 如果使用专用链接,请参阅将重定向连接策略与专用终结点配合使用来了解要允许的端口范围。

- 在端口 1433 上允许从客户端到 Azure SQL 数据库网关 IP 地址的出站通信。

- 使用重定向连接策略时,请参阅 Azure IP 范围和服务标记 - 中国云 ,获取要允许的区域 IP 地址列表。

-

代理: 在此模式下,所有连接都通过 Azure SQL 数据库网关来代理,导致延迟增大和吞吐量降低。 若要通过连接来使用此模式,客户端需满足以下条件:在端口 1433 上允许从客户端到 Azure SQL 数据库网关 IP 地址的出站通信。

- 使用代理连接策略时,允许来自网关 IP 地址列表的区域 IP 地址。