Azure AD B2C 为应用程序的用户提供多种注册和登录方法。 当用户注册你的应用程序时,你需要确定他们是将使用用户名还是电子邮件地址在 Azure AD B2C 租户中创建本地帐户。 还可以与社交标识提供者和标准标识协议(例如 OAuth 2.0、OpenID Connect 等)相联合。

本文提供 Azure AD B2C 登录选项的概述。

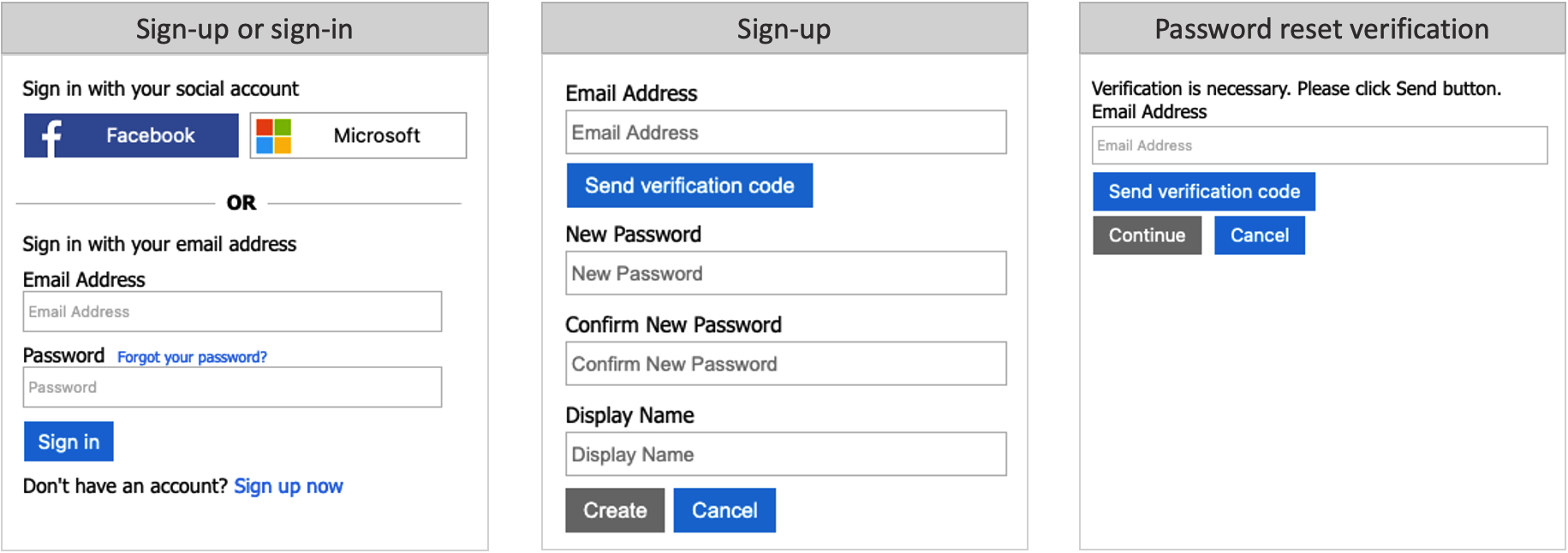

电子邮件登录

在默认情况下,本地帐户标识提供者设置中会启用电子邮件注册。 借助电子邮件选项,用户可以使用其电子邮件地址和密码进行登录和注册。

- 登录:系统会提示用户提供其电子邮件和密码。

- 注册:系统会提示用户输入电子邮件地址,此地址将在注册时进行验证(可选)并成为用户的登录 ID。 用户随后在注册页面上输入任何其他所请求的信息,例如显示名称、名字和姓氏。 然后,用户选择“继续”以创建帐户。

- 密码重置:用户输入并验证其电子邮件,然后可以重置密码

了解如何在本地帐户标识提供者中配置电子邮件登录。

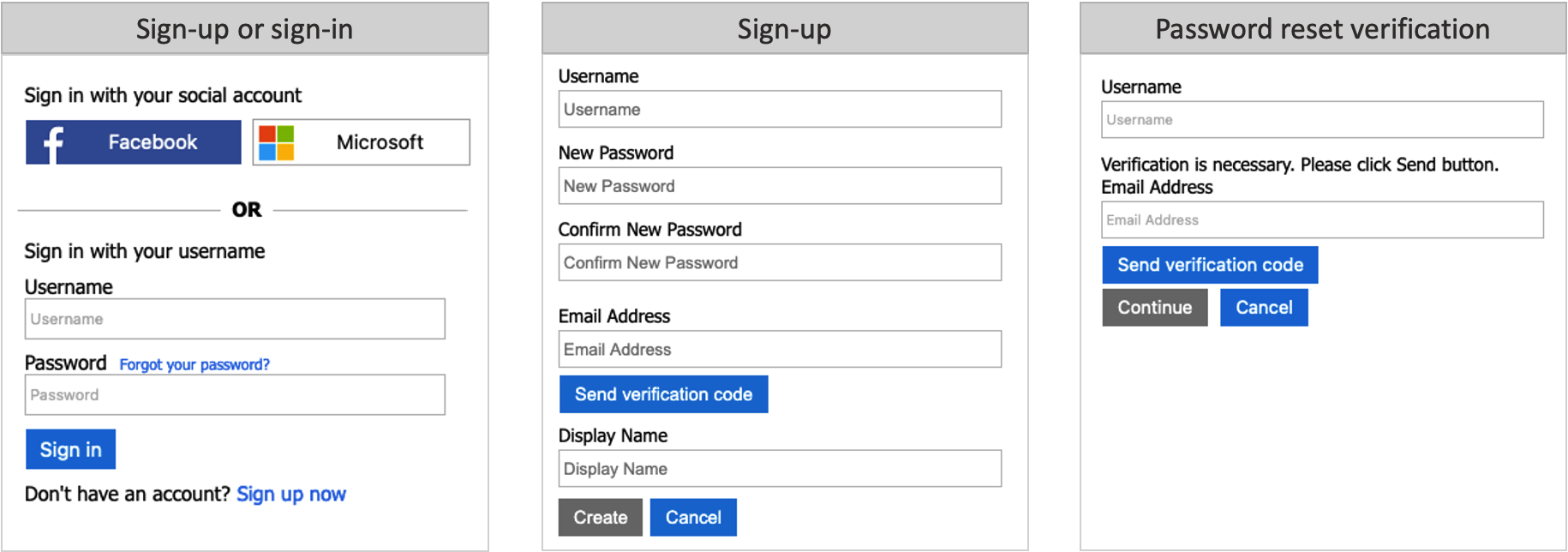

用户名登录

本地帐户标识提供者包含“用户名”选项,用户可以通过该选项使用用户名和密码来注册和登录你的应用程序。

- 登录:系统会提示用户提供其用户名和密码。

- 注册:系统会提示用户输入用户名,该用户名会成为其登录 ID。 系统还会提示用户输入在注册时进行验证的电子邮件地址。 该电子邮件地址会在密码重置流中使用。 用户在注册页面上输入任何其他所需的信息,例如“显示名称”、“名字”和“姓氏”。 用户随后选择“继续”以创建帐户。

- 密码重置:用户必须输入其用户名和关联的电子邮件地址。 电子邮件地址必须进行验证,之后用户可以重置密码。

联合登录

可以配置 Azure AD B2C,以允许用户使用外部社交或企业标识提供者 (IdP) 提供的凭据登录到你的应用程序。 Azure AD B2C 支持许多外部标识提供者和任何支持 OAuth 1.0、OAuth 2.0、OpenID Connect 和 SAML 协议的标识提供者。

使用外部标识提供者联合,可让使用者通过其现有的社交帐户或企业帐户登录,而不必仅仅出于访问你的应用程序的目的创建一个新帐户。

在注册或登录页上,Azure AD B2C 会提供外部标识提供者的列表,供用户选择用来登录。 用户选择其中一个外部标识提供者后,将会重定向到所选提供者的网站,以完成登录过程。 用户成功登录后,将返回到 Azure AD B2C,以便对应用程序中的帐户进行身份验证。

可使用 Azure 门户向用户流添加 Azure Active Directory B2C (Azure AD B2C) 支持的标识提供程序。 还可以将标识提供者添加到自定义策略。

后续步骤

- 详细了解 Azure Active Directory B2C 中的用户流提供的内置策略。

- 配置本地帐户标识提供者。