适用于:高级

Azure API 管理支持多区域部署,这使 API 发布者能够将区域 API 网关添加到一个或多个受支持的 Azure 区域中的现有 API 管理实例。 此跨区域部署有助于减少地理分布式 API 使用者所感知的请求延迟,并且还能改善当其中一个区域处于离线状态时的服务可用性。

添加区域时,需配置:

重要

客户数据存储在地理区域。

重要

更改 API 管理服务的基础结构(例如配置自定义域、添加 CA 证书、缩放、虚拟网络配置、可用性区域更改和区域添加)可能需要 15 分钟或更长时间才能完成,具体取决于服务层和部署大小。 对于具有更大规模单位或多区域配置的实例,预期时间更长。 仔细执行对 API 管理的滚动更改,以保留容量和可用性。

当服务正在更新时,无法进行其他服务基础结构更改。 但是,可以配置 API、产品、策略和用户设置。 该服务 不会 经历网关停机,API 管理 将继续 服务 API 请求,而不会中断(开发人员层除外)。

关于多区域部署

仅将 API 管理实例的 网关组件 复制到多个区域。 实例的管理平面和开发人员门户仍仅托管在“主要”区域,即你最初部署服务的区域。

如果要在虚拟网络中部署(注入)API 管理实例时为该实例配置次要位置,Net 和子网区域应与要配置的次要位置匹配。 如果要在主要区域中添加、删除或启用可用性区域,或者更改主要区域的子网,API 管理实例的 VIP 地址会更改。 有关详细信息,请参阅 Azure API 管理服务的 IP 地址。 但是,如果要添加次要区域,则主要区域的 VIP 不会更改,因为每个区域都有自己的专用 VIP。

API 和策略定义等网关配置会在添加的主要区域和次要区域之间定期同步。 向区域网关传播更新通常需要不到 10 秒的时间。 多区域部署提供 API 网关在多个区域的可用性,并在一个区域脱机时提供服务可用性。

当 API 管理收到面向流量管理器终结点的 HTTP 请求时(适用于 API 管理的外部 VNet 和非网络模式),流量会根据最低延迟路由到区域网关,这可以减少地理分布性 API 使用者所经历的延迟。 在内部 VNet 模式下,客户必须配置自己的解决方案来跨区域网关对流量进行路由和负载均衡。 有关详细信息,请参阅 网络注意事项。

每个区域(包括主要区域)的网关都有一个采用

https://<service-name>-<region>-01.regional.azure-api.cnURL 模式的区域 DNS 名称,例如https://contoso-westus2-01.regional.azure-api.cn。如果某个区域脱机,API 请求将自动路由到与发生故障的区域最靠近的下一个网关。

如果主要区域脱机,API 管理平面和开发人员门户将不可用,但次要区域可继续使用最新的网关配置来处理 API 请求。

先决条件

如果尚未创建 API 管理服务实例,请参阅创建 API 管理服务实例。 选择高级服务层级。

如果你的 API Management 实例部署在虚拟网络中,请确保在你计划添加的位置在同一订阅内设置虚拟网络和子网。 请参阅虚拟网络先决条件。

将 API 管理服务部署到其他位置

- 在 Azure 门户中导航到 API 管理服务,然后在左侧菜单中选择“位置”。

- 选择顶部栏中的“+ 添加”。

- 从下拉列表中选择已添加位置。

- 选择该位置中的缩放单元数。

- 如果 API 管理实例部署在 虚拟网络中,请在位置配置虚拟网络设置,包括虚拟网络、子网和公共 IP 地址。

- 选择“添加”以确认。

- 重复此过程,直到配置所有位置。

- 选择顶部栏中的“保存”以开始部署过程。

删除 API 管理服务区域

- 在 Azure 门户中导航到 API 管理服务,然后在左侧菜单中选择“位置”。

- 若要删除位置,请使用表右端的“...”按钮选择上下文菜单。 选择“删除”。

- 确认删除,然后选择“保存”以应用更改。

将 API 调用路由到区域后端服务

在默认情况下,每个 API 都将请求路由到一个后端服务 URL。 即使在各种区域中配置 API 管理网关,API 网关仍会将请求转发到同一后端服务,该服务仅部署在一个区域中。 在这种情况下,改进的性能仅来自特定于请求的区域的 API 管理中缓存的响应。 与全球后端联系可能会导致高延迟。

若要利用系统的地理分布,应在 API 管理实例所在的同一区域中部署后端服务。 然后,通过使用策略和 @(context.Deployment.Region) 属性,可以将流量路由到后端的本地实例。

转到 API 管理实例,然后从左侧菜单中选择 API 。

选择所需的 API。

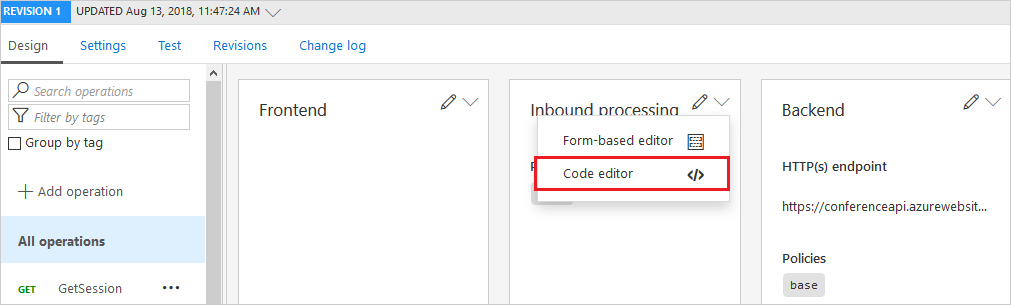

在“ 设计 ”选项卡上的“ 入站处理 ”部分中,选择 “代码编辑器”。

使用

set-backend和choose条件策略,在文件的<inbound> </inbound>部分构建合适的路由策略。例如,以下 XML 文件适用于“中国北部”和“中国东部”区域:

<policies> <inbound> <base /> <choose> <when condition="@("China North".Equals(context.Deployment.Region, StringComparison.OrdinalIgnoreCase))"> <set-backend-service base-url="http://contoso-backend-us.com/" /> </when> <when condition="@("China East".Equals(context.Deployment.Region, StringComparison.OrdinalIgnoreCase))"> <set-backend-service base-url="http://contoso-backend-asia.com/" /> </when> <otherwise> <set-backend-service base-url="http://contoso-backend-other.com/" /> </otherwise> </choose> </inbound> <backend> <base /> </backend> <outbound> <base /> </outbound> <on-error> <base /> </on-error> </policies>

使用流量管理器对区域后端进行路由

还可以使用 Azure 流量管理器在后端服务前面,将 API 调用定向到流量管理器,并允许它自动解析路由。

对于流量分布和故障转移,建议将流量管理器与地理路由方法结合使用。 建议不要将流量管理器与加权路由方法一起用于 API 管理后端。

对于维护操作期间的流量控制,建议使用优先级路由方法。

在 API 管理的区域网关中使用自定义路由方法

API 管理根据最低延迟将请求路由到区域网关。 尽管无法在 API 管理中替代此设置,但可以将自定义路由规则与自己的流量管理器结合使用。

- 创建自己的 流量管理器。

- 如果使用自定义域, 请将其与流量管理器 (而不是 API 管理服务)配合使用。

-

在流量管理器中配置 API 管理区域终结点。 区域终结点遵循

https://<service-name>-<region>-01.regional.azure-api.cnURL 模式,例如https://contoso-chinanorth2-01.regional.azure-api.cn。 -

在流量管理器中配置 API 管理区域状态终结点。 区域状态终结点遵循

https://<service-name>-<region>-01.regional.azure-api.cn/status-0123456789abcdefURL 模式,例如https://contoso-chinaeast-01.regional.azure-api.cn/status-0123456789abcdef。 - 指定流量管理器的路由方法。

禁用到区域网关的路由

在某些情况下,您可能需要暂时禁用某个区域网关的路由。 例如:

- 添加新区域后,在配置和测试区域后端服务时将其保持禁用状态

- 在某个区域的常规后端维护期间

- 在模拟不可用区域的计划灾难恢复演练期间或在区域故障期间将流量重定向到其他区域

要禁用 API 管理实例中到区域网关的路由,请将网关的 disableGateway 属性值更新为 true。 可以使用 创建或更新服务 REST API、Azure CLI 中的 az apim update 命令、 set-azapimanagement Azure PowerShell cmdlet 或其他 Azure 工具来设置该值。

重要

- 在 API 管理中使用默认路由(而不是自定义路由解决方案)时,只能将

disableGateway属性设置为禁用到区域网关的路由。 - 当 API 管理实例部署在内部模式下的虚拟网络中时,无法将属性设置为

disableGateway禁用路由到区域网关。 在这种情况下,必须自行管理多个区域的路由和负载均衡。

若要使用 Azure CLI 禁用区域网关,请执行以下作:

使用 az apim show 命令显示为 API 管理实例配置的位置、网关状态和区域 URL。

az apim show --name contoso --resource-group apim-hello-world-resource \ --query "additionalLocations[].{Location:location,Disabled:disableGateway,Url:gatewayRegionalUrl}" \ --output table示例输出:

Location Disabled Url ---------- ---------- ------------------------------------------------------------ China North 2 True https://contoso-chinanorth2-01.regional.azure-api.cn China North True https://contoso-chinanorth-01.regional.azure-api.cn使用 az apim update 命令在一个可用位置(例如 China North 2)中禁用网关。

az apim update --name contoso --resource-group apim-hello-world-resource \ --set additionalLocations[location="China North 2"].disableGateway=true更新可能需要几分钟时间。

验证定向到区域网关 URL 的流量是否已重定向到另一个区域。

如果要还原到区域网关的路由,请将 disableGateway 的值设置为 false。

虚拟网络

本部分提供有关在虚拟网络中注入 API 管理实例时多区域部署的注意事项。

- 独立配置每个区域网络。 连接要求(例如添加区域中虚拟网络所需的网络安全组规则)通常与主要区域中网络的要求相同。

- 不同区域的虚拟网络不需要对等互连。

重要

将 API 管理实例配置为使用内部虚拟网络模式时,每个区域网关还必须在端口 1433 上与为 API 管理实例配置的 Azure SQL 数据库建立出站连接,该数据库仅在 主要 区域中。 确保在为次要区域中的网络配置的任何路由或防火墙规则中,允许连接到此 Azure SQL 数据库的完全限定的域名 (FQDN) 或 IP 地址;在这种情况下,无法使用 Azure SQL 服务终结点。 若要在主要区域中查找 Azure SQL 数据库名称,请转到门户中 API 管理实例的“网络”“网络状态”页。

IP 地址

在每个添加了虚拟网络的区域中创建一个公共虚拟 IP 地址。 对于外部模式或内部模式下的虚拟网络,此公共 IP 地址用于端口

3443上的管理流量。外部 VNet 模式: 还需要公共 IP 地址才能将公共 HTTP 流量路由到 API 网关。

内部 VNet 模式: 还会在添加虚拟网络的每个区域中创建专用 IP 地址。 使用这些地址在网络中连接到主要区域和次要区域中的 API 管理终结点。

路由

外部 VNet 模式: 公共 HTTP 流量被自动路由到区域网关,处理方式与非联网 API 管理实例相同。

内部 VNet 模式: 默认情况下,专用 HTTP 流量不会路由或负载均衡到区域网关。 用户拥有路由,并负责自行使用解决方案来管理跨多个区域的路由和专用负载均衡。

相关内容

详细了解 API 管理中的可靠性

详细了解如何为 API 管理实例启用 可用性区域支持 。

有关虚拟网络和 API 管理的详细信息,请参阅: