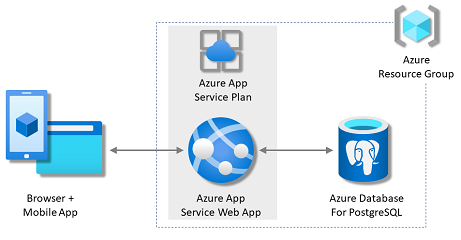

在本教程中,将数据驱动的 Python Web 应用部署到使用 Azure Database for PostgreSQL 关系数据库 服务的 Azure 应用服务 。 Azure 应用服务支持 Linux 服务器环境中的 Python。 本文使用 Django。 替代方法包括 Flask 或 FastAPI 教程。

本教程中,您将学习如何:

- 创建默认安全的应用服务、PostgreSQL 和 Redis 缓存体系结构。

- 使用托管标识和 Key Vault 引用来保护连接机密。

- 将示例 Python 应用从 GitHub 存储库部署到应用服务。

- 在应用程序代码中访问应用服务连接字符串和应用设置。

- 进行更新并重新部署应用程序代码。

- 通过运行数据库迁移生成数据库架构。

- 从 Azure 流式传输诊断日志。

- 在 Azure 门户中管理应用。

- 使用 Azure Developer CLI 预配同一体系结构并进行部署。

- 使用 GitHub Codespaces 和 GitHub Copilot 优化开发工作流。

先决条件

- 拥有有效订阅的 Azure 帐户。 如果没有 Azure 帐户,可以免费创建一个。

- 已安装 Azure 开发人员 CLI。

- 具备 Python 和 Django 开发的知识。

跳到末尾

如果只想查看在 Azure 中运行的本教程中的示例应用,只需在 Azure Cli 中运行以下命令,并按照提示作:

mkdir msdocs-django-postgresql-sample-app

cd msdocs-django-postgresql-sample-app

azd init --template msdocs-django-postgresql-sample-app

azd up

运行示例

首先,设置示例数据驱动应用。 为方便起见,示例存储库包含一个开发容器配置。 开发容器包含开发应用程序所需的所有内容,包括数据库、缓存以及示例应用程序所需的所有环境变量。 开发容器可以在 GitHub codespace 中运行,因此可以使用 Web 浏览器在任何计算机上运行示例。

注释

如果你用自己的应用程序跟随本教程进行操作,请查看 README.md 中的 requirements.txt 文件说明,了解所需的包。

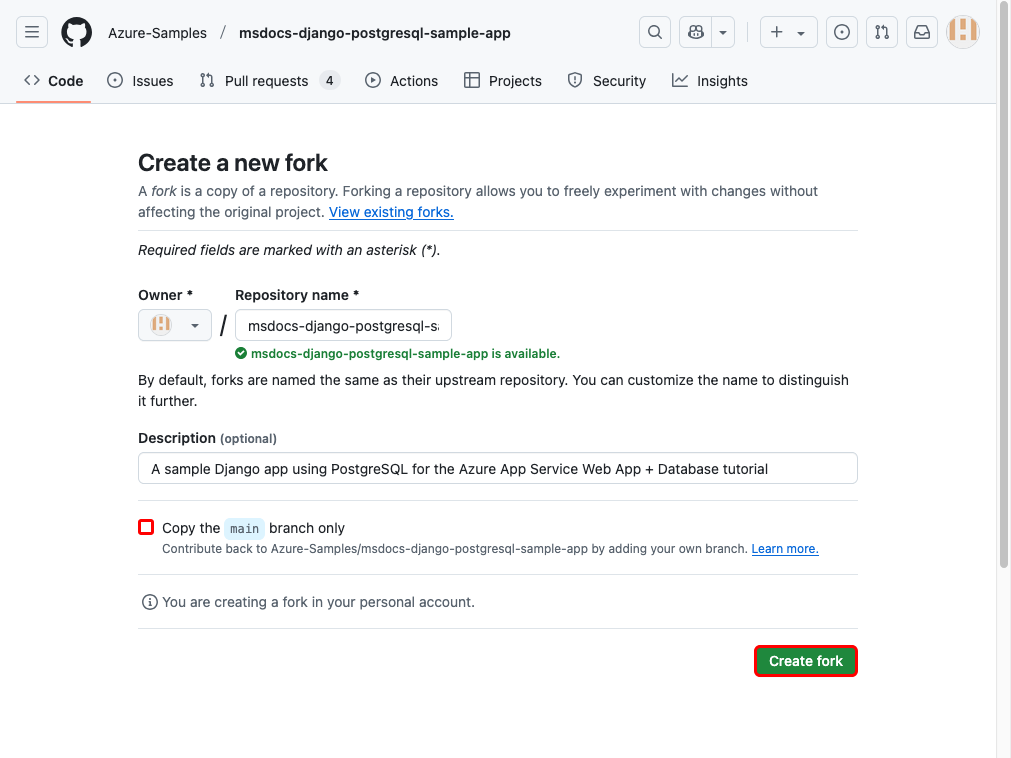

步骤 1:在新浏览器窗口中:

- 登录到 GitHub 帐户。

- 请导航至 https://github.com/Azure-Samples/msdocs-django-postgresql-sample-app/fork

- 取消选择“仅复制主分支”。 你想要所有分支。

- 选择“创建分支”。

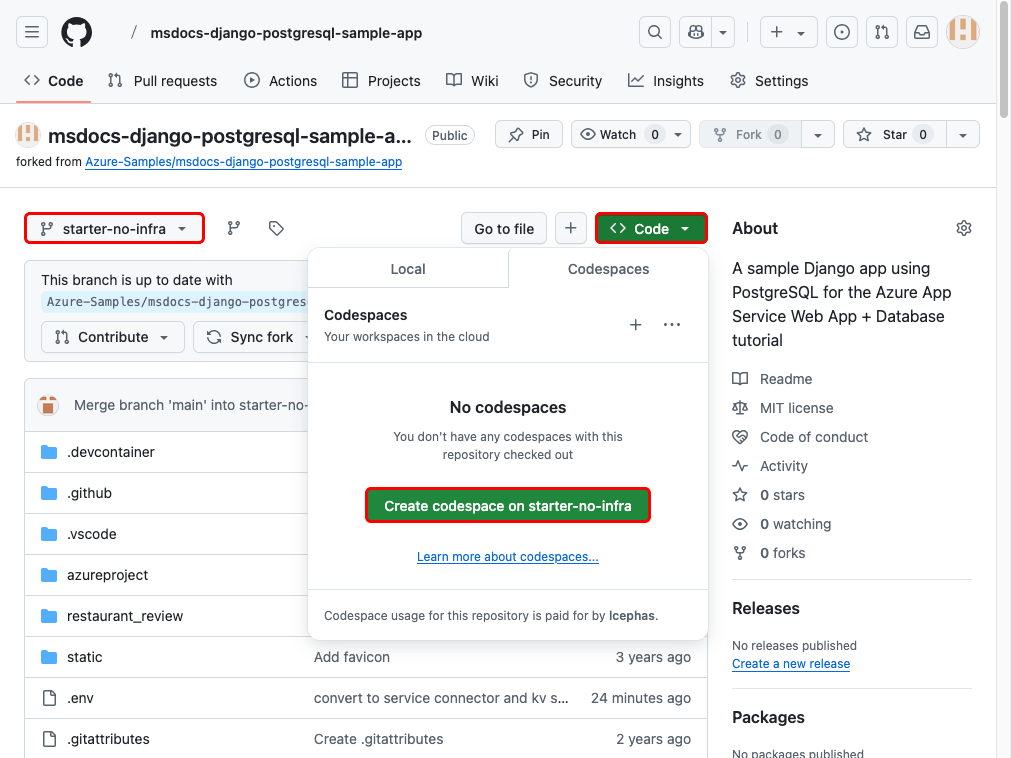

步骤 2:在 GitHub 分支中:

- 选择main>starter-no-infra作为起始分支。 此分支仅包含示例项目,不包含与 Azure 相关的文件或配置。

- 选择代码>在 starter-no-infra 上创建代码空间。

设置代码空间需要几分钟时间。 它针对存储库运行

pip install -r requirements.txt。 提供的 .env 文件已包含 Django 需要在本地运行的虚拟SECRET_KEY变量 。

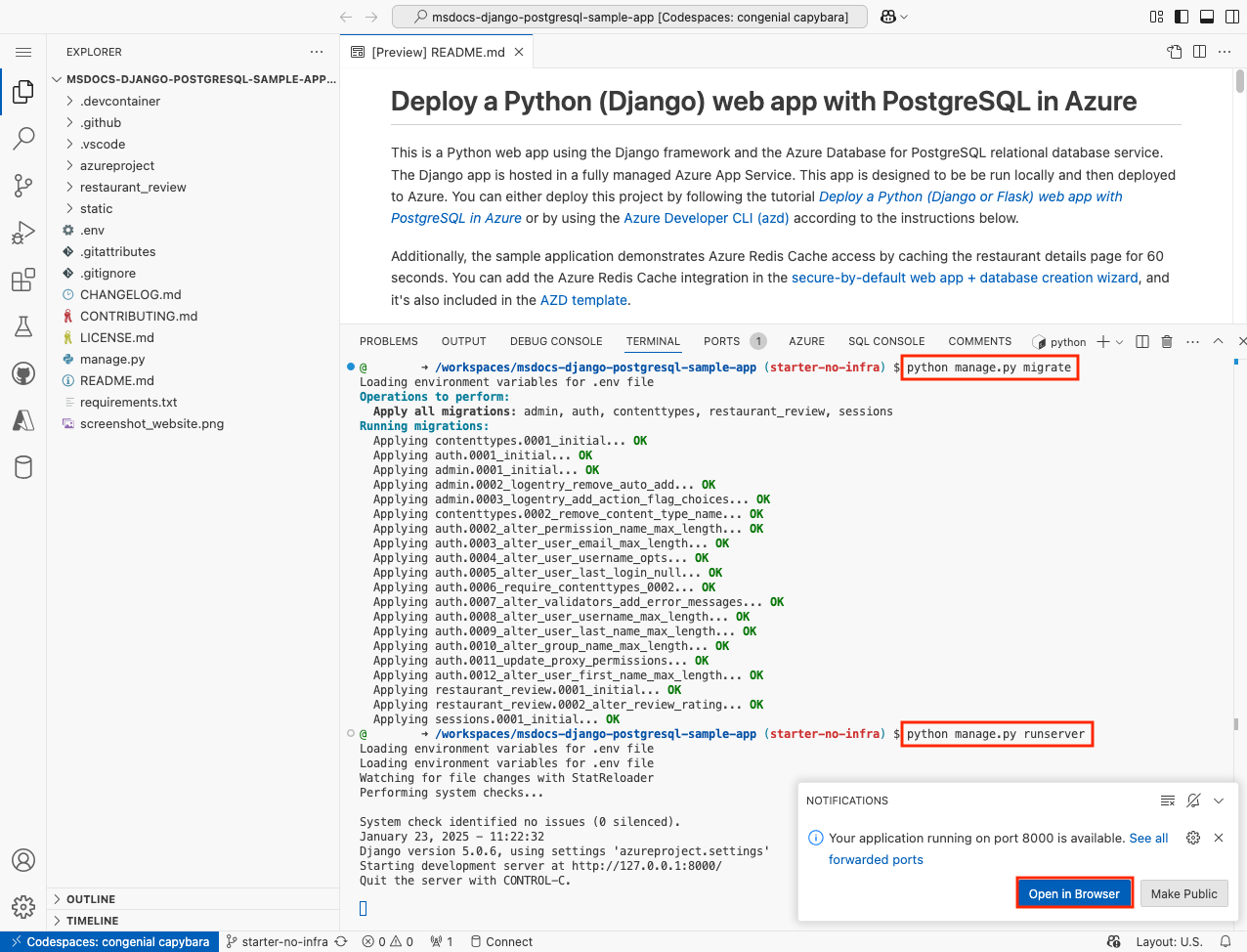

步骤 3:在 codespace 终端中:

- 使用

python manage.py migrate运行数据库迁移。 - 使用

python manage.py runserver运行应用。 - 看到通知

Your application running on port 8000 is available.时,选择“在浏览器中打开”。 应在新的浏览器选项卡中看到该示例应用程序。若要停止应用程序,请键入Ctrl+C。

遇到问题? 检查 “故障排除”部分。

创建应用服务、数据库和缓存

在此步骤中,创建 Azure 资源。 本教程创建一组具有默认安全性的资源,其中包括 Azure 应用服务、Azure Database for PostgreSQL 和 Azure 缓存。 对于创建过程,需要指定:

- Web 应用程序的名称。 它用作应用的 DNS 名称的一部分。

- 用于在世界上实际运行应用的区域。 它也是应用的 DNS 名称的一部分。

- 应用的运行时堆栈。 选择要用于应用的 Python 版本。

- 应用程序的托管计划。 定价层包括应用程序的一组功能和扩展能力。

- 应用程序的资源组。 资源组允许将应用程序所需的所有 Azure 资源分组到逻辑容器中。

登录到 Azure 门户。 按照以下步骤创建 Azure 应用服务资源。

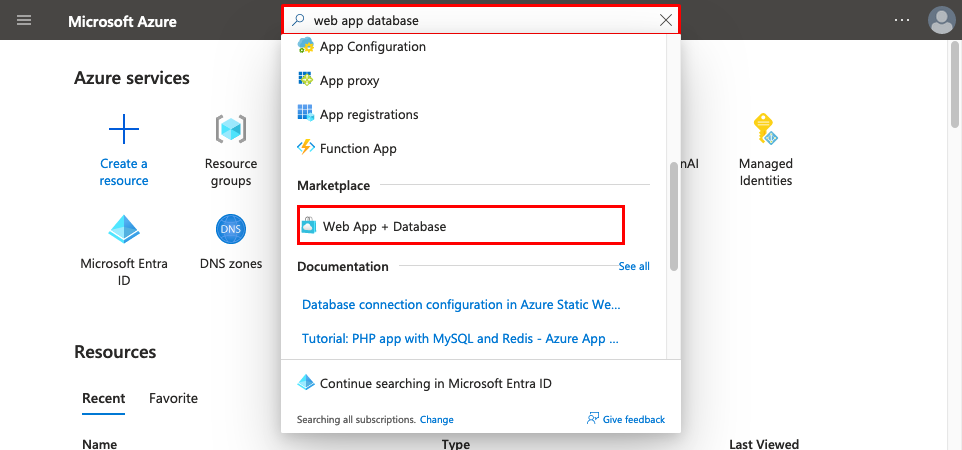

步骤 1:在 Azure 门户中:

- 在 Azure 门户顶部的搜索框中,输入 Web 应用数据库。

- 在 “市场 ”标题下,选择标记为 “Web 应用 + 数据库”的项目。 还可以直接导航到 “创建 Web 应用 ”。

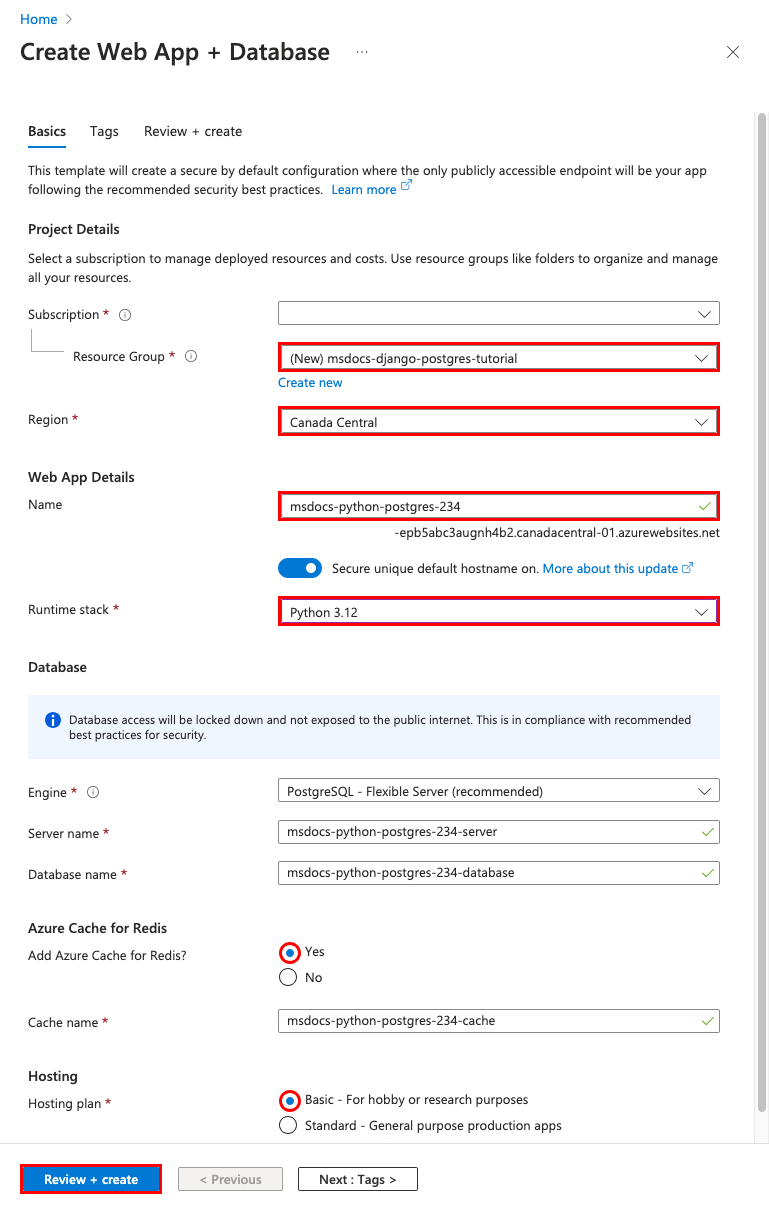

步骤 2:在“创建 Web 应用 + 数据库”页上,按下面所述填写表单。

- 资源组:选择 “新建 ”并输入 msdocs-django-postgres-tutorial。

- 区域:你附近的任何 Azure 区域。

- 名称:msdocs-python-postgres-XYZ。

- 运行时堆栈: Python 3.14。

- 数据库:默认已选择“PostgreSQL 灵活服务器”作为数据库引擎。 默认情况下,服务器名称和数据库名称也会设置为适当的值。

- 添加 Azure Cache for Redis:选择“是”。

- 托管计划:基本。 准备就绪后,可以纵向扩展到生产定价层。

- 选择“查看 + 创建”。

- 验证完成后,选择“创建”。

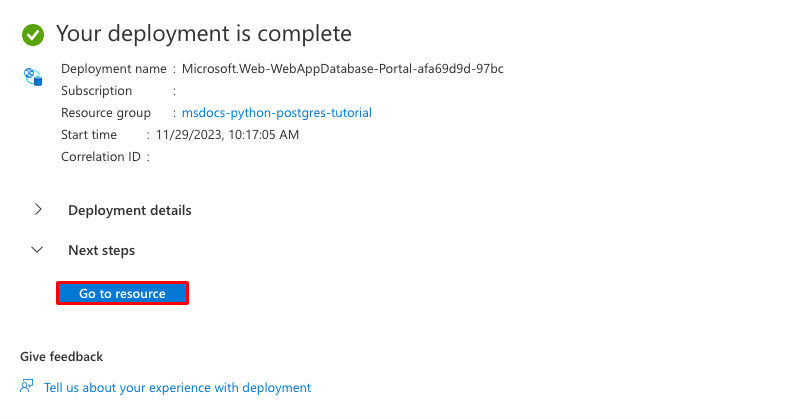

步骤 3:该部署需要数分钟才能完成。 部署完成后,选择“ 转到资源”。 部署创建以下资源:

- 资源组:所有已创建资源的容器。

- 应用服务计划:为应用服务定义计算资源。 此实例是 基本 层中的 Linux 计划。

- 应用服务:表示应用并在应用服务计划中运行。

- 虚拟网络:与应用服务应用集成,并隔离后端网络流量。

- 专用终结点:虚拟网络中 Redis 缓存的访问终结点。

- 网络接口:专用 IP 地址,每个专用终结点各有一个。

- Azure Database for PostgreSQL 灵活服务器:只能从虚拟网络内部访问。 部署在服务器上创建数据库和用户。

- Azure Redis 缓存:只能通过专用网络访问。

- 专用 DNS 区域:在虚拟网络中启用数据库服务器和 Redis 缓存的 DNS 解析。

保护连接机密并添加SECRET_KEY

部署过程会为你生成 应用设置的连接变量。 安全最佳做法是完全将机密从应用服务中保留出来。 将机密移动到密钥保管库,并在服务连接器的帮助下将应用设置更改为 Key Vault 引用 。

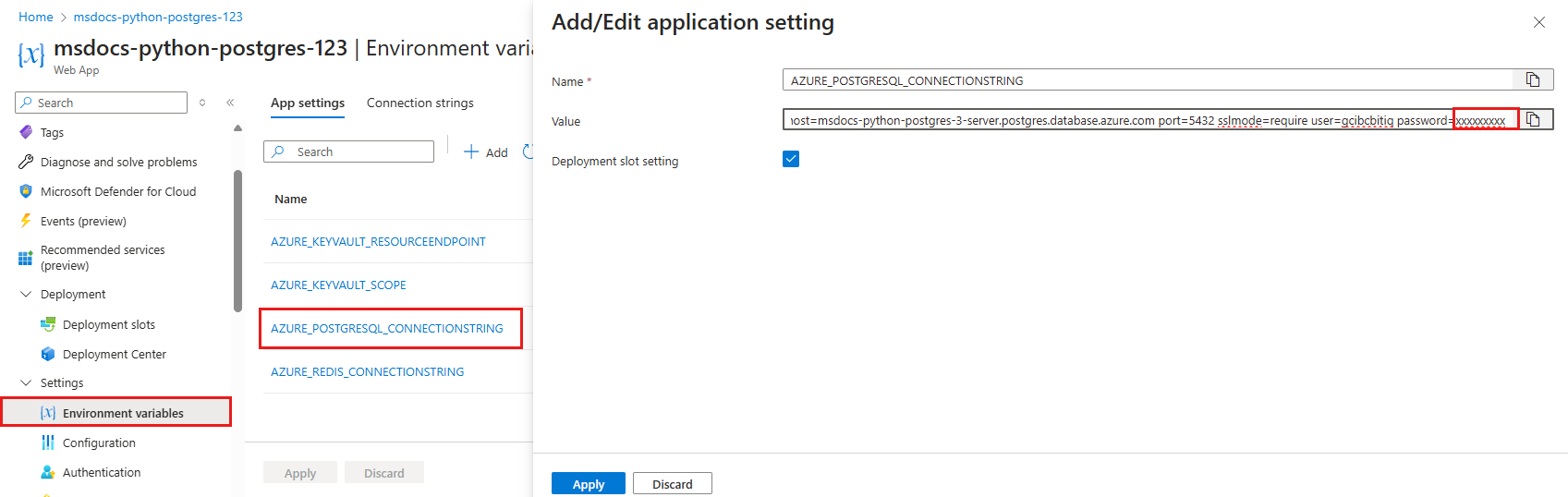

步骤 1:检索现有的连接字符串

- 在“应用服务”页的左侧菜单中,选择 “设置>环境变量”。

- 选择“AZURE_POSTGRESQL_CONNECTIONSTRING”。

- 在“添加/编辑应用程序设置”的“值”字段中,找到字符串末尾的“Password=”部分。

- 复制“password=”后的密码字符串供以后使用。

通过此应用设置,可以连接到受专用终结点保护的 Postgres 数据库和 Redis 缓存。 机密直接保存在应用服务应用中,这不是最佳方法。 你将更改此配置。 你还需添加一个

SECRET_KEY设置,这是你的 Django 应用所必需的。

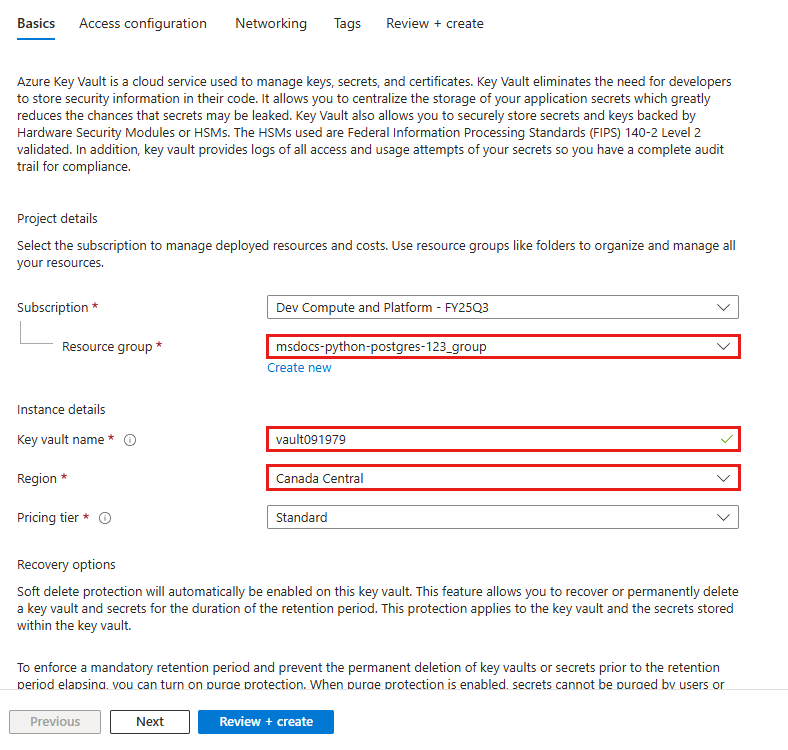

步骤 2:创建密钥保管库以安全管理机密

- 在顶部搜索栏中,输入 密钥保管库,然后选择 Marketplace>密钥保管库。

- 在“资源组”中,选择“msdocs-python-postgres-tutorial”。

- 在 Key Vault 名称中,输入仅包含字母和数字的名称。

- 在 “区域”中,选择与资源组相同的位置。

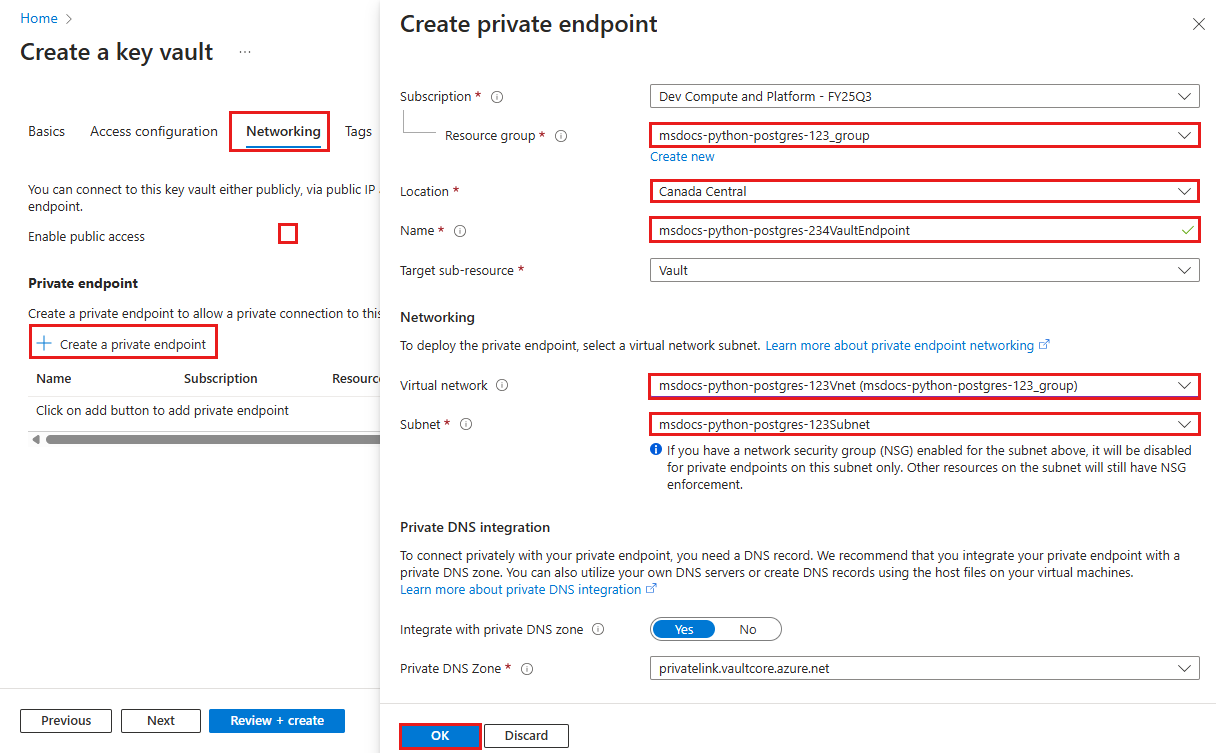

步骤 3:使用专用终结点保护密钥保管库

- 选择“网络”选项卡。

- 取消选择“启用公共访问”。

- 选择“创建专用终结点”。

- 在“资源组”中,选择“msdocs-python-postgres-tutorial”。

- 在对话框中,在“位置”中,选择与应用服务应用相同的位置。

- 在“名称”中,键入“msdocs-python-postgres-XYZVaultEndpoint”。

- 在“虚拟网络”中,选择“msdocs-python-postgres-XYZVnet”。

- 在“子网”中,选择“msdocs-python-postgres-XYZSubnet”。

- 选择“确定”。

- 选择查看 + 创建,然后选择创建。 等待密钥保管库部署完成。 应会看到 部署已完成。

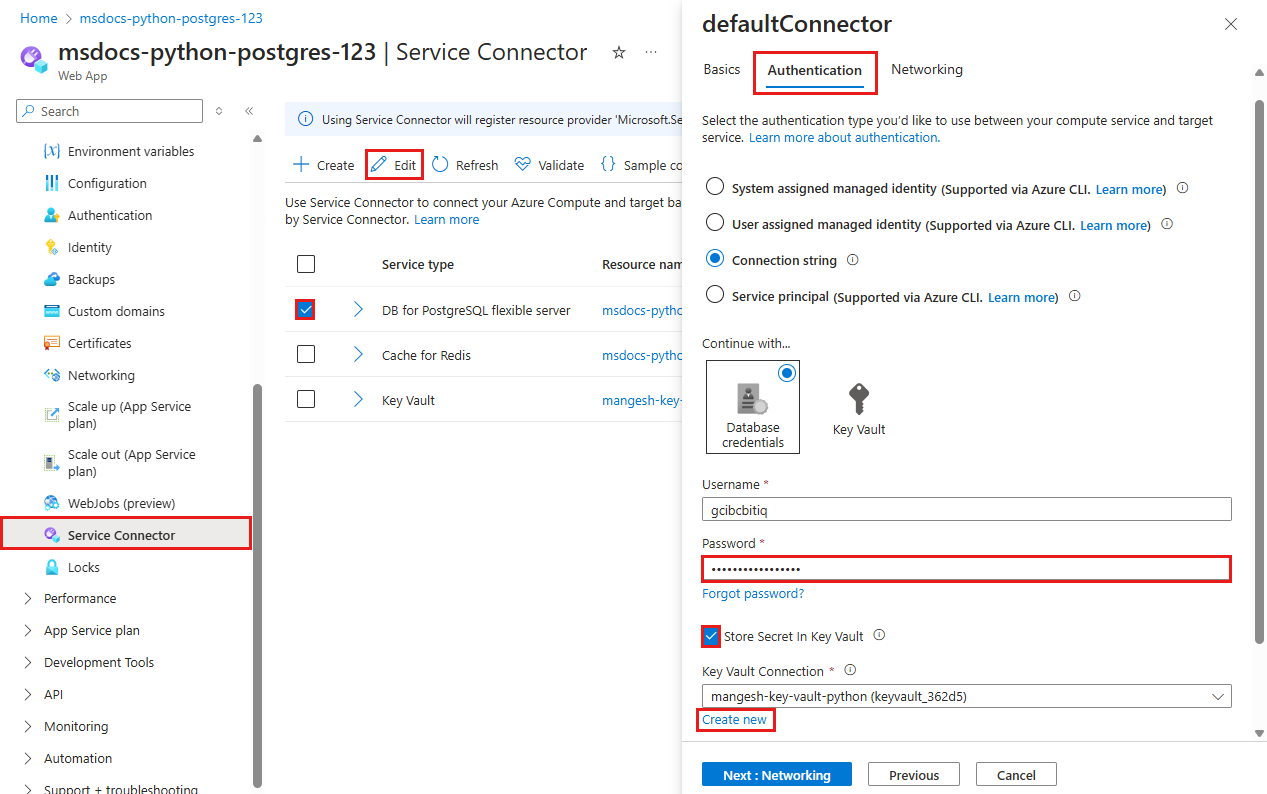

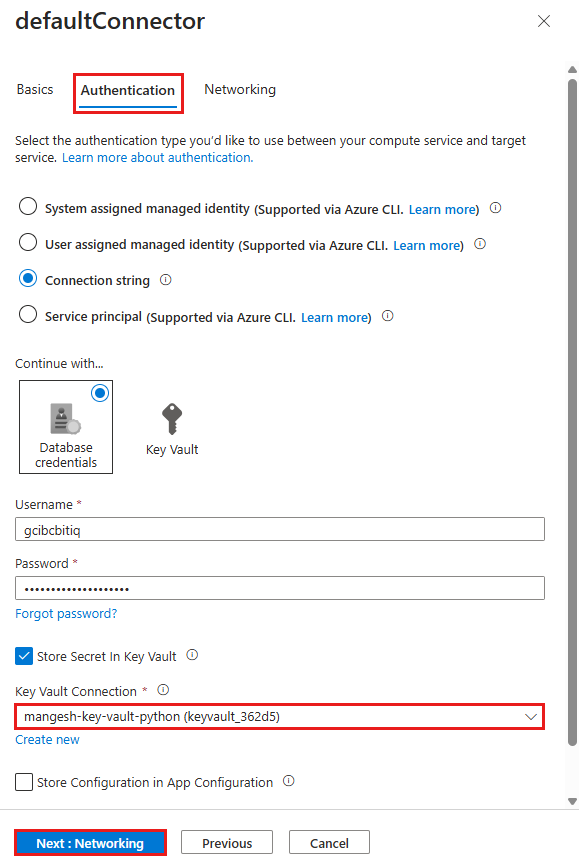

步骤 4:配置 PostgreSQL 连接器

- 在顶部搜索栏中,输入 msdocs-python-postgres,然后选择应用服务资源 msdocs-python-postgres-XYZ。

- 在 “应用服务 ”页的左侧菜单中,选择 “设置>服务连接器”。 已经有两个连接器,这是应用创建过程为你创建的。

- 选中 PostgreSQL 连接器旁边的复选框,然后选择“编辑”。

- 在“客户端类型”中,选择“Django”。 PostgreSQL 服务连接器中的 Django 客户端类型在单独的设置中提供数据库变量,而不是一个连接字符串。 单独的变量更易于在 Django 的数据库设置中使用。

- 选择身份验证。

- 在“密码”中,粘贴你之前复制的密码。

- 选择“在密钥保管库中存储机密”。

- 在“密钥保管库连接”下,选择“创建新连接”。 此作将在编辑对话框顶部打开 “创建连接 ”对话框。

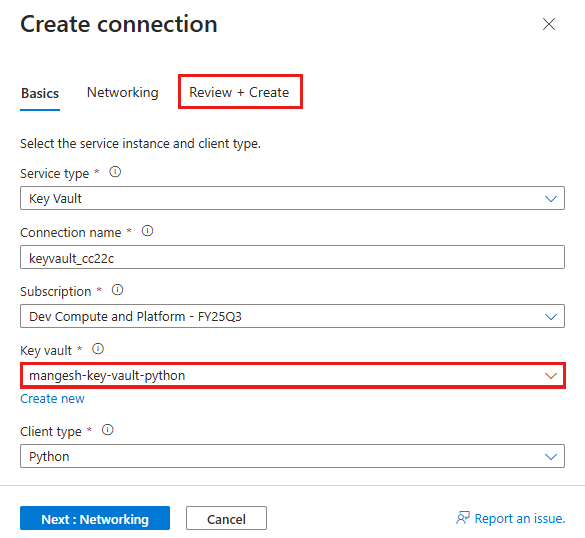

步骤 5:建立密钥保管库连接

- 在密钥保管库连接的“创建连接”对话框中,在“密钥保管库”中选择之前创建的密钥保管库。

- 选择 审阅 + 创建。

- 验证完成后,选择“创建”。

步骤 6:完成 PostgreSQL 连接器设置

- 你回到了defaultConnector的编辑对话框。 在 “身份验证”下,等待密钥保管库连接器创建。 Key Vault 连接下拉列表会自动选择此选项。

- 选择下一步:网络。

- 选择“保存”。 等待“更新成功”通知出现。

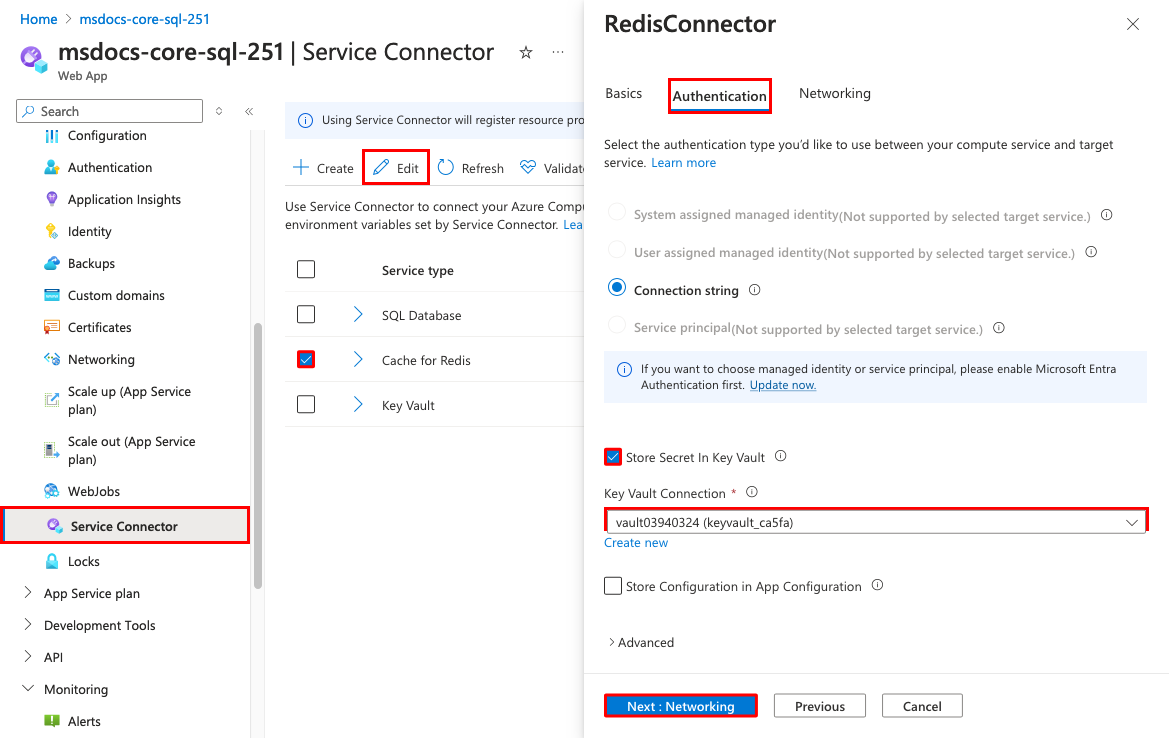

步骤 7:将 Redis 连接器配置为使用 Key Vault 机密

- 在 “服务连接器 ”页中,选中 Redis 缓存连接器旁边的复选框,然后选择“ 编辑”。

- 选择身份验证。

- 选择“在密钥保管库中存储机密”。

- 在“密钥保管库连接”下,选择创建的密钥保管库。

- 选择下一步:网络。

- 选择“配置防火墙规则以启用对目标服务的访问权限”。 应用创建过程已使用专用终结点保护 SQL 数据库。

- 选择“保存”。 等待“更新成功”通知出现。

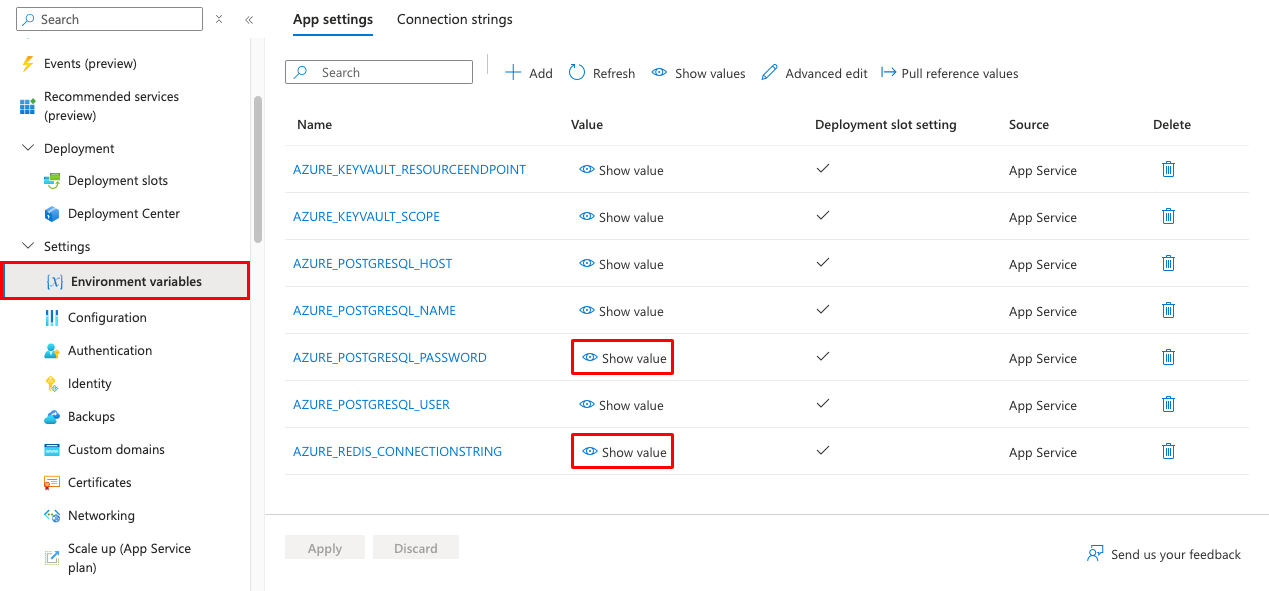

步骤 8:验证密钥保管库集成

- 在左侧菜单中,再次选择 “设置 > 环境变量 ”。

- 在AZURE_POSTGRESQL_PASSWORD旁边,选择显示值。 该值应为

@Microsoft.KeyVault(...),这意味着它是一个 密钥保管库引用,因为机密现在由密钥保管库管理。 - 若要验证 Redis 连接字符串,请选择AZURE_REDIS_CONNECTIONSTRING旁边的“显示”值。

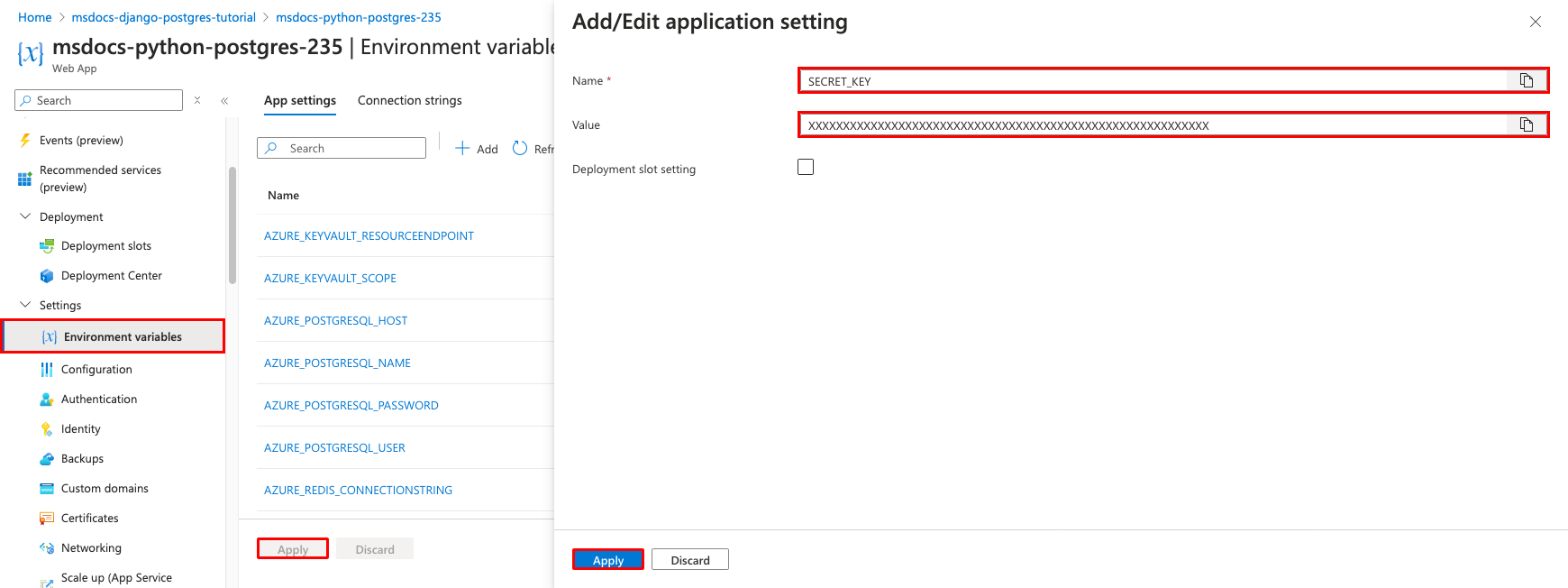

步骤 9: 示例应用程序读取SECRET_KEY环境变量以设置 所需的SECRET_KEY设置。 在此步骤中将其创建为应用设置。

- 在“应用设置”选项卡中,选择“添加”。

- 将名称设置为SECRET_KEY。

- 将 值 设置为长随机字符串。

- 选择 “应用”,然后再次 应用 ,然后 确认。

总之,保护连接机密的过程包括:

- 从应用服务应用的环境变量中检索连接机密。

- 创建密钥保管库。

- 使用系统分配的托管标识创建 Key Vault 连接。

- 更新服务连接器以将机密存储在密钥保管库中。

注释

理想情况下,SECRET_KEY 应用设置也应配置为 Key Vault 引用,这是一个多步骤过程。 有关详细信息,请参阅如何将 SECRET_KEY 应用设置更改为 Key Vault 引用?

遇到问题? 检查 “故障排除”部分。

部署示例代码

在本部分中,使用 GitHub Actions 配置 GitHub 部署。 这是部署到应用服务的许多方法之一。 这是在部署过程中持续集成的好方法。 默认情况下,进入 GitHub 存储库的每个 git push 都会启动生成和部署操作。

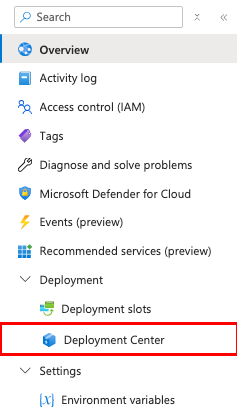

步骤 1:在左侧菜单中,选择“部署”>“部署中心”。

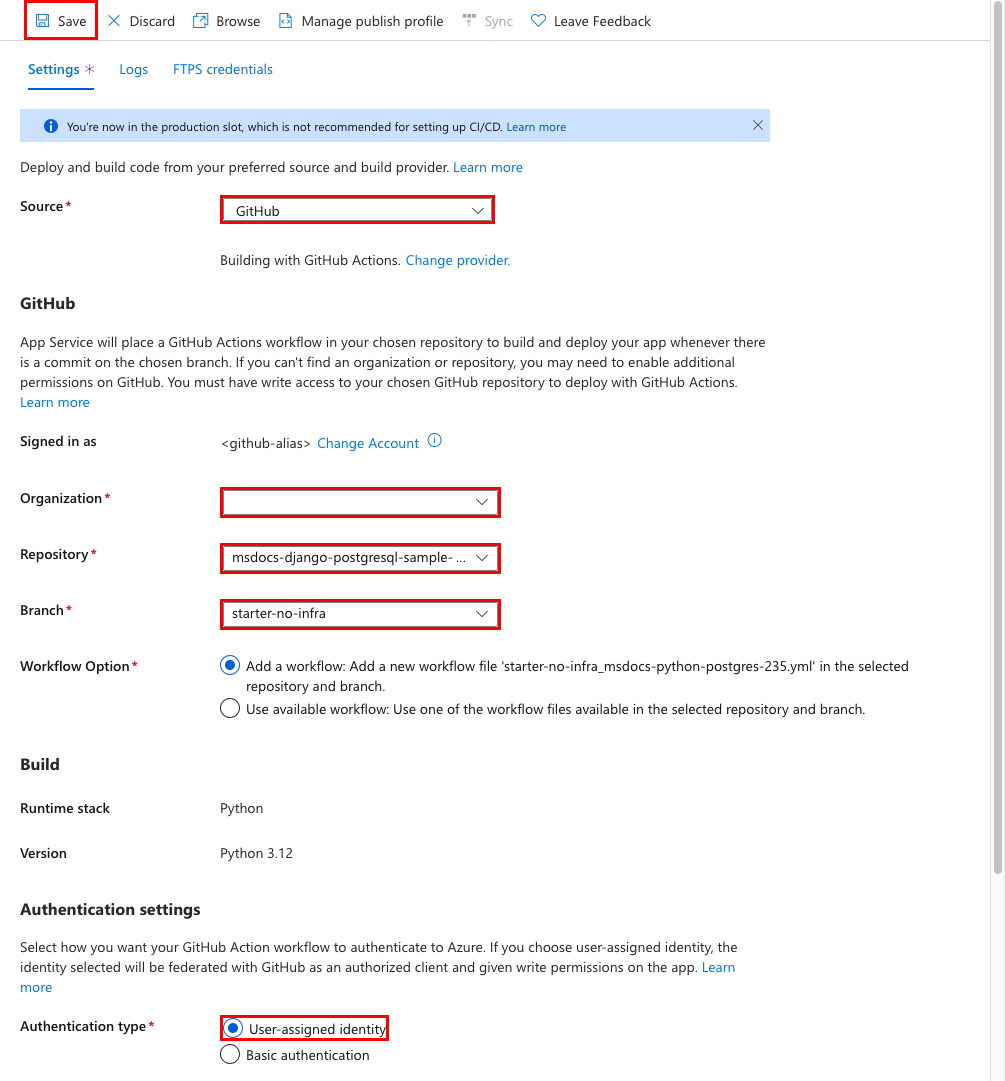

步骤 2: 在 部署中心 页中:

- 在“源”中,选择“GitHub”。 默认情况下,选择 GitHub Actions 作为生成提供程序。

- 登录到 GitHub 帐户,并按照提示授权 Azure。

- 在“组织”中,选择你的帐户。

- 在“存储库”中,选择“msdocs-django-postgresql-sample-app”。

- 在“分支”中,选择“starter-no-infra”。 此分支与示例应用一起使用的分支相同,没有任何与 Azure 相关的文件或配置。

- 对于 身份验证类型,请选择 “用户分配的标识”。

- 在顶部菜单中,选择“保存”。

应用服务将工作流文件提交到目录中的

.github/workflowsGitHub 存储库中。 默认情况下,部署中心会 为工作流创建用户分配的标识 ,以便使用 Microsoft Entra (OIDC 身份验证)进行身份验证。 有关其他身份验证选项,请参阅 使用 GitHub Actions 部署到应用服务。

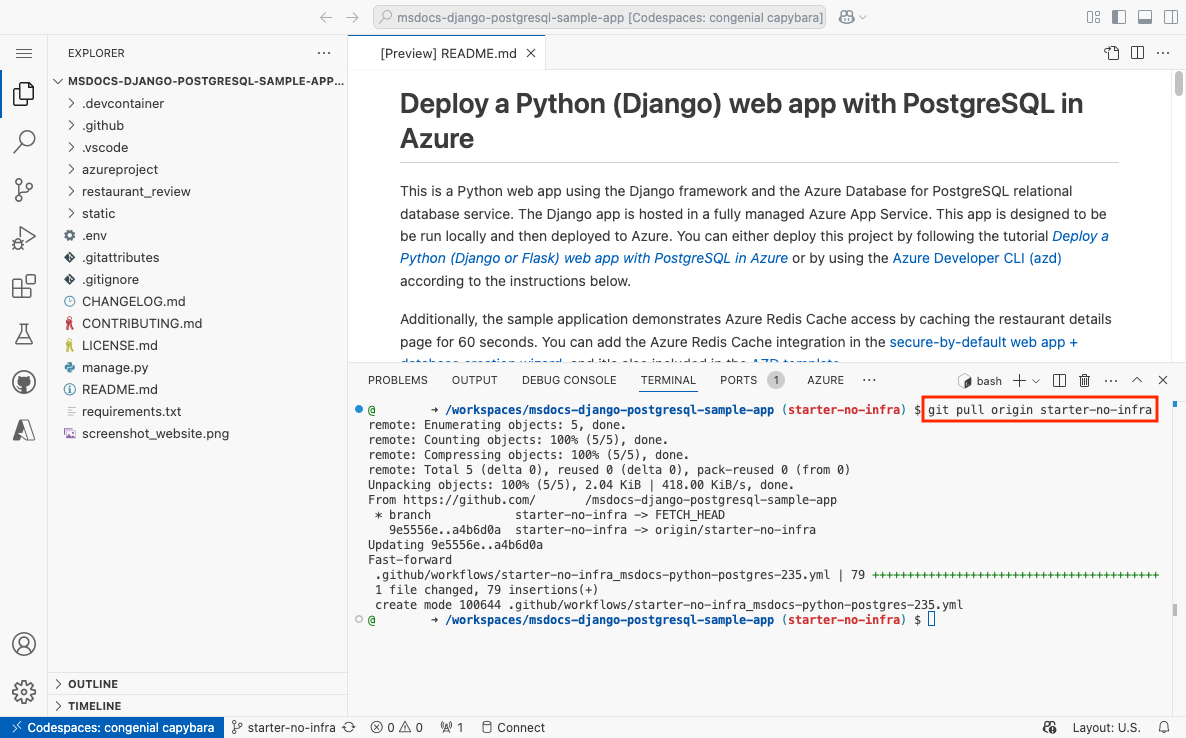

步骤 3: 返回示例分支的 GitHub 代码空间,运行 git pull origin starter-no-infra。

此命令将新提交的工作流文件拉入代码空间。

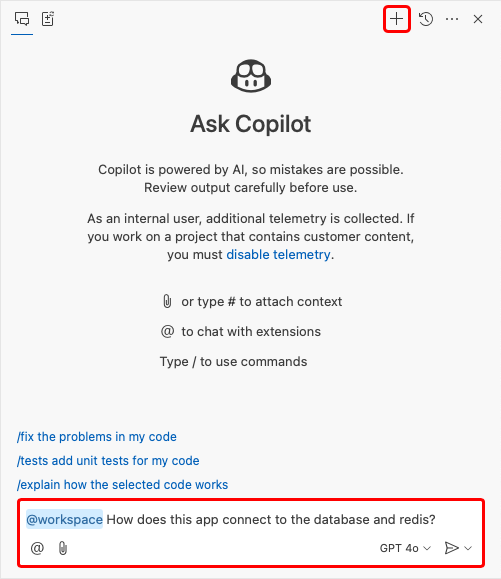

步骤 4(选项 1:使用 GitHub Copilot):

- 选择“聊天”视图,然后选择 +,即可开始新的聊天会话。

- 问:“@workspace 应用如何连接到数据库和 redis?” Copilot 可能会给你一些关于如何在 azureproject/development.py 和 azureproject/production.py 中配置设置的解释。

- 问:“@workspace在生产模式下,我的应用在应用服务 Web 应用中运行,该应用使用 Azure 服务连接器通过 Django 客户端类型连接到 PostgreSQL 灵活服务器。我需要使用的环境变量名称是什么?”Copilot 可能会为你提供类似于选项 2 中的代码建议 :没有 GitHub Copilot 步骤,甚至告诉你在 azureproject/production.py 文件中进行更改。

- 在资源管理器中打开 azureproject/production.py,并添加代码建议。

- 问:“@workspace 我的应用服务应用还使用 Azure 服务连接器连接到使用 Django 客户端类型的 Redis 缓存。 我需要使用的环境变量名称是什么?Copilot 可能会提供一个代码建议,类似于您可能会在选项 2:没有 GitHub Copilot中看到的步骤,甚至可能会建议您在azureproject/production.py文件中进行更改。

- 添加代码建议。 GitHub Copilot 不会每次提供相同的响应。 响应并不总是正确的。 可能需要提出更多问题来微调其响应。 有关提示,请参阅如何在我的代码空间中使用 GitHub Copilot?

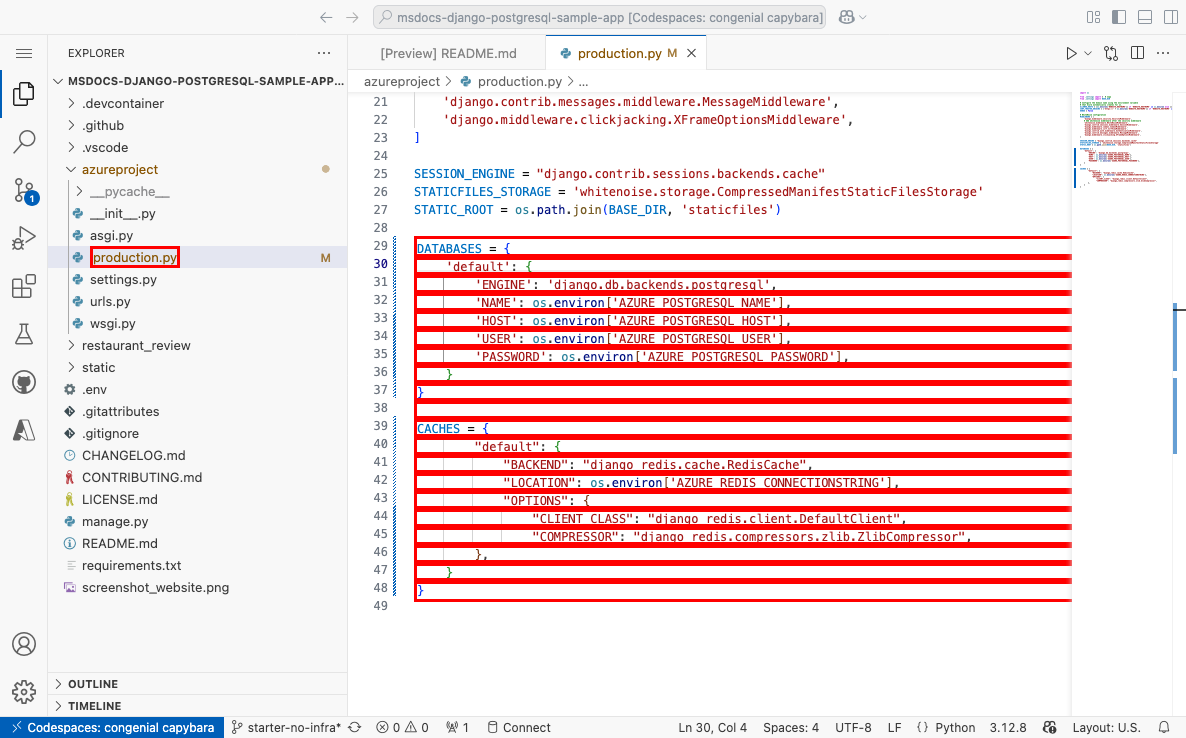

步骤 4(选项 2:不使用 GitHub Copilot):

- 在资源管理器中打开 azureproject/production.py 。

- 找到注释的代码(第 29-48 行),并取消注释。

此代码使用

AZURE_POSTGRESQL_USER、AZURE_POSTGRESQL_PASSWORD、AZURE_POSTGRESQL_HOSTAZURE_POSTGRESQL_NAME和AZURE_REDIS_CONNECTIONSTRING创建 PostgreSQL 和 Redis 连接。

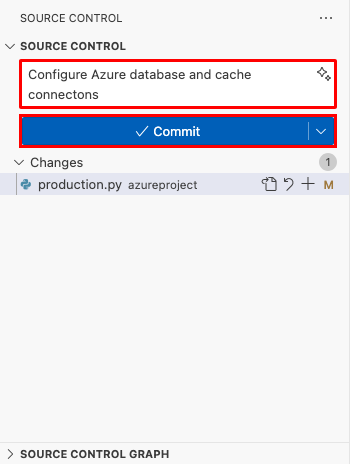

步骤 5:

- 选择“源代码管理”扩展。

- 在文本框中,键入类似

Configure Azure database and cache connections的提交消息。 或者,选择 ,让 GitHub Copilot 为你生成提交消息。

,让 GitHub Copilot 为你生成提交消息。 - 选择“提交”,然后使用“是”进行确认。

- 选择“同步更改 1”,然后使用“确定”进行确认。

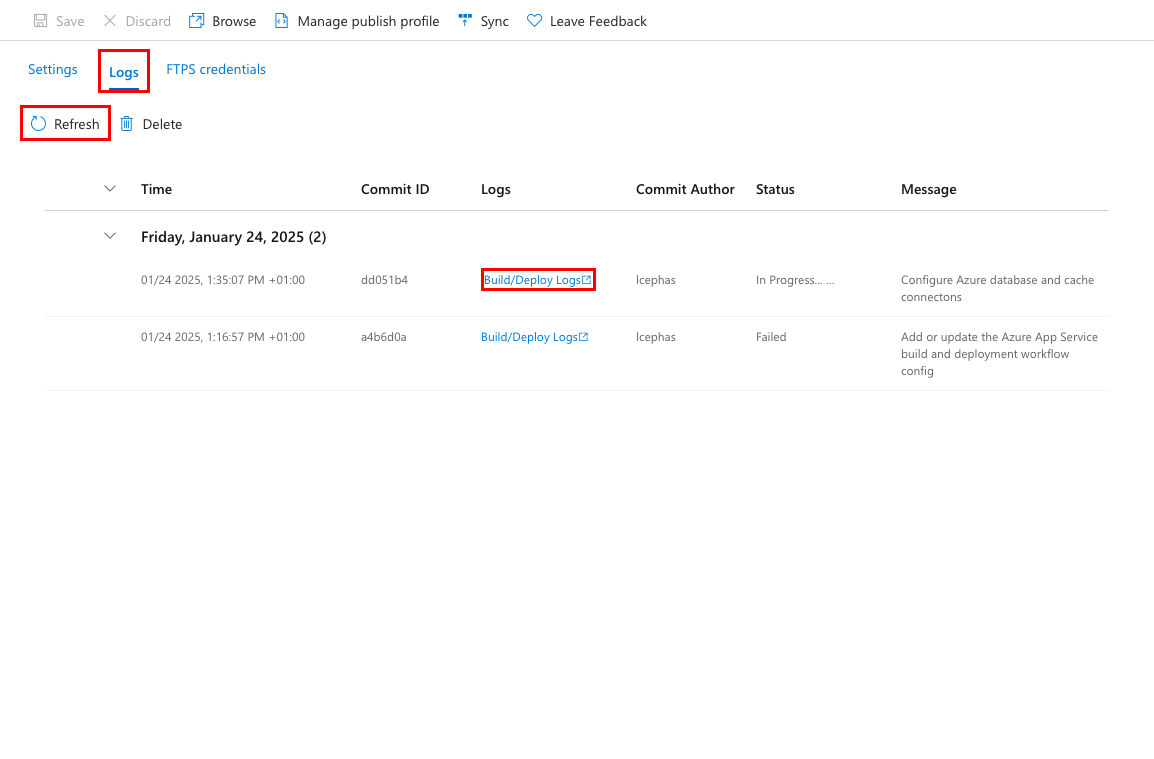

步骤 6: 返回到 Azure 门户中的 部署中心 :

- 选择 “日志”,然后选择“ 刷新 ”以查看新的部署运行。

- 在部署运行的日志项中,选择具有最新时间戳的“生成/部署日志”条目。

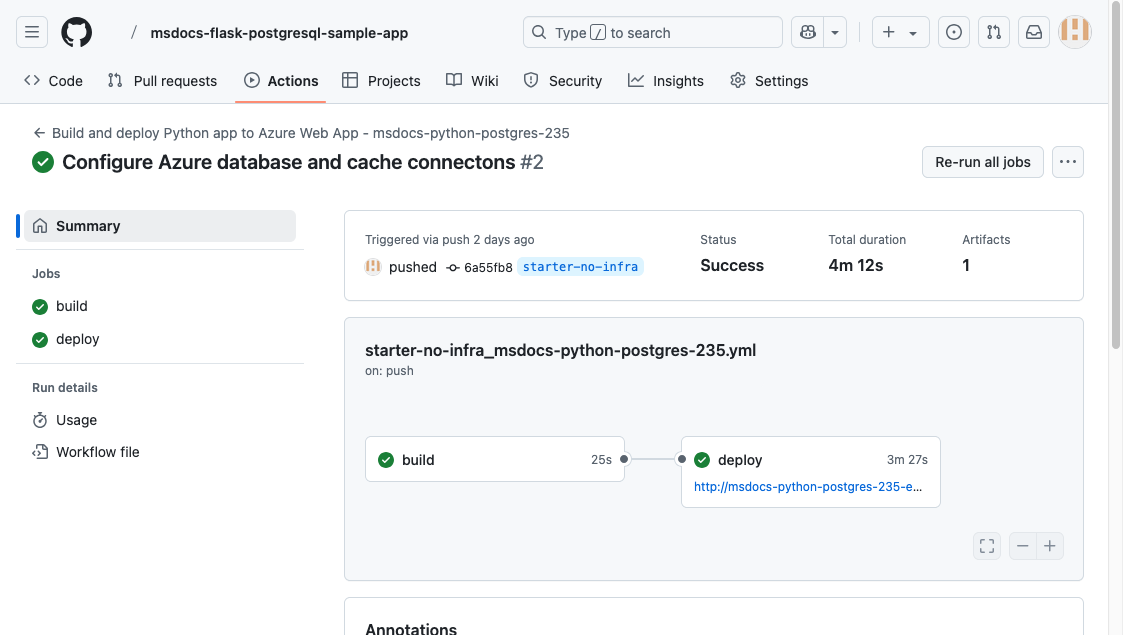

步骤 7: 你已访问 GitHub 存储库。 GitHub操作正在运行。 工作流文件定义两个单独的阶段,即生成和部署阶段。 等待 GitHub 运行以显示“成功”状态。 此过程大约需要 5 分钟。

遇到问题? 查看故障排除指南。

生成数据库架构

在 PostgreSQL 数据库受虚拟网络保护的情况下,运行 Django 数据库迁移的最简单方法是使用应用服务中的 Linux 容器在 SSH 会话中运行。

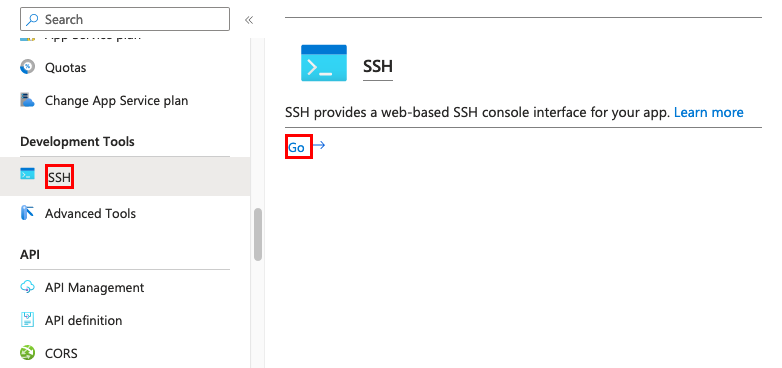

步骤 1: 返回 应用服务 页,在左侧菜单中:

- 选择“开发工具”“SSH”>。

- 选择Go。

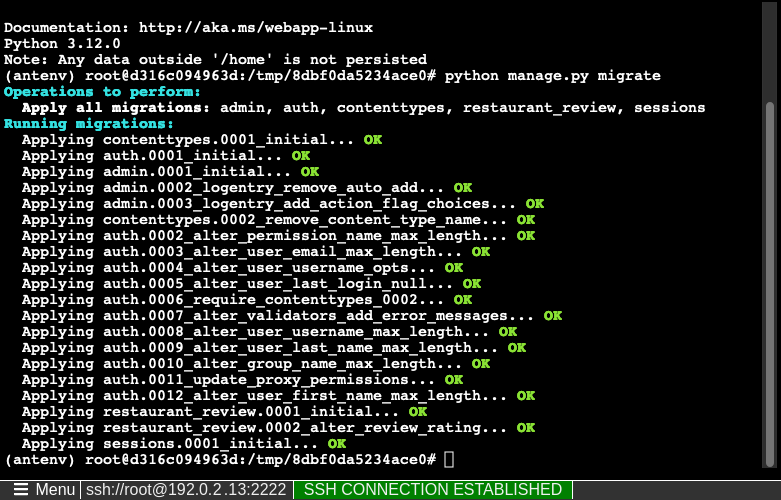

步骤 2:在 SSH 会话中,运行 python manage.py migrate。 如果该命令成功,则应用服务会成功连接到数据库。

小窍门

在 SSH 会话中,只有在 /home 中对文件进行的更改才能在应用重启后保持。 不会保留 /home 外部的更改。

SSH 会话可用于运行常见 python manage.py 命令,例如使用 python manage.py createsuperuser 创建用户。 有关详细信息,请参阅 django django-admin 和 manage.py。 使用超级用户帐户访问网站的 /admin 部分。

遇到问题? 检查 “故障排除”部分。

浏览到应用

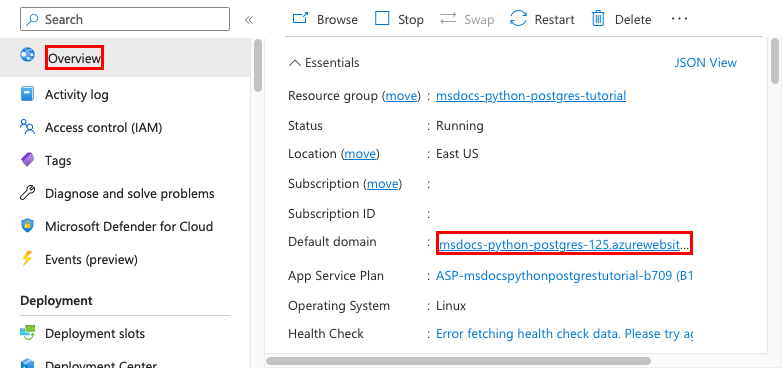

步骤 1: 在 “应用服务 ”页中:

- 从左侧菜单中选择“概述”。

- 选择应用的 URL。

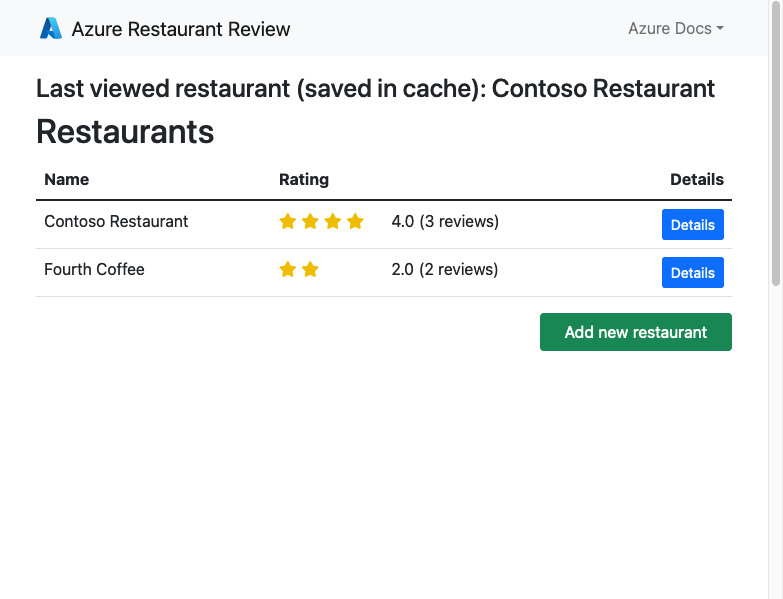

步骤 2:在列表中添加几家餐厅。 祝贺! 在 Azure 应用服务中运行 Web 应用,并与 Azure Database for PostgreSQL 建立安全连接。

流式传输诊断日志

Azure 应用服务会捕获所有控制台日志,以帮助你诊断应用程序的问题。 示例应用包含 print() 用于演示此功能的语句。

def index(request):

print('Request for index page received')

restaurants = Restaurant.objects.annotate(avg_rating=Avg('review__rating')).annotate(review_count=Count('review'))

lastViewedRestaurant = request.session.get("lastViewedRestaurant", False)

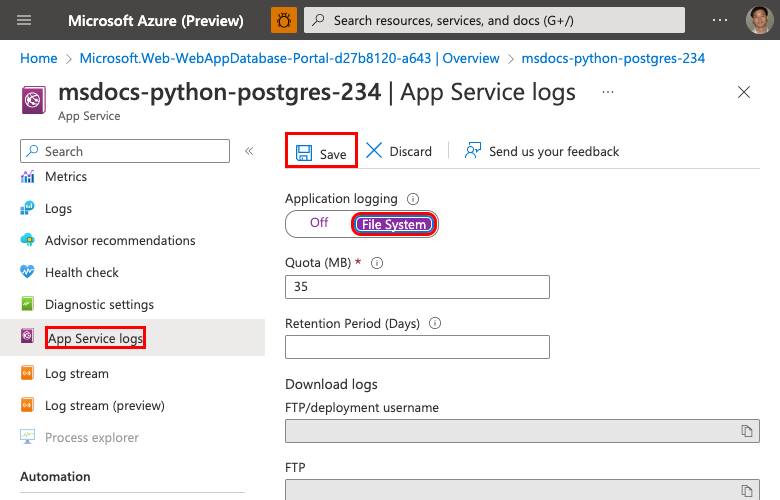

步骤 1: 在 “应用服务 ”页中:

- 在左侧菜单中,选择“监视”>“应用服务日志”。

- 在“应用程序日志记录”下,选择“文件系统”。

- 在顶部菜单中,选择“保存”。

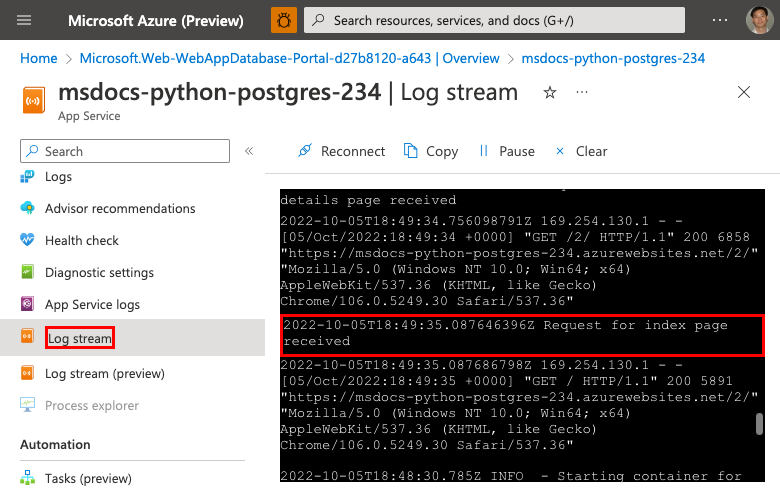

步骤 2:在左侧菜单中,选择“日志流”。 将显示应用的日志,包括平台日志和容器内部的日志。

有关在 Python 应用中登录的详细信息,请参阅 为 Python 应用程序设置 Azure Monitor。

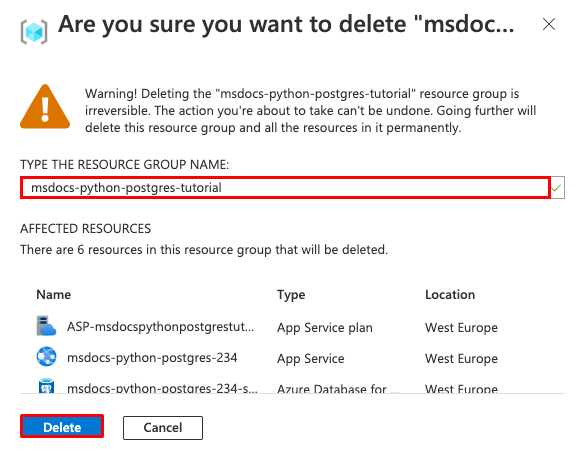

清理资源

完成后,可以通过删除资源组从 Azure 订阅中删除所有资源。

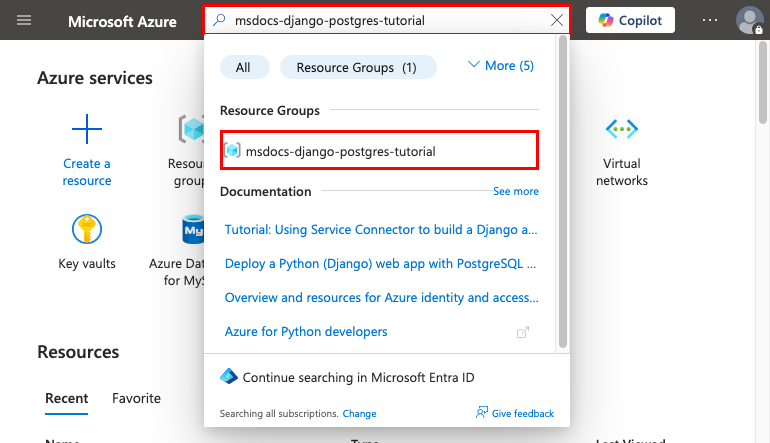

步骤 1:在 Azure 门户顶部的搜索栏中:

- 输入资源组名称。

- 选择资源组。

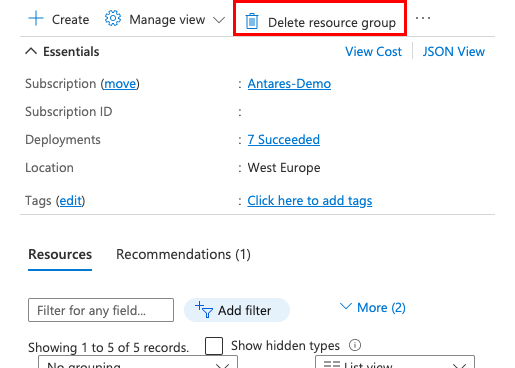

步骤 2:在资源组页上,选择“删除资源组”。

步骤 3:

- 若要确认删除,请输入资源组名称。

- 选择 删除。

创建 Azure 资源并部署示例应用

在本部分中,创建 Azure 资源并将示例应用部署到 Linux 上的应用服务。 本教程中使用的步骤可创建一组默认安全的资源,其中包括应用服务、Azure Database for PostgreSQL 和 Azure Cache for Redis。

开发容器已具有 Azure Developer CLI (AZD)。

从存储库根路径,运行

azd init。azd init --template python-app-service-postgresql-infra出现提示时,请提供以下答案:

问题 答案 当前目录不为空。 是否要在此处初始化“<your-directory>”中的项目? Y 你希望对这些文件执行哪些操作? 使现有文件保持不变 输入新环境名称 键入唯一名称。 AZD 模板将此名称用作 Azure 中 Web 应用的 DNS 名称的一部分 ( <app-name>-<hash>.chinacloudsites.cn)。 允许使用字母数字字符和下划线。通过运行

azd auth login命令并按照提示登录到 Azure:azd auth login使用

azd provision命令创建必要的 Azure 资源。 按照提示为 Azure 资源选择所需的订阅和位置。azd provision该

azd provision命令需要大约 15 分钟才能完成。 Redis 缓存花费的时间最多。 稍后,修改代码以兼容应用服务,然后使用azd deploy部署更改。 在运行时,该命令提供有关预配和部署过程的消息。 输出包括指向 Azure 中的部署的链接。此 AZD 模板包含使用以下 Azure 资源生成安全默认体系结构的文件(azure.yaml 和 infra 目录):

- 资源组:所有已创建资源的容器。

- 应用服务计划:为应用服务定义计算资源。 它在 基本 层中创建 Linux 计划。

- 应用服务:表示应用并在应用服务计划中运行。

- 虚拟网络:与应用服务应用集成,并隔离后端网络流量。

- 专用终结点:虚拟网络中密钥保管库和 Redis 缓存的访问终结点。

- 网络接口:专用 IP 地址,每个专用终结点各有一个。

- Azure Database for PostgreSQL 灵活服务器:只能从虚拟网络中访问。 它在服务器上创建数据库和用户。

- 专用 DNS 区域:在虚拟网络中启用 PostgreSQL 服务器的 DNS 解析。

- Log Analytics 工作区:充当应用交付日志的目标容器,还可以在其中查询日志。

- Azure Redis 缓存:只能从其专用终结点后面访问。

- 密钥保管库:只能通过其专用私有端点进行访问。 用于管理应用服务应用的机密。

命令第一次创建资源和部署应用程序代码后,部署的示例应用尚不起作用。 必须进行少量更改才能连接到 Azure 中的数据库。

遇到问题? 检查 “故障排除”部分。

使用数据库连接字符串

使用的 AZD 模板为您生成了作为 应用设置 的连接变量。 它将它们输出到终端。 使用应用设置可以将连接机密保留在代码存储库之外。

在 AZD 输出中,找到设置

AZURE_POSTGRESQL_USER、AZURE_POSTGRESQL_PASSWORD、AZURE_POSTGRESQL_HOST、AZURE_POSTGRESQL_NAME和AZURE_REDIS_CONNECTIONSTRING。 若要保护机密安全,请仅显示设置名称。 在 AZD 输出中,它们看起来是这样的:App Service app has the following connection settings: - AZURE_POSTGRESQL_NAME - AZURE_POSTGRESQL_HOST - AZURE_POSTGRESQL_USER - AZURE_POSTGRESQL_PASSWORD - AZURE_REDIS_CONNECTIONSTRING - AZURE_KEYVAULT_RESOURCEENDPOINT - AZURE_KEYVAULT_SCOPE为方便起见,AZD 模板会显示应用的应用设置页的直接链接。 找到该链接并在新的浏览器选项卡中打开它。

遇到问题? 检查 “故障排除”部分。

修改示例代码并重新部署

在 GitHub codespace 中,选择“聊天”视图,然后选择 +,即可开始新的聊天会话。

问:“@workspace 应用如何连接到数据库?”Copilot 可能会提供有关如何在 azureproject/development.py 和 azureproject/production.py 中配置连接设置的说明。

问:“@workspace在生产模式下,我的应用在应用服务 Web 应用中运行,该应用使用 Azure 服务连接器通过 Django 客户端类型连接到 PostgreSQL 灵活服务器。我需要使用的环境变量名称是什么?”Copilot 可能会为你提供类似于选项 2 中的代码建议 :没有 GitHub Copilot 步骤,甚至告诉你在 azureproject/production.py 文件中进行更改。

在资源管理器中打开 azureproject/production.py,并添加代码建议。

GitHub Copilot 不会每次提供相同的响应。 响应并不总是正确的。 可能需要提出更多问题来微调其响应。 有关提示,请参阅如何在我的代码空间中使用 GitHub Copilot?

在终端中运行

azd deploy。azd deploy

遇到问题? 检查 “故障排除”部分。

生成数据库架构

在 PostgreSQL 数据库受虚拟网络保护的情况下,运行 Django 数据库迁移的最简单方法是使用应用服务中的 Linux 容器在 SSH 会话中运行。

在 AZD 输出中,找到 SSH 会话的 URL,并在浏览器中导航到该 URL。 输出结果如下:

Open SSH session to App Service container at: <URL>在 SSH 会话中,运行

python manage.py migrate。 如果命令成功,应用服务将 成功连接到数据库。注释

只有对

/home中文件的更改才能在应用重启之后持久保存。 不会保留/home外部的更改。

遇到问题? 检查 “故障排除”部分。

浏览到应用

在 AZD 输出中,找到应用的 URL 并在浏览器中导航到该 URL。 该 URL 在 AZD 输出中如下所示:

Deploying services (azd deploy) (✓) Done: Deploying service web - Endpoint: <URL>在列表中添加几家餐厅。

祝贺! 在 Azure 应用服务中运行 Web 应用,并与 Azure Database for PostgreSQL 建立安全连接。

遇到问题? 检查 “故障排除”部分。

流式传输诊断日志

Azure 应用服务可以捕获控制台日志,以帮助你诊断应用程序的问题。 为方便起见,AZD 模板已启用对本地文件系统的日志记录,并且正在将日志发送到 Log Analytics 工作区。

示例应用程序包含了 print() 语句用于演示此功能,如以下代码片段所示。

def index(request):

print('Request for index page received')

restaurants = Restaurant.objects.annotate(avg_rating=Avg('review__rating')).annotate(review_count=Count('review'))

lastViewedRestaurant = request.session.get("lastViewedRestaurant", False)

在 AZD 输出中,找到流式传输应用服务日志的链接,并在浏览器中导航到该链接。

Stream App Service logs at: <URL>

了解有关在 Python 应用程序中进行日志记录的更多信息,请查看有关为 Python 应用程序设置 Azure Monitor的系列文章。

遇到问题? 检查 “故障排除”部分。

清理资源

若要删除当前部署环境中的所有 Azure 资源,请运行 azd down 并按照提示进行操作。

azd down

故障排除

下面是在尝试完成本教程时可能会遇到的问题,以及解决这些问题的步骤。

无法连接到 SSH 会话

如果无法连接到 SSH 会话,则应用本身无法启动。 请查看诊断日志了解详细信息。 例如,如果看到类似 KeyError: 'AZURE_POSTGRESQL_HOST'错误,则可能意味着缺少环境变量。 你可能已删除应用设置。

运行数据库迁移时出错

如果遇到与连接数据库相关的任何错误,请检查应用设置(AZURE_POSTGRESQL_USER、AZURE_POSTGRESQL_PASSWORD、AZURE_POSTGRESQL_HOST 和 AZURE_POSTGRESQL_NAME)是否已更改或删除。 如果没有该连接字符串,则 migrate 命令将无法与数据库通信。

常见问题

这套设备的成本是多少?

所创建资源的定价如下所示:

- 应用服务计划在基础层中创建,可以进行向上或向下扩展。 请参阅应用服务定价。

- PostgreSQL 灵活服务器是在最低可弹性伸缩层 Standard_B1ms 中创建的,具备最小存储容量,可灵活调整。 请参阅 Azure Database for PostgreSQL 的定价。

- 除非配置额外的功能(例如对等连接),否则虚拟网络不会产生费用。 请参阅 Azure 虚拟网络定价。

- 专用 DNS 区域会产生少量费用。 请参阅 Azure DNS 定价。

如何使用其他工具连接到在虚拟网络后面受保护的 PostgreSQL 服务器?

- 要从命令行工具进行基本访问,可以从应用的 SSH 会话运行

psql。 - 若要从桌面工具进行连接,计算机必须位于虚拟网络中。 例如,它可以是连接到其中一个子网的 Azure 虚拟机,也可以是与 Azure 虚拟网络建立 站点到站点 VPN 连接的本地网络中的计算机。

本地应用开发如何与 GitHub Actions 协作?

以应用服务中自动生成的工作流文件为例,每个 git push 都会启动新的构建和部署过程。 从 GitHub 存储库的本地克隆中,进行所需更新并推送到 GitHub。 例如:

git add .

git commit -m "<some-message>"

git push origin main

如何将 Django 示例配置为在 Azure 应用服务上运行?

Django 示例应用程序在 azureproject/production.py 文件中配置设置,以便它可以在 Azure 应用服务中运行。 将 Django 部署到生产环境时经常会做出这些更改,它们并非特定于应用服务。

- Django 验证传入请求中的 HTTP_HOST 标头。 示例代码使用

WEBSITE_HOSTNAME应用服务中的环境变量 将应用的域名添加到 Django 的 ALLOWED_HOSTS 设置。

# Configure the domain name using the environment variable

# that Azure automatically creates for us.

ALLOWED_HOSTS = [os.environ['WEBSITE_HOSTNAME']] if 'WEBSITE_HOSTNAME' in os.environ else []

- Django 不支持 在生产环境中提供静态文件。 在本教程中,你将使用 WhiteNoise 启用文件服务。 WhiteNoise 包已与 requirements.txt 一起安装,其中间件已添加到列表中。

# WhiteNoise configuration

MIDDLEWARE = [

'django.middleware.security.SecurityMiddleware',

# Add whitenoise middleware after the security middleware

'whitenoise.middleware.WhiteNoiseMiddleware',

然后根据 Django 文档配置静态文件设置。

SESSION_ENGINE = "django.contrib.sessions.backends.cache"

STATICFILES_STORAGE = 'whitenoise.storage.CompressedManifestStaticFilesStorage'

有关详细信息,请参阅 Django 应用的生产设置。

如何将 SECRET_KEY 应用设置更改为 Key Vault 引用?

在所述的 Azure 门户步骤中,通过运行以下 Azure CLI 命令,可以将 SECRET_KEY 更改为 Key Vault 引用:

# Change the following variables to match your environment

SUBSCRIPTION_ID=<subscription-id>

RESOURCE_GROUP=<resource-group-name>

KEY_VAULT_NAME=<key-vault-name>

APP_SERVICE_NAME=<app-name>

SECRET_NAME=djangoSecretKey

# Set the subscription ID

az account set --subscription $SUBSCRIPTION_ID

# Assign 'Key Vault Secrets Officer' role to your user at the scope of the key vault

az role assignment create \

--assignee $(az ad signed-in-user show --query id -o tsv) \

--role $(az role definition list --name "Key Vault Secrets Officer" --query "[].id" -o tsv) \

--scope $(az keyvault show --name $KEY_VAULT_NAME --resource-group $RESOURCE_GROUP --query id --output tsv)

# Add the secret to the key vault

az keyvault secret set \

--vault-name $KEY_VAULT_NAME \

--name $SECRET_NAME \

--value $(python -c 'import secrets; print(secrets.token_hex())')

# Add Key Vault reference to the App Service configuration

az webapp config appsettings set \

--resource-group $RESOURCE_GROUP \

--name $APP_SERVICE_NAME \

--settings "SECRET_KEY=@Microsoft.KeyVault(SecretUri=https://$KEY_VAULT_NAME.vault.azure.cn/secrets/$SECRET_NAME)"

还可以在门户中执行相同的操作。 有关详细信息,请参见:

如何解决 GitHub Actions 部署期间的错误?

如果自动生成的 GitHub 工作流文件中某个步骤失败,请尝试修改失败的命令以生成更详细的输出。 例如,可通过添加 python 选项从 -d 命令中获取更多输出。 请提交并推送更改,以触发另一次应用服务部署流程。

我无权创建用户分配的标识

我可以在我的代码空间中使用 GitHub Copilot 做些什么?

你可能已经注意到,创建 codespace 时,GitHub Copilot 聊天视图已经存在。 为了你的方便,我们在容器定义中包含了 GitHub Copilot 聊天扩展(参见 .devcontainer/devcontainer.json)。 但是,需要 GitHub Copilot 帐户(提供 30 天试用期)。

下面是与 GitHub Copilot 交谈时的一些提示:

- 在单次聊天会话中,问题和答案相互关联,你可以调整问题来微调所获得的答案。

- 默认情况下,GitHub Copilot 无法访问你存储库中的任何文件。 若要询问有关文件的问题,请首先在编辑器中打开该文件。

- 为了让 GitHub Copilot 在准备答案时有权访问存储库中的所有文件,请在问题开头加上

@workspace。 有关详细信息,请参阅 Use the @workspace agent。 - 在聊天会话中,GitHub Copilot 可以建议更改,甚至可以(在使用

@workspace时)建议在何处进行更改,但系统不允许它为你进行更改。 你可以自行添加建议的更改并对其进行测试。

后续步骤

请继续学习下一教程,了解如何使用自定义域和证书保护应用。

了解应用服务如何运行 Python 应用: