什么是条件访问?

新式安全外围现已超出组织网络的范围,其中涵盖了用户和设备标识。 在做出访问控制决策过程中,组织可以使用标识驱动的信号。 可以使用 Microsoft Entra 条件访问来汇集信号、做出决策并强制执行组织策略。

最简单的条件访问策略是 if-then 语句。 如果用户想要访问资源,那么他们必须完成某项操作。 例如,数据工程师想要访问 Azure 数据资源管理器,但需要进行多重身份验证 (MFA) 才能访问。

以下示例演示如何配置条件访问策略,以对使用 Azure 数据资源管理器 Web UI 的选定用户强制执行 MFA。 可使用相同的步骤创建其他策略以满足组织的安全要求。

先决条件

使用此功能需要 Microsoft Entra ID P1 或 P2 许可证。 若要根据需要查找合适的许可证,请参阅比较 Microsoft Entra ID 的可用功能。

注意

条件访问策略仅应用于 Azure 数据资源管理器的数据管理操作,不会影响任何资源管理操作。

提示

条件访问策略应用于租户级别应用;因此,它应用于租户中的所有群集。

配置条件访问

至少以条件访问管理员身份登录到 Azure 门户。

浏览到“Microsoft Entra ID”>“安全性”>“条件访问”。

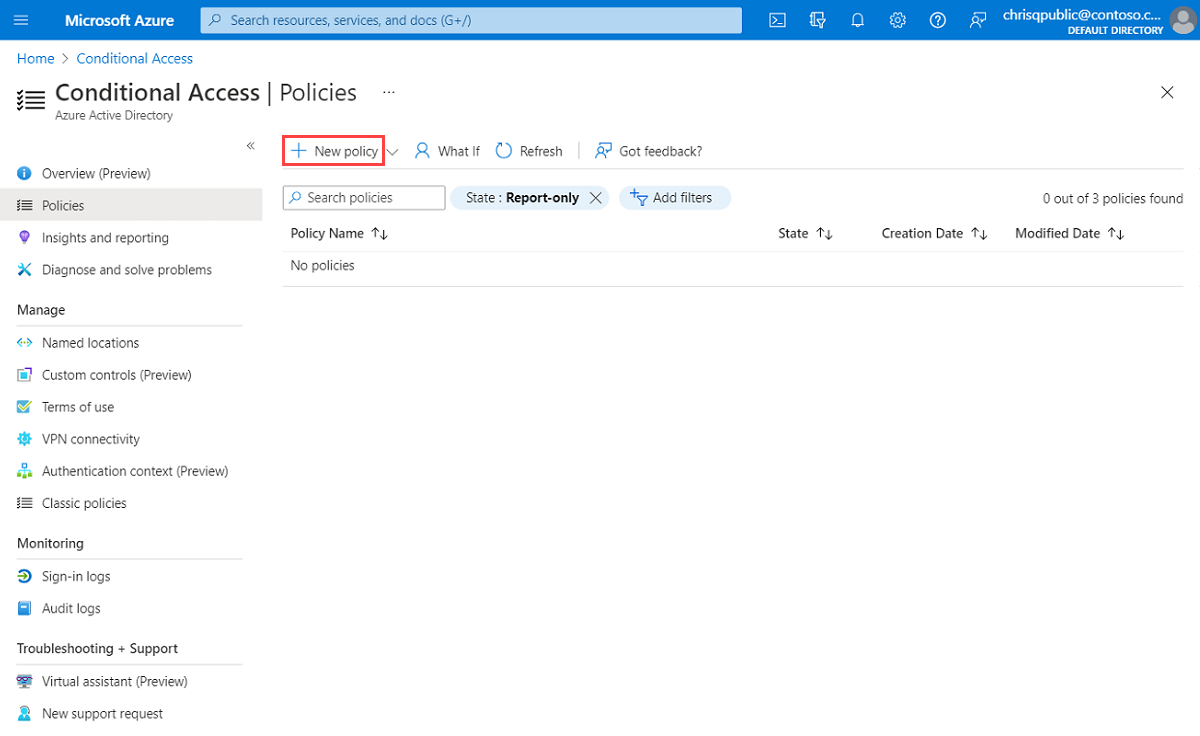

选择“新策略” 。

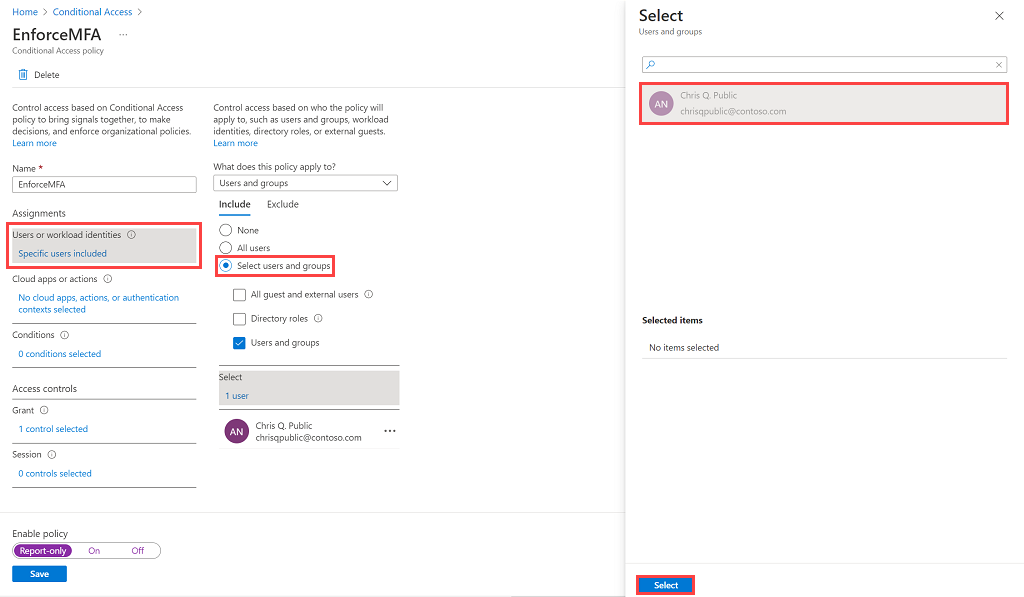

为策略指定名称。 建议组织为其策略的名称创建有意义的标准。

在“分配” 下,选择“用户和组” 。 在“包括”>“选择用户和组”下,选择“用户和组”,接下来添加要包括在条件访问中的用户和组,然后选择“选择”。

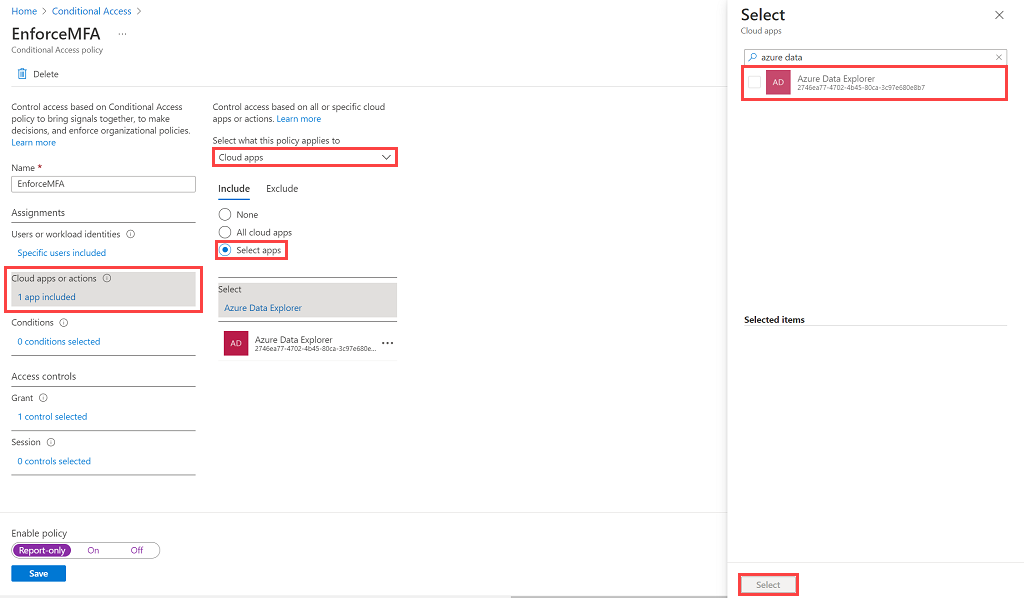

在“云应用或操作”下,选择“云应用”。 在“包括”下,选择“选择应用”以查看可用于条件访问的所有应用列表。 选择“Azure 数据资源管理器”>“选择”。

提示

请确保选择具有以下 GUID 的 Azure 数据资源管理器应用:2746ea77-4702-4b45-80ca-3c97e680e8b7。

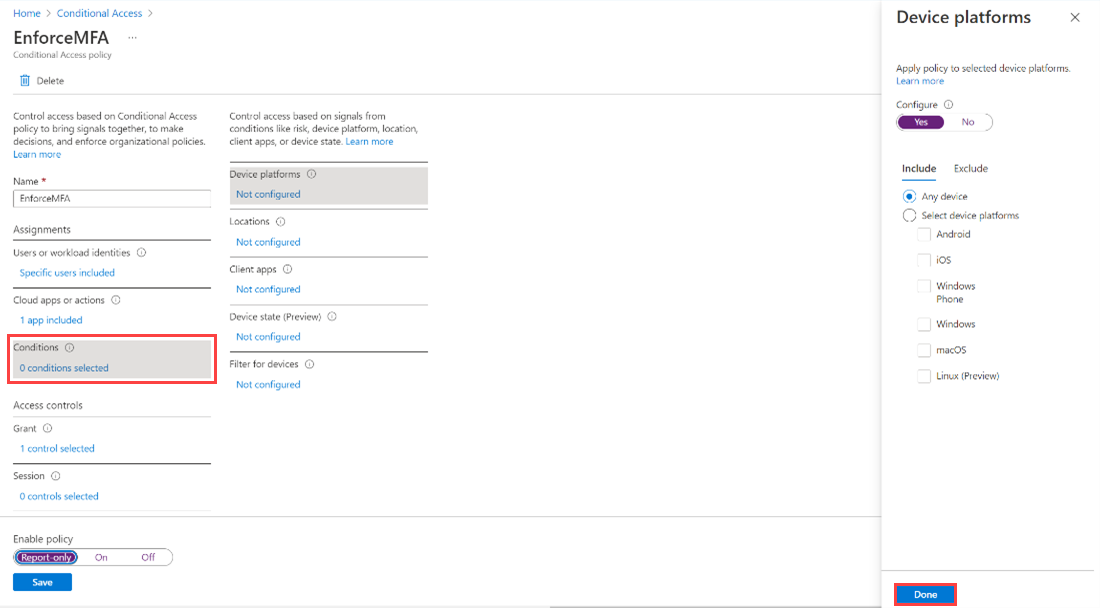

在“条件”下,设置要应用于所有设备平台的条件,然后选择“完成”。 有关详细信息,请参阅 Microsoft Entra 条件访问:条件。

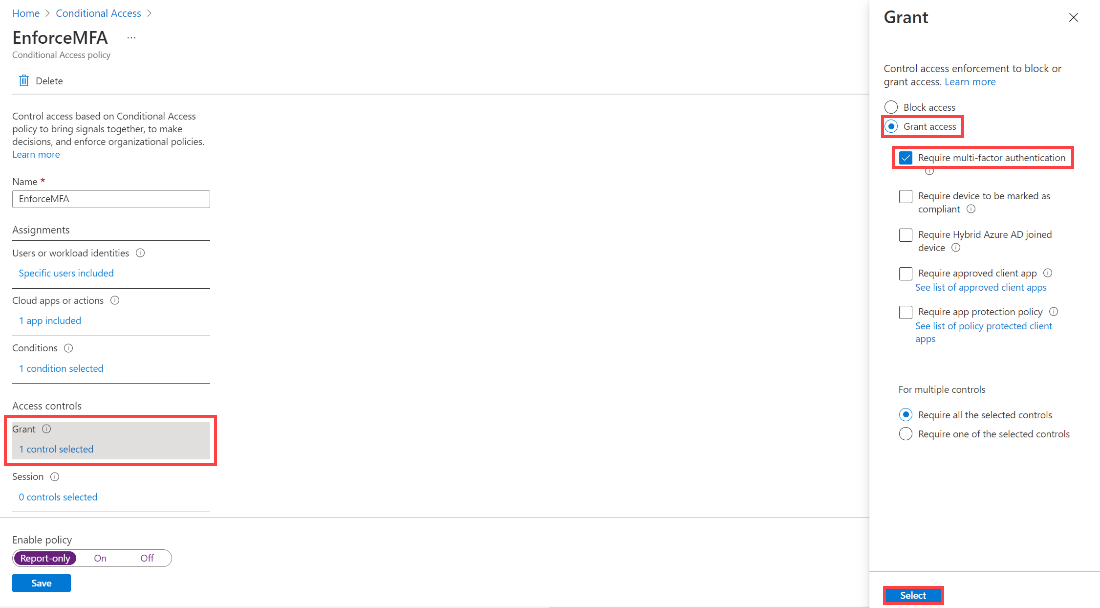

在“访问控制”下,依次选择“授予”、“需要多重身份验证”和“选择”。

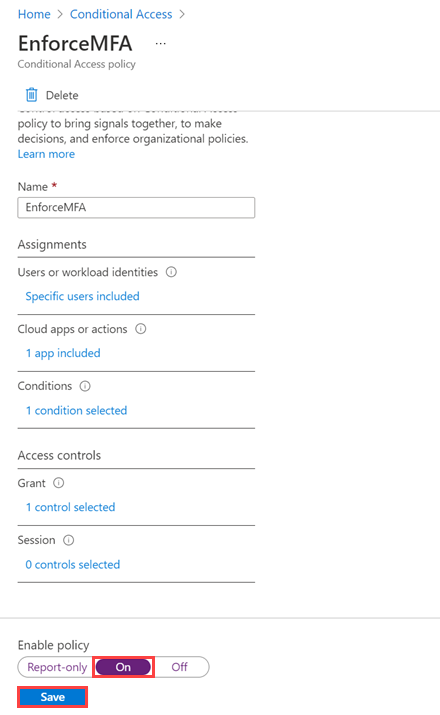

将“启用策略”设置为“启用”,然后选择“保存”。

通过要求分配的用户访问 Azure 数据资源管理器 Web UI 来验证策略。 应该提示用户进行 MFA。