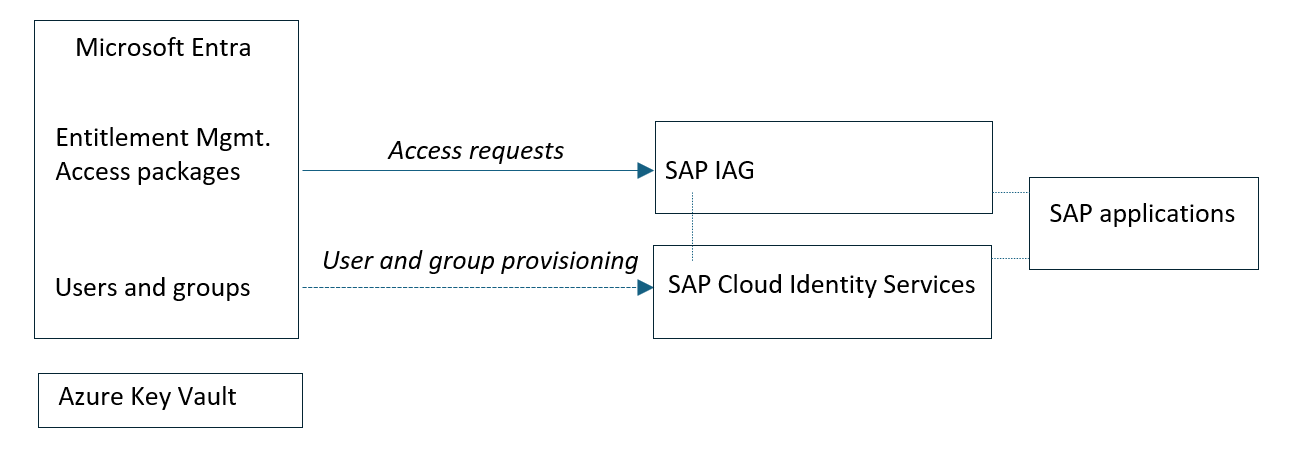

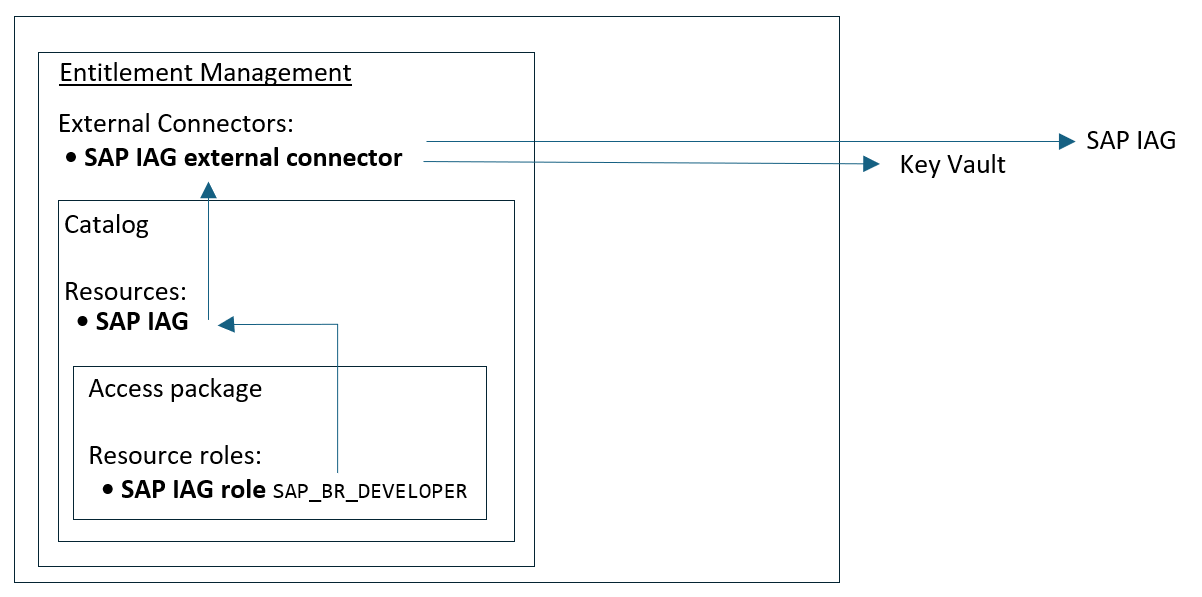

Microsoft Entra ID Governance 与 SAP Identity Access Governance (IAG) 集成,可帮助你跨两个平台管理用户访问。 通过此集成,可以将 SAP 业务角色包含在 Microsoft Entra 访问包中,简化预配过程并提供统一的访问管理体验。

通过此集成,可以:

- 将 SAP IAG 业务角色添加为权限管理目录中的资源

- 通过 Microsoft Entra 访问包向用户授予对 SAP 应用程序的访问权限

- 根据 Microsoft Entra 的批准来自动进行 SAP IAG 中的角色分配

- 跨 Microsoft 和 SAP 环境保持一致的访问治理策略

本文介绍如何将 SAP IAG 实例连接到 Microsoft Entra、在两个平台中配置必要的先决条件,以及创建包含 SAP 业务角色的访问包。

许可要求

使用此功能需要Microsoft Entra ID Governance 或 Microsoft Entra Suite 许可证。 若要查找符合要求的正确许可证,请参阅 Microsoft Entra ID Governance 许可基础知识。

先决条件

若要利用 Microsoft Entra 权利管理与 SAP IAG 的集成,组织的 SAP 部署必须满足以下先决条件:

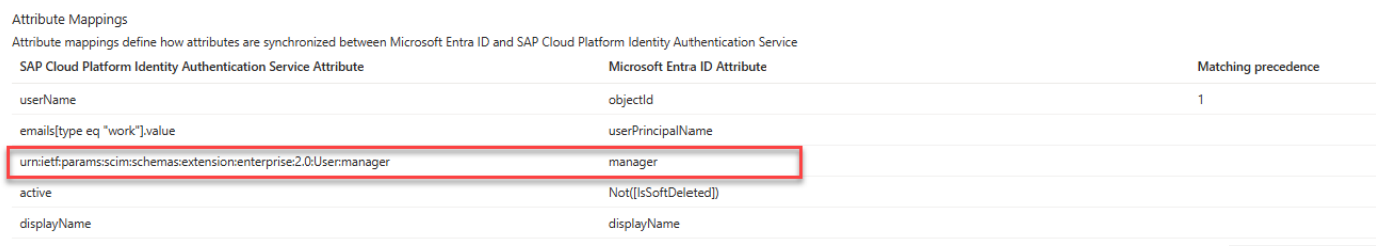

已与 Microsoft Entra 集成的 SAP Cloud Identity Services 实例,

- 在属性映射中,将 Microsoft Entra ObjectId 映射到用户名。在用户名行中选择 EDIT,并将 Source 和 Target 属性设置为:

- 用户单一登录(可选)

- 现有的 SAP IAG 业务角色。

SAP Cloud Identity and Access Governance (IAG) 租户许可证:

- 需要 SAP BTP 管理员将 Microsoft Entra 用户帐户添加到

IAG_SUPER_ADMIN组中,并且在 SAP BTP 中具有CIAG_Super_Admin角色,以便在权利管理中将 SAP IAG 访问权限添加为资源。 - Microsoft Entra 用户帐户用于配置连接器和访问包,必须同步到 SAP 云标识服务(IAS)和 SAP IAG。

- 将 Microsoft Entra 用户预配到 SAP Cloud Identity Services 后,请确保在 SAP IAG 上运行“存储库同步”和“SCI 用户组同步作业”。

还需要一个包含 Azure Key Vault 的 Azure 订阅来存储凭据,以便Microsoft Entra 与 SAP IAG 交互。

准备 SAP Identity Access Governance 实例,与 Microsoft Entra 连接

在将 Microsoft Entra 权利管理与 SAP Cloud Identity Access Governance(IAG)集成之前,请确保Microsoft Entra 和 SAP IAG 具有相同的用户标识列表。 当权利管理在访问请求中引用发送给 SAP IAG 的用户时,SAP IAG 能够识别该用户。 可以通过将 Microsoft Entra 连接到 SAP Cloud Identity Services 来同步用户列表,并将用户提供到 SAP Cloud Identity Services,然后将其连接到 SAP IAG。

将 用户从 Microsoft Entra 预配到 SAP Cloud Identity Services 后,若要将 SAP Cloud Identity Services 中的用户组和属性数据同步到 SAP Cloud Identity Access Governance(IAG),请完成以下步骤:

1.注册 IAG 同步系统管理员

登录到 SAP Cloud Identity Services 管理控制台,如果您使用的是试用帐户,请选择

https://<tenantID>.accounts.ondemand.com/admin,。 导航到“用户和授权”>“管理员”。按左侧面板上的“+添加”按钮,向列表中添加新的管理员。 选择“添加系统”并输入系统名称。

为其指定名称(例如 IAG 同步),并分配预配角色(管理用户、管理组、代理系统 API、Real-Time 预配 API、标识预配租户管理员 API)

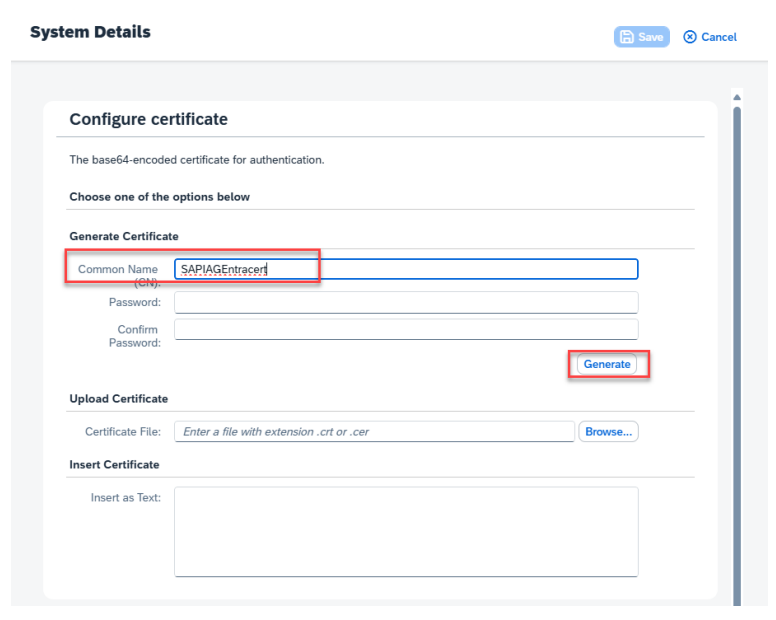

在 “配置系统身份验证 > 证书”下,生成证书并将其保存。 可以保留下载的证书 p12 文件和证书的密码,也可以上传 .p12 证书。

2.创建 BTP HTTP 目标

- 在 SAP BTP 子帐户中,导航到“连接 > 目标证书 > 创建并使用生成方法”导入”。 上传 在注册 IAG 同步系统管理员 步骤中生成的 p12 证书文件。

- 在 SAP BTP 子帐户中,导航到“连接 > 目标 > 新目标 > 从头开始”。

- 将名称设置为SAP_Identity_Services_Identity_Directory,类型为 HTTP,URL 设置为 https://< SCI_TENANT_ID.accounts.ondemand.com>,将代理类型设置为 Internet,并将身份验证设置为 ClientCertificate。

- 使用在 注册 IAG 同步系统管理员 步骤中创建和上传的证书配置身份验证。 将存储源设置为“DestinationService”,密钥存储位置从下拉列表中选择证书,应与目标证书中上传的证书相同

- 添加下列属性:

- Accept = application/scim+json

- GROUPSURL = /Groups

- USERSURL = /Users

- serviceURL = /scim

将 IAG 指向目标位置

在 IAG 的配置 应用中,选择“应用程序参数”,找到 UserSource > SourceSystem > 编辑。 在编辑页上,输入 SAP_Identity_Services_Identity_Directory。

4.执行 SCI 用户组同步作业

- 在 IAG 中打开作业计划程序,选择“计划作业”,选择“SCI 用户组同步”,选择“ 立即启动 ”(或设置重复周期),然后确认。

- 在 作业历史记录中跟踪执行和日志。

5. 在 BTP 子帐户中创建IPS_PROXY目标

先决条件:管理员用户是在 IAS 中创建的。

若要在门户中的 BTP 子帐户中创建IPS_Proxy目标,请导航到“从头开始创建>目标”>,并添加以下详细信息:

| Name | 属性 |

|---|---|

| Name | IPS_PROXY |

| Authentication | BasicAuthentication |

| 类型 | HTTP |

| 用户 | IAS 中管理员用户的客户端 ID(在 注册 IAG 同步系统管理员 步骤中创建的 IAG 同步用户) |

| 密码 | IAS 管理员的用户密码 |

| Description | IPS 目的地 |

| 代理类型 | Internet |

| URL | 使用 IPS URL(请使用您的 IPS URL) - https://{YOUR_IPS_TENANT}>.{DOMAIN}>.hana.ondemand.com |

| 其他属性 | Accept = application/scim+json ServiceURL = /ipsproxy/service/api/v1/scim/ USERSURL = /Users GROUPSURL = /Groups |

6. 在 IAG 中创建应用程序

先决条件:IPS 代理系统是在云标识服务中创建的。

若要在 IAG 中创建应用程序,请在门户中转到 “应用程序 > +”以创建 > “添加说明”。

有关更全面的说明,包括详细的角色分配、目标配置和计划选项,请参阅 SAP 文档: 将用户组从 SAP 标识服务同步到 IAG。

7. 创建 Azure Key Vault

若要在 Microsoft Entra 中连接 SAP IAG 实例,Azure 订阅需要使用 Key Vault 来存储 Microsoft Entra 的凭据。 若要创建 Azure Key Vault,请执行以下步骤:

- 在 Azure 门户菜单或“主页”中,选择“创建资源”。

- 在“搜索”框中,输入 Key Vault。

- 从结果列表中选择“密钥保管库”。

- 在“密钥保管库”部分,选择“创建”。

- 在“创建密钥保管库”部分中,提供以下信息:

- Name:必须提供唯一的名称。

- 订阅:选择订阅。

- 在“资源组”下选择“新建”,然后输入资源组名称。

- 在“位置”下拉菜单中选择一个位置。

- 将其他选项保留为默认值。

- 选择 创建。

8.在 Azure Key Vault 中设置机密

必须在 Azure Key Vault 中添加 在注册 IAG 同步系统管理员 中创建的 SAP IAG 实例机密。 从 SAP IAG 服务凭据中复制clientsecret参数,并将其作为新的机密添加到 Key Vault 中。 若要将机密添加到 Azure Key Vault,请执行以下步骤:

- 导航到在 Azure 门户中的 “创建 Azure Key Vault ”中创建的密钥保管库。

- 在 Key Vault 左侧边栏上,选择“ 对象 ”,然后选择“ 机密”。

- 选择“ + 生成/导入”。

- 在“创建机密”屏幕上,选择以下值:

- 上传选项:手动。

- 名称:为 SAP IAG 机密创建唯一名称

-

值:输入 SAP BTP 凭据中的客户端标识符。

- 若要获取此值:登录到 SAP BTP Cockpit,导航到 实例和订阅,找到 SAP IAG 服务实例(服务技术名称:

grc-iag-api),选择 “查看凭据”,然后复制clientID该值。

- 若要获取此值:登录到 SAP BTP Cockpit,导航到 实例和订阅,找到 SAP IAG 服务实例(服务技术名称:

- 将其他值保留为默认值。 选择 创建。

有关详细信息,请参阅 使用 Azure 门户从 Azure Key Vault 设置和检索机密。

在 Microsoft Entra 中连接 SAP IAG 实例

现在,你已设置一个包含 Azure Key Vault 的 Azure 订阅,其中包含一个凭据,以便Microsoft Entra 用于向 SAP IAG 进行身份验证,可以将权利管理连接到该 SAP IAG,并让 Microsoft Entra 依赖于该 Key Vault 中的凭据。

至少以 身份治理管理员的身份登录到 Microsoft Entra 管理中心。

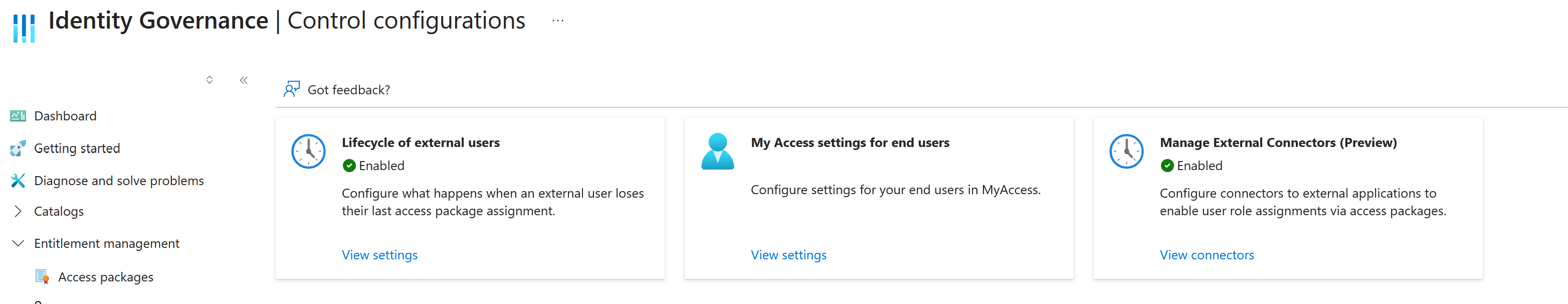

浏览到 ID 治理>权限管理>控制配置。

在“连接器”页上,选择“ 新建连接器”。

在“新建连接器”上下文中,从下拉列表中选择 “SAP IAG ”。

选择 SAP IAG 后,会看到用于填写以下字段的选项:

类型:默认情况下,此字段设置为 IAG 。

名称:输入连接器的自定义名称。

说明:提供连接器的说明。

订阅 ID:请选择包含 Azure Key Vault 资源的 Azure 订阅 ID。

Key Vault 名称:从下拉列表中选择存储 IAG 机密的 Azure Key Vault 资源。

机密名称:选择包含 SAP IAG 客户端机密的机密。

客户端 ID:输入 SAP BTP 凭据中的客户端标识符。 此操作已在步骤在 Azure Key Vault 中设置机密中添加到密钥保管库。

SAP IAG 访问令牌 URL:输入用于生成身份验证令牌以调用 SAP IAG 服务的基础 URL。

- 若要获取此值:在 SAP BTP Cockpit 中,导航到 实例和订阅,找到 SAP IAG 服务实例(服务技术名称:

grc-iag-api),选择 “查看凭据”,复制url参数,然后添加后缀/oauth/token,然后再在此字段中输入。

- 若要获取此值:在 SAP BTP Cockpit 中,导航到 实例和订阅,找到 SAP IAG 服务实例(服务技术名称:

IAG URL:输入 SAP IAG 公开的所有服务的基 URL。

- 若要获取此值:在 SAP BTP Cockpit 中,导航到 实例和订阅,找到 SAP IAG 服务实例(服务技术名称:

grc-iag-api)、选择 “查看凭据”并复制ARQAPI该值。

- 若要获取此值:在 SAP BTP Cockpit 中,导航到 实例和订阅,找到 SAP IAG 服务实例(服务技术名称:

选择“ 创建 ”以创建连接器。

Microsoft Entra 中的目录管理员现在可以将 SAP IAG 实例中的 SAP 业务角色添加到权利管理目录和访问包。

使用 SAP 业务角色设置目录和访问包

在您将外部连接器配置为 SAP IAG 之后,您就可以从该 SAP IAG 中添加业务角色,并将其作为访问包中的资源角色。

至少以 身份治理管理员的身份登录到 Microsoft Entra 管理中心。

浏览到 ID 治理>授权管理>目录。

创建新目录,或选择要在其中添加 SAP 业务角色的现有目录。

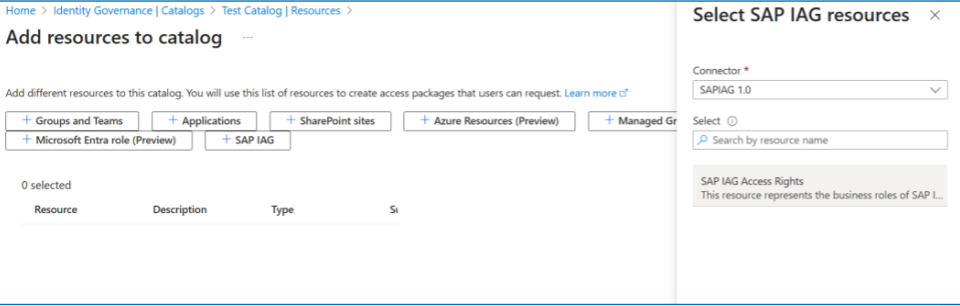

创建或选择目录后,转到其 “资源 ”部分,然后选择“ 添加资源”。

选择“SAP IAG”按钮以打开上下文窗格,可在其中选择要作为资源包含在此目录中的 SAP IAG 实例。 在下拉列表中,选择连接的 SAP IAG 实例。

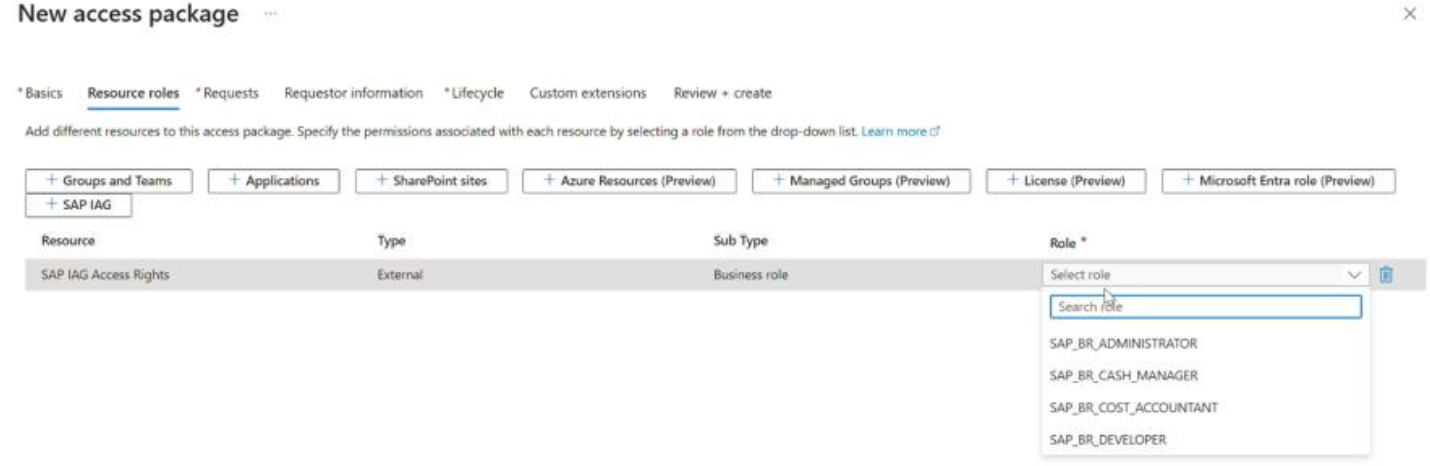

将 SAP IAG 实例添加到目录后,转到目录中的“访问包”选项卡,然后选择“新建访问包”按钮。 输入 基本信息 ,然后选择“ 下一步 ”,查看可添加到访问包的资源角色。

在“资源角色”选项卡中,选择“SAP IAG”。 在这里,你可以选择 SAP IAG 访问权限。

在“请求”选项卡上,创建第一个策略来指定谁可以请求访问包。 还可以配置该策略的审批设置。

- 在您的目录中选择“用户、服务主体和代理标识”

- 选择“特定用户和组”,以仅将此访问包的使用限制为特定用户。 建议为其创建新的Microsoft Entra 组。

- 根据需要定义审批设置

- 请确保在 谁可以请求访问中选择“自己”。

- 选择“下一步:请求者信息”

在“请求者信息”选项卡上,选择“下一步:生命周期”

在“生命周期”选项卡上,输入要授予访问权限的天数,确保未选中 “要求访问评审 ”,然后选择“ 下一步:规则”。

选择创建以使用您配置的设置完成访问包的设置。 有关创建访问包的详细信息,请参阅: 在权利管理中创建访问包。

测试集成

配置新的 SAP IAG 连接器后,可以针对端到端测试方案执行以下步骤:

- 作为标识治理管理员,可以直接 将标识分配给 访问包。

- 作为用户,请求在“设置目录和使用 SAP 业务角色的访问包”步骤中创建的访问包。 有关如何请求访问包的信息,请参阅: 在权利管理中请求访问包。