在 Microsoft Entra ID 中,可以通过配置条件访问策略来保护对资源的访问。 作为 IT 管理员,你希望确保条件访问策略按预期工作,以确保资源得到适当保护。 使用条件访问间隙分析器工作簿,可以检测条件访问实现中的间隙。

本文概述了“条件访问差距分析器”工作簿。

先决条件

若要将 Azure 工作簿用于 Microsoft Entra ID,需要:

- 使用 Premium P1 许可证的 Microsoft Entra 租户

- 一个 Log Analytics 工作区和对该工作区的访问权限

- Azure Monitor 和 Microsoft Entra ID 的相应角色

Log Analytics 工作区

必须先创建 Log Analytics 工作区,然后才能使用 Microsoft Entra 工作簿。 有多个因素决定对 Log Analytics 工作区的访问。 需要为工作区和发送数据的资源提供适当的角色。

有关详细信息,请参阅管理对 Log Analytics 工作区的访问权限。

Azure Monitor 角色

Azure Monitor 提供两个内置角色,用于查看监视数据和编辑监视设置。 Azure 基于角色的访问控制 (RBAC) 还提供两个授予类似访问权限的 Log Analytics 内置角色。

视图:

- 监视查阅者

- Log Analytics 读者

查看和修改设置:

- 监视参与者

- Log Analytics 参与者

Microsoft Entra 角色

只读访问权限允许查看工作簿内的 Microsoft Entra ID 日志数据、从 Log Analytics 查询数据或在 Microsoft Entra 管理中心读取日志。 更新访问权限增加了创建和编辑诊断设置的功能,以便将 Microsoft Entra 数据发送到 Log Analytics 工作区。

“读取”:

- 报告读者

- 安全读取者

- 全局读取者

更新:

- 安全管理员

有关 Microsoft Entra 内置角色的详细信息,请参阅 Microsoft Entra 内置角色。

有关 Log Analytics RBAC 角色的详细信息,请参阅 Azure 内置角色。

说明

作为 IT 管理员,你希望确保只有适当的人员才能访问你的资源。 Microsoft Entra 条件访问可帮助你实现此目标。

条件访问间隙分析器工作簿可帮助验证条件访问策略是否按预期工作。

此工作簿:

- 突出显示未对其应用条件访问策略的用户登录。

- 使你可以确保不存在无意中从条件访问策略中排除的用户、应用程序或位置。

如何访问工作簿

使用适当的角色组合登录到 Microsoft Entra 管理中心。

浏览到Entra ID>监视和运行状况>工作簿.

从“条件访问”部分选择“条件访问差距分析器”工作簿。

工作簿的各个部分

此工作簿包含四个部分:

使用旧式身份验证登录的用户数

不受条件访问策略影响的登录数(按应用程序)

绕过条件访问策略的高风险登录事件

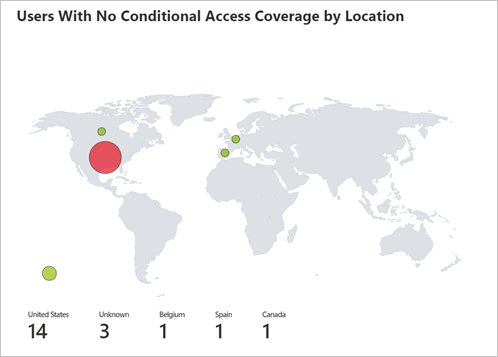

不受条件访问策略影响的登录数(按位置)

其中每个趋势都提供用户级别的登录明细,以便你可以查看每个方案中有哪些用户绕过了条件访问。

筛选器

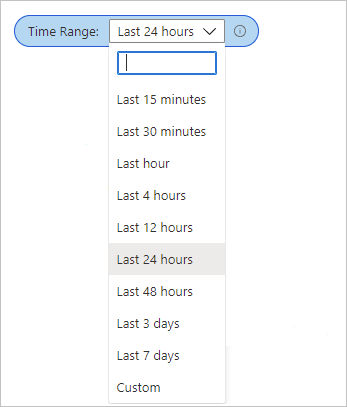

此工作簿支持设置时间范围筛选器。

最佳实践

使用此工作簿确保你的租户配置为以下条件访问最佳做法:

阻止所有旧式身份验证登录

对每个应用程序至少应用一个条件访问策略

阻止所有高风险登录

阻止从不受信任的位置登录