本文介绍如何排查在 Microsoft Purview 中设置数据源扫描时出现的连接错误,或扫描过程中可能出现的错误。

对数据源上的凭据授权

如果使用托管标识或服务主体来对扫描进行身份验证,必须允许这些标识访问你的数据源。

下面是每个源类型的特定说明。

重要

验证是否遵循了要连接到的源的所有先决条件和身份验证步骤。 可以在 Microsoft Purview 支持的源一文中找到列出的所有可用源。

验证 Azure 基于角色的访问控制,以枚举 Microsoft Purview 治理门户中的 Azure 资源

注册单个 Azure 数据源

若要在 Microsoft Purview 中注册单个数据源(如 Azure Blob 存储或 Azure SQL 数据库),必须至少具有对该资源的“读取者”角色或从更高范围(例如资源组或订阅)继承。 某些 Azure RBAC 角色(如安全管理员)没有在控制平面中查看 Azure 资源的读取访问权限。

按照以下步骤对此进行验证:

- 在 Azure 门户中,导航到要在 Microsoft Purview 中注册的资源。 如果可以查看该资源,那么你可能至少已对该资源具有读者角色。

- 选择“访问控制(IAM)”“角色分配” 。

- 按尝试在 Microsoft Purview 中注册数据源的用户的姓名或电子邮件地址进行搜索。

- 验证在列表中是否存在任何角色分配(如“读者”),或者根据需要添加新的角色分配。

扫描多个 Azure 数据源

- 在 Azure 门户中,导航到订阅或资源组。

- 从左侧菜单中选择“访问控制 (IAM)”。

- 选择“+添加” 。

- 在“选择输入”框中选择“读者”角色,然后输入 Microsoft Purview 帐户名称(表示其 MSI 名称)。

- 选择“保存”以完成角色分配。

- 重复上述步骤,添加在 Microsoft Purview 中尝试为多个数据源创建新扫描的用户的标识。

使用专用链接扫描数据源

如果对数据源限制了公共终结点,若要使用专用链接扫描 Azure 数据源,需要设置自承载集成运行时并创建凭据。

重要

扫描包含如 Azure SQL 数据库这样具有“拒绝公共网络访问权限”的数据库的多个数据源将失败。 若要使用专用终结点扫描这些数据源,请改为使用注册单个数据源选项。

有关设置自承载集成运行时的详细信息,请参阅关于引入专用终结点和扫描源的文章。

有关如何在 Microsoft Purview 中创建新凭据的详细信息,请参阅有关 Microsoft Purview 中的源身份验证凭据的文章。

将凭据存储在 Key Vault 中,并使用正确的机密名称和版本

还必须将凭据存储在 Azure Key Vault 实例中,并使用正确的机密名称和版本。

按照以下步骤对此进行验证:

- 导航到你的 Key Vault。

- 选择“设置”“机密”。

- 选择要用于针对要扫描的数据源进行身份验证的机密。

- 选择要使用的版本,并选择“显示机密值”来验证密码或帐户密钥是否正确。

验证 Azure Key Vault 上的 Microsoft Purview 托管标识的权限

验证是否已为 Microsoft Purview 托管标识配置访问你的 Azure Key Vault 的权限。

请执行以下步骤来进行验证:

导航到你的 Key Vault,然后转到“访问策略”部分

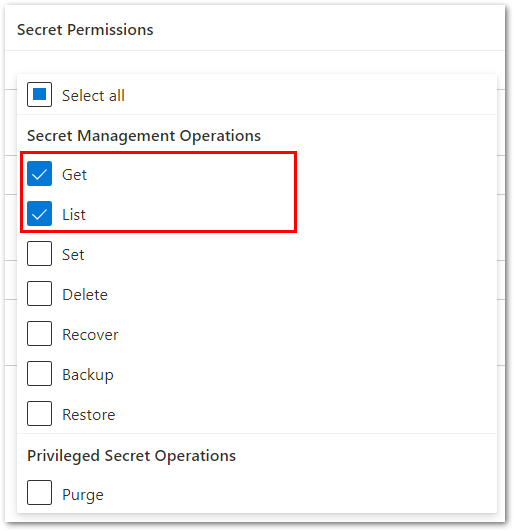

验证你的 Microsoft Purview 托管标识是否显示在“当前访问策略”部分下,且是否至少对机密具有 Get 和 List 权限

如果没看到列出你的 Microsoft Purview 托管标识,请按照针对扫描创建和管理凭据中的步骤操作来添加该标识。

扫描不再运行

如果你的 Microsoft Purview 扫描曾经成功运行,但现在失败,请检查以下事项:

- 是否已更改或轮换资源的凭据? 如果是,则需要更新扫描以使用正确的凭据。

- 你是否在使用自承载集成运行时? 请检查它是否是最新的软件,以及是否已连接到你的网络。

测试连接通过,但扫描失败并出现连接错误

你使用的是专用终结点还是虚拟网络? 确认你的网络设置,注意网络安全组 (NSG) 规则。

使用自承载集成运行时时收到 JDK 错误

许多需要自承载集成运行时的源还需要在托管自承载集成运行时的计算机上安装特定版本的 Java。 如果收到 JDK 错误,请检查特定数据源页的先决条件,并安装建议的 JDK 版本。