本文介绍如何在 Microsoft Purview 数据映射 中创建凭据。 通过这些保存的凭据,可以快速重用保存的身份验证信息并将其应用于数据源扫描。

先决条件

- Azure Key Vault。 若要了解如何创建密钥保管库,请参阅快速入门:使用 Azure 门户创建密钥保管库。

介绍

凭据是Microsoft Purview 可用于对已注册数据源进行身份验证的身份验证信息。 可以为各种类型的身份验证方案创建凭据对象,例如需要用户名/密码的基本身份验证。 凭据根据所选的身份验证方法类型捕获进行身份验证所需的特定信息。 凭据使用现有密钥保管库机密在凭据创建过程中检索敏感身份验证信息。

在 Microsoft Purview 中,有几个选项可以用作身份验证方法来扫描数据源,例如以下选项。 从每个 数据源文章 中了解其支持的身份验证。

- Microsoft Purview 系统分配的托管标识

- 用户分配的托管标识 (预览)

- 使用 密钥保管库) 的帐户密钥 (

- 使用 密钥保管库) 的 SQL 身份验证 (

- 使用 密钥保管库) 的服务主体 (

- 使用 密钥保管库) 的使用者密钥 (

- 更多

在创建任何凭据之前,请考虑数据源类型和网络要求,以确定方案所需的身份验证方法。

使用 Microsoft Purview 系统分配的托管标识设置扫描

如果使用 Microsoft Purview 系统分配的托管标识 (SAMI) 来设置扫描,则无需创建凭据并将密钥保管库链接到 Microsoft Purview 即可存储它们。 有关添加 Microsoft Purview SAMI 以有权扫描数据源的详细说明,请参阅以下特定于数据源的身份验证部分:

- Azure Blob 存储服务

- Azure Data Lake Storage Gen1

- Azure Data Lake Storage Gen2

- Azure SQL 数据库

- Azure SQL 托管实例

- Azure Synapse工作区

- Azure Synapse专用 SQL 池 (以前是 SQL DW)

向 Microsoft Purview 授予对 Azure 密钥保管库的访问权限

若要向 Microsoft Purview 授予对 Azure 密钥保管库的访问权限,需要确认以下两项内容:

对 Azure 密钥保管库 的防火墙访问

如果 Azure 密钥保管库禁用了公用网络访问,则可通过两个选项来允许访问 Microsoft Purview。

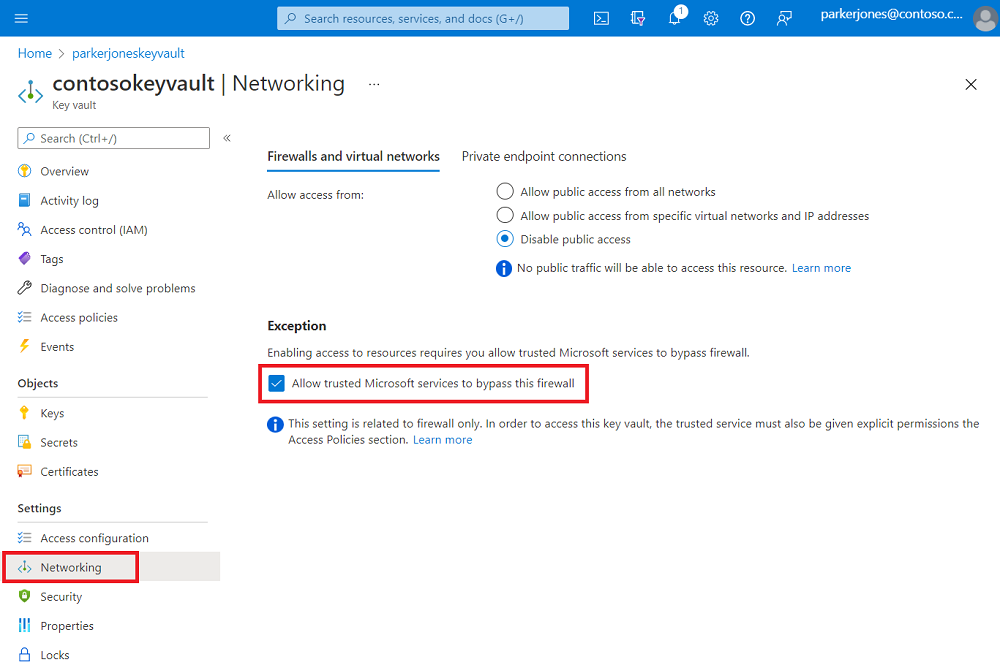

受信任的 Microsoft 服务

Microsoft Purview 列为 Azure 密钥保管库的受信任服务之一,因此,如果在 Azure 密钥保管库禁用公用网络访问,则只能启用对受信任的Microsoft服务的访问权限,并且将包括 purview Microsoft。

可以在 Azure 密钥保管库的“网络”选项卡下启用此设置。

在页面底部的“例外”下,启用 “允许受信任的Microsoft服务绕过此防火墙 ”功能。

专用终结点连接

若要使用专用终结点连接到 Azure 密钥保管库,请遵循 Azure 密钥保管库 的专用终结点文档。

对 Azure 密钥保管库 Microsoft Purview 权限

目前,Azure 密钥保管库支持两种权限模型:

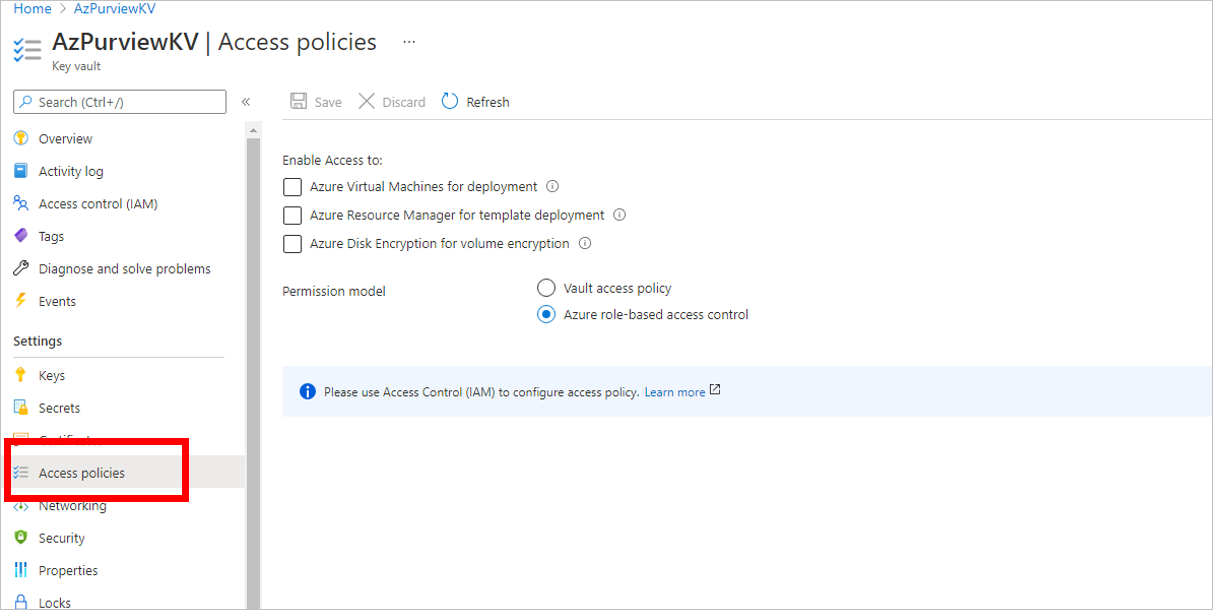

在分配对 Microsoft Purview 系统分配的托管标识 (SAMI) 的访问权限之前,请先从菜单中密钥保管库资源访问策略中标识 Azure 密钥保管库 权限模型。 根据相关的权限模型执行以下步骤。

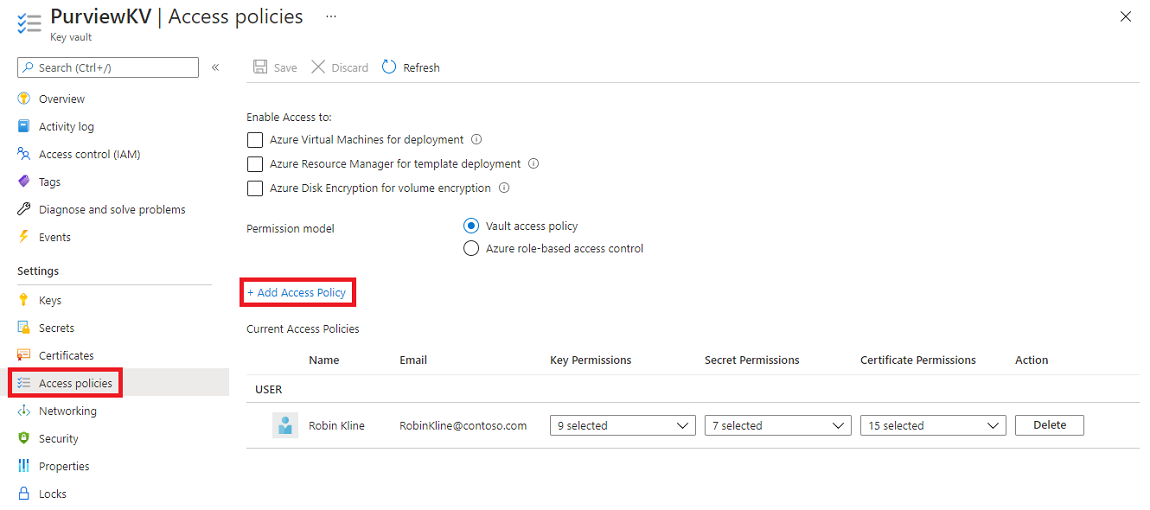

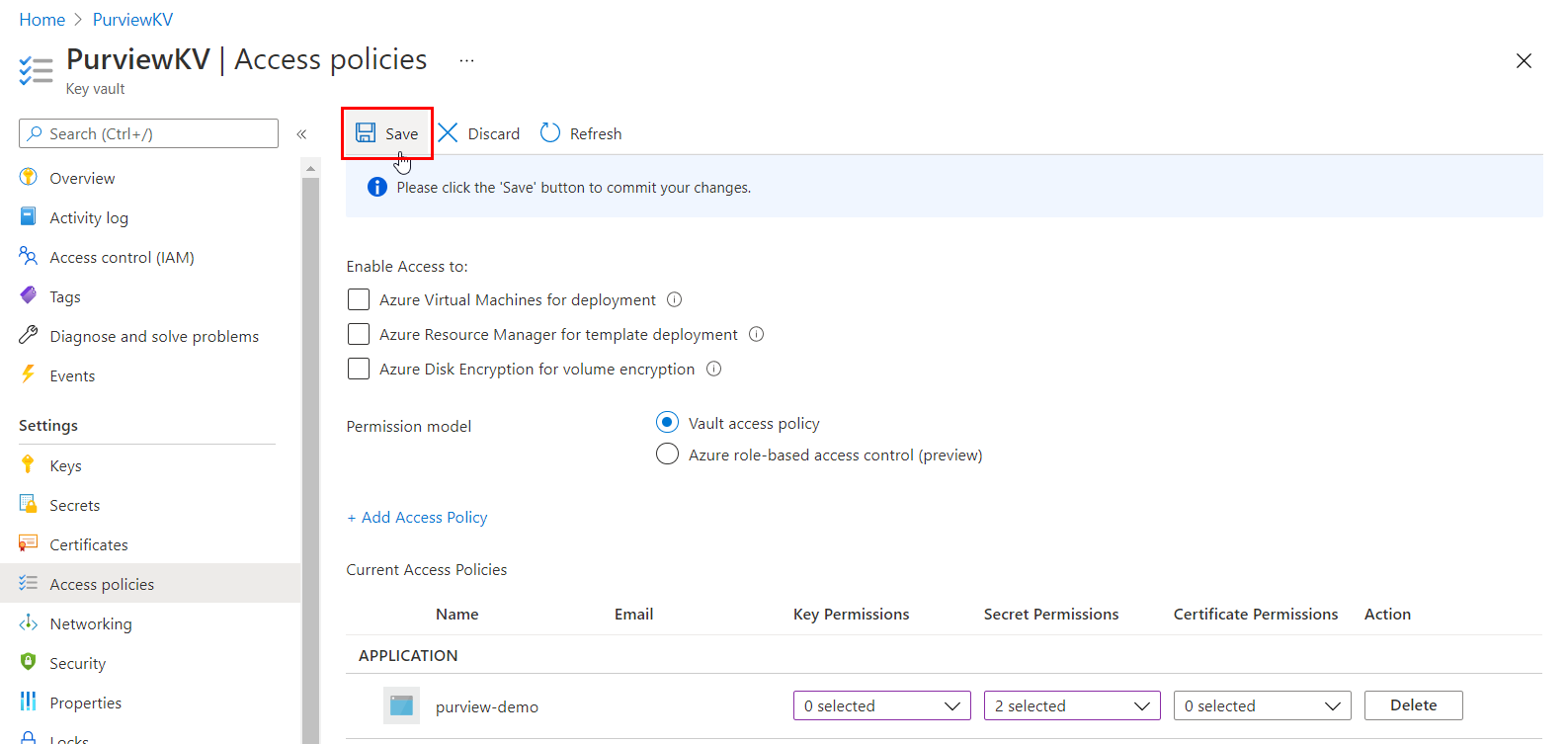

选项 1 - 使用密钥保管库访问策略分配访问权限

仅当 Azure 密钥保管库 资源中的权限模型设置为“保管库访问策略”时,才按照以下步骤作:

导航到 Azure 密钥保管库。

选择“ 访问策略 ”页。

选择“添加访问策略”。

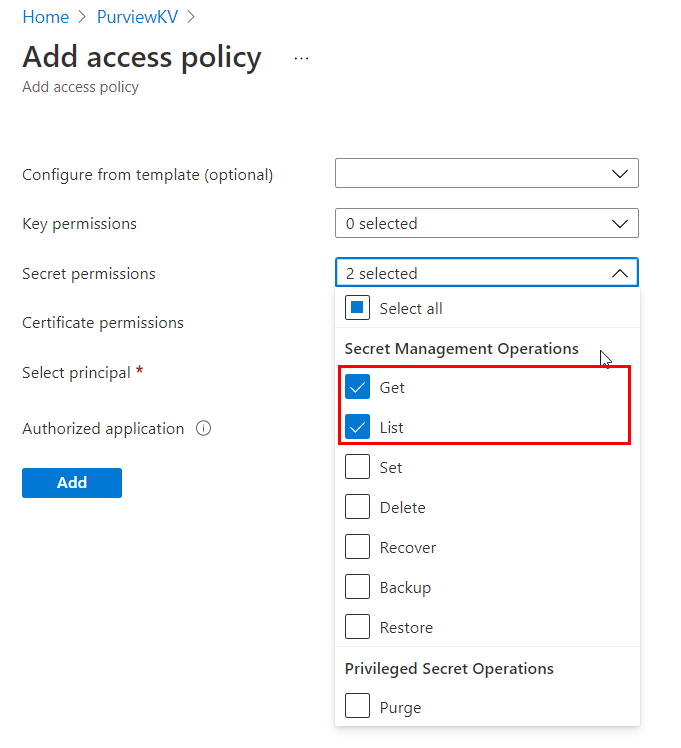

在 “机密权限 ”下拉列表中,选择“ 获取 和 列出 权限”。

对于 “选择主体”,请选择Microsoft Purview 系统托管标识。 可以使用 Microsoft Purview 实例名称 或 托管标识应用程序 ID 搜索Microsoft Purview SAMI。 我们目前不支持复合标识 (托管标识名称 + 应用程序 ID) 。

选择 并添加。

选择“ 保存” 以保存访问策略。

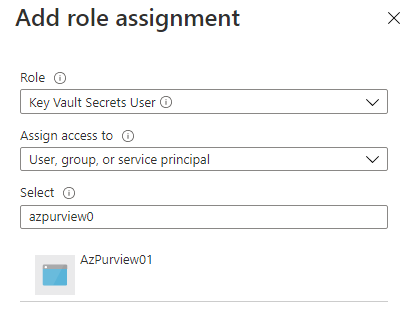

选项 2 - 使用密钥保管库 Azure 基于角色的访问控制分配访问权限

仅当 Azure 密钥保管库 资源中的权限模型设置为 Azure 基于角色的访问控制时,才按照以下步骤作:

导航到 Azure 密钥保管库。

从左侧导航菜单中选择“访问控制 (IAM) ”。

选择 + 添加。

将“角色”设置为“密钥保管库机密用户”,并在“选择输入”框下输入Microsoft Purview 帐户名称。 然后,选择“保存”,将此角色分配给 Microsoft Purview 帐户。

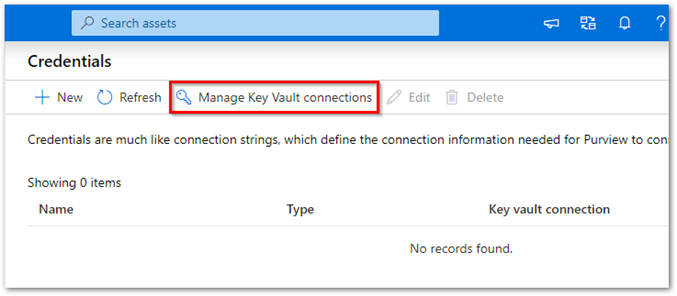

在 Microsoft Purview 帐户中创建 Azure Key Vault 连接

在创建凭据之前,请先将一个或多个现有的 Azure 密钥保管库 实例与 Microsoft Purview 帐户相关联。

如果使用 经典 Microsoft Purview 门户,请导航到工作室中的 管理中心 ,然后导航到 “凭据”。 如果使用新的 Microsoft Purview 门户,请打开 “数据映射”,选择“ 源管理”,然后选择“ 凭据”。

在“凭据”页中,选择“管理密钥保管库连接”。

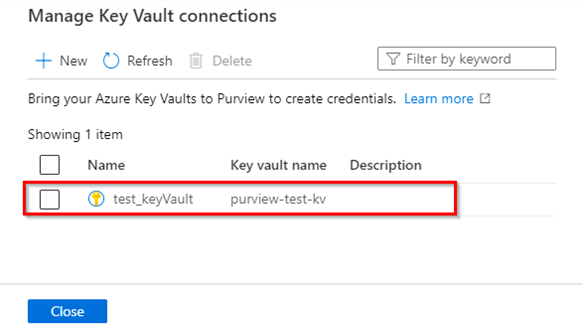

从“管理密钥保管库连接”页中选择“+ 新建”。

提供所需的信息,然后选择“ 创建”。

确认密钥保管库已成功与 Microsoft Purview 帐户关联,如以下示例所示:

创建新凭据

Microsoft Purview 支持这些凭据类型:

- 基本身份验证:将 密码 添加为密钥保管库中的机密。

- 服务主体:将 服务主体密钥 添加为密钥保管库中的机密。

- SQL 身份验证:将 密码 添加为密钥保管库中的机密。

- Windows 身份验证:将密码添加为密钥保管库中的机密。

- 帐户密钥:将 帐户密钥 添加为密钥保管库中的机密。

- 用户分配的托管标识 (预览) :可以添加用户分配的托管标识凭据。 有关详细信息,请参阅下面的 创建用户分配的托管标识部分 。

有关详细信息,请参阅 向 Key Vault 添加机密。

将机密存储在密钥保管库中后:

在 Azure 订阅级别向用户提供“读者访问权限”。

在 Microsoft Purview 中,转到“凭据”页。

通过选择“+ 新建”来创建您的新凭据。

提供所需的信息。 选择要从中选择机密的身份验证方法和密钥保管库连接。

填写所有详细信息后,选择“创建”。

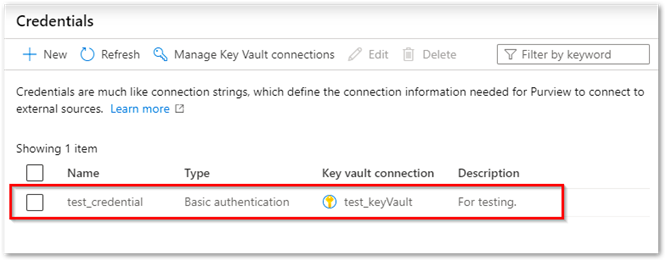

验证新凭据是否显示在列表视图中并可供使用。

管理密钥保管库连接

通过在搜索框中输入名称来搜索密钥保管库连接。

通过选中密钥保管库名称旁边的复选框,然后选择“删除”,删除一个或多个密钥保管库连接。

管理凭据

按名称搜索/查找凭据。

选择现有凭据并更新。

删除一个或多个凭据。

创建用户分配的托管标识

用户分配的托管标识 (UAMI) 使 Azure 资源能够使用Microsoft Entra身份验证直接与其他资源进行身份验证,而无需管理这些凭据。 它们允许你像使用系统分配的托管标识、Microsoft Entra用户、Microsoft Entra组或服务主体一样进行身份验证和分配访问权限。 用户分配的托管标识创建为自己的资源 (,而不是连接到预先存在的资源) 。 有关托管标识的详细信息,请参阅 Azure 资源的托管标识文档。

以下步骤说明如何创建 UAMI 供 Microsoft Purview 使用。

UAMI 支持的数据源

- Azure Data Lake Gen 1

- Azure Data Lake Gen 2

- Azure SQL 数据库

- Azure SQL 托管实例

- Azure SQL专用 SQL 池

- Azure Blob 存储服务

创建用户分配的托管标识

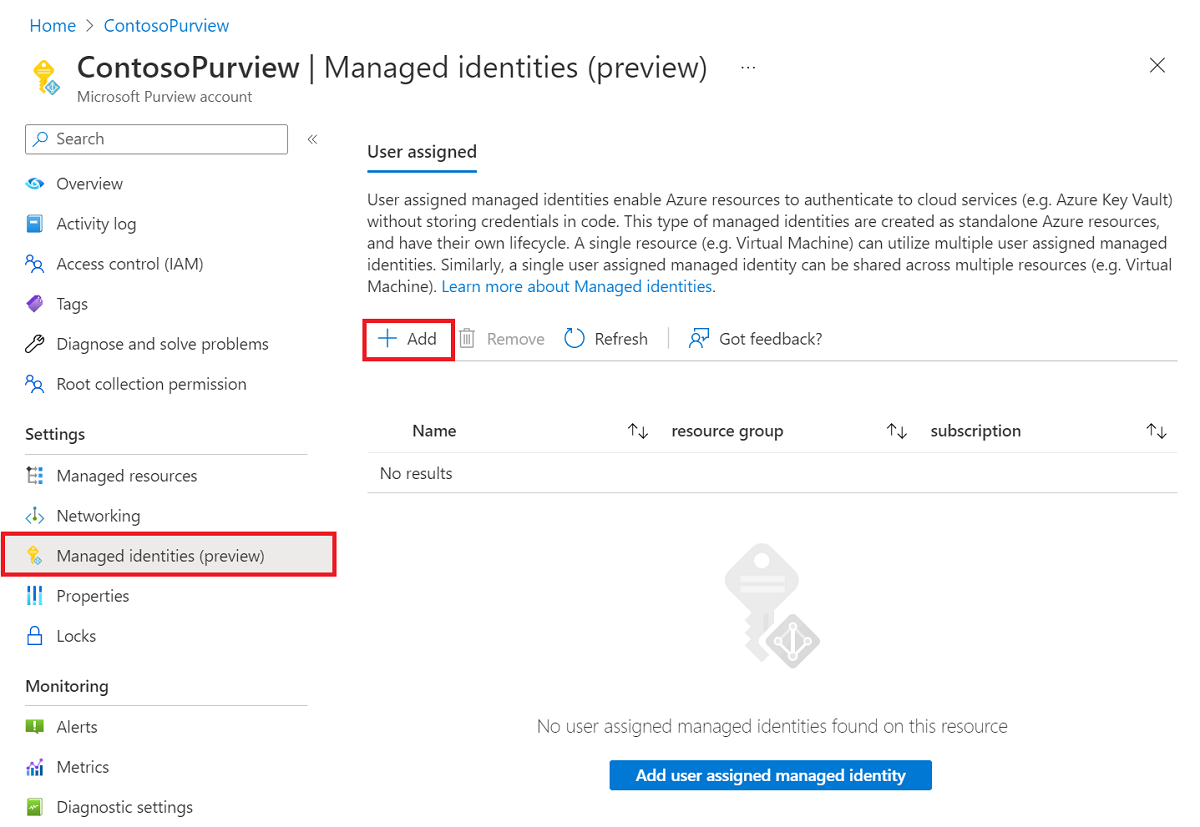

在Azure 门户中,导航到 Microsoft Purview 帐户。

在左侧菜单的 “托管标识 ”部分中,选择“ + 添加 ”按钮以添加用户分配的托管标识。

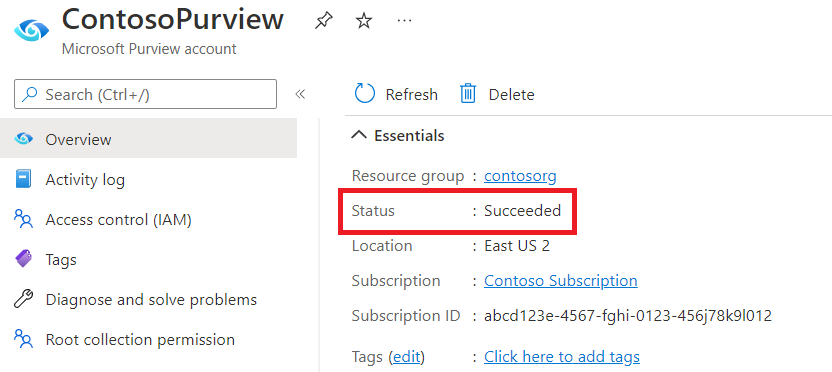

完成设置后,返回到 Azure 门户 中的 Microsoft Purview 帐户。 如果已成功部署托管标识,你将看到 Microsoft Purview 帐户的状态为 “已成功”。

成功部署托管标识后,通过选择“打开 ”Microsoft Purview 治理门户 ,导航到经典 Microsoft Purview 治理门户。

在经典 Microsoft Purview 治理门户中,导航到工作室中的管理中心,然后导航到“凭据”部分。

通过选择“ +新建”创建用户分配的托管标识。

从“身份验证方法”下拉列表中选择“托管标识 身份验证方法 ”,然后从“ 用户分配的托管标识” 下拉列表中进行选择。

注释

如果在创建用户分配的托管标识期间打开了门户,则需要刷新 Microsoft Purview 门户,以加载Azure 门户中完成的设置。

填写完所有信息后,选择“ 创建”。

删除用户分配的托管标识

在Azure 门户导航到 Microsoft Purview 帐户。

在左侧菜单的 “托管标识 ”部分中,选择要删除的标识。

选择“ 删除 ”按钮。

成功删除托管标识后,通过选择“打开 Microsoft Purview 治理门户 ”导航到经典 Microsoft Purview 治理门户。

导航到工作室中的管理中心,然后导航到“凭据”部分。

选择要删除的标识,然后选择“ 删除 ”按钮。

注释

如果在 Azure 门户 中删除了用户分配的托管标识,则需要删除原始标识并在 Microsoft Purview 门户中创建一个新标识。