若要使用户成为 Azure 订阅的管理员,请在订阅范围内为其分配 “所有者” 角色。 所有者角色为用户提供对订阅中所有资源的完全访问权限,包括授予他人访问权限的权限。 由于“所有者”角色是一个高度特权的角色,因此Microsoft建议添加条件来限制角色分配。 例如,可以允许用户仅将虚拟机参与者角色分配给服务主体。

本文介绍如何将用户分配为具有条件的 Azure 订阅的管理员。 这些步骤与任何其他角色分配相同。

先决条件

若要分配 Azure 角色,必须具有:

-

Microsoft.Authorization/roleAssignments/write权限,例如 基于角色的访问控制管理员 或 用户访问管理员

步骤 1:打开订阅

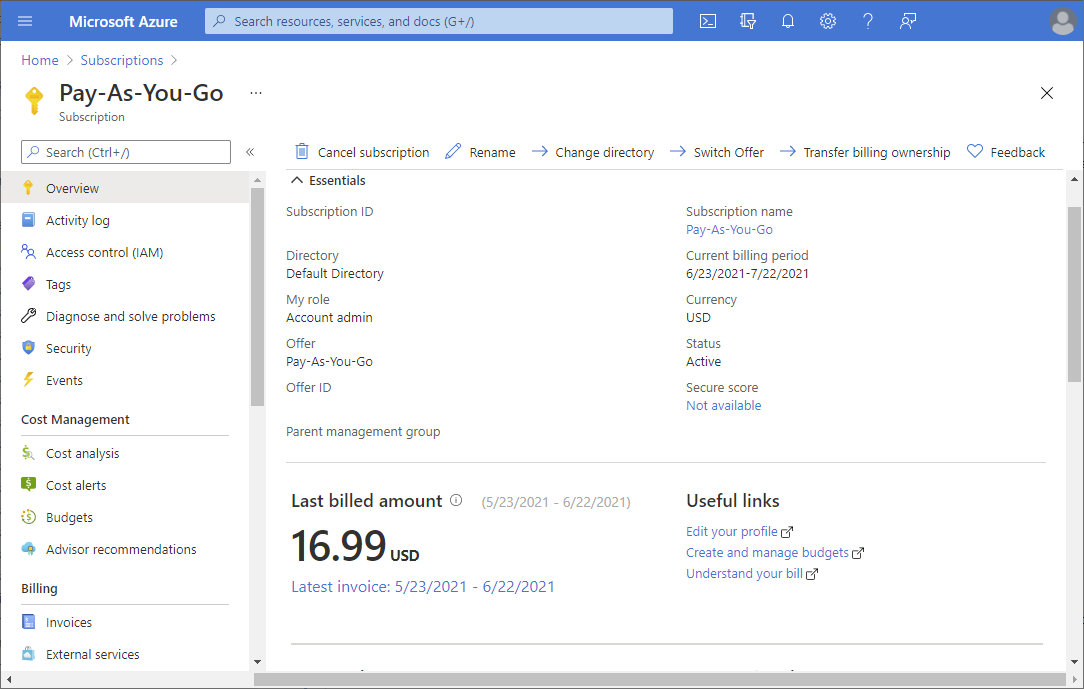

登录到 Azure 门户。

在顶部的“搜索”框中,搜索订阅。

请选择要使用的订阅。

下面显示了一个示例订阅。

步骤 2:打开“添加角色分配”页面

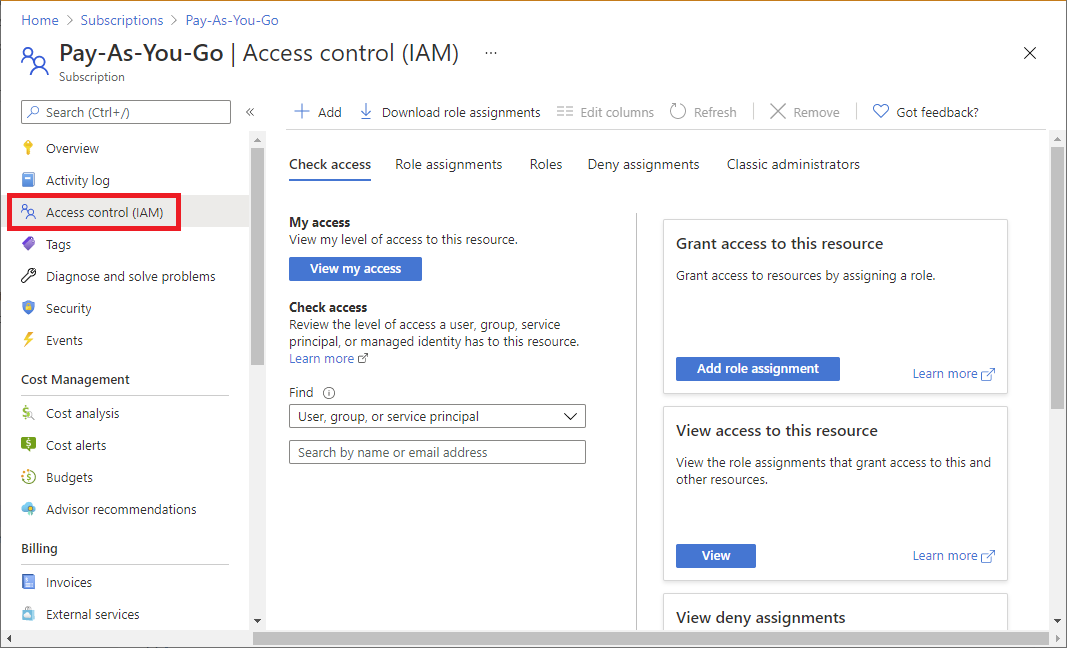

“访问控制(IAM)”是一个页面,通常用于分配角色以授予对 Azure 资源的访问权限。 该功能也称为标识和访问管理 (IAM),会显示在 Azure 门户中的多个位置。

单击“访问控制(IAM)”。

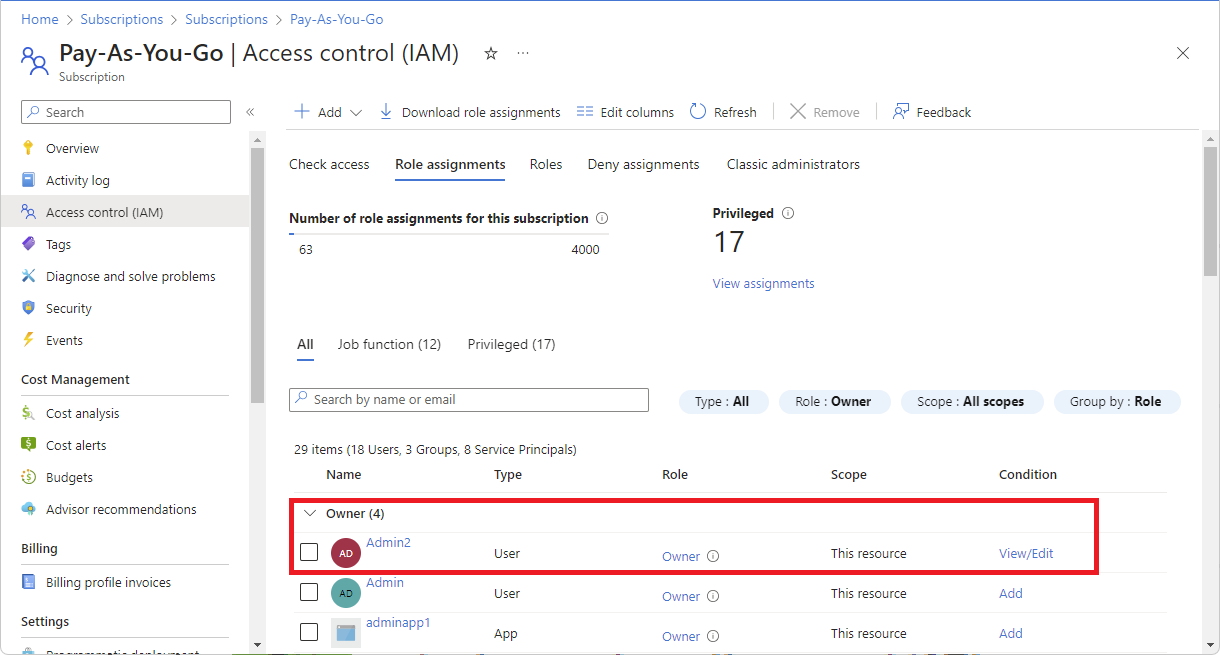

以下是订阅的访问控制(IAM)页面示例。

单击“角色分配”选项卡以查看在此范围内的角色分配。

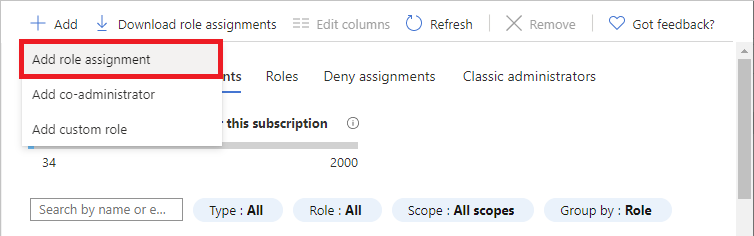

单击 添加>添加角色分配。

如果没有分配角色的权限,则将禁用“添加角色分配”选项。

随即打开“添加角色分配”窗格。

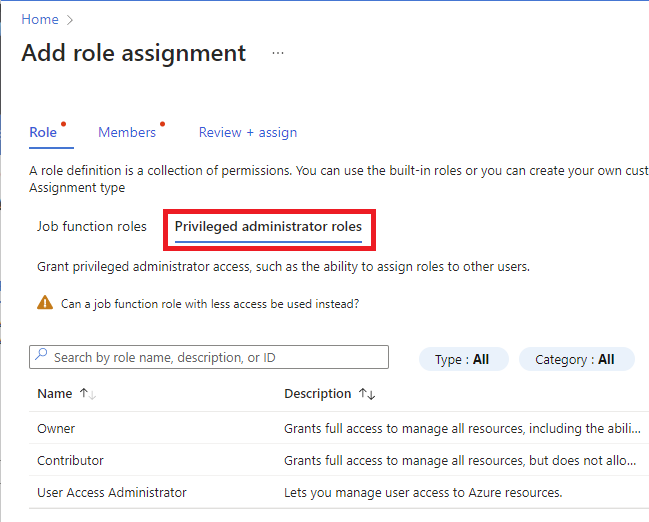

步骤 3:选择“所有者”角色

所有者角色授予管理所有资源的完全访问权限,包括能够在 Azure RBAC 中分配角色。 你最多应该有 3 个订阅所有者,以减少由于所有者被攻破而导致的泄露的可能性。

在“ 角色 ”选项卡上,选择 “特权管理员角色 ”选项卡。

选择 “所有者” 角色。

单击 “下一步” 。

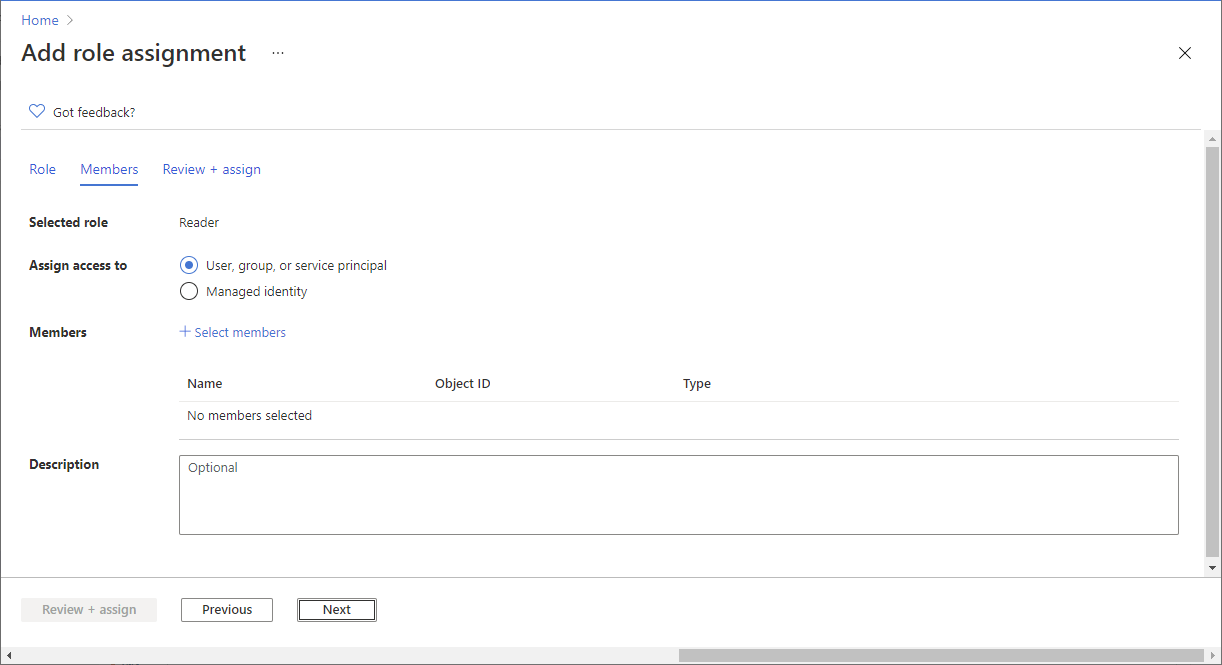

步骤 4:选择需要访问权限的人员

在“ 成员 ”选项卡上,选择“ 用户”、“组”或服务主体。

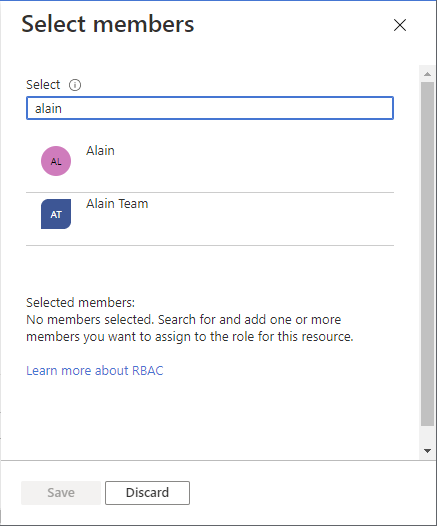

单击 “选择成员”。

查找并选择用户。

可以在“选择”框中键入,以在目录中搜索显示名称或电子邮件地址。

单击“ 保存 ”,将用户添加到“成员”列表。

在“说明”文本框中,输入此角色分配的可选说明。

稍后,可以在“角色分配”列表中显示此说明。

单击 “下一步” 。

步骤 5:添加条件

由于“所有者”角色是一个高度特权的角色,因此Microsoft建议添加条件来限制角色分配。

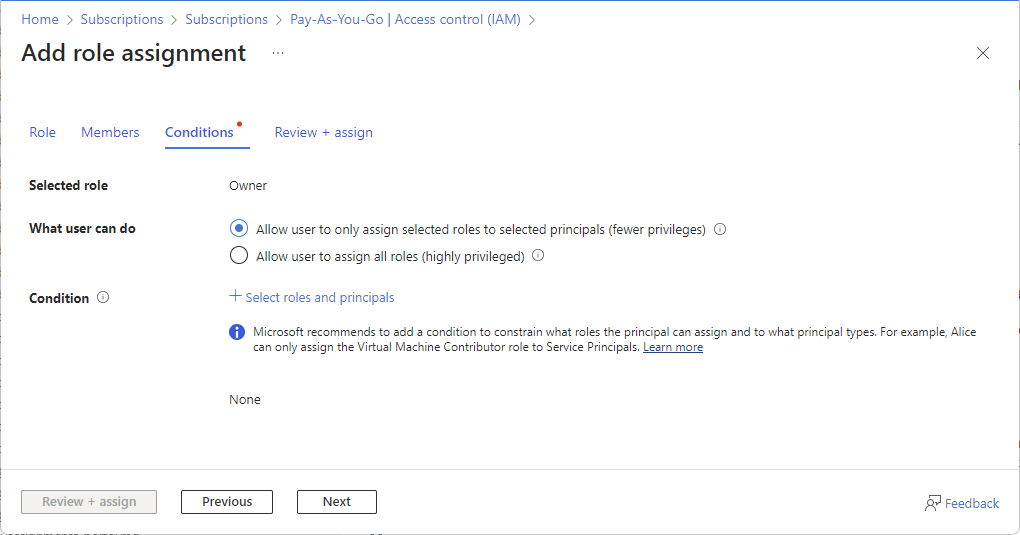

在“条件”选项卡上的“用户可以执行的作”下,选择“允许用户仅将所选角色分配给所选主体”选项(权限更少)。

选择 “选择角色和主体”。

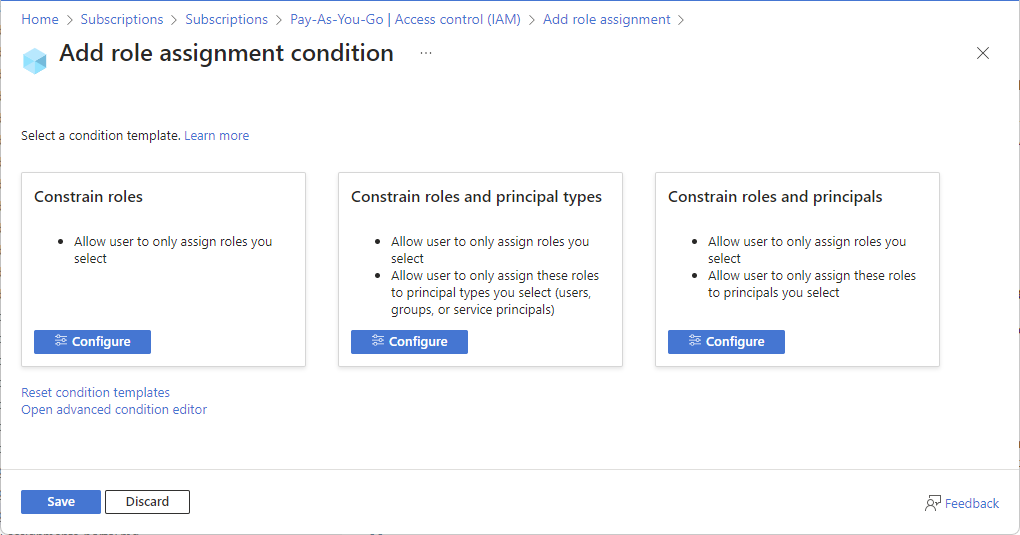

此时会显示“添加角色分配条件”页,其中包含条件模板列表。

选择条件模板,然后选择“ 配置”。

条件模板 选择此模板 约束角色 允许用户仅分配你选择的角色 约束角色和主体类型 允许用户仅分配你选择的角色

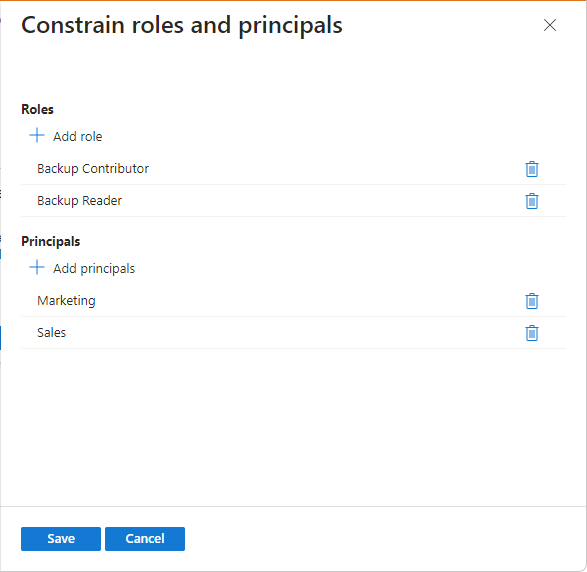

允许用户仅将这些角色分配给你选择的主体类型(用户、组或服务主体)约束角色和主体 允许用户仅分配你选择的角色

允许用户仅将这些角色分配给你选择的主体小窍门

如果要允许大多数角色分配,但不允许特定角色分配,可以使用高级条件编辑器并手动添加条件。

在配置窗格中,添加所需的配置。

选择 “保存 ”,将条件添加到角色分配。

步骤 6:分配角色

在“查看 + 分配”选项卡上,查看角色分配设置。

单击“ 查看 + 分配 ”以分配角色。

片刻之后,将为用户分配订阅的“所有者”角色。