重要

注意:根据世纪互联发布的公告,2026 年 8 月 18 日,Microsoft Sentinel 的所有功能将在中国区域的 Azure 中正式停用。

若要为部署做准备,你需要确定多工作区体系结构是否适合你的环境。 本文介绍了 Microsoft Sentinel 如何跨多个工作区和租户扩展,以便你确定此功能是否满足组织的需求。 本文是 Microsoft Sentinel 部署指南的一部分。

如果决定设置环境以跨工作区进行扩展,请参阅《跨工作区和租户扩展 Microsoft Sentinel》。

需要使用多个工作区

当你加入 Microsoft Sentinel 时,第一步是选择 Log Analytics 工作区。 虽然可以在单个工作区中获得 Microsoft Sentinel 体验的全部优势,但在某些情况下,你可能希望扩展工作区以跨工作区和租户查询和分析数据。

下表列出了其中一些场景,并在可能的情况下,建议如何使用单个工作区来处理这些场景。

| 要求 | 说明 | 减少工作区计数的方法 |

|---|---|---|

| 主权和合规性 | 工作区绑定到特定区域。 为了将数据保存在不同的 Azure 地理位置以满足法规要求,请将数据拆分到单独的工作区中。 在 Microsoft Sentinel 中,数据大多存储在同一地理位置或区域中并在其中进行处理,但也有一些例外,例如在使用利用 Microsoft 机器学习的检测规则时。 在这种情况下,数据可能会复制到工作区地理位置之外的位置进行处理。 |

|

| 数据所有权 | 数据所有权(例如由子公司或附属公司拥有)的边界最好使用单独的工作区来划分。 | |

| 多个 Azure 租户 | Microsoft Sentinel 仅在其自己的 Microsoft Entra 租户边界内支持从 Microsoft 和 Azure SaaS 资源收集数据。 因此,每个 Microsoft Entra 租户都需要单独的工作区。 | |

| 精细数据访问控制 | 组织可能需要允许组织内部或外部不同组访问 Microsoft Sentinel 收集的某些数据。 例如:

|

使用资源 Azure RBAC 或表级 Azure RBAC |

| 精细保留设置 | 过去,使用多个工作区是为不同数据类型设置不同保留期的唯一方式。 现在,得益于表级保留设置的引入,在很多情况下不再需要这样做。 | 使用表级保留设置或自动化数据删除 |

| 拆分计费 | 通过将工作区放在单独的订阅中,不同的参与方都可以对其计费。 | 使用情况报告和交叉收费 |

| 旧体系结构 | 使用多个工作区可能源于历史设计,而该设计考虑到的限制或最佳做法已不再适用。 也可能是一个任意设计选择,可以进行修改以更好地适应 Microsoft Sentinel。 示例包括:

|

重新构建工作区 |

在确定要使用多少个租户和工作区时,应考虑到大多数 Microsoft Sentinel 功能都使用单个工作区或 Microsoft Sentinel 实例运行,且 Microsoft Sentinel 会引入工作区中存储的所有日志。

安全托管服务提供商 (MSSP)

对于 MSSP,上述很多甚至全部要求都适用,使得创建跨租户的多个工作区成为最佳做法。 具体而言,我们建议为每个 Microsoft Entra 租户创建至少一个工作区,以支持内置、仅在自己的 Microsoft Entra 租户内工作的服务到服务数据连接器。

基于诊断设置的连接器都无法连接到不位于资源所在租户的工作区。 这适用于 Azure 防火墙、Azure 存储、Azure 活动或 Microsoft Entra ID 等连接器。

合作伙伴数据连接器通常基于 API 或代理集合,因此不会连接到特定的 Microsoft Entra 租户。

使用 Azure Lighthouse 帮助管理不同租户中的多个 Microsoft Sentinel 实例。u

Microsoft Sentinel 多工作区体系结构

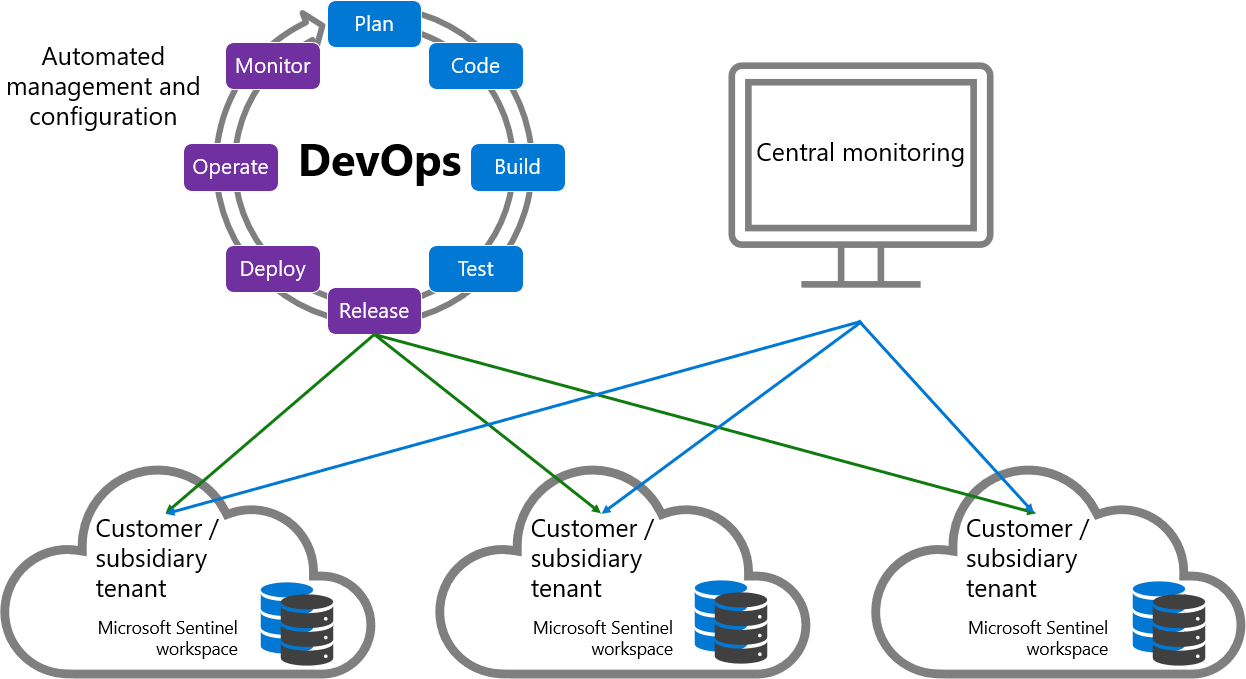

如上述要求规定的那样,在某些情况下,单个 SOC 需要集中管理和监视多个可能跨 Microsoft Entra 租户的为 Microsoft Sentinel 启用的多个 Log Analytics 工作区。

- MSSP Microsoft Sentinel 服务。

- 为多家附属公司提供服务的全球 SOC,每家附属公司具有自身的本地 SOC。

- 监视组织中的多个 Microsoft Entra 租户的 SOC。

为了应对这些情况,Microsoft Sentinel 提供了可以进行集中监视、配置和管理的多工作区功能,并针对 SOC 涵盖的任何内容提供单一虚拟管理平台。 下图展示了此类用例的示例体系结构。

此模型提供的优势比完全集中式模型(将所有数据复制到单个工作区)更为明显:

- 灵活地将角色分配到全球和本地的 SOC,或 MSSP 的客户。

- 在数据所有权、数据隐私和合规性方面面临的挑战更少。

- 网络延迟最短且收费最便宜。

- 可轻松加入和排除新的子公司或客户。

后续步骤

本文介绍了 Microsoft Sentinel 如何跨多个工作区和租户进行扩展。