Azure Site Recovery 支持适用于租户订阅的多租户环境。 它还支持通过 Azure 云解决方案提供商(CSP)计划创建和管理的租户订阅的多租户功能。

本文概述了如何实现和管理多租户 VMware 到 Azure 复制。

多租户环境

有三种主要的多租户模型:

- 共享托管服务提供商(HSP):合作伙伴拥有物理基础结构,并使用共享资源(例如 vCenter、数据中心和物理存储)在同一基础结构上托管多个租户虚拟机(VM)。 合作伙伴可以提供灾难恢复管理作为托管服务,租户也可以拥有灾难恢复作为自助解决方案。

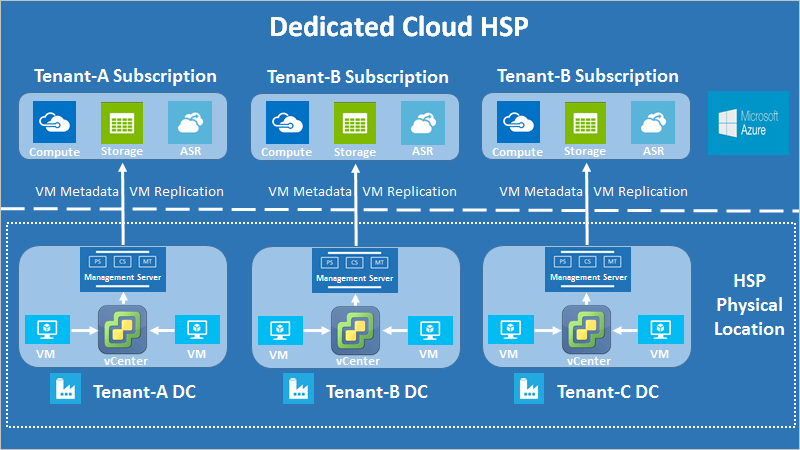

- 专用托管服务提供商:合作伙伴拥有物理基础结构,但使用专用资源(例如多个 vCenter 和物理数据存储)在单独的基础结构上托管每个租户的 VM。 合作伙伴可以提供灾难恢复管理作为托管服务,租户也可以拥有它作为自助解决方案。

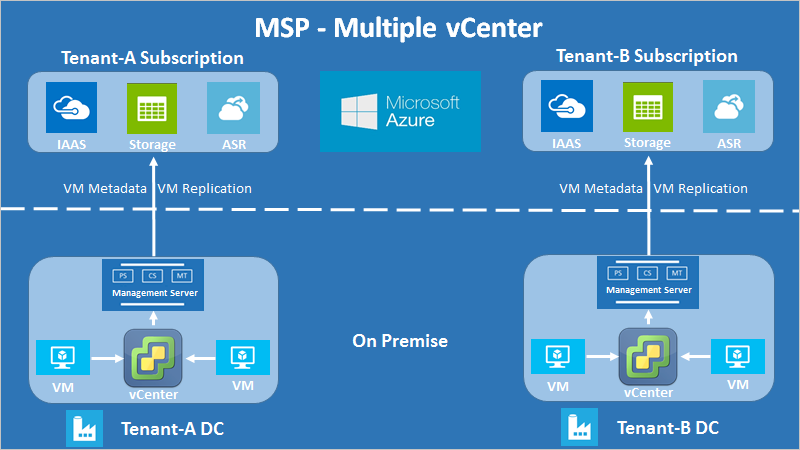

- 托管服务提供程序 (MSP) :客户拥有托管 VM 的物理基础结构,合作伙伴提供灾难恢复启用和管理功能。

共享托管方案

另外两种方案也属于共享托管方案,并使用相同的原则。 共享托管指南结尾对其中的差异进行了说明。

多租户方案中的基本要求是必须隔离租户。 一个租户不应能够观察另一个租户所托管的内容。 在合作伙伴管理的环境中,此要求不如在自助服务环境中重要,在那里它可能至关重要。 本文假定租户隔离是必需的。

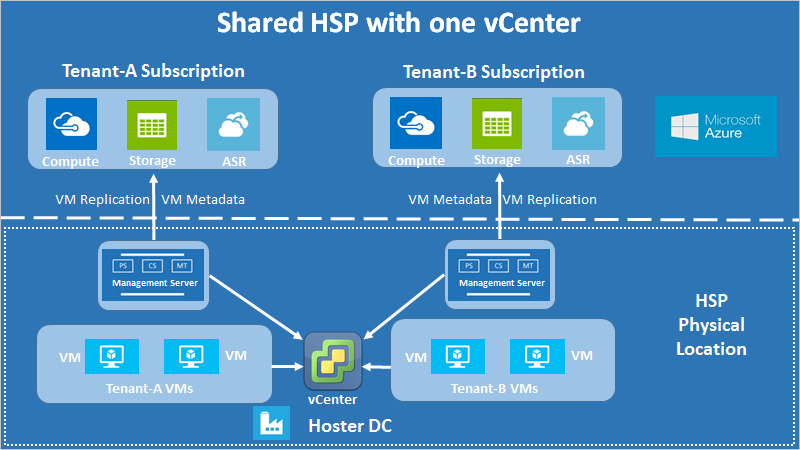

下图显示了此体系结构。

使用一个 vCenter 服务器进行共享托管

在该图中,每个客户都有一个单独的管理服务器。 此配置限制租户对特定于租户的 VM 的访问,并启用租户隔离。 VMware VM 复制使用配置服务器来发现 VM 并安装代理。 相同的原则适用于多租户环境,并添加了使用 vCenter 访问控制来限制 VM 发现。

数据隔离要求表示所有敏感的基础结构信息(例如访问凭据)始终不能披露给租户。 因此,建议将管理服务器的所有组件交由合作伙伴全权控制。 管理服务器组件包括:

- 配置服务器

- 进程服务器

- 主目标服务器

单独的横向扩展进程服务器也受合作伙伴的控制。

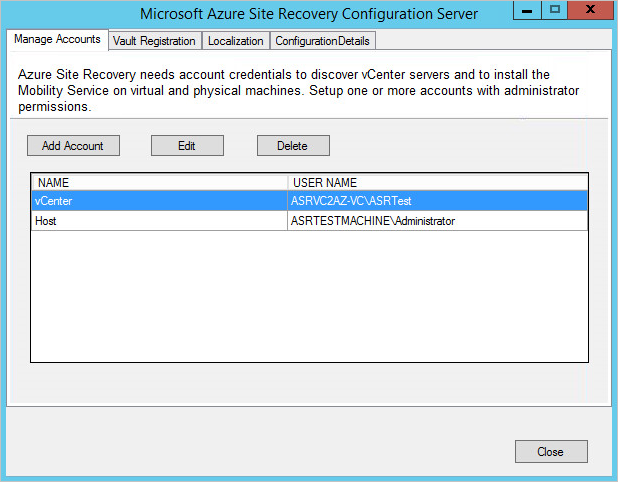

配置服务器帐户

多租户方案中的每个配置服务器都使用两个帐户:

- vCenter 访问帐户:此帐户用于发现租户 VM。 它分配有 vCenter 访问权限。 为了避免访问泄漏,建议合作伙伴在配置工具中自行输入这些凭据。

- 虚拟机访问帐户:此帐户用于使用自动推送在租户 VM 上安装移动服务代理。 通常是一个域帐户,租户可能会提供给合作伙伴,或者是合作伙伴可能直接管理的帐户。 如果不希望将详细信息直接与合作伙伴共享,租户可以通过在有限时间访问配置服务器时输入凭据。 或者,借助合作伙伴的帮助,他们可以手动安装移动服务代理。

vCenter 帐户要求

使用已向其分配了特定角色的帐户对配置服务器进行配置。

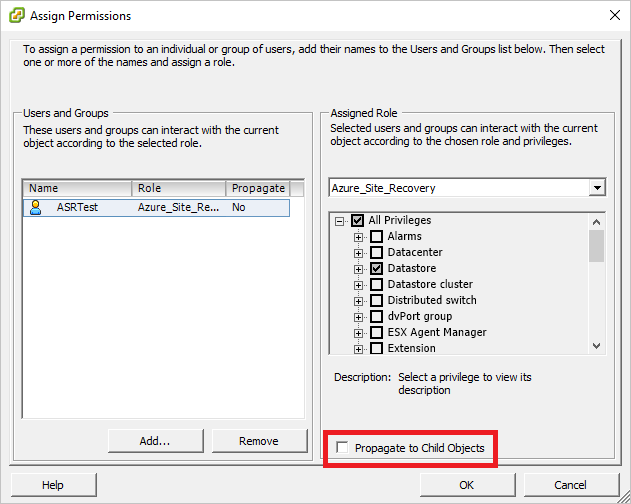

角色分配必须应用于每个 vCenter 对象的 vCenter 访问帐户,并且不会传播到子对象。 此配置可确保租户隔离,因为访问传播可能会导致意外访问其他对象。

替代方法是在数据中心对象上分配用户帐户和角色,并将其传播到子对象。 然后,为帐户分配每个对象(例如属于其他租户的 VM)的“无访问权限”角色,这些对象对于特定租户应当不可访问。

此配置很繁琐。 它暴露了意外的访问控制,因为每个新的子对象也会自动继承父对象的访问权限。 建议使用第一种方法。

创建 vCenter 帐户

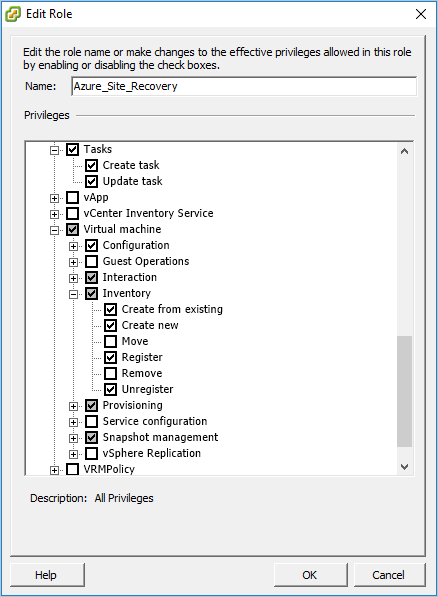

通过克隆预定义的只读角色来创建新角色,然后为其指定方便的名称。 此示例使用Azure_Site_Recovery。

将以下权限分配给该角色:

数据存储:选择 “分配空间”、“ 浏览数据存储”、“ 低级别文件作”、“ 删除文件”和 “更新虚拟机文件”。

网络:选择 “网络分配”。

资源:选择 “将虚拟机分配到资源池”、“迁移已关闭的虚拟机”和 “迁移已开机的虚拟机”。

任务:选择“ 创建任务 ”和 “更新”任务。

虚拟机>配置:选择全部。

虚拟机>交互:选择 回答问题、 设备连接、 配置 CD 媒体、 配置软盘媒体、 关机、 开机和 VMware 工具安装。

虚拟机>清单: 从现有清单中选择“创建”、“ 新建”、“ 注册”和 “取消注册”。

虚拟机>预配:选择 “允许虚拟机下载 ”和 “允许虚拟机文件上传”。

虚拟机>快照管理:选择 “删除快照”。

为各种对象分配 vCenter 帐户(在租户配置服务器中使用的)的访问级别。

| 物体 | 角色 | 注解 |

|---|---|---|

| vCenter | 只读 | |

| vCenter | 只读 | 需要获取 vCenter 访问权限来管理不同对象时,才需要此项。 如果不需要将此帐户提供给租户,或者不需要使用此帐户在 vCenter 进行任何管理操作,则可删除此权限。 |

| 数据中心 | Azure_Site_Recovery | |

| 主机和主机群集 | Azure_Site_Recovery | 确保访问控制在对象级别,以便在故障转移之前和故障回复后,只有可访问的主机才会承载租户 VM。 |

| 数据存储和数据存储群集 | Azure_Site_Recovery | 与前相同。 |

| 网络 | Azure_Site_Recovery | |

| 管理服务器 | Azure_Site_Recovery | 包括访问配置服务器计算机外部的所有组件(配置服务器、进程服务器和主目标服务器)。 |

| 租户 VM | Azure_Site_Recovery | 确保任何特定租户的新增租户虚拟机也获得此访问权限,否则无法通过 Azure 门户识别这些虚拟机。 |

vCenter 帐户访问现已完成。 此步骤可满足完成故障回复操作的最低权限要求。 这些访问权限也可与现有策略结合使用。 只需修改现有权限集以包含步骤 2 中的角色权限(前面已介绍)。

仅故障转移

若要将灾难恢复操作限制到仅执行故障转移(即没有故障回复功能),可使用之前的过程,但会有以下例外:

- 不要将Azure_Site_Recovery角色分配给 vCenter 访问帐户,而是仅向该帐户分配只读角色。 此权限集允许 VM 复制和故障转移,但不允许故障恢复。

- 前述进程中的所有其他内容保留原样。 为了确保租户隔离和限制 VM 发现,每个权限仍仅在对象级别分配,并且不会传播到子对象。

将资源部署到租户订阅

在 Azure 门户中,创建资源组,然后根据常规过程部署恢复服务保管库。

下载保管库注册密钥。

使用保管库注册密钥注册租户的配置服务器。

输入两个访问帐户的凭据:用于访问 vCenter 服务器的帐户和用于访问 VM 的帐户。

在保管库中注册服务器

- 在 Azure 门户中,在之前创建的保管库中,使用创建的 vCenter 帐户将 vCenter 服务器注册到配置服务器。

- 按照常规过程完成为 Site Recovery 准备基础结构的过程。

- 虚拟机现在已经准备好进行复制。 验证是否只有租户的 VM 出现在 “复制>选择”虚拟机中。

专用托管解决方案

如下图所示,专用托管解决方案中的体系结构差异在于,每个租户的基础结构仅为该租户设置。

具有多个 vCenter 的专用托管方案

托管服务解决方案

如下图所示,托管服务解决方案中的体系结构差异在于,每个租户的基础结构在物理上也与其他租户的基础结构分开。 当租户拥有基础结构但需解决方案提供商管理灾难恢复时,通常使用此方案。

具有多个 vCenter 的托管服务方案

相关内容

- 详细了解 Site Recovery 中基于角色的访问控制。

- 了解如何设置 VMware VM 到 Azure 的灾难恢复。