虚拟中心的路由功能由路由器提供,该路由器使用边界网关协议 (BGP) 管理网关之间的所有路由。 虚拟中心可以包含多个网关,例如站点到站点 VPN 网关、ExpressRoute 网关、点到站点网关、Azure 防火墙。 该路由器还提供与虚拟中心连接的虚拟网络之间的传输连接,最高可支持 50 Gbps 的总吞吐量。 这些路由功能适用于标准虚拟 WAN 客户。

若要配置路由,请参阅如何配置虚拟中心路由。

路由概念

以下部分介绍了虚拟中心路由的关键概念。

中心路由表

虚拟中心路由表可以包含一个或多个路由。 路由包括其名称、标签、目标类型、目标前缀列表和要路由的数据包的下一跃点信息。 连接通常有一个与路由表关联的或传播到路由表的路由配置。

连接

连接是具有路由配置的资源管理器资源。 这四种连接类型为:

- VPN 连接:将 VPN 站点连接到虚拟中心 VPN 网关。

- ExpressRoute 连接:将 ExpressRoute 线路连接到虚拟中心 ExpressRoute 网关。

- P2S 配置连接:将用户 VPN(点到站点)配置连接到虚拟中心用户 VPN(点到站点)网关。

- 中心虚拟网络连接:将虚拟网络连接到虚拟中心。

可以在安装期间为虚拟网络连接设置路由配置。 默认情况下,所有连接都关联并传播到默认路由表。

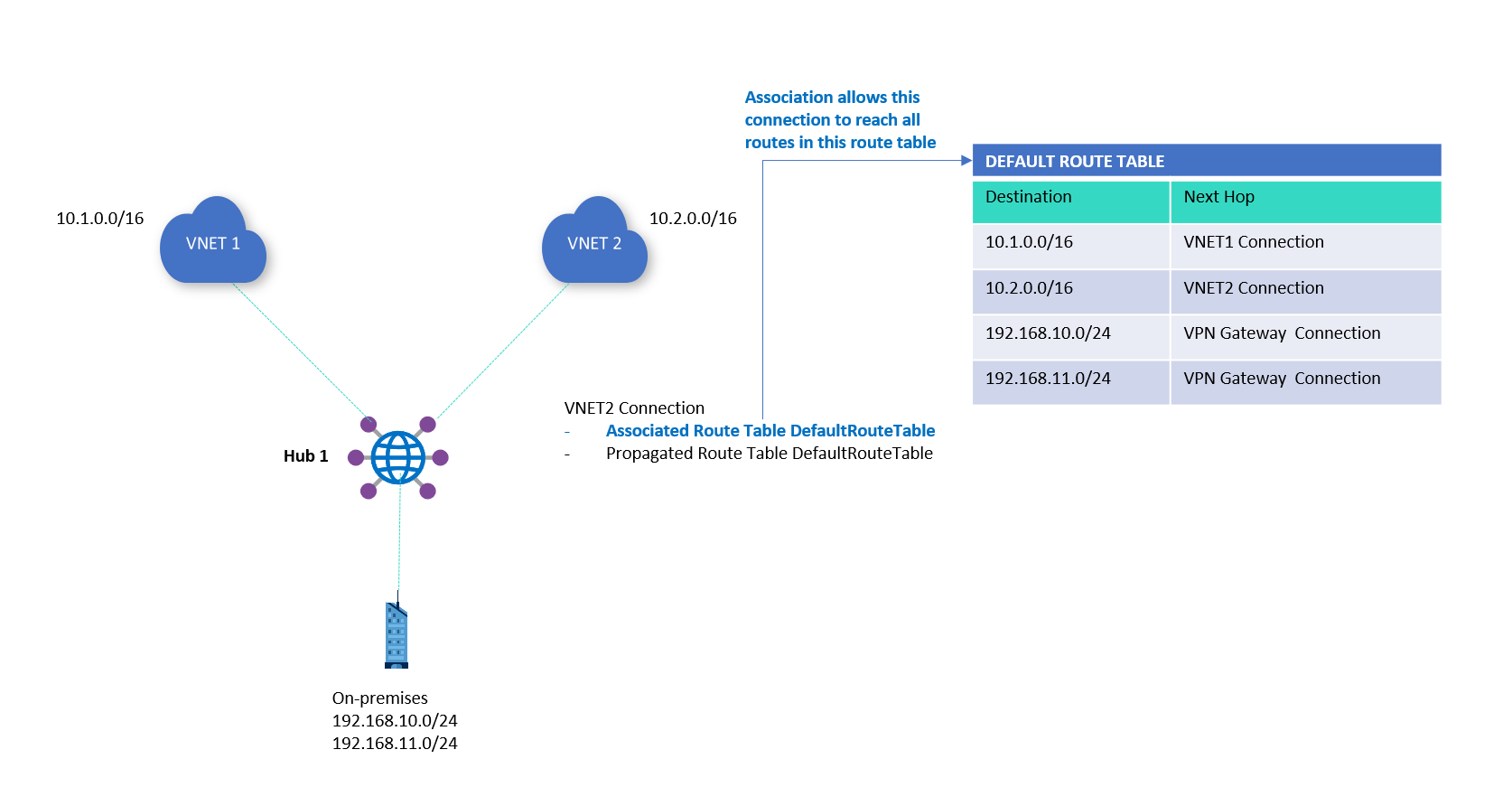

关联

每个连接都与一个路由表相关联。 通过将连接与路由表相关联,你可将(来自该连接的)流量发送到路由表中指定为路由的目标。 连接的路由配置将显示关联的路由表。 可以将多个连接关联到相同的路由表。 所有 VPN、ExpressRoute 和用户 VPN 连接都关联到同一(默认)路由表。

默认情况下,所有连接都与虚拟中心中的“默认路由表”相关联。 每个虚拟中心都有自己的默认路由表,可以对其进行编辑以添加静态路由。 如果前缀相同,静态添加的路由优先于动态获取的路由。

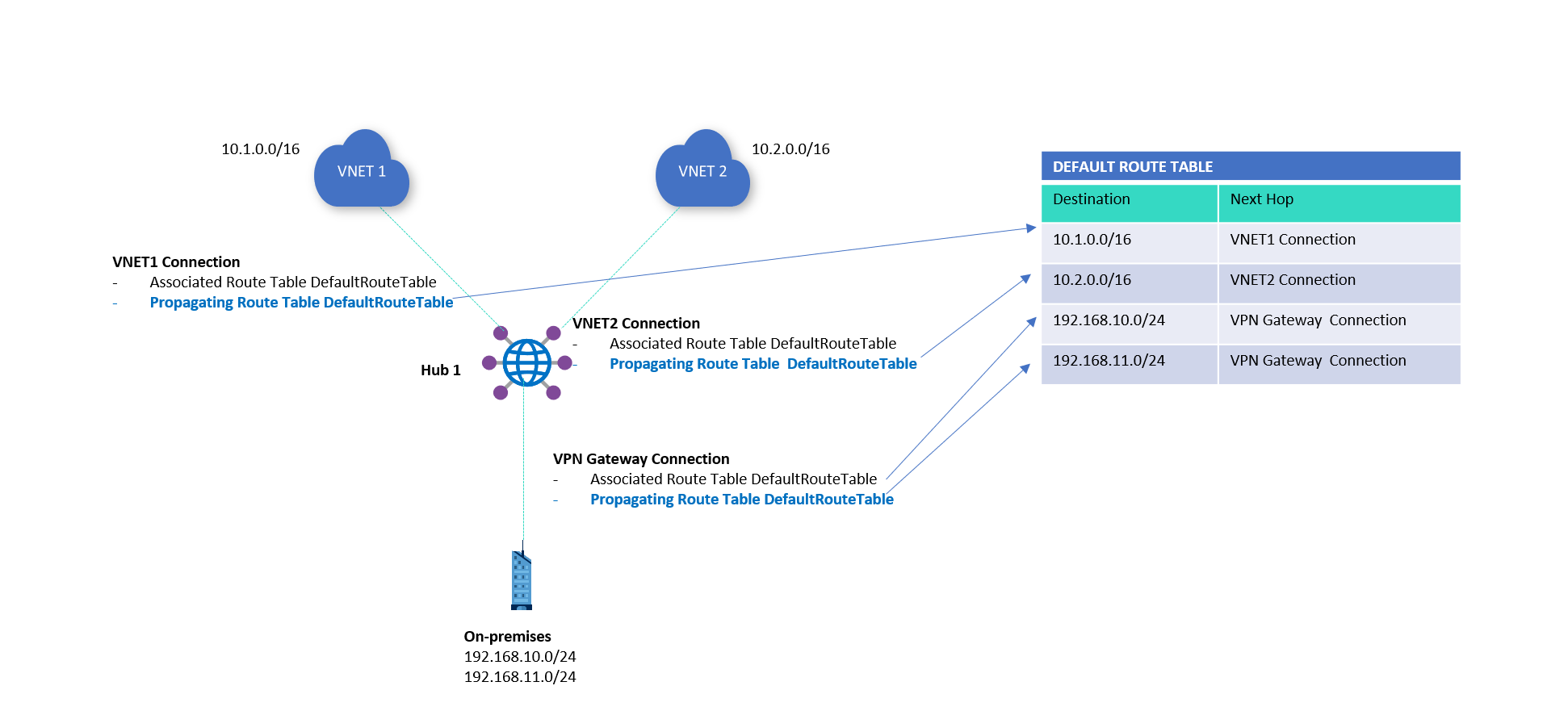

传播

连接将路由动态传播到路由表。 在 VPN 连接、ExpressRoute 连接或 P2S 配置连接中,使用 BGP 将路由从虚拟中心传播到本地路由器。 路由可以传播到一个或多个路由表。

可为每个虚拟中心使用“无路由表”。 传播到“无路由表”意味着不需要从连接传播路由。 VPN、ExpressRoute 和用户 VPN 连接将路由传播到同一组路由表。

标签

标签提供一种对路由表进行逻辑分组的机制。 该机制在将路由从连接传播到多个路由表的过程中尤其有用。 例如,默认路由表具有一个名为“默认”的内置标签。 当用户将连接路由传播到“默认”标签时,它会自动应用于虚拟 WAN 中每个中心的所有默认路由表。

如果未在虚拟网络连接传播的目的地标签列表中指定任何标签,则虚拟网络连接将自动传播到“默认”标签。

在虚拟网络连接中配置静态路由

配置静态路由提供了一种机制来引导来自中心的流量通过下一个跃点 IP,这可以是在与虚拟中心连接的分支虚拟网络中预配的网络虚拟设备 (NVA) 的 IP。 静态路由由路由名称、目标前缀列表和下一跃点 IP 组成。

预先存在的路由的路由表

路由表现在具有关联和传播功能。 预先存在的路由表是不具有这些功能的路由表。 如果中心路由中有预先存在的路由,并且你希望使用新功能,请考虑以下项:

在虚拟中心中具有预先存在的路由的标准虚拟 WAN:

如果在 Azure 门户中的中心的“路由”部分有预先存在的路由,则需要先将其删除,然后尝试在 Azure 门户中的中心的“路由表”部分创建新的路由表。

在虚拟中心中具有预先存在的路由的基本虚拟 WAN:

如果你在 Azure 门户中的中心的“路由”部分具有预先存在的路由,则需要首先删除它们,再将虚拟 WAN 从基本版升级到标准版。 请参阅将虚拟 WAN 从基本版升级到标准版。

中心重置

虚拟中心“重置”仅可在 Azure 门户中使用。 通过重置功能,可将任何失败的资源(例如路由表、中心路由器或虚拟中心资源本身)恢复为其正确预配状态。 在联系 Azure 寻求支持之前,请考虑重置中心。 此操作不会重置虚拟中心内的任何网关。

其他注意事项

配置虚拟 WAN 路由时,请考虑以下项:

- 所有分支连接(点到站点、站点到站点和 ExpressRoute)都需要与默认路由表关联。 这样,所有分支都会获知相同的前缀。

- 所有分支连接都需要将它们的路由传播到同一组路由表。 例如,如果你决定分支应传播到默认路由表,则此配置应在所有分支间保持一致。 因此,与默认路由表关联的所有连接都可以访问所有分支。

- 在多个区域使用 Azure 防火墙时,所有辐射虚拟网络都必须关联到同一路由表。 例如,不可能出现让其中一部分 VNet 通过 Azure 防火墙,而同一虚拟中心的其他 VNet 绕过 Azure 防火墙的情况。

- 可以在单个虚拟网络连接上指定多个下一个跃点 IP 地址。 但是,如果某个包含下一个跃点 IP 的路由指定为公共 IP 地址或 0.0.0.0/0 (Internet),则虚拟网络连接不支持“多重/唯一”下一个跃点 IP 指向支路虚拟网络中的“同一个”网络虚拟设备

- 与 0.0.0.0/0 路由有关的所有信息均限制在本地中心的路由表中。 此路由 不会 跨中心传播。

- 只有在前缀短于(即减少详细度)虚拟网络前缀的情况下,才能使用虚拟 WAN 对分支中的路由进行编程。 例如,在上图中,分支 VNET1 的前缀为 10.1.0.0/16:在这种情况下,虚拟 WAN 将无法注入匹配虚拟网络前缀 (10.1.0.0/16) 或任何子网(10.1.0.0/24,10.1.1.0/24)的路由。 换句话说,虚拟 WAN 无法在同一虚拟网络中的两个子网之间进行通信。

- 虽然同一虚拟 WAN 上的两个中心会相互公布路由(只要对相同的标签启用传播),但这仅适用于动态路由。 定义静态路由后,情况就并非如此。

- 配置静态路由时,请勿将中心路由器 IP 用作下一个跃点。

- 如果计划从 VNet 和 UDR 路由中删除 Azure BGP 社区,请不要将这些路由播发回虚拟 WAN。 这样做将产生路由问题和中断。

后续步骤

- 若要配置路由,请参阅如何配置虚拟中心路由。

- 有关虚拟 WAN 的详细信息,请参阅常见问题解答。