大约有 20% 的 Internet 流量来自不良机器人。 它们执行一些操作,例如抓取、扫描和查找 Web 应用程序中的漏洞。 当这些机器人受到 Web 应用程序防火墙 (WAF) 的阻止时,则无法攻击你。 它们还将无法使用你的资源和服务,例如后端和其他底层基础结构。

可以为 WAF 启用托管机器人防护规则集,以便阻止或记录来自已知恶意 IP 地址的请求。 IP 地址源自 Microsoft 威胁智能源。 Intelligent Security Graph 为 Microsoft 威胁情报提供支持,并被多种服务使用,包括 Microsoft Defender for Cloud。

注释

机器人保护规则集仅在 Azure 公有云、由世纪互联运营的 Microsoft Azure 和美国政府运营的 Azure 中受支持。 空中云不支持机器人保护规则集。

配合使用 OWASP 规则集

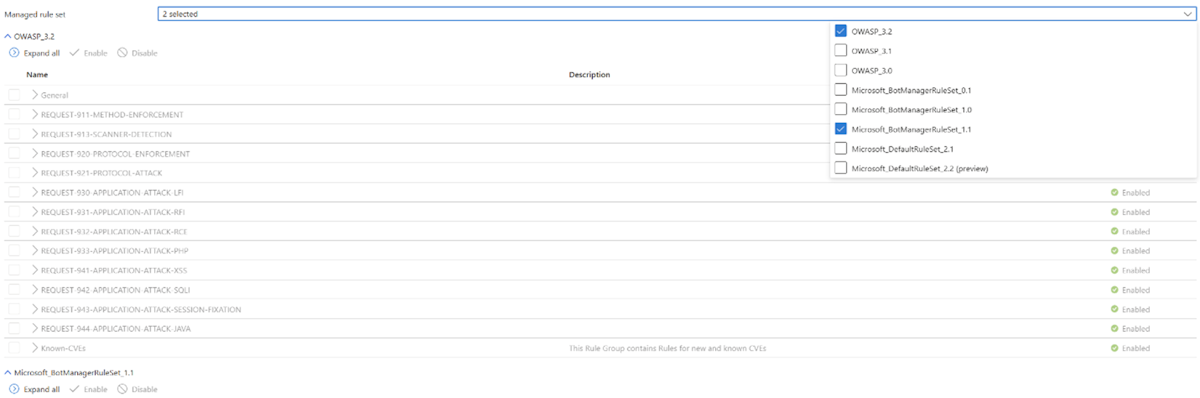

可以将机器人保护规则集与任何带有应用程序网关 WAF v2 SKU 的 OWASP 规则集一起使用。 在任意给定时间,只能使用一个 OWASP 规则集。 机器人防护规则集包含另一个规则,该规则显示在其自己的规则集中。 该规则名为 Microsoft_BotManagerRuleSet_1.1,其启用或禁用方式与其他 OWASP 规则一样。

规则集更新

已知不良 IP 地址的机器人缓解规则集列表每天从 Microsoft 威胁智能源更新多次,以便与机器人保持同步。 即使机器人攻击途径发生变化,你的 Web 应用程序也会持续受到保护。

日志示例

下面是机器人防护的日志条目示例:

{

"timeStamp": "0000-00-00T00:00:00+00:00",

"resourceId": "appgw",

"operationName": "ApplicationGatewayFirewall",

"category": "ApplicationGatewayFirewallLog",

"properties": {

"instanceId": "vm1",

"clientIp": "1.2.3.4",

"requestUri": "/hello.php?arg1=aaaaaaabccc",

"ruleSetType": "MicrosoftBotProtection",

"message": "IPReputationTriggered",

"action": "Blocked",

"hostname": "example.com",

"transactionId": "abc",

"policyId": "waf policy 1",

"policyScope": "Global",

"policyScopeName": "Default Policy",

"engine": "Azwaf"

}

}