Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

重要

注意: 2026 年 8 月 18 日,根据 世纪互联发布的公告,所有Microsoft Sentinel 功能将在中国 Azure 正式停用。

最佳做法指南在 Microsoft Sentinel 的技术文档的各部分中提供。 本文重点介绍部署、管理和使用 Microsoft Sentinel 时要使用的一些关键指南。

若要开始使用 Microsoft Sentinel,请参阅 部署指南,其中介绍了规划、部署和微调 Microsoft Sentinel 部署的高级步骤。 从该指南中,选择提供的链接以查找部署中每个阶段的详细指南。

集成Microsoft安全服务

Microsoft Sentinel 由将数据发送到工作区的组件提供支持,并且它通过与其他 Microsoft 服务集成而变得更加强大。 引入产品(例如 Microsoft Defender for Endpoint 和 Microsoft Defender for Identity)的任何日志都允许这些服务创建检测,并反过来向 Microsoft Sentinel 提供这些检测。 日志也可以直接引入 Microsoft Sentinel,从而为事件提供更全面的描述。

除了从其他源引入警报和日志之外,Microsoft Sentinel 还提供:

| 功能 | Description |

|---|---|

| 威胁检测 | 利用人工智能的威胁检测功能,你可以通过工作簿生成和呈现交互式视觉对象、运行 playbook 来自动处理警报、集成机器学习模型以增强安全作,以及从威胁情报平台引入和提取扩充源。 |

| 威胁调查 | 威胁调查功能 允许你可视化和浏览警报和实体、检测用户和实体行为中的异常,以及监视调查期间的实时事件。 |

| 数据收集 | 在本地和多个云中跨所有用户、设备、应用程序和基础结构收集数据。 |

| 威胁响应 | 威胁响应功能,例如与 Azure 服务和现有工具集成的 playbook。 |

| 合作伙伴集成 | 使用 Microsoft Sentinel 数据连接器与合作伙伴平台集成,为 SOC 团队提供基本服务。 |

规划事件管理和响应过程

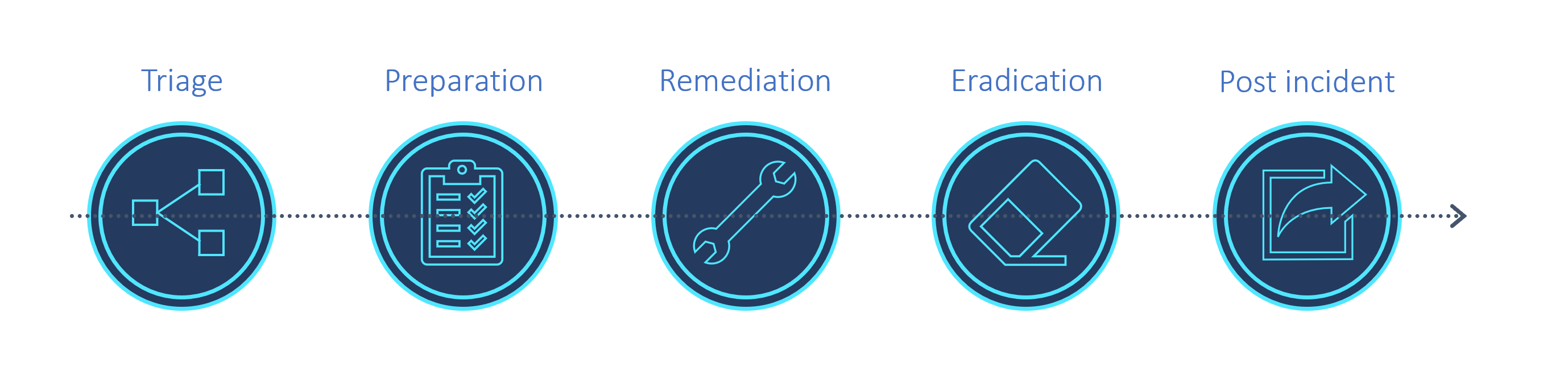

下图展示了事件管理和响应过程中的建议步骤。

下表提供高级事件管理和响应任务和相关最佳做法。 有关详细信息,请参阅 Azure 门户中Microsoft Sentinel 事件调查。

| 任务 | 最佳做法 |

|---|---|

| “查看事件”页 | 查看 “事件” 页上的事件,其中列出了标题、严重性和相关警报、日志和感兴趣的任何实体。 还可以从事件跳转到收集的日志和与事件相关的任何工具。 |

| 使用事件图 | 查看 事件的事件图 以查看攻击的完整范围。 然后,可以构造事件的时间线并发现威胁链的范围。 |

| 查看误报事件 | 使用有关关键实体(如帐户、URL、IP 地址、主机名、活动、时间线)的数据,以了解是否存在误报,如果是这样,您可以直接关闭事件。 如果发现事件为真,请直接从“事件”页采取操作,调查日志、实体并浏览威胁链。 确定威胁并创建操作计划后,请使用 Microsoft Sentinel 中的其他工具和其他 Microsoft 安全服务继续进行调查。 |

| 可视化信息 | 查看 Microsoft Sentinel 概述仪表板,了解组织的安全状况。 除了 Microsoft Sentinel 概述页面上的信息和趋势外,工作簿也是有价值的调查工具。 例如,使用调查见解工作簿来调查特定事件以及任何关联的实体和警报。 使用此工作簿可以显示相关的日志、操作和警报,从而深入了解实体。 |

| 搜寻威胁 | 在调查并搜寻根本原因时,请运行内置的威胁搜寻查询,并检查结果中是否有任何入侵迹象。 有关详细信息,请参阅 Microsoft Sentinel 中的威胁搜寻。 |

| 使用直播 | 在调查期间,或在采取修正和根除威胁的步骤后,使用实时流。 实时流可用于实时监视是否存在任何拖延的恶意事件,或者恶意事件是否仍在继续。 |

| 实体行为 | 用户可以在 Microsoft Sentinel 中使用实体行为,查看和调查特定实体的操作和警报(例如调查帐户和主机名)。 有关详细信息,请参阅: - 在 Microsoft Sentinel 中启用用户和实体行为分析 (UEBA) - 使用 UEBA 数据调查事件 - Microsoft Sentinel UEBA 扩充参考 |

| 监视列表 | 使用将来自引入数据和外部源(例如扩充数据)组合在一起的监视列表。 例如,创建组织或最近离职的员工使用的 IP 地址范围列表。 将监视列表与 playbook 一起用于收集扩充数据,例如,将恶意 IP 地址添加到监视列表以在检测、威胁搜寻和调查期间使用。 在事件发生期间,使用监视列表包含调查数据,然后在调查完成后将其删除,以确保敏感数据不会保留在视图中。 有关详细信息,请参阅 Microsoft Sentinel 中的监视列表。 |

优化数据收集和引入

查看 Microsoft Sentinel 数据收集最佳做法,包括优先考虑数据连接器、筛选日志和优化数据引入。

提高 Kusto 查询语言的执行速度

查看 Kusto 查询语言最佳做法 ,使查询更快。