当 Log Analytics 代理启用时,Defender for Cloud 可在所有受支持的 Azure VM 以及创建的所有新 Azure VM 上部署代理。 有关支持的平台列表,请参阅 Microsoft Defender for Cloud 支持的平台。

若要配置与 Log Analytics 代理的集成,请执行以下操作:

在 Defender for Cloud 的菜单中,打开“环境设置”。

选择相关订阅。

在 Defender 计划的“监视范围”列中,选择“设置”。

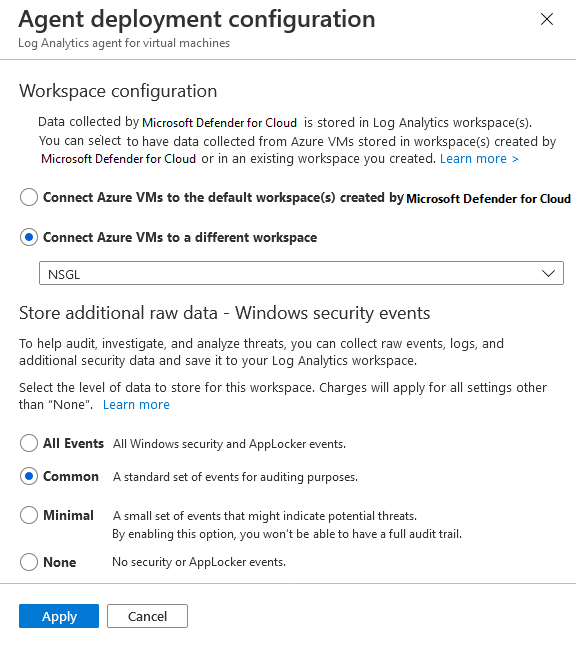

在配置选项窗格中,定义要使用的工作区。

将 Azure VM 连接到 Defender for Cloud 创建的默认工作区 - Defender for Cloud 在同一地理位置创建新的资源组和默认工作区,并将代理连接到该工作区。 如果订阅包含多个地理位置中的 VM,Defender for Cloud 会创建多个工作区,以确保符合数据隐私要求。

工作区和资源组的命名约定是:

- 工作区:DefaultWorkspace-[subscription-ID]-[geo]

- 资源组:DefaultResourceGroup-[geo]

根据为订阅设置的定价层,工作区上自动启用 Defender for Cloud 解决方案。

将 Azure VM 连接到不同的工作区 - 从下拉列表中,选择用于存储收集的数据的工作区。 下拉列表包含所有订阅中的所有工作区。 你可以使用此选项从在不同订阅中运行的虚拟机收集数据,并将其全部存储在所选工作区中。

如果已有一个 Log Analytics 工作区,可以使用该工作区(需要工作区上的读取和写入权限)。 如果在组织中使用集中式工作区,并想要使用该工作区来收集安全数据,则此选项非常有用。 从在 Azure Monitor 中管理对日志数据和工作区的访问中了解详细信息。

如果所选的工作区中已启用“Security”或“SecurityCenterFree”解决方案,则会自动设置定价。 如果未启用,请在工作区上安装 Defender for Cloud 解决方案:

- 在 Defender for Cloud 的菜单中,打开“环境设置”。

- 选择要将代理连接到的工作区。

- 将安全状况管理设置为“开启”或选择“全部启用”以启用所有 Microsoft Defender 计划。

从“Windows 安全事件”配置中,选择要存储的原始事件数据量:

- 无 - 禁用安全事件存储。 (默认值)

- 最小 - 一个小事件集,适合在希望最大程度地减小事件量时使用。

- 通用 - 一个事件集,可满足大多数客户的需求,并提供完整的审核线索。

- 所有事件 - 适用于想要确保存储所有事件的客户。

选择“配置”窗格中的“应用”。

在 Microsoft Defender for Cloud 中选择数据收集层时,所选层的安全事件将存储在 Log Analytics 工作区中,以便你可以调查、搜索和审核工作区中的事件。 Log Analytics 代理还会收集和分析 Defender for Cloud 威胁防护所需的安全事件。

需要启用 Defender for Cloud 的增强安全保护才能存储 Windows 安全事件数据。 详细了解增强保护计划。

可能需要支付在 Log Analytics 中存储数据的费用。 有关详细信息,请参阅定价页。 还可以 使用 Defender for Cloud 成本计算器估算成本。

可以从 Microsoft Defender for Cloud 或 Microsoft Sentinel 配置单个工作区上下文中的安全事件收集,但不能同时从两者进行配置。 如果要将 Microsoft Sentinel 添加到已从 Microsoft Defender for Cloud 获取警报的工作区并收集安全事件,你有两种选择:

- 将 Microsoft Defender for Cloud 中的安全事件收集保留原样。 你将能够在 Microsoft Sentinel 和 Defender for Cloud 中查询和分析这些事件。 如果要监视连接器的连接状态或在 Microsoft Sentinel 中更改其配置,请考虑第二个选择。

- 在 Microsoft Defender for Cloud 中禁用安全事件集合,然后在 Microsoft Sentinel 中添加安全事件连接器。 你将能够在 Microsoft Sentinel 和 Defender for Cloud 中查询和分析这些事件,但是,你还可以监视连接器的连接状态或在且仅在 Microsoft Sentinel 中更改其配置。 若要在 Defender for Cloud 中禁用安全事件集合,请在 Log Analytics 代理的配置中将“Windows 安全事件”设置为“无”。

“通用”和“最小”事件集旨在根据客户和行业标准针对每个事件的未筛选频率及其使用情况处理典型场景。

- 最小 - 此集旨在仅涵盖可能指示成功违反的事件以及量少的重要事件。 此集的大部分数据量是用户登录成功事件(事件 ID 4624)、用户登录失败事件(事件 ID 4625)和进程创建事件(事件 ID 4688)。 注销事件仅对审核很重要,并且数量相对较大,因此它们不包含在此事件集中。

- 常见 - 此集旨在提供完整的用户审核线索,包括量少的事件。 例如,此集包含用户登录事件(事件 ID 4624)和用户注销事件(事件 ID 4634)。 我们加入审核操作,如安全组更改、关键域控制器 Kerberos 操作以及行业组织建议的其他事件。

下面是对每个集的安全和 App Locker 事件 ID 的完整分类:

| 数据层 | 收集的事件指示器 |

|---|---|

| 最少 | 1102,4624,4625,4657,4663,4688,4700,4702,4719,4720,4722,4723,4724,4727,4728,4732,4735,4737,4739,4740,4754,4755, |

| 4756,4767,4799,4825,4946,4948,4956,5024,5033,8001,8002,8003,8004,8005,8006,8007,8222 | |

| 通用 | 1,299,300,324,340,403,404,410,411,412,413,431,500,501,1100,1102,1107,1108,4608,4610,4611,4614,4622, |

| 4624,4625,4634,4647,4648,4649,4657,4661,4662,4663,4665,4666,4667,4688,4670,4672,4673,4674,4675,4689,4697, | |

| 4700,4702,4704,4705,4716,4717,4718,4719,4720,4722,4723,4724,4725,4726,4727,4728,4729,4733,4732,4735,4737, | |

| 4738,4739,4740,4742,4744,4745,4746,4750,4751,4752,4754,4755,4756,4757,4760,4761,4762,4764,4767,4768,4771, | |

| 4774,4778,4779,4781,4793,4797,4798,4799,4800,4801,4802,4803,4825,4826,4870,4886,4887,4888,4893,4898,4902, | |

| 4904,4905,4907,4931,4932,4933,4946,4948,4956,4985,5024,5033,5059,5136,5137,5140,5145,5632,6144,6145,6272, | |

| 6273,6278,6416,6423,6424,8001,8002,8003,8004,8005,8006,8007,8222,26401,30004 |

备注

- 如果使用组策略对象 (GPO),建议启用审核策略过程创建事件 4688 以及事件 4688 内的 CommandLine 字段。 有关过程创建事件 4688 的详细信息,请参阅 Defender for Cloud 的常见问题。 有关这些审核策略的详细信息,请参阅审核策略建议。

- 若要收集 Windows 筛选平台事件 ID 5156,需要启用审核筛选平台连接 (Auditpol /set /subcategory:"Filtering Platform Connection" /Success:Enable)

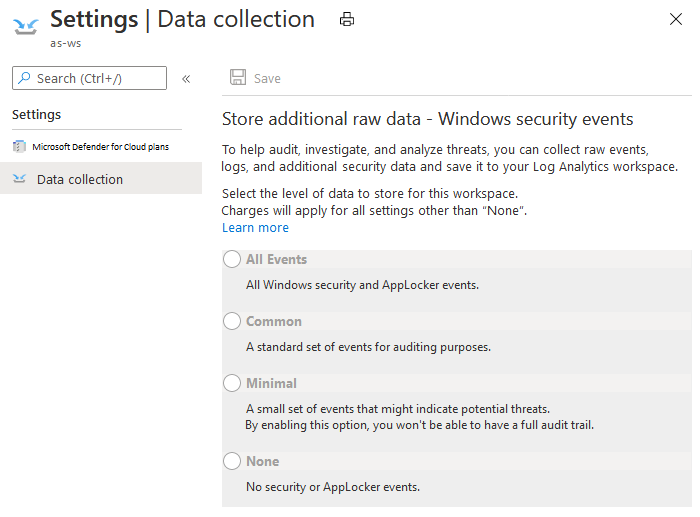

可以将安全事件数据的存储级别定义为工作区级别。

在 Azure 门户的 Defender for Cloud 菜单中,选择“环境设置”。

选择相关工作区。 工作区的唯一数据收集事件是此页上描述的 Windows 安全事件。

选择要存储的原始事件数据量,然后选择“保存”。

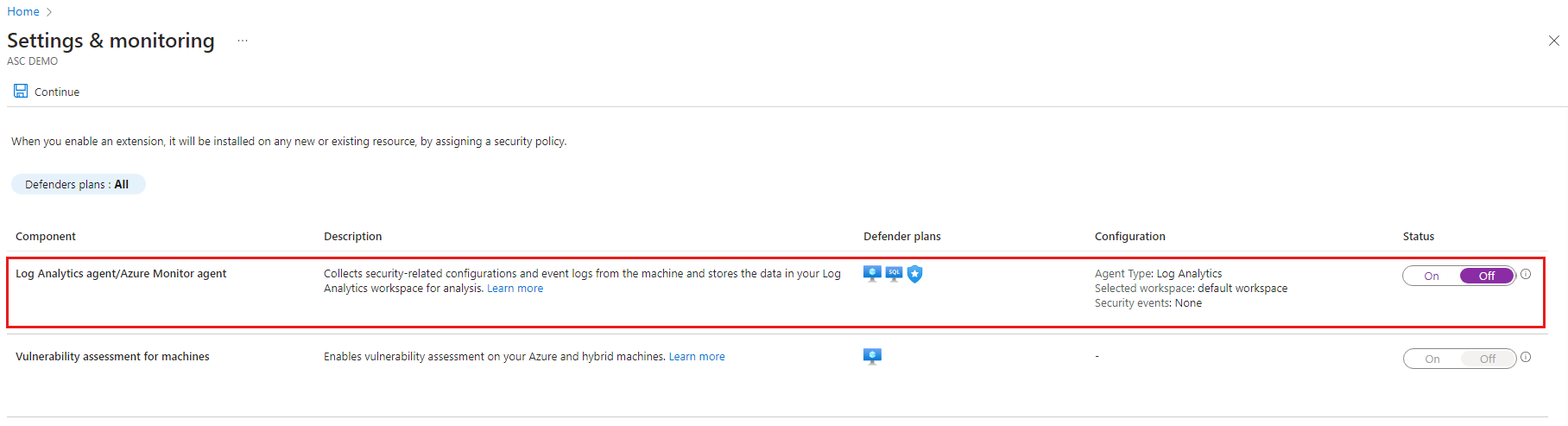

若要手动安装 Log Analytics 代理:

在 Azure 门户中,导航到 Defender for Cloud 的“安全警报”页。

选择相关订阅,然后选择“设置和监视”。

将 Log Analytics 代理/Azure Monitor 代理 关闭。

(可选)创建工作区。

在要安装 Log Analytics 代理的工作区上启用 Microsoft Defender for Cloud:

在 Defender for Cloud 的菜单中,打开“环境设置”。

设置要安装代理的工作区。 确保该工作区位于 Defender for Cloud 内所用的同一个订阅中,并且你具有该工作区的读/写权限。

选择一个或两个“服务器”或“计算机上的 SQL 服务器”(基础 CSPM 是免费的默认项),然后选择“保存”。

备注

如果工作区中已启用 Security 或 SecurityCenterFree 解决方案,则会自动设置定价层。

若要使用资源管理器模板在新的 VM 上部署代理,请安装 Log Analytics 代理:

若要在现有 VM 上部署代理,请按照收集有关 Azure 虚拟机的数据(“收集事件和性能数据”部分为可选)中的说明进行操作。

若要使用 PowerShell 部署代理,请按照虚拟机文档中的说明进行操作:

提示

有关如何加入的详细信息:参阅使用 PowerShell 自动加入 Microsoft Defender for Cloud。

若要关闭监视组件,请执行以下操作:

- 转到 Defender 计划,关闭使用扩展的计划,然后选择“保存”。

- 对于具有监视设置的 Defender 计划,请转到 Defender 计划的设置,关闭扩展,然后选择“保存”。

备注

- 禁用扩展不会从受影响的工作负载中删除扩展。

- 有关删除 OMS 扩展的信息,请参阅如何删除 Defender for Cloud 安装的 OMS 扩展。