在了解外部协作的当前状态之前,请确定安全状况。 考虑集中控制与委托的控制,以及治理、法规和合规性目标。

了解详细信息: 使用 Microsoft Entra ID 确定外部访问的安全状况

组织中的用户可能会与其他组织中的用户协作。 协作通过Microsoft 365、通过电子邮件或与外部用户共享资源等生产力应用程序进行。 这些方案包括用户:

- 启动外部协作

- 与外部用户和组织协作

- 授予对外部用户的访问权限

在您开始之前

本文是一系列 10 篇文章中的第 2 个。 建议按顺序查看文章。 转到“后续步骤”部分查看整个系列。

确定谁启动外部协作

通常,寻求外部协作的用户知道要使用的应用程序,以及访问结束时。 因此,确定具有委派权限的用户以邀请外部用户、创建访问包和完成访问评审。

若要查找协作用户,请执行以下作:

- Microsoft 365 审核日志活动 - 搜索事件并发现在 Microsoft 365 中审核的活动

- 审核和报告 B2B 协作用户 - 验证来宾用户访问,并查看系统和用户活动的记录

枚举来宾用户和组织

外部用户可能Microsoft具有合作伙伴管理的凭据的 Entra B2B 用户,或者具有本地预配凭据的外部用户。 通常,这些用户是 Guest UserType。 若要了解如何邀请来宾用户和共享资源,请参阅 B2B 协作概述。

可以使用以下方法枚举来宾用户:

- Microsoft图形 API

- PowerShell

- Azure 门户

使用以下工具来识别 Microsoft Entra B2B 协作、外部Microsoft Entra 租户和访问应用程序的用户:

- PowerShell 模块, 获取 MsIdCrossTenantAccessActivity

- 跨租户访问活动工作簿

发现电子邮件域和 companyName 属性

可以使用外部用户电子邮件地址的域名确定外部组织。 使用者标识提供者可能无法发现此发现。 建议编写 companyName 属性来标识外部组织。

使用允许列表、阻止列表和权利管理

使用允许列表或阻止列表,使组织能够在租户级别与组织协作或阻止组织。 控制 B2B 邀请和兑换,而不考虑源(如 Microsoft Teams、SharePoint 或 Azure 门户)。

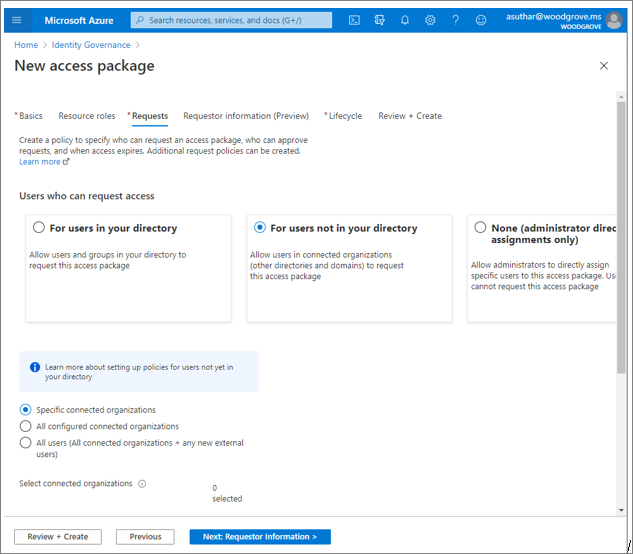

如果使用权利管理,可以在 Identity Governance 中的“新建访问包”下将访问包限制为具有 “特定连接组织 ”选项的一部分合作伙伴。

确定外部用户访问

使用外部用户和组织清单,确定授予用户访问权限。 可以使用Microsoft图形 API 来确定Microsoft Entra 组成员身份或应用程序分配。

枚举应用程序权限

调查对敏感应用的访问权限,了解外部访问。 以 编程方式查看、授予或撤销 API 权限。

检测非正式共享

如果已启用电子邮件和网络计划,可以通过电子邮件或未经授权的软件即服务(SaaS)应用调查内容共享。

- 识别、防止和监视意外共享

- 了解 数据丢失防护(DLP)

- 识别未经授权的应用

后续步骤

请参阅以下系列文章,了解如何保护对资源的外部访问。 建议遵循列出的顺序。