条件访问解释信号,强制实施策略,并确定用户是否被授予对资源的访问权限。 本文介绍如何将条件访问策略应用于外部用户。 本文假设你可能无权访问权利管理,这是一项可用于条件访问的功能。

了解详细信息:

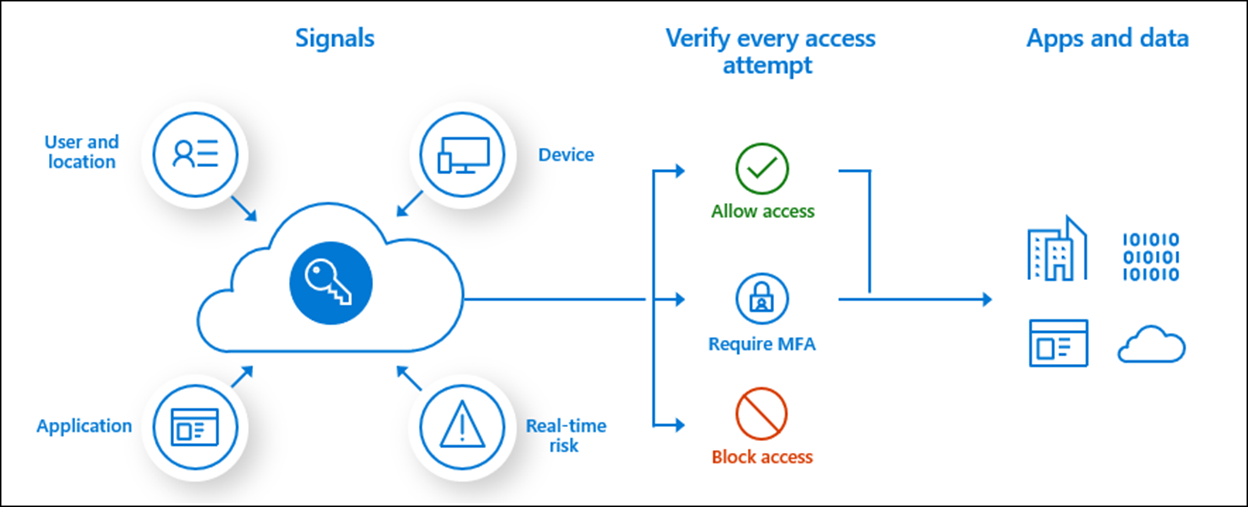

下图演示了可触发访问过程的条件访问信号。

准备阶段

本文是 10 篇系列文章中的第 7 篇。 建议按顺序查看文章。 转到“后续步骤”部分查看整个系列。

使安全性计划与条件访问策略保持一致

在一组 10 篇文章的第三篇文章中,提供了有关创建安全性计划的指南。 使用该计划帮助创建用于外部访问的条件访问策略。 安全性计划的一部分包括:

- 用于简化访问的分组应用程序和资源

- 对外部用户的登录要求

重要

创建内部和外部用户测试账户,以在应用策略之前对其进行测试。

请参阅第三篇文章《创建安全性计划,以实现对资源的外部访问》

用于外部访问的条件访问策略

下面是适用于使用条件访问策略治理外部访问的最佳做法。

权利管理或组

如果无法在权利管理中使用连接的组织,请为合作伙伴组织创建 Microsoft Entra 安全组或 Microsoft 365 组。 将来自该合作伙伴的用户分配到该组。 可以在条件访问策略中使用组。

了解详细信息:

创建条件访问策略

创建尽可能少的条件访问策略。 对于具有相同访问需求的应用程序,请将它们添加到同一策略中。

条件访问策略可应用于最多 250 个应用程序。 如果多于 250 个应用程序具有相同的访问需求,请创建重复的策略。 例如,策略 A 适用于应用 1-250,策略 B 适用于应用 251-500 等。

命名约定

使用阐明策略用途的命名约定。 外部访问示例包括:

- 外部访问_动作执行_应用组

- 外部访问_屏蔽_财经应用

允许特定外部用户的外部访问权限

在某些方案中,需要允许小型特定组进行访问。

在开始之前,建议创建一个安全组,其中包含访问资源的外部用户。 请参阅“ 管理Microsoft Entra 组和组成员身份。

- 以至少条件访问管理员身份登录到 Azure 门户。

- 浏览到“Microsoft Entra ID”“安全性”>“条件访问”。>

- 选择“创建新策略”。

- 为策略指定名称。 建议组织为其策略的名称创建有意义的标准。

- 在“分配”下,选择“用户或工作负载标识” 。

- 在“包括”下,选择“所有来宾和外部用户”。

- 在“排除”下,选择“用户和组”,并选择组织的紧急访问或不受限帐户以及外部用户安全组。

- 在“目标资源”“资源(旧称云应用)”下,选择以下选项:>

- 在“包括”下,选择“所有资源(旧称‘所有云应用’)”

- 在“排除”下选择要排除的应用程序。

- 在“访问控制”“授权”下,选择“阻止访问”,然后选择“选择”。

- 选择“创建” ,以便创建启用策略所需的项目。

注意

管理员在确认使用仅报告模式的设置后,可将“启用策略”切换开关从“仅报告”移至“开”。

服务提供商访问权限

适用于外部用户的条件访问策略可能会干扰服务提供商的访问,例如精细的委派管理权限。

条件访问模板

条件访问模板是一种便捷的方法,可用于部署符合 Microsoft 建议的新策略。 这些模板提供与常用于各种客户类型和位置的策略相一致的保护。

详细了解:《条件访问模板(预览版)》

后续步骤

请参阅以下系列文章,了解如何保护对资源的外部访问。 建议遵循列出的顺序。