Microsoft Entra ID 中的配置设置可以通过目标管理操作或租户范围的管理操作影响 Microsoft Entra 租户中的任何资源。

什么是配置?

配置是 Microsoft Entra ID 中的任何更改,这些更改会改变 Microsoft Entra 服务或功能的行为或功能。 例如,配置条件访问策略时,可以更改谁可以访问目标应用程序以及可以在什么情况下访问这些应用程序。

你需要了解对组织很重要的配置项目。 以下配置对安全状况具有重大影响。

租户范围配置

外部标识:租户的管理员可以标识和控制可在租户中预配的外部标识。 这些配置确定:

- 是否允许租户中的外部标识。

- 从哪个(些)域添加外部标识。

- 用户是否可以邀请来自其他租户的用户。

命名位置:管理员可以创建命名位置,然后可以使用命名位置:

- 阻止从特定位置登陆。

- 触发条件访问策略,例如多因素身份验证。

允许的身份验证方法:管理员设置租户允许的身份验证方法。

自助服务选项:管理员设置自助选项,例如自助式密码重置,并创建租户级别的 Office 365 组。

可以限定某些租户范围配置的执行,前提是全局策略不会覆盖这些配置。 例如:

- 如果租户配置为允许外部标识,则资源管理员仍然可以从访问资源中排除这些标识。

- 如果租户配置为允许个人设备注册,则资源管理员可以将这些设备排除在访问特定资源外。

- 如果已配置命名位置,资源管理员可以配置策略,允许或排除这些位置的访问。

条件访问配置

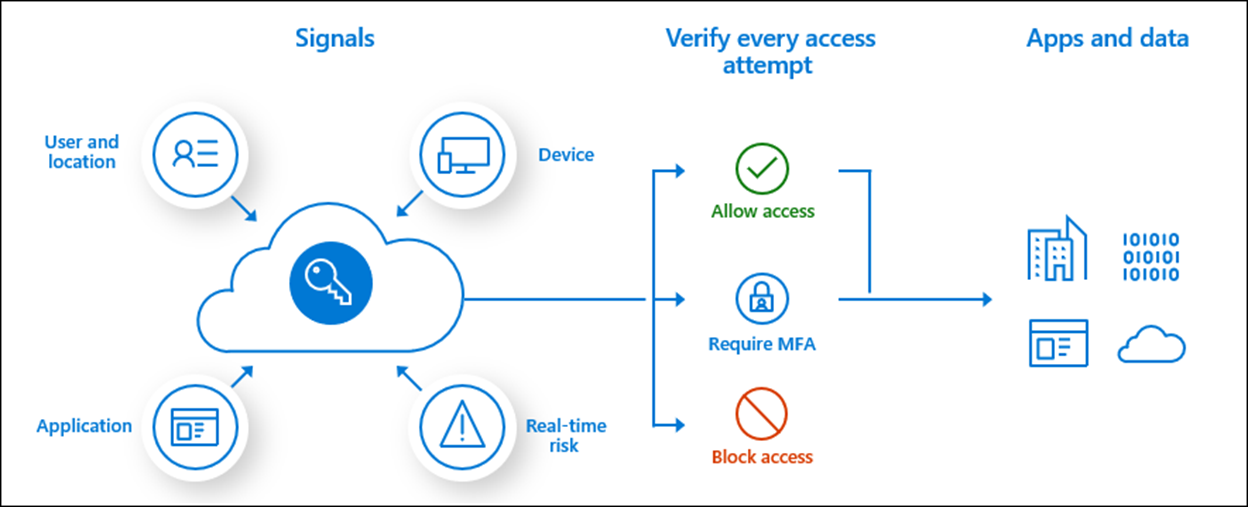

条件访问策略是访问控制配置,可将信号组合在一起,以做出决策并强制实施组织策略。

要了解有关条件访问策略的详细信息,请参阅什么是 Microsoft Entra ID 中的条件访问?。

注意

虽然配置可更改对象或策略的行为或功能,但并非所有对对象的更改都是配置。 可以更改与项关联的数据或属性,例如更改用户地址,而不影响该用户对象的功能。

什么是错误配置

错误配置是资源或策略的配置,它与组织策略或计划不同,并且会导致意外或不必要的后果。

租户范围设置或条件访问策略配置不当可能会严重影响组织的安全和公共形象,包括以下方式:

更改管理员、租户用户和外部用户与租户中资源交互的方式:

- 对资源访问的不必要限制。

- 放宽敏感资源的访问控制。

更改用户与其他租户交互的能力,以及外部用户与租户交互的能力。

导致拒绝服务,例如,不允许客户访问其帐户。

破坏数据、系统和应用程序之间的依赖关系,导致业务流程失败。

错误配置何时发生?

错误配置最有可能发生在:

- 临时更改期间出错。

- 故障排除练习引发的错误。

- 不良行为者出于恶意而采取了行动。

防止配置错误

对 Microsoft Entra 租户预期配置的更改受可靠的变更管理流程约束至关重要,其中包括:

- 记录更改,包括先前状态和预期更改后状态。

- 使用 Privileged Identity Management (PIM) 来确保有意更改的管理员必须特意升级其权限才能执行此操作。 若要了解 PIM 的详细信息,请参阅 Privileged Identity Management 是什么?。

- 使用强审批工作流进行更改,例如,需要批准 PIM 升级权限。

监视配置更改

若想防止配置错误,请勿将条形图线条高度更改设置太高,否则会影响管理员执行工作的效率。

通过监视 Microsoft Entra 审核日志中的以下操作来密切监视配置更改:

- 添加

- 创建

- 更新

- 设置

- 删除

下表包含可在审核日志中查找的信息性条目。

条件访问和身份验证方法配置更改

在 Azure 门户的“条件访问”页中创建条件访问策略。 在策略的条件访问策略详细信息页中,对策略进行更改。

| 服务筛选器 | 活动 | 潜在影响 |

|---|---|---|

| 条件性访问 | 添加、更新或删除条件访问策略 | 在不该允许或阻止用户访问时进行允许或阻止。 |

| 条件性访问 | 添加、更新或删除命名位置 | 条件访问策略使用的网络位置未按预期配置,这会在条件访问策略条件中造成差距。 |

| 身份验证方法 | 更新身份验证方法策略 | 用户可以使用较弱的身份验证方法,不然其使用的方法将受到阻止。 |

用户和密码重置配置更改

在 Azure 门户的“用户设置”页中进行用户设置更改。 在“密码重置”页上进行密码重置更改。 在审核日志中捕获这些页面的更改,如下表所述。

| 服务筛选器 | 活动 | 潜在影响 |

|---|---|---|

| 核心目录 | 更新公司设置 | 用户可能可以注册应用程序,也可能事与愿违,无法注册。 |

| 核心目录 | 设置公司信息 | 与用户意图相反的是,用户可能可以访问 Microsoft Entra 管理门户,但也可能无法访问。 登录页面并不代表公司品牌声誉会受到损害。 |

| 核心目录 |

活动:更新服务主体 目标:0365 LinkedIn 连接 |

与用户意图相反的是,用户可能可以将其 Microsoft Entra 帐户与 LinkedIn 连接,但也可能无法连接。 |

| 自助组管理 | 更新 MyApps 功能值 | 用户可能可以使用用户功能,也可能事与愿违,无法使用。 |

| 自助组管理 | 更新 ConvergedUXV2 功能值 | 用户可能可以使用用户功能,也可能事与愿违,无法使用。 |

| 自助组管理 | 更新 MyStaff 功能值 | 用户可能可以使用用户功能,也可能事与愿违,无法使用。 |

| 核心目录 |

活动:更新服务主体 目标:Microsoft 密码重置服务 |

用户可以重置密码,也可能事与愿违,无法重置。 用户需要注册自助服务密码重置,也可能事与愿违,不需要注册。 用户可以使用未经批准的方法重置密码,例如,使用安全问题进行重置。 |

外部标识配置更改

可以在 Azure 门户中的“外部标识”或“外部协作”设置页上更改这些设置。

| 服务筛选器 | 活动 | 潜在影响 |

|---|---|---|

| 核心目录 | 添加、更新或删除跨租户访问设置的合作伙伴 | 用户对应阻止的租户具有出站访问权限。 应阻止的外部租户的用户具有入站访问权限。 |

| B2C | 创建或删除标识提供者 | 应能够进行协作的用户的标识提供者缺失,从而阻止了这些用户的访问。 |

| 核心目录 | 在租户上设置目录功能 | 与预期相比,外部用户对 Directory 对象的可见性更大或更少。 外部用户可能会邀请其他外部用户加入租户,相反,也可能不会。 |

| 核心目录 | 在域中设置联合设置 | 外部用户邀请可能会发送给其他租户中的用户,相反,也可能不会。 |

| 授权策略 | 更新授权策略 | 外部用户邀请可能会发送给其他租户中的用户,相反,也可能不会。 |

| 核心目录 | 更新策略 | 外部用户邀请可能会发送给其他租户中的用户,相反,也可能不会。 |

自定义角色和移动定义配置更改

| 服务筛选器 | 活动/门户 | 潜在影响 |

|---|---|---|

| 核心目录 | 获取角色定义 | 自定义角色范围比预期范围更窄或更宽。 |

| PIM | 更新角色设置 | 自定义角色范围比预期范围更窄或更宽。 |

| 核心目录 | 更新角色定义 | 自定义角色范围比预期范围更窄或更宽。 |

| 核心目录 | 删除角色定义 | 缺少自定义角色。 |

| 核心目录 | 添加委托的权限授予 | 移动设备管理或移动应用程序管理配置缺失或配置错误,导致设备或应用程序管理失败。 |

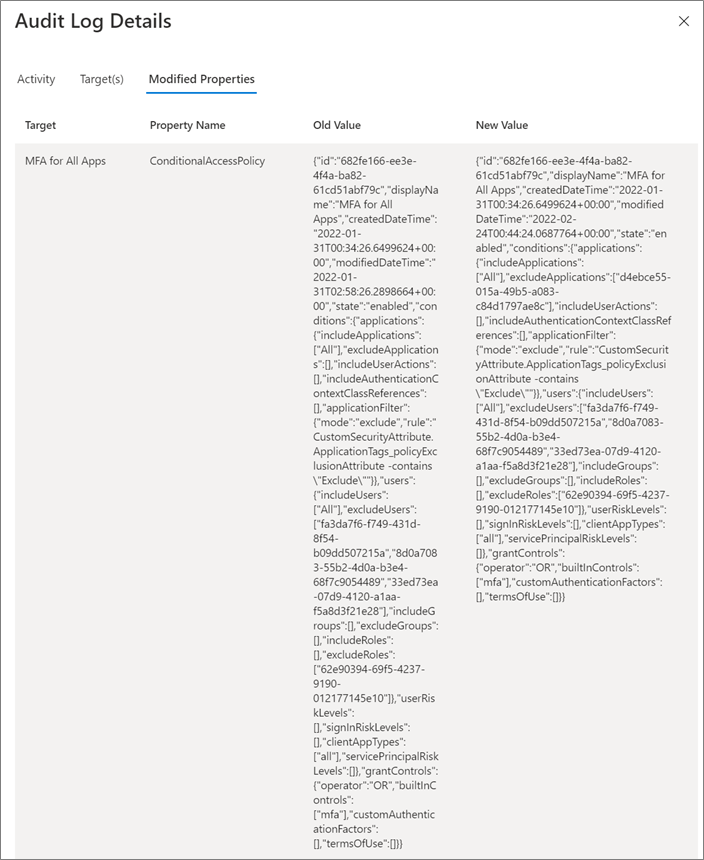

审核日志详细信息视图

在审核日志中选择一些审核条目将提供有关旧配置值和新配置值的详细信息。 例如,对于条件访问策略配置更改,可以在以下屏幕截图中看到信息。

使用工作簿跟踪更改

Azure Monitor 工作簿可以帮助你监视配置更改。

敏感操作报告工作簿可以帮助识别可能指示盗用的可疑应用程序和服务主体活动,包括:

- 修改后的应用程序或服务主体凭据或身份验证方法。

- 向服务主体授予的新权限。

- 服务主体的目录角色和组成员身份更新。

- 经过修改的联合身份验证设置。

跨租户访问活动工作簿可帮助你监视用户正在访问外部租户中的哪些应用程序,以及租户外部用户正在访问哪些应用程序。 使用此工作簿可在租户中查找入站或出站应用程序访问中的异常更改。