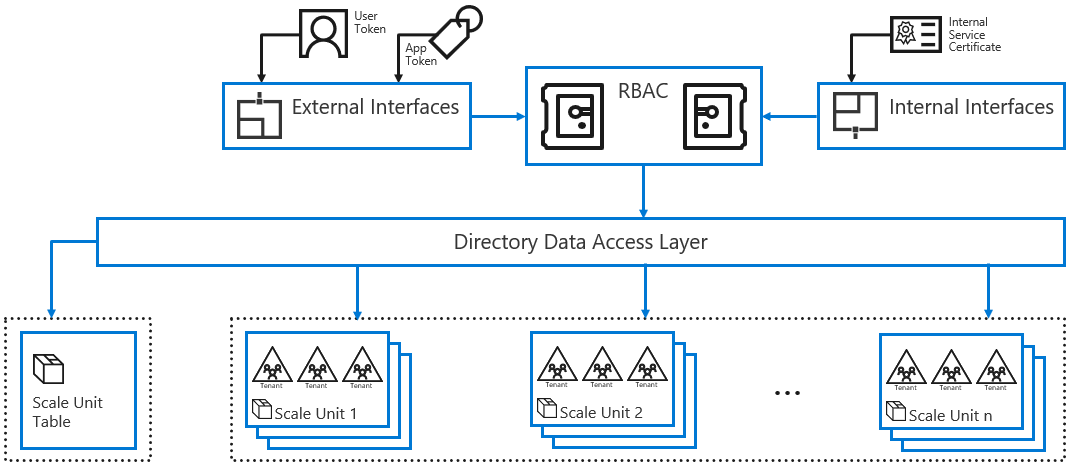

下图演示了服务如何通过基于角色的访问控制 (RBAC) 授权层存储和检索 Microsoft Entra 对象数据。 此层调用内部目录数据访问层,确保允许用户的数据请求:

Microsoft Entra 内部接口访问:与其他 Microsoft 服务的服务间通信,比如 Microsoft 365,通过 Microsoft Entra ID 接口进行,该接口使用客户端证书对服务调用方进行授权。

Microsoft Entra 外部接口访问:Microsoft Entra 外部接口有助于防止使用 RBAC 泄露数据。 当安全主体(如用户)发出访问请求以通过 Microsoft Entra ID 接口读取信息时,安全令牌必须随附该请求。 令牌包含有关发出请求的主体的声明。

安全令牌由 Microsoft Entra 身份验证服务颁发。 授权系统使用有关用户是否存在、启用状态和角色的信息,以确定此会话中是否为此用户授权了对目标租户的请求访问权限。

应用程序访问:由于应用程序可以访问没有用户上下文的应用程序编程接口(API),因此访问检查包括有关用户应用程序的信息和请求的访问范围,例如只读、读/写等。 许多应用程序使用 OpenID Connect 或 Open Authorization (OAuth) 获取令牌,以代表用户访问目录。 这些应用程序必须被显式授予对目录的访问权限,否则它们将不会从 Microsoft Entra 身份验证服务接收令牌,并能够访问已授予范围内的数据。

审核:审核访问权限。 例如,授权的操作(例如创建用户和密码重置)会创建一个审计记录,租户管理员可以利用该记录来管理合规措施或调查。 租户管理员可以使用 Microsoft Entra 审核 API 生成审核报告。

了解详细信息: Microsoft Entra ID 中的审核日志

租户隔离:Microsoft Entra 多租户环境中的安全强制实施有助于实现两个主要目标:

- 防止跨租户的数据泄露和访问:租户 1 的数据不能在没有租户 1 明确授权的情况下被租户 2 的用户获取。

- 跨租户的资源访问隔离:租户 1 执行的操作不会影响对租户 2 租户资源的访问。

租户隔离

以下信息概述了租户隔离。

- 该服务使用 RBAC 策略保护租户,以确保数据隔离。

- 若要启用对租户的访问权限,主体(例如用户或应用程序)需要能够针对 Microsoft Entra ID 进行身份验证,以获取上下文并在租户中定义显式权限。 如果主体在租户中未经授权,则生成的令牌不会携带权限,该上下文中的请求将被 RBAC 系统拒绝。

- RBAC 确保对租户的访问由已在该租户中授权的安全主体来执行。 当租户管理员在同一租户中创建安全主体表示形式(例如,使用 B2B 协作预配来宾用户帐户),或者租户管理员创建策略以启用与另一个租户的信任关系时,可以跨租户进行访问。 每个租户都是一个隔离边界;一个租户中存在的内容不会自动存在于另一个租户中,除非管理员允许。

- Microsoft多个租户的 Entra 数据存储在同一物理服务器和给定分区的驱动器中。 确保隔离,因为对数据的访问受 RBAC 授权系统保护。

- 客户应用程序在无需身份验证的情况下无法访问 Microsoft Entra ID。 如果在初始连接协商过程中未附带凭据,将拒绝该请求。 此机制阻止邻近租户未经授权访问其他租户。 只有用户凭据的令牌或安全断言标记语言 SAML 令牌才能与联合信任进行代理。 因此,根据应用程序所有者配置的共享密钥,Microsoft Entra ID 对其进行验证。

- 由于没有可从 Core Store 执行的应用程序组件,因此一个租户不可能强行违反相邻租户的完整性。

数据安全性

传输中的加密:为了确保数据安全,Microsoft Entra ID 中的目录数据在缩放单元中的数据中心之间传输时进行签名和加密。 数据通过 Microsoft Entra Core Store 层加密和解密,该层位于关联的 Microsoft 数据中心的安全区域的服务器托管中。

面向客户的 Web 服务使用传输层安全性 (TLS) 协议进行保护。

机密存储:Microsoft Entra 服务后端使用加密来存储敏感材料以供服务使用,例如使用Microsoft专有技术的证书、密钥、凭据和哈希。 使用的存储取决于服务、操作、机密范围(用户范围或租户范围)以及其他要求。

这些商店由注重安全的团队通过已建立的自动化和工作流(包括证书请求、续订、吊销和销毁)进行操作。

存在与这些存储/工作流/进程相关的活动审核,并且没有持久访问权限。 访问权限是基于请求和审批的,并且时间有限。

有关静态机密加密的详细信息,请参阅下表。

算法:下表列出了Microsoft Entra 组件使用的最低加密算法。 作为云服务,Microsoft根据安全调查结果、内部安全审查、硬件演变的关键强度等重新评估和改进加密。

| 数据/场景 | 加密算法 |

|---|---|

| 密码哈希同步 云帐户密码 |

哈希:密码密钥派生函数 2 (PBKDF2),使用基于哈希的消息身份验证代码 (HMAC)-SHA256 @ 1,000 次迭代 |

| 数据中心之间正在传输的目录 | AES-256-CTS-HMAC-SHA1-96 TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384 |

| 使用 Microsoft Entra Connect 实现自助式密码重置密码写回:云到本地通信 | RSA 2048 私钥/公钥对 AES_GCM(256 位密钥、96 位 IV 大小) |

| 自助密码重置:安全问题解答 | SHA256 |

| Microsoft Entra 应用程序 代理已发布应用程序的 SSL 证书 |

AES-GCM 256比特 |

| 磁盘级加密 | XTS-AES 128 |

| Azure 资源的托管标识 | AES-GCM 256 位 |

| Microsoft Authenticator 应用:Microsoft Entra ID 的无密码登录 | 非对称 RSA 密钥 2048 位 |

| Microsoft Authenticator 应用:备份和还原企业帐户元数据 | AES-256 |