启用后,Fleet Manager 中心群集充当使用 资源放置跨成员群集进行 Kubernetes 资源传播的中心管理点。

什么是 Fleet Manager 中心群集?

在 Azure Kubernetes Fleet Manager 中,中心群集在管理多个成员群集方面发挥着重要作用,但它们是可选的。

中心群集通过 KubeFleet 的托管版本促进资源放置和机群托管命名空间。

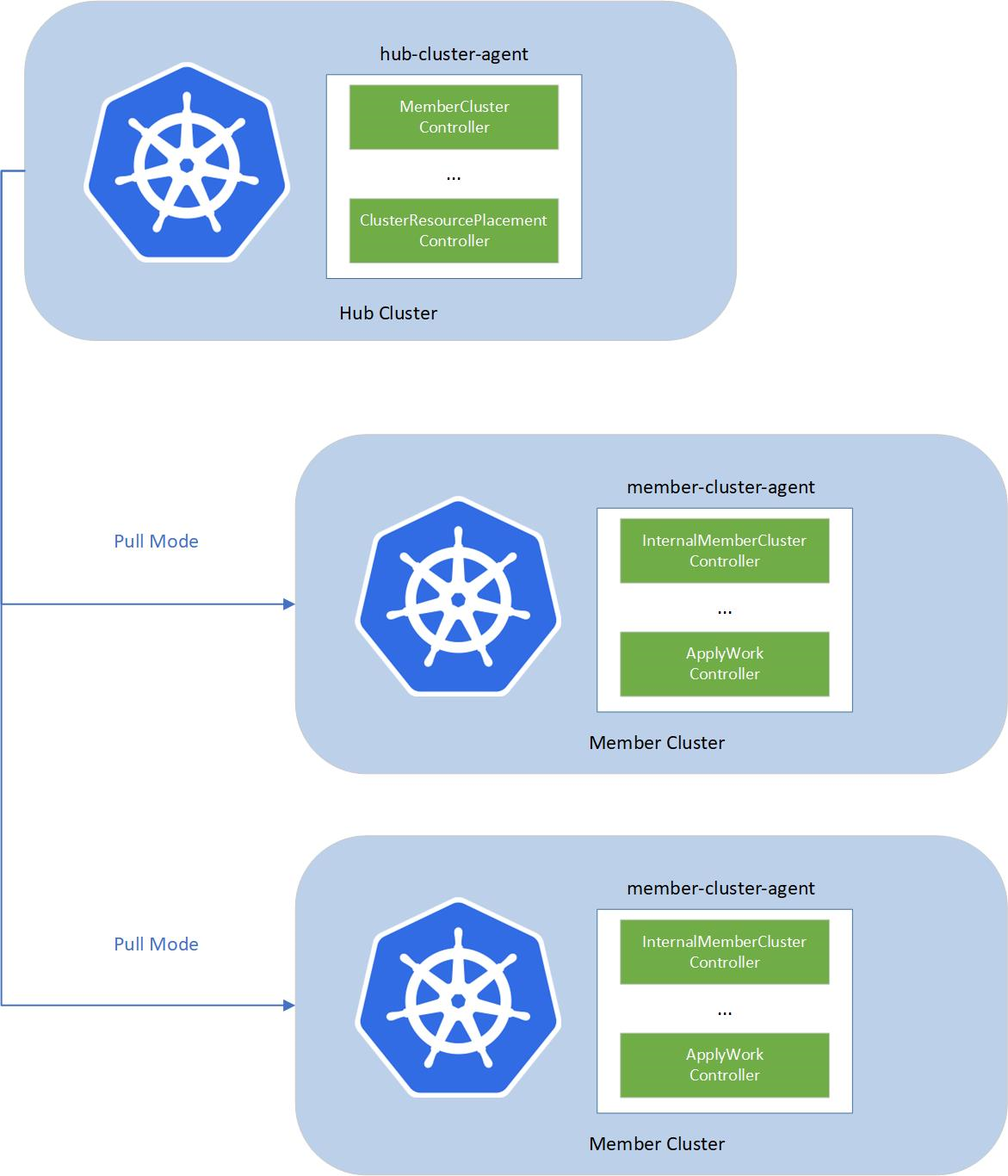

在此配置中,机队由以下组件组成:

- 舰队中心代理:一个 Kubernetes 控制器,用于创建和协调中心群集中所有与舰队相关的自定义资源 (CR)。

- 舰队成员代理:一个 Kubernetes 控制器,用于创建和协调成员群集中所有与舰队相关的 CR。 此控制器从中心群集拉取最新的 CR,并一致地协调成员群集以匹配所需状态。

中心群集配置

Fleet Manager 中心群集是一个完全托管的 Azure Kubernetes 服务 (AKS) 群集,具有以下属性:

-

群集名称和位置: 中心群集始终命名

hub,并在与机群管理器相同的 Azure 区域中创建。 -

中心群集的 Azure 资源组:中心群集 AKS 资源以命名格式

FL_{fleet_manager_resource_group}_{fleet_manager_name}_{azure_region}在托管资源组中创建。 -

中心群集资源的 Azure 资源组: 与任何 AKS 群集一样,中心群集具有 Azure 资源,例如代理节点池虚拟机规模集和以命名格式

MC_FL_{fleet_manager_resource_group}_{fleet_manager_name}_{azure_region}在托管资源组中创建的虚拟网络。 -

中心群集节点: 中心群集有一个节点池,其中包含运行 Azure Linux 的单个节点。 节点不会运行任何 Pod,并且不会影响中心群集性能。 从 Azure CLI 创建中心群集时,可以使用参数选择节点虚拟机 (VM) SKU 类型

--vm-size。 - 网络配置: 公共中心群集具有具有关联的公共 IP 地址的公共 API 服务器。 配置为专用访问时,只能通过 Azure 虚拟网络访问 API 服务器。

中心群集限制

中心群集具有以下限制,确保它按资源传播和管理所需的方式运行:

- 命令调用已禁用: 对中心群集禁用通过 Azure CLI(az aks 命令调用)使用命令调用。

-

本地身份验证已禁用: 禁用通过管理员

kubeconfig进行访问,确保通过 Microsoft Entra ID 专门处理身份验证,通过集中访问控制增强安全性。 使用 az fleet get-credentials 获取kubeconfig中心群集。 -

拒绝分配: 通过 Azure 拒绝分配阻止对中心群集的 Azure 配置和关联的资源的更改。 使用以下拒绝分配:

-

FLRG-DenyAssignments-{guid}:应用于中心群集资源组,阻止用户修改中心群集。 -

kubernetes.azure.com/{guid}(可选):此拒绝分配可防止用户修改中心群集 AKS 资源(虚拟机规模集、网络),如 AKS 节点资源组锁定中所述。

-

- 未实例化已应用的资源: 中心群集不会将应用的 Kubernetes 资源计划到中心群集节点上。 必须使用信封对象应用某些 Kubernetes 资源,以避免对中心群集产生副作用。 有关信封对象的详细信息,请参阅 信封对象的文档。

客户的要求

为了使 Fleet Manager 创建并保持中心群集使用最新修补程序,请确保:

Azure 策略不会阻止群集创建。 中心群集是托管的 AKS 群集。 如果无法创建 AKS 群集,则无法创建 Fleet Manager 中心群集。

中心群集具有 Internet 访问权限。 需要出站连接才能安装更新。 具有用户定义的路由(UDR)或防火墙规则的网络上的专用中心可能会阻止出站连接。 若要详细了解出站连接,请参阅有关 AKS 出站网络的文档。

无需管理 Fleet Manager 中心群集的更新。 Microsoft会在 AKS 中可用时,将中心群集自动更新到最新版本的 Kubernetes 或节点映像。 可以在 AKS 发布跟踪器上跟踪更新版本。