重要

注意: 2026 年 8 月 18 日,根据 世纪互联发布的公告,所有Microsoft Sentinel 功能将在中国 Azure 正式停用。

作为安全信息和事件管理 (SIEM) 服务,Microsoft Sentinel 负责检测对组织的安全威胁。 它通过分析所有系统日志生成的大量数据来执行此操作。

本教程介绍如何从模板设置 Microsoft Sentinel 分析规则,以在整个环境中搜索 Apache Log4j 漏洞的攻击。 该规则会将日志中找到的用户帐户和 IP 地址框架为可跟踪实体,在规则生成的警报中显示值得注意的信息,并将警报打包为要调查的事件。

学完本教程之后,你将能够:

- 基于模板创建分析规则

- 自定义规则的查询和设置

- 配置三种类型的警报扩充

- 为规则选择自动化威胁响应

先决条件

若要完成本教程,请确保做好以下准备:

Azure 订阅。 如果你还没有帐户,请创建一个试用帐户。

Log Analytics 工作区,其中部署了 Microsoft Sentinel 解决方案并引入了数据。

在部署 Microsoft Sentinel 的 Log Analytics 工作区上分配有 Microsoft Sentinel 参与者角色的 Azure 用户。

此规则中引用了以下数据源。 部署连接器的数据源越多,规则就越有效。 必须至少有一个。

数据源 引用的 Log Analytics 表 Office 365 OfficeActivity (SharePoint)

OfficeActivity(Exchange)

OfficeActivity(Teams)DNS DnsEvents Cisco ASA CommonSecurityLog (Cisco) Palo Alto Networks(防火墙) CommonSecurityLog (PaloAlto) 安全事件 SecurityEvents Microsoft Entra ID SigninLogs

AADNonInteractiveUserSignInLogsAzure 活动 AzureActivity Azure 防火墙 AzureDiagnostics(Azure 防火墙)

登录到 Azure 门户并输入 Microsoft Sentinel。

登录 Azure 门户。

在“搜索”栏中,搜索并选择“Microsoft Sentinel”。

从可用 Microsoft Sentinel 工作区列表中搜索并选择工作区。

从内容中心安装解决方案

在 Microsoft Sentinel 中,在左侧菜单的“内容管理”下,选择“内容中心”。

搜索并选择解决方案 Log4j 漏洞检测。

在页面顶部的工具栏中,选择

“安装/更新”。

“安装/更新”。

从模板创建计划分析规则

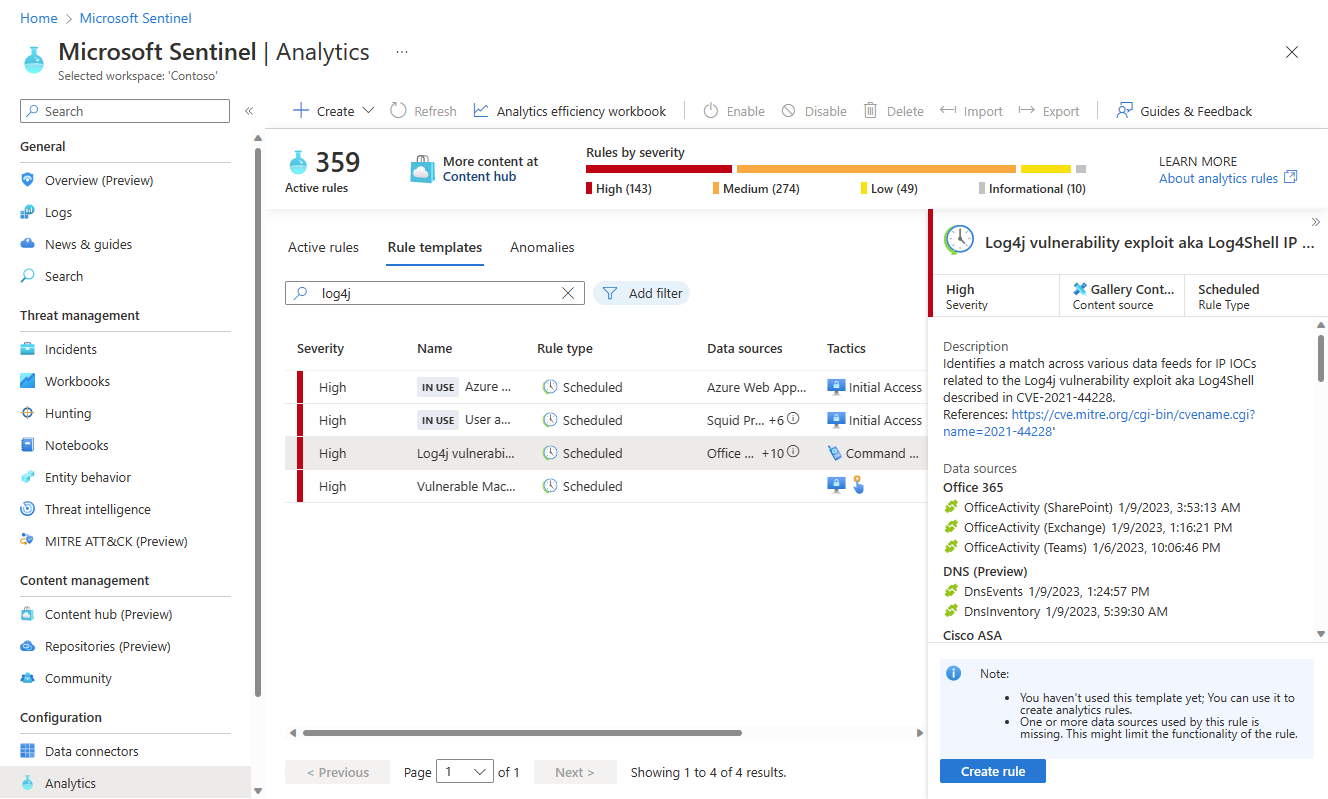

在 Microsoft Sentinel 中,在左侧菜单的“配置”下,选择“Analytics”。

在“分析”页上,选择“规则模板”选项卡。

在规则模板列表顶部的搜索字段中,输入 log4j。

从筛选的模板列表中,选择“Log4j 漏洞攻击(又名 Log4Shell IP IOC)”。 在详细信息窗格中,选择“创建规则”。

此时会打开“分析规则向导”。

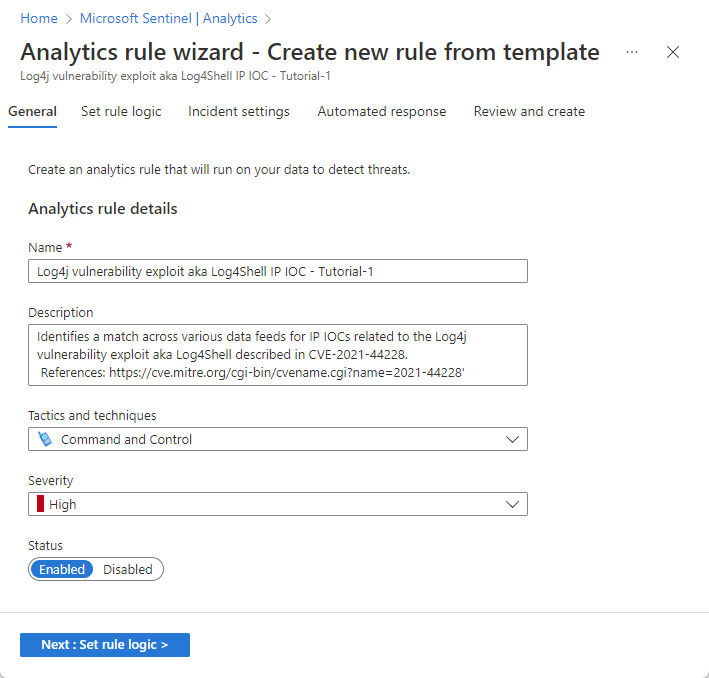

在“常规”选项卡的“名称”字段中,输入“Log4j 漏洞攻击(又名 Log4Shell IP IOC - Tutorial-1)”。

将此页上的其余字段保留原样。 这些是默认值,但我们会在稍后的阶段向警报名称添加自定义项。

如果不希望规则立即运行,请选择“ 已禁用”,该规则将添加到 “活动规则 ”选项卡,并在需要该规则时从该选项卡中启用它。

选择“下一步:设置规则逻辑”。

查看规则查询逻辑和设置配置

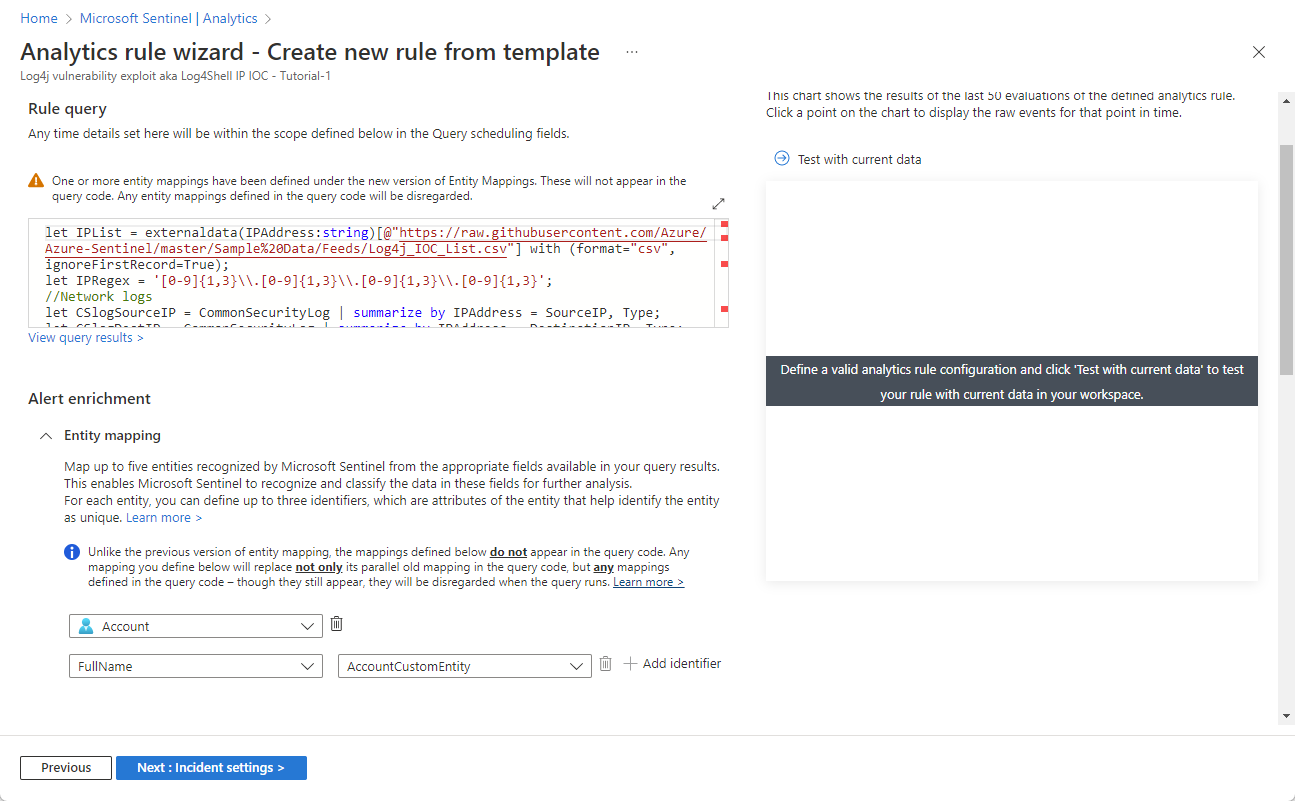

在“设置规则逻辑”选项卡中,查看“规则查询”标题下显示的查询。

若要一次查看更多查询文本,请选择查询窗口右上角的对角线双箭头图标,将窗口扩展到更大的大小。

有关 KQL 的更多信息,请参阅 Kusto 查询语言 (KQL) 概述。

其他资源:

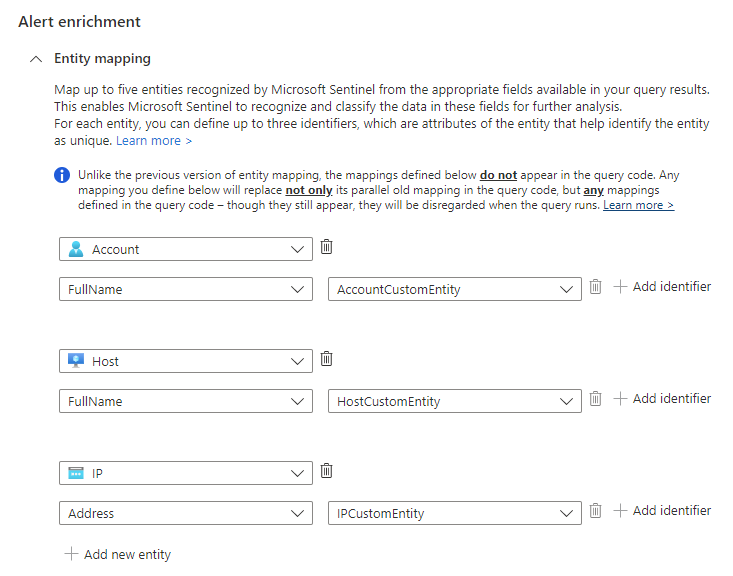

使用实体和其他详细信息扩充警报

在“警报扩充”下,将“实体映射”设置保持原样。 请注意三个映射实体。

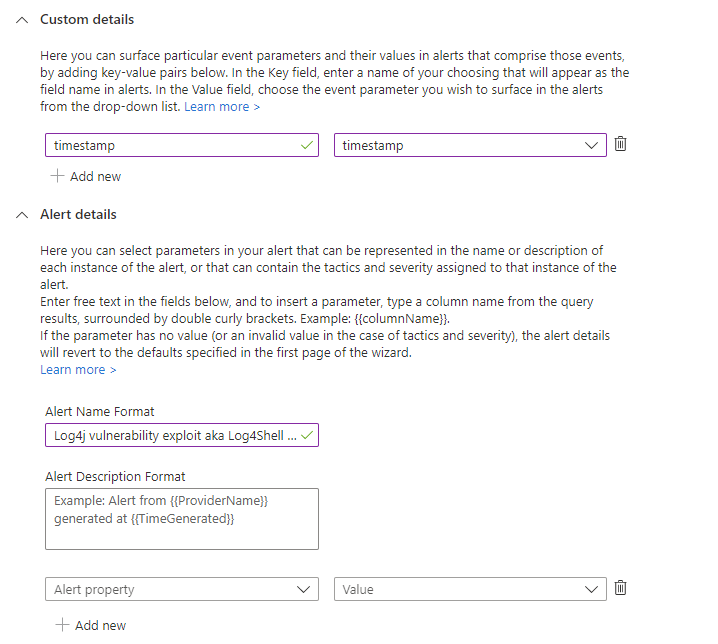

在“自定义详细信息”部分中,我们将每个事件的时间戳添加到警报中,以便在警报详细信息中直接查看它,而无需向下钻取。

- 在“键”字段中键入“时间戳”。 这是警报中的属性名称。

- 从“值”下拉列表中选择“时间戳”。

在“警报详细信息”部分中,自定义警报名称,使每个事件的时间戳都显示在警报标题中。

在“警报名称格式”字段中,输入“{{timestamp}} 的 Log4j 漏洞攻击(又名 Log4Shell IP IOC)”。

查看剩余设置

查看“设置规则逻辑”选项卡上的其余设置。无需更改任何内容,但可以更改间隔等。 只需确保回看时间段与间隔匹配,即可保持持续覆盖。

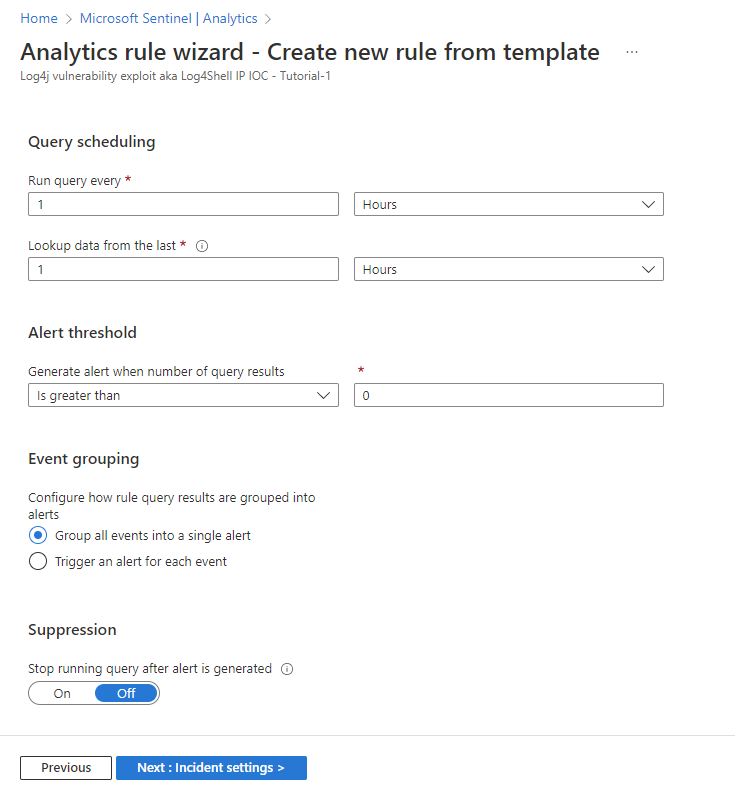

查询计划:

- 每 1 小时运行一次查询。

- 回看过去 1 小时的数据。

警报阈值:

- 当查询结果数量大于 0 时生成警报。

事件分组:

- 配置如何将规则查询结果分组到警报中:将所有事件分组到单个警报中。

抑制:

- 生成警报后停止运行查询:关。

选择“下一步: 事件设置”。

查看故障事件生成设置

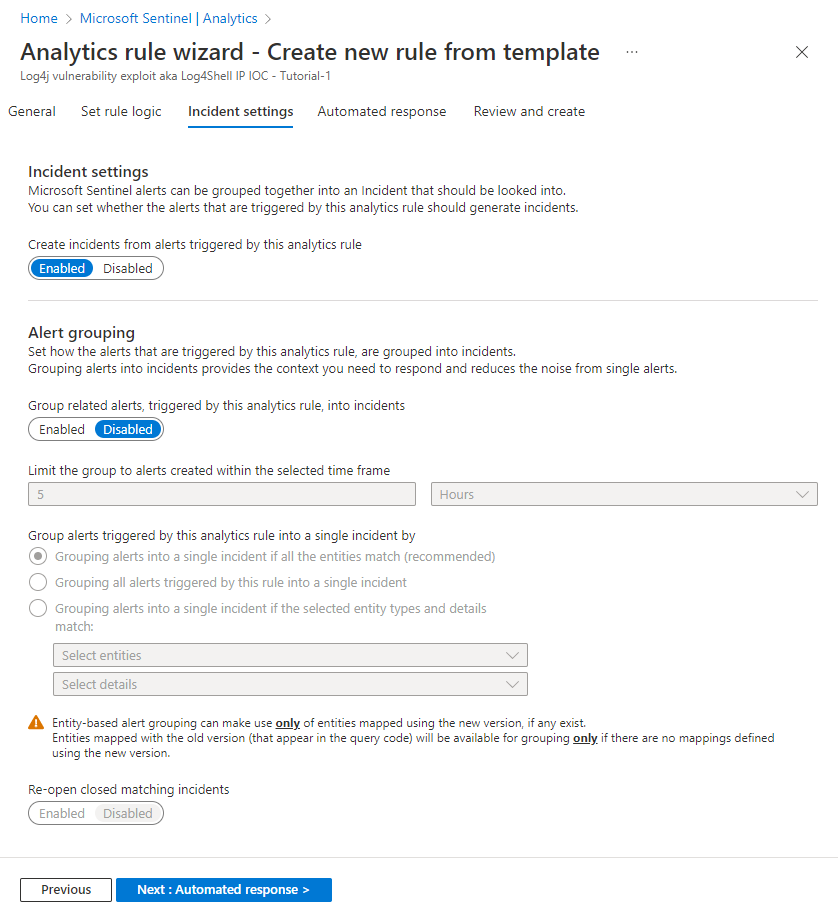

查看“事件设置”选项卡上的设置。无需更改任何内容,除非有其他系统用于事件创建和管理,在这种情况下,需要禁用事件创建。

事件设置:

- 根据此分析规则触发的警报创建事件:启用。

警报分组:

- 将此分析规则触发的相关警报分组到事件中:禁用。

选择“下一步:自动响应”。

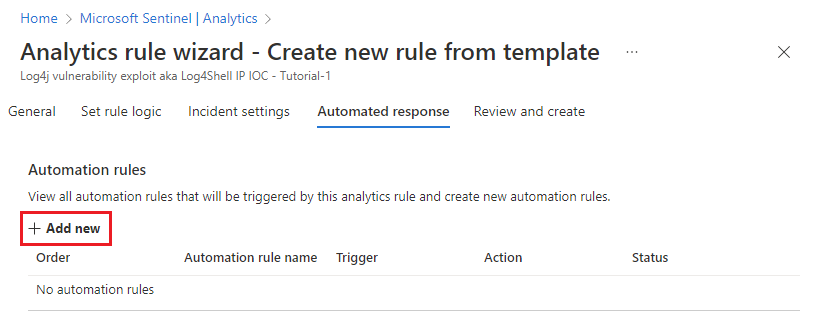

设置自动响应并创建规则

在“自动响应”选项卡中:

选择“+ 添加新项”,为此分析规则创建新的自动化规则。 这将打开“新建自动化规则”向导。

在“自动化规则名称”字段中,输入“Log4J 漏洞攻击检测 - Tutorial-1”。

将“触发器”和“条件”部分保留原样。

在“操作”下,从下拉列表中选择“添加标记”。

- 选择“+ 添加标记”。

- 在文本框中输入“Log4J 攻击”,然后选择“确定”。

将“规则过期”和“顺序”部分保留原样。

选择“应用”。 你很快就会在“自动响应”选项卡的列表中看到新的自动化规则。

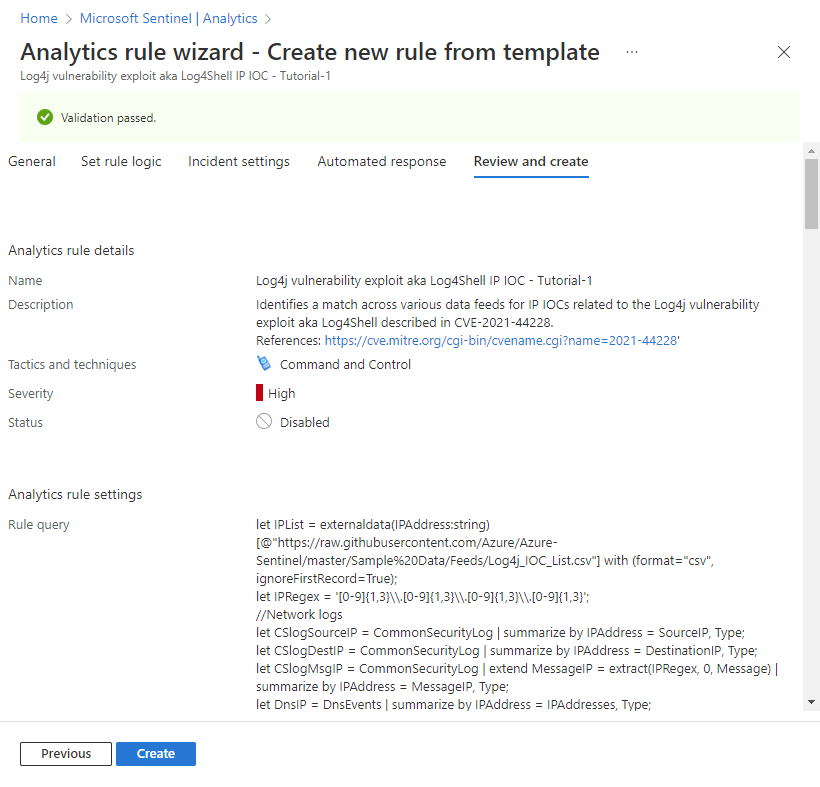

选择“下一步:查看”,以查看新分析规则的所有设置。 在出现“已通过验证”消息时,选择“创建”。 除非在上面的“常规”选项卡中将规则设置为“已禁用”,否则该规则将立即运行。

选择下图以显示完整查看(大部分查询文本已剪裁,以便查看)。

验证规则是否成功

要查看创建的警报规则的结果,请转到“事件”页面。

若要将事件列表筛选为分析规则生成的事件,请在搜索栏中输入你创建的分析规则的名称(或部分名称)。

打开标题与分析规则名称匹配的事件。 查看在自动化规则中定义的标志已应用于事件。

清理资源

如果不打算继续使用此分析规则,请通过以下步骤删除(或至少禁用)你创建的分析和自动化规则:

在“分析”页面上,选择“活动规则”选项卡。

在搜索栏中输入你创建的分析规则的名称(或名称的一部分)。

(如果未显示,请确保将所有筛选器都设置为“全选”。)在列表中标记规则旁边的复选框,然后从顶部横幅中选择“删除”。

(如果不想删除它,可改为选择“禁用”。)在“自动化”页中,选择“自动化规则”选项卡。

在搜索栏中输入你创建的自动化规则的名称(或名称的一部分)。

(如果未显示,请确保将所有筛选器都设置为“全选”。)在列表中标记自动化规则旁边的复选框,然后从顶部横幅中选择“删除”。

(如果不想删除它,可改为选择“禁用”。)

后续步骤

现在,你已了解如何使用分析规则搜索常见漏洞的攻击,接下来请详细了解如何在 Microsoft Sentinel 中使用分析功能: