通过点到站点 (P2S) VPN 网关连接,可以创建从单个客户端计算机到虚拟网络的安全连接。 可通过从客户端计算机启动连接来建立 P2S 连接。 本文介绍 SSTP 停用以及通过转向 OpenVPN 协议或 IKEv2 来迁移离开 SSTP 的方法。

P2S 使用哪种协议?

点到站点 VPN 可使用以下协议之一:

- OpenVPN® 协议,一种基于 SSL/TLS 的 VPN 协议。 由于大多数防火墙都会打开 SSL 所用的出站 TCP 端口 443,因此 SSL VPN 解决方案可以穿越防火墙。 OpenVPN 可用于从 Android、Windows、Linux 和 Mac 设备(macOS 12.x 及更高版本)进行连接。

安全套接字隧道协议 (SSTP),一个基于 SSL 的专属 VPN 协议。 由于大多数防火墙都会打开 SSL 所用的出站 TCP 端口 443,因此 SSL VPN 解决方案可以穿越防火墙。 只有 Windows 设备支持 SSTP。 Azure 支持所有采用 SSTP 的 Windows 版本(Windows 7 和更高版本)。 无论网关 SKU 是什么,SSTP 最多仅支持 128 个并发连接。

IKEv2 VPN,一种基于标准的 IPsec VPN 解决方案。 IKEv2 VPN 可用于从 Mac 设备进行连接(macOS 10.11 和更高版本)。

注意

目前,基本 SKU 仅支持 SSTP 协议,并且所有新的基本 SKU 网关都是使用 SSTP 协议创建的。 从 2025 年 11 月开始,基本 SKU 还将支持 IKEv2,默认情况下会使用 IKEv2 创建所有新的基本 SKU VPN 网关。

SSTP 停用:从 SSTP 迁移到 IKEv2 或 OpenVPN

由于功能有限和性能欠佳,我们即将停用 SSTP 协议:

- 自 2026 年 3 月 31 日起: 将不再支持在 VPN 网关上启用 SSTP 协议。

- 自 2027 年 3 月 31 日起: 现有的已启用 SSTP 的网关不能再用于建立 SSTP 连接。

以下说明列出了迁移 SSTP 连接的步骤:

选项 1 - 在网关上 SSTP 以外添加 IKEv2

这是最简单的做法。 SSTP 和 IKEv2 可以在同一网关上共存,它们能够支持更多的并发连接。 可以在现有网关上启用 IKEv2,并下载包含更新设置的客户端配置包。

将 IKEv2 添加到现有 SSTP VPN 网关不会影响现有的客户端,你可将这些客户端配置为在较小的批中使用 IKEv2,或者只是将新客户端配置为使用 IKEv2。 如果同时为 SSTP 和 IKEv2 配置了某个 Windows 客户端,该客户端首先会尝试使用 IKEV2 进行连接,如果失败,则会回退到 SSTP。

IKEv2 使用非标准 UDP 端口,因此,你需要确保这些端口未在用户的防火墙中遭到阻止。 使用的端口是 UDP 500 和 4500。

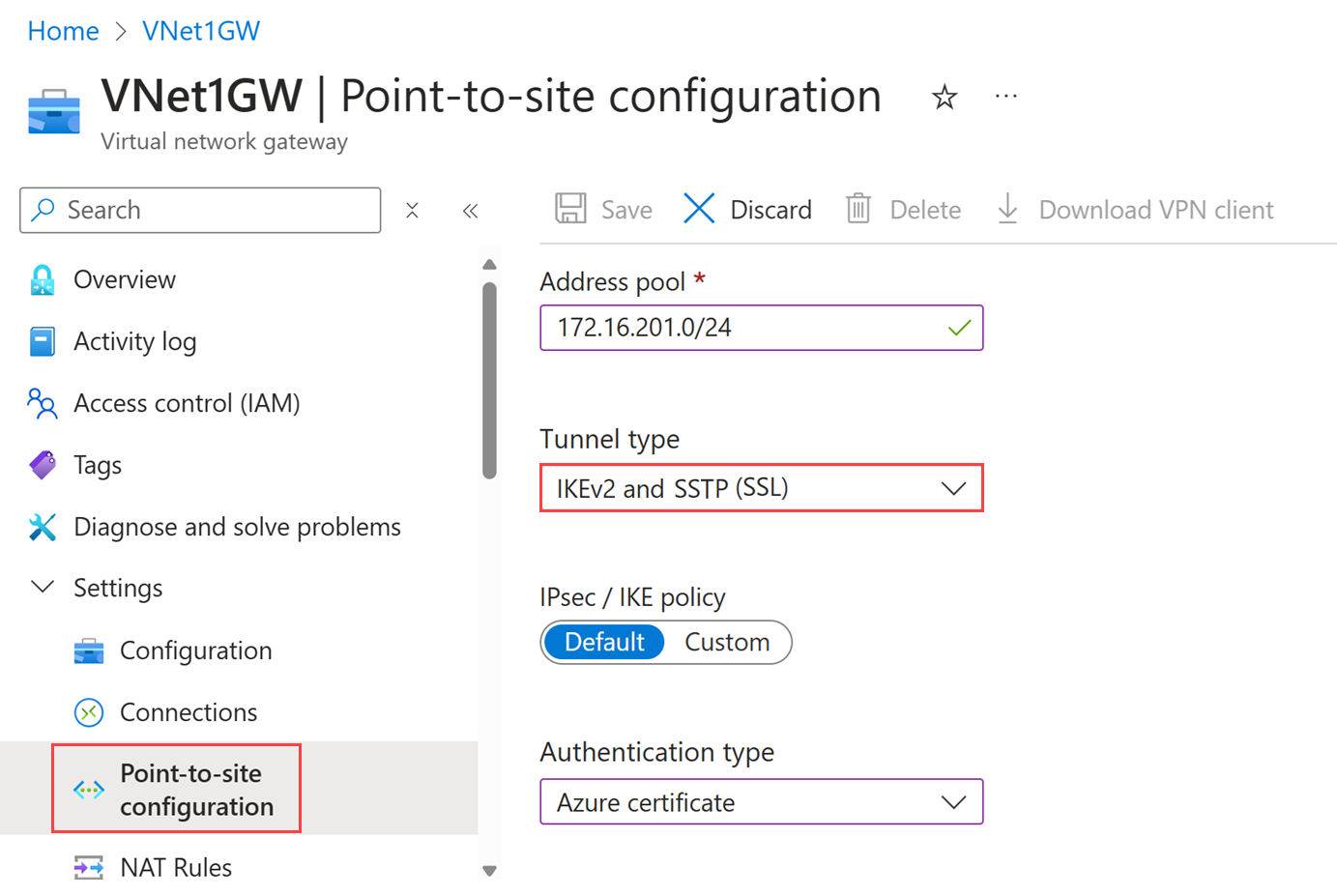

进入门户中的虚拟网络网关。

在 “设置”下,选择 “点到站点配置”。

更新隧道类型:在点到站点配置页上,将隧道类型从 SSTP (SSL) 更新到 IKEv2 和 SSTP (SSL)。 从 2025 年 11 月开始,将为基本 SKU 网关启用此选项。

选择保存以应用更改。

下载更新的配置: 更新隧道类型后, 下载更新的 VPN 客户端 配置文件配置包以获取最新的配置包

分发配置: 与通过点到站点 VPN 连接的所有用户共享更新的 VPN 客户端配置

验证 VPN 连接:验证 VPN 连接 以确保所有客户端都能成功连接,并且 VPN 网关按预期运行

注意

在网关上同时启用 SSTP 和 IKEv2 时,点到站点地址池将在两者之间静态拆分,因此使用不同协议的客户端将从任一子范围分配 IP 地址。 SSTP 客户端的最大数目始终为 128。 即使地址范围大于 /24,也适用,从而导致 IKEv2 客户端可用的地址数较大。 对于较小的范围,池将被平均分成两半。 网关使用的流量选择器可能不包括点到站点地址范围 CIDR,但包括两个子范围 CIDR。

选项 2 - 移除 SSTP 并在网关上启用 OpenVPN

由于 SSTP 和 OpenVPN 都是基于 TLS 的协议,它们不能在同一个网关上共存。 如果决定从 SSTP 迁移到 OpenVPN,则必须禁用 SSTP 并在网关上启用 OpenVPN。 这个操作会导致现有客户端失去与 VPN 网关的连接,直到客户端上配置好新的配置文件。

如果需要,可以同时启用 OpenVPN 和 IKEv2。 OpenVPN 基于 TLS,使用标准的 TCP 443 端口。

若要切换到 OpenVPN,请在门户中转到虚拟网络网关。

在 “设置”下,选择 “点到站点配置”。

在点到站点配置页上,对于“隧道类型”,请从下拉列表框中选择“OpenVPN (SSL)”或“IKEv2 和 OpenVPN (SSL)”。

选择保存以应用更改。

配置网关后,在部署并配置 OpenVPN 客户端之前,现有客户端将无法进行连接。 如果使用的是 Windows 10 及更高版本,则还可以使用 Azure VPN 客户端。

常见问题

客户端配置要求是什么?

注意

对于 Windows 客户端,你必须具有客户端设备上的管理员权限,才能发起从客户端设备到 Azure 的 VPN 连接。

用户使用 Windows 和 Mac 设备上的本机 VPN 客户端建立 P2S 连接。 Azure 提供一个 VPN 客户端配置 zip 文件,其中包含这些本机客户端连接到 Azure 时所需的设置。

- 对于 Windows 设备,VPN 客户端配置包括用户在其设备上安装的安装程序包。

- 对于 Mac 设备,该配置包括用户在其设备上安装的 mobileconfig 文件。

该 zip 文件还提供 Azure 端上的一些重要设置的值,使用这些设置可为这些设备创建你自己的配置文件。 其中一些值包括 VPN 网关地址、配置的隧道类型、路由,以及用于网关验证的根证书。

注意

从 2018 年 7 月 1 日开始,Azure VPN 网关将不再支持 TLS 1.0 和 1.1。 VPN 网关将仅支持 TLS 1.2。 仅点到站点连接会受到影响;站点到站点连接不受影响。 如果要在 Windows 10 及更高版本客户端上将 TLS 用于点到站点 VPN,则无需执行任何操作。 如果在 Windows 7 和 Windows 8 客户端上使用 TLS 建立点到站点连接,请参阅 VPN 网关常见问题解答,了解更新说明。

如果未在 2027 年 3 月 31 日前迁移 SSTP 连接,会发生什么情况?

2027 年 3 月 31 日之后的任何现有 SSTP 连接都将暂停,并停止工作。

基本网关 SKU 何时开始支持 IKEv2?

自 2025 年 11 月起,基本 SKU 将开始支持 IKEv2 协议

将 SSTP 连接迁移到其他协议时是否会停机?

否,将“SSTP”协议转换为“IKEv2 和 SSTP (SSL)”协议时不会停机。 但是,如果仅迁移到“IKEv2”,网关将停机,直到应用新配置。

是否需要将新的 P2S 配置包重新分发到所有客户端?

是的,必须将新配置分发到新客户端,以防止产生任何影响。

能否在停用日期之前启用 SSTP 协议?

否,你无法在 2026 年 3 月 31 日之后启用 SSTP 协议。

是否可以直接转到“IKEv2”协议,而不是 IKEv2 和 SSTP 协议?

是的,可以。 如果选择直接转到 IKEv2,网关将停止工作,直到应用新配置。 但是,如果选择“IKEv2 和 SSTP”协议,则不会对网关造成任何影响。

哪些网关 SKU 支持 P2S VPN?

下表按隧道、连接和吞吐量显示网关 SKU。 有关其他表和有关此表的详细信息,请参阅 VPN 网关设置一文的“网关 SKU”部分。

|

VPN 网关 代系 |

SKU |

S2S/VNet 到 VNet 隧道 |

P2S SSTP 连接 |

P2S IKEv2/OpenVPN 连接 |

聚合 吞吐量基准 |

BGP | 区域冗余 | 虚拟网络中支持的 VM 数 |

|---|---|---|---|---|---|---|---|---|

| 第 1 代 | 基本 | 最大 10 | 最大 128 | 不支持 | 100 Mbps | 不支持 | 否 | 200 |

| 第 1 代 | VpnGw1 | 最大 30 | 最大 128 | 最大 250 | 650 Mbps | 支持 | 否 | 450 |

| 第 1 代 | VpnGw2 | 最大 30 | 最大 128 | 最大 500 | 1 Gbps | 支持 | 否 | 1300 |

| 第 1 代 | VpnGw3 | 最大 30 | 最大 128 | 最大 1000 | 1.25 Gbps | 支持 | 否 | 4000 |

| 第 1 代 | VpnGw1AZ | 最大 30 | 最大 128 | 最大 250 | 650 Mbps | 支持 | 是 | 1000 |

| 第 1 代 | VpnGw2AZ | 最大 30 | 最大 128 | 最大 500 | 1 Gbps | 支持 | 是 | 2000 |

| 第 1 代 | VpnGw3AZ | 最大 30 | 最大 128 | 最大 1000 | 1.25 Gbps | 支持 | 是 | 5000 |

| 第 2 代 | VpnGw2 | 最大 30 | 最大 128 | 最大 500 | 1.25 Gbps | 支持 | 否 | 685 |

| 第 2 代 | VpnGw3 | 最大 30 | 最大 128 | 最大 1000 | 2.5 Gbps | 支持 | 否 | 2240 |

| 第 2 代 | VpnGw4 | 最大 100* | 最大 128 | 最大 5000 | 5 Gbps | 支持 | 否 | 5300 |

| 第 2 代 | VpnGw5 | 最大 100* | 最大 128 | 最大 10000 | 10 Gbps | 支持 | 否 | 6700 |

| 第 2 代 | VpnGw2AZ | 最大 30 | 最大 128 | 最大 500 | 1.25 Gbps | 支持 | 是 | 2000 |

| 第 2 代 | VpnGw3AZ | 最大 30 | 最大 128 | 最大 1000 | 2.5 Gbps | 支持 | 是 | 3300 |

| 第 2 代 | VpnGw4AZ | 最大 100* | 最大 128 | 最大 5000 | 5 Gbps | 支持 | 是 | 4400 |

| 第 2 代 | VpnGw5AZ | 最大 100* | 最大 128 | 最大 10000 | 10 Gbps | 支持 | 是 | 9000 |

在 P2S 的 VPN 网关上配置了哪些 IKE/IPsec 策略?

IKEv2

| Cipher | 完整性 | PRF | DH 组 |

|---|---|---|---|

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_ECP256 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA384 | SHA384 | GROUP_24 |

| AES256 | SHA384 | SHA384 | GROUP_14 |

| AES256 | SHA384 | SHA384 | GROUP_ECP384 |

| AES256 | SHA384 | SHA384 | GROUP_ECP256 |

| AES256 | SHA256 | SHA256 | GROUP_24 |

| AES256 | SHA256 | SHA256 | GROUP_14 |

| AES256 | SHA256 | SHA256 | GROUP_ECP384 |

| AES256 | SHA256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA256 | SHA256 | GROUP_2 |

IPsec

| Cipher | 完整性 | PFS 组 |

|---|---|---|

| GCM_AES256 | GCM_AES256 | GROUP_NONE |

| GCM_AES256 | GCM_AES256 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | GROUP_ECP256 |

| AES256 | SHA256 | GROUP_NONE |

| AES256 | SHA256 | GROUP_24 |

| AES256 | SHA256 | GROUP_14 |

| AES256 | SHA256 | GROUP_ECP384 |

| AES256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA1 | GROUP_NONE |

在 P2S 的 VPN 网关上配置了哪些 TLS 策略?

TLS

| 策略 |

|---|

| TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 |

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 |

| **TLS_AES_256_GCM_SHA384 |

| **TLS_AES_128_GCM_SHA256 |

**仅在使用 OpenVPN 的 TLS1.3 上受支持

如何配置 P2S 连接?

P2S 配置需要相当多的特定步骤。 以下文章包含引导你完成 P2S 配置的步骤,以及用于配置 VPN 客户端设备的链接:

相关内容

“OpenVPN”是 OpenVPN Inc. 的商标。