本操作指南概述了如何创建使用客户管理的密钥(CMK)配置了透明数据加密(TDE)的Azure SQL 数据库逻辑服务器,并通过用户分配的托管标识访问Azure Key Vault。

注意

Microsoft Entra ID 以前称为 Azure Active Directory (Azure AD)。

先决条件

- 本操作指南假定你已创建 Azure Key Vault 并将密钥导入其中以用作 Azure SQL 数据库的 TDE 保护器。 有关详细信息,请参阅支持 BYOK 的透明数据加密。

- 必须在密钥保管库上启用软删除和清除保护。

- 必须已创建用户分配的托管标识并为其提供上述密钥保管库所需的 TDE 权限(Get、Wrap Key、Unwrap Key)。 若要创建用户分配的托管标识,请参阅创建用户分配的托管标识。

- 必须安装并运行 Azure PowerShell。

使用客户管理的密钥 (CMK) 创建配置了 TDE 的服务器

以下步骤概述了创建新 Azure SQL 数据库逻辑服务器和新数据库(分配了用户分配的托管标识)的过程。 要在创建服务器时为 TDE 配置客户管理的密钥,需要用户分配的托管标识。

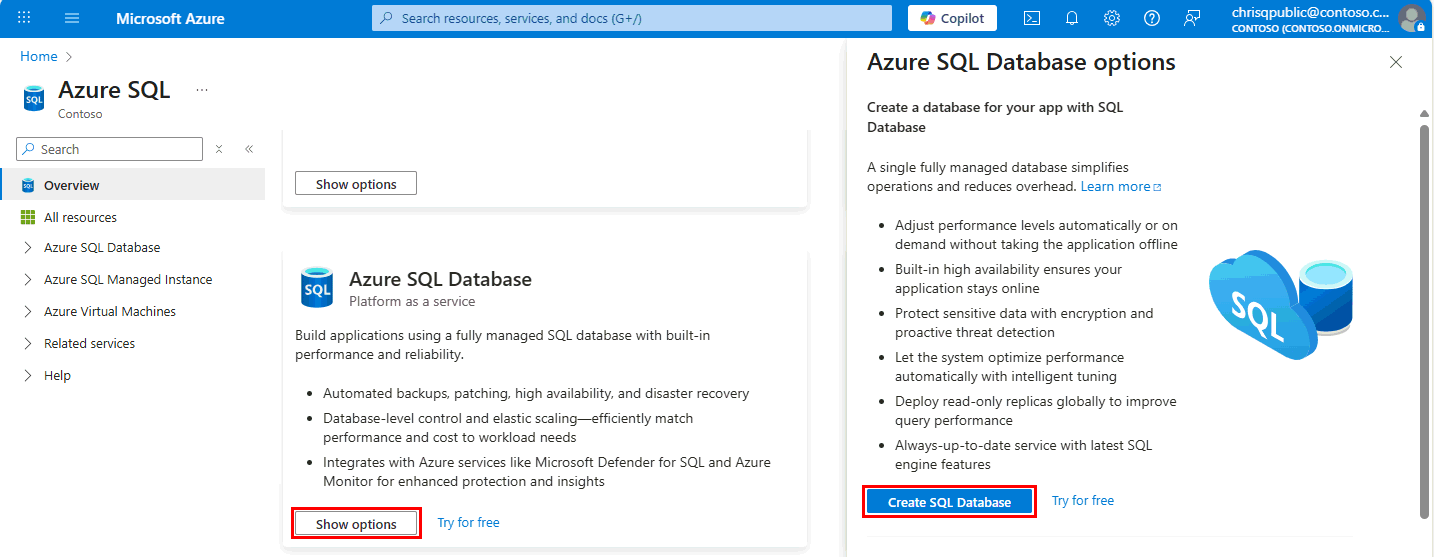

转到 Azure SQL 中心。

在 Azure SQL 数据库的窗格中,选择“ 显示选项”。

在 Azure SQL 数据库选项 窗口中,选择“ 创建 SQL 数据库”。

在“创建 SQL 数据库”窗体的“基本信息”选项卡上的“项目详细信息”下,选择所需的 Azure订阅 。

对于“资源组”,请选择“新建”,输入资源组的名称,然后选择“确定” 。

对于“数据库名称”,请输入 。

对于“服务器”,选择“新建”,并使用以下值填写“新服务器”窗体 :

-

服务器名称:输入唯一的服务器名称。 对于 Azure 中的所有服务器,服务器名称必须全局唯一,而不只是在订阅中唯一。 输入类似

mysqlserver135的值,Azure 门户将告知你的输入内容是否可用。 - 服务器管理员登录名:输入管理员登录名,例如:。

- 密码:输入符合密码要求的密码,然后在“确认密码”字段中再次输入该密码。

- 位置:从下拉列表中选择一个位置

-

服务器名称:输入唯一的服务器名称。 对于 Azure 中的所有服务器,服务器名称必须全局唯一,而不只是在订阅中唯一。 输入类似

选择“ 下一步:网络 ”移动到下一步。

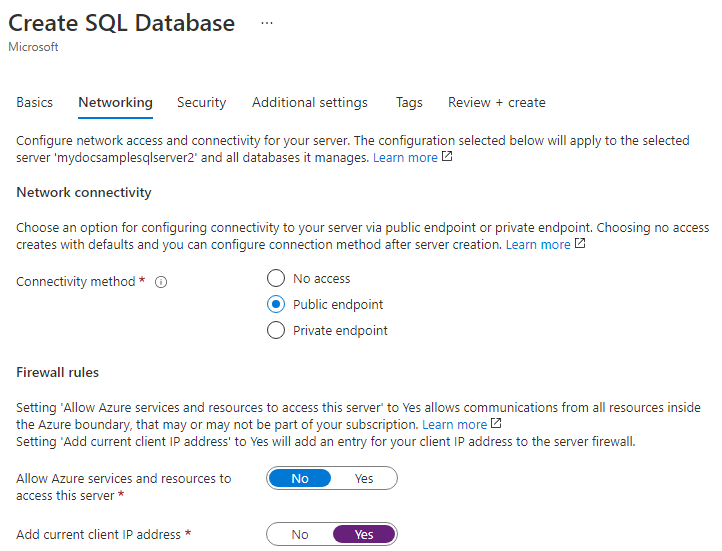

在“网络”选项卡上,对于“连接方法”,选择“公共终结点” 。

对于“防火墙规则”,将“添加当前客户端 IP 地址”设置为“是” 。 将“允许 Azure 服务和资源访问此服务器”设置保留为“否” 。

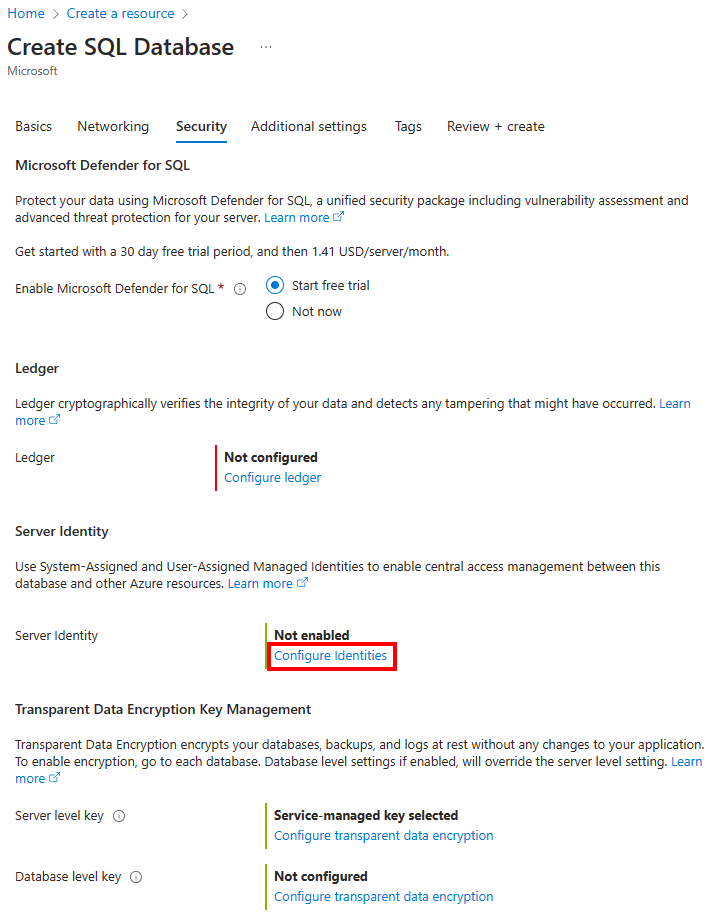

选择“ 下一步:安全性 ”移动到下一步。

在“安全”选项卡的“服务器标识”下,选择“配置标识”。

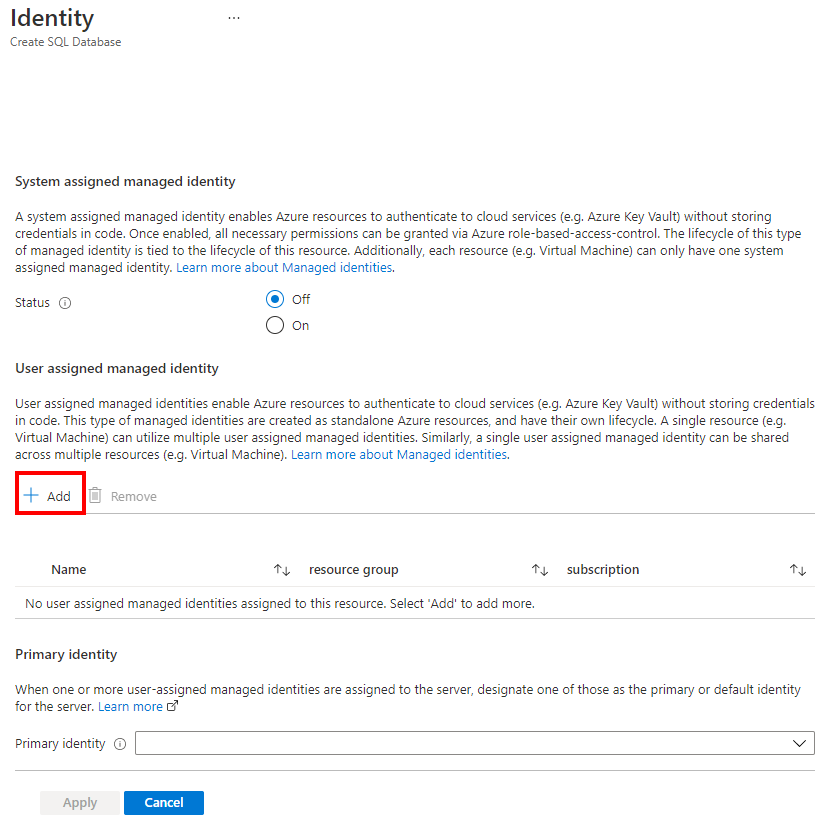

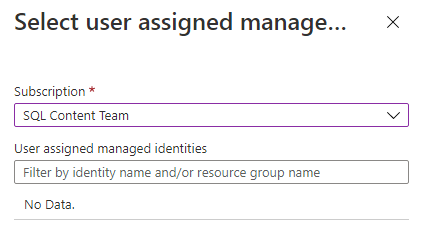

在“标识”窗格上,为“系统分配的托管标识”选择“关闭”,然后在“用户分配的托管标识”下选择“添加”。 选择所需的订阅,然后在“用户分配的托管标识”下,从所选订阅中选择所需的用户分配的托管标识。 然后选择“添加”按钮。

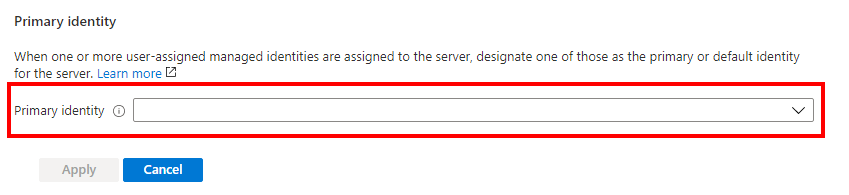

在“主标识”下面,选择在上一步中选择的相同用户分配的托管标识。

选择应用。

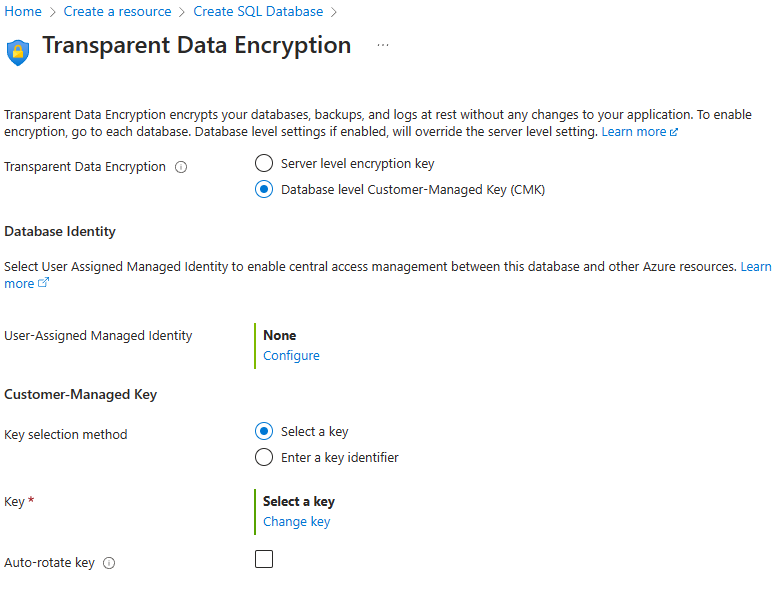

在 “安全 ”选项卡上的 “透明数据加密密钥管理”下,可以选择为服务器或数据库配置透明数据加密。

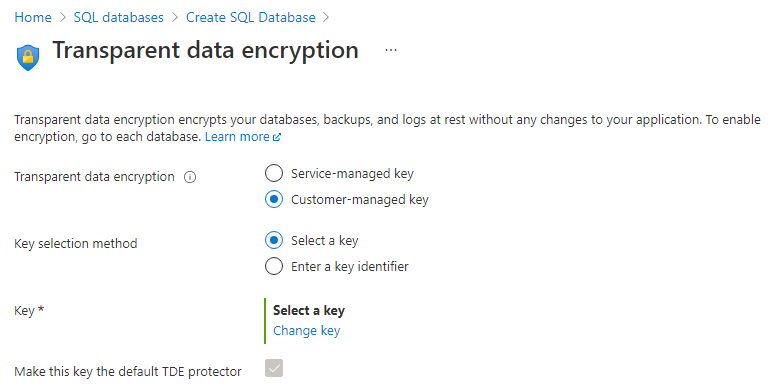

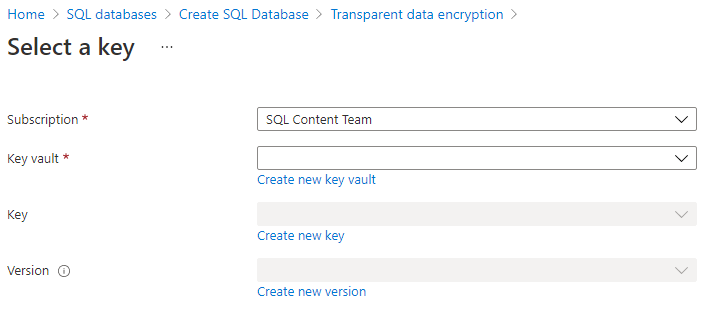

- 对于“服务器级密钥”:选择“配置透明数据加密”。 选择“客户管理的密钥”,此时会显示“选择密钥”的选项。 选择“更改密钥”。 为要用于 TDE 的客户管理的密钥选择所需的“订阅”、“密钥保管库”、“密钥”和“版本”。 选择“选择”按钮 。

- 对于“数据库级密钥”:选择“配置透明数据加密”。 选择“数据库级别的客户管理密钥”,此时会显示一个配置“数据库标识”和“客户管理密钥”的选项。 选择“配置”,为数据库配置“用户分配的托管标识”,类似于步骤 13。 选择“更改密钥”以配置“客户管理的密钥”。 为要用于 TDE 的客户管理的密钥选择所需的“订阅”、“密钥保管库”、“密钥”和“版本”。 还可以选择在“透明数据加密”菜单中启用“自动轮换密钥”。 选择“选择”按钮 。

选择应用。

选择“下一步: 其他设置”。

选择下一步:标签。

考虑使用 Azure 标记。 例如,用于标识谁创建了资源的“所有者”或“CreatedBy”标记,以及用于标识此资源是否在生产、开发等环境中的环境标记。

选择“查看 + 创建”。

在“查看 + 创建”页上,查看后选择“创建”。