有关 Azure 受信任启动功能用例、对其他 Azure 功能的支持,以及常见错误的解决方法的常见问题解答 (FAQ)。

用例

本部分回答有关 Trusted Launch(受信任启动)使用案例的问题。

x64 和 Arm64 第 2 代 Azure VM 都支持受信任的启动。

为何应使用受信任启动? 可信启动抵御哪些威胁?

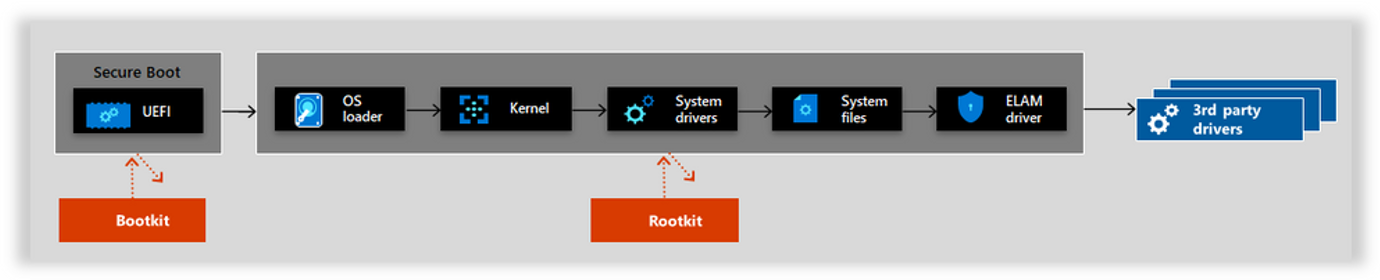

受信任启动防范启动套件、根套件和内核级别的恶意软件。 这种复杂类型的恶意软件在内核模式下运行,对用户是隐身的。 例如:

- 固件 Rootkit:这些工具包可覆盖虚拟机 (VM) BIOS 的固件,因此 Rootkit 可以在操作系统 (OS) 启动之前启动。

- Bootkit:这些工具包可替换 OS 的启动加载程序,使 VM 在 OS 启动之前加载 Bootkit。

- 内核 Rootkit:这些工具包可替换 OS 内核的一部分,因此,Rootkit 可在 OS 加载时自动启动。

- Rootkit 驱动程序:这些工具包假装成其中一个操作系统用于与 VM 组件通信的受信任驱动程序。

安全启动与受度量启动之间的区别是什么?

在安全启动链中,启动过程中的每个步骤都会检查后续步骤的加密签名。 例如,BIOS 会检查加载程序中的签名,而加载程序会检查它所加载的所有内核对象中的签名,依此类推。 如有任何对象泄密,则签名将不匹配,VM 也就不会启动。 有关详细信息,请参阅安全启动。

受信任启动与 Hyper-V 受保护的虚拟机有何差别?

Hyper-V 防护的 VM 目前仅在 Hyper-V 上可用。 Hyper-V 防护的 VM通常与 Guarded Fabric 一同部署。 Guarded Fabric 由一个主机保护服务 (HGS)、一个或多个受保护的主机以及一组受防护的 VM 组成。 Hyper-V 受防护的 VM 用于必须保护 VM 的数据和状态不受各种行动者影响的结构中。 这些行动者既包括结构管理员,也包括可能在 Hyper-V 主机上运行的不受信任的软件。

受信任启动可作为独立的 VM 或虚拟机规模集部署在 Azure 上,而无需其他 HGS 部署和管理。 可以使用简单的部署更改或 Azure 门户上的复选框来启用所有受信任的启动功能。

VM 客户机状态 (VMGS) 是什么?

虚拟机来宾状态 (VMGS) 专用于可信启动虚拟机。 它是 Azure 管理的 Blob,包含统一可扩展固件接口 (UEFI) 安全启动签名数据库和其他安全信息。 VMGS Blob 的生命周期与操作系统磁盘的生命周期相关联。

支持的功能和部署

本部分讨论“Trusted Launch”支持的功能和部署。

是否支持使用“受信任启动”的 Arm64 VM 大小和映像?

是的,Arm64 VM 支持受信任的启动。 在 Azure 市场中提供具有可信启动的 Arm64 映像。 可以使用经过验证的市场镜像在这些 Arm64 实例上部署可信启动。

Azure Compute Gallery 是否受信任启动支持?

受信任启动目前允许通过 Azure Compute Gallery(以前称为“共享映像库”)创建和共享映像。 映像源可以是:

- 现有的通用或专用 Azure VM。

- 现有的托管磁盘或快照。

- 虚拟硬盘(VHD)或来自另一个图库的映像版本。

有关使用 Azure Compute Gallery 部署受信任启动 VM 的详细信息,请参阅部署受信任启动 VM。

Azure 备份是否受信任启动支持?

受信任启动目前支持 Azure 备份。 有关详细信息,请参阅 Azure VM 备份的支持矩阵。

启用受信任启动后,Azure 备份是否继续工作?

启用受信任启动后,使用增强策略配置的备份将继续备份 VM。

受信任启动是否支持临时 OS 磁盘?

受信任启动支持临时 OS 磁盘。 有关详细信息,请参阅临时 OS 磁盘的可信启动。

注意事项

对于使用临时磁盘创建的受信任启动虚拟机,创建 VM 后由虚拟受信任的平台模块 (vTPM) 生成或密封的密钥和机密可能不会在重新映像等操作和平台事件(如服务修复)中保留。

受信任启动的安全功能是否也适用于数据磁盘?

受信任启动通过证明其启动完整性为虚拟机中托管的操作系统提供基础安全性。 受信任的启动安全功能仅适用于运行 OS 和 OS 磁盘,它们不适用于数据磁盘中存储的数据磁盘或 OS 二进制文件。 有关详细信息,请参阅受信任启动概述

是否可以使用在启用受信任启动之前创建的备份来还原 VM?

将现有第 2 代 VM 升级到受信任启动之前创建的备份可用于还原整个 VM 或单个数据磁盘。 它们只能用于还原或替换整个系统,而不能用于仅替换OS磁盘。

如何查找支持受信任启动的 VM 大小?

请参阅 支持受信任启动的第 2 代 VM 大小的列表,其中包括 x64 和 Arm64 大小。

使用以下命令检查第 2 代 VM 大小是否不支持受信任启动。

subscription="<yourSubID>"

region="chinanorth2"

vmSize="Standard_NC12s_v3"

az vm list-skus --resource-type virtualMachines --location $region --query "[?name=='$vmSize'].capabilities" --subscription $subscription

如何验证操作系统映像是否支持可信启动?

请参阅受信任启动支持的 OS 版本列表。

x64 和 Arm64 Gen2 映像都可以支持受信任的启动。 对于 Arm64 映像,CLI/PowerShell 输出会将 architecture 显示为 Arm64,并且 features 会包含 SecurityType,其中包含 TrustedLaunch 或 TrustedLaunchSupported。

市�平台 OS 映像

使用以下命令检查 Azure Marketplace OS 映像是否支持受信任启动功能。

az vm image show --urn "MicrosoftWindowsServer:WindowsServer:2022-datacenter-azure-edition:latest"

响应类似于以下格式。 如果 hyperVGeneration 为 V2,并且 SecurityType 在输出中包含 TrustedLaunch,则第 2 代 OS 映像支持受信任启动。

{

"architecture": "x64",

"automaticOsUpgradeProperties": {

"automaticOsUpgradeSupported": false

},

"dataDiskImages": [],

"disallowed": {

"vmDiskType": "Unmanaged"

},

"extendedLocation": null,

"features": [

{

"name": "SecurityType",

"value": "TrustedLaunchAndConfidentialVmSupported"

},

{

"name": "IsAcceleratedNetworkSupported",

"value": "True"

},

{

"name": "DiskControllerTypes",

"value": "SCSI, NVMe"

},

{

"name": "IsHibernateSupported",

"value": "True"

}

],

"hyperVGeneration": "V2",

"id": "/Subscriptions/00000000-0000-0000-0000-00000000000/Providers/Microsoft.Compute/Locations/chinanorth2/Publishers/MicrosoftWindowsServer/ArtifactTypes/VMImage/Offers/WindowsServer/Skus/2022-datacenter-azure-edition/Versions/20348.1906.230803",

"imageDeprecationStatus": {

"alternativeOption": null,

"imageState": "Active",

"scheduledDeprecationTime": null

},

"location": "chinanorth2",

"name": "20348.1906.230803",

"osDiskImage": {

"operatingSystem": "Windows",

"sizeInGb": 127

},

"plan": null,

"tags": null

}

对于 Arm64 市场映像(例如 Canonical:0001-com-ubuntu-server-jammy:22_04-lts-arm64:latest),输出将显示 "architecture": "Arm64" 和包含 SecurityType 的 TrustedLaunchSupported。

Azure Compute Gallery OS 映像

使用以下命令检查 Azure Compute Gallery OS 映像是否支持受信任启动。

az sig image-definition show `

--gallery-image-definition myImageDefinition `

--gallery-name myImageGallery `

--resource-group myImageGalleryRg

响应类似于以下格式。 如果 hyperVGeneration 是 V2,并且 SecurityType 在输出中包含 TrustedLaunch,则第 2 代 OS 映像支持可信启动。

{

"architecture": "x64",

"features": [

{

"name": "SecurityType",

"value": "TrustedLaunchSupported"

}

],

"hyperVGeneration": "V2",

"id": "/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/myImageGalleryRg/providers/Microsoft.Compute/galleries/myImageGallery/images/myImageDefinition",

"identifier": {

"offer": "myImageDefinition",

"publisher": "myImageDefinition",

"sku": "myImageDefinition"

},

"location": "chinanorth2",

"name": "myImageDefinition",

"osState": "Generalized",

"osType": "Windows",

"provisioningState": "Succeeded",

"recommended": {

"memory": {

"max": 32,

"min": 1

},

"vCPUs": {

"max": 16,

"min": 1

}

},

"resourceGroup": "myImageGalleryRg",

"tags": {},

"type": "Microsoft.Compute/galleries/images"

}

在升级到受信任的启动之前,如何验证 Gen1 或 Gen2 VM 的安全启动兼容性?

若要在迁移到受信任的启动之前自行评估现有 Gen1/Gen2 Linux VM 中是否存在不受信任的启动组件或内核模块,可以使用 SBInfo Linux 安全包中的工具

- 连接到 Azure Linux Gen1/Gen2 VM。

- 安装适用于正在运行的 VM 发行版的 SBInfo 工具。 它位于 Linux 安全数据包中。

有关特定发行版的工具安装命令,请参阅 Linux 可信启动和安全启动验证。

外部通信驱动程序如何与受信任启动虚拟机配合操作?

添加组件对象模型 (COM) 端口要求禁用安全启动。 受信任启动 VM 会默认禁用 COM 端口。

作为默认设置的受信任启动 (TLaD)

什么是将受信任的启动作为默认值?

受信任的启动 (TLaD) 目前以预览版提供,适用于 Azure 门户、PowerShell 和 CLI 的所有客户端。 有关详细信息,请参阅 受信任的启动默认值(预览版)。

TLaD 是否会对现有的 VM 和规模集产生影响?

作为默认设置,受信任的启动不会更改您环境中已运行的现有 Azure 虚拟机和规模集

是否需要更新自动化脚本或部署模板?

需要更新以下资源提供程序的 API 版本,以在预览版中验证受信任的启动默认端到端体验:

-

Microsoft.Compute/virtualMachines- API 版本2021-11-01或更高版本。 -

Microsoft.Compute/virtualMachineScaleSets- API 版本2021-11-01或更高版本。

我目前在使用不带受信任启动的 Gen2 VM 或规模集,希望在 TLaD 正式发布后继续使用非受信任启动配置

受信任的启动 VM 提供基础计算安全性,无需额外付费。 我们强烈建议不要对新的虚拟机或规模集部署禁用它们。 请通过 Trusted launch default feedback 与我们联系。

如果明确需要禁用受信任启动,请参阅 我是否可以为新部署禁用受信任启动。

在哪些可能的情况下我必须绕过 VM 或规模集的受信任启动默认设置?

如果以下任一情况适用于你的 Gen2 VM 或规模集部署,则需要显式绕过受信任启动默认设置:

- Gen2 VM 用于通过

TrustedLaunchSupported或 Packer 生成TrustedLaunchAndConfidentialVMSupported、ConfidentialVMSupported或 Azure 计算库 的映像。 或 - Gen2 VM 用于创建 托管映像*。 或

- Gen2 Linux VM 需要启用 休眠 。

注意事项

对于托管映像,请使用 Azure 计算资源库 以获取最新功能。 只有通过 Azure Compute Gallery,才支持所有新功能(如 ARM64、受信任启动和机密 VM)。

可以在新 VM 部署时禁用受信任启动吗?

可信启动 VM 提供基础计算安全性。 强烈建议不要为新的 VM 或规模集部署禁用它们,除非部署依赖于:

可以使用具有 securityType 值的 Standard 参数,通过 Azure PowerShell (v10.3.0+) 和 Azure CLI (v2.53.0+) 在新 VM 或规模集部署中禁用受信任启动。

注意事项

- 如果订阅在

securityType命名空间下注册了功能标志Standard,则可以使用具有值UseStandardSecurityType的参数Microsoft.Compute。 有关启用所需功能的步骤 ,请参阅 Azure 订阅中的设置功能 。 - 除非使用自定义未签名内核或驱动程序,否则不建议禁用安全启动。

如果需要禁用安全启动,请在 VM 的配置下清除“启用安全启动”选项。

使用值为 securityProfile 的 securityType 参数的 ARM 模板的 Standard 元素示例

"securityProfile": {

"securityType": "Standard",

"uefiSettings": "[null()]"

}

故障排除问题

本部分解答了有关特定状态、启动类型和常见启动问题的问题。

当我的受信任的启动虚拟机出现部署失败时,我该怎么办?

本部分提供了有关受信任启动部署失败的更多详细信息,使你能够采取适当的措施来防止这些故障。

Virtual machine <vm name> failed to create from the selected snapshot because the virtual Trusted Platform Module (vTPM) state is locked.

To proceed with the VM creation, please select a different snapshot without a locked vTPM state.

For more assistance, please refer to "Troubleshooting locked vTPM state" in FAQ page at https://docs.azure.cn/virtual-machines/trusted-launch-faq.

当提供的快照或还原点由于以下原因无法访问或无法使用时,就会发生此部署错误:

- 虚拟机来宾状态 (VMGS) 损坏。

- vTPM 处于锁定状态。

- 一个或多个关键 vTPM 索引处于无效状态。

如果虚拟机上运行的用户或工作负载在 vTPM 上设置锁或修改关键 vTPM 索引使 vTPM 处于无效状态,则可能会发生上述原因。

使用相同的快照或还原点重试会导致相同的失败。

解决方法:

- 在生成快照或还原点的源受信任启动 VM 上,必须纠正 vTPM 错误。

- 对于虚拟机上工作负载修改的 vTPM 状态,需要使用相同的方法来检查错误状态,并将 vTPM 恢复到无错误状态。

- 对于使用受信任的平台模块 (TPM) 工具修改的 vTPM 状态,应使用相同的工具来检查错误状态并将 vTPM 置于非错误状态。

在快照或还原点消除了这些错误后,就可以使用它创建新的受信任启动 VM。

为什么受信任启动 VM 无法正确启动?

如果从 UEFI(来宾固件)、启动程序、OS 或启动驱动程序中检测到未签名的组件,则受信任的启动 VM 不会启动。 如果在启动过程中遇到未签名或不受信任的启动组件,并且报告安全启动失败,则受信任启动 VM 中的安全启动设置将无法启动。

注意事项

直接从 Azure 市场映像创建的受信任启动 VM 不应遇到安全启动失败。 具有 Azure 市场的原始映像源和从受信任启动 VM 创建的快照的 Azure Compute Gallery 映像也不会遇到这些错误。

如何在 Azure 门户中验证无启动的情况?

当 VM 因安全启动失败而不可用时, no-boot 表示 VM 具有不由受信任的颁发机构签名的 OS 组件,这会阻止启动受信任的启动 VM。 在 VM 部署中,可能会在 Azure 门户中看到资源运行状况中的信息,指出安全启动中存在验证错误。

若要从 VM 配置页访问资源运行状况,请转到“帮助”窗格下的“资源运行状况”。

如果您已验证无启动是由安全启动失败造成的:

- 您正在使用的映像是一个较旧的版本,它可能包含一个或多个不受信任的启动组件,并且正处于弃用过程。 若要修复过时的映像,请更新到受支持的较新的映像版本。

- 您使用的映像可能并非来自官方市场来源,或其启动组件已被修改,包含未签名或不受信任的启动组件。 若要验证映像是否具有未签名或不受信任的启动组件,请参阅以下“验证安全启动失败”部分。

- 如果上述两种方案不适用,VM 可能感染了恶意软件 (Bootkit/Rootkit)。 在评估要安装的所有软件时,请考虑删除 VM 并从同一源映像重新创建新 VM。

为什么我的受信任启动 VM 显示内存少了 50MB?

使用受信任启动时,会创建一个通常称为“paravisor”的执行环境,并在 VM 内部运行该环境。 paravisor 通常会使用大约 50MB 的内存,该部分内存会在客户操作系统中显示为“保留”状态。

验证安全启动失败

本部分可帮助你验证安全启动失败。

Linux 可信启动虚拟机

若要验证哪些启动组件负责 Azure Linux 受信任启动 VM 中的安全启动失败,可以使用 SBInfo Linux 安全包中的工具

- 关闭安全启动。

- 连接到 Azure Linux 受信任启动 VM。

- 安装适用于正在运行的 VM 发行版的 SBInfo 工具。 它驻留在 Linux 安全包中

以下命令适用于 Ubuntu、Debian 和其他基于 Debian 的发行版。

echo "deb [arch=amd64] http://packages.microsoft.com/repos/azurecore/ trusty main" | sudo tee -a /etc/apt/sources.list.d/azure.list

echo "deb [arch=amd64] http://packages.microsoft.com/repos/azurecore/ xenial main" | sudo tee -a /etc/apt/sources.list.d/azure.list

echo "deb [arch=amd64] http://packages.microsoft.com/repos/azurecore/ bionic main" | sudo tee -a /etc/apt/sources.list.d/azure.list

wget https://packages.microsoft.com/keys/microsoft.asc

wget https://packages.microsoft.com/keys/msopentech.asc

sudo apt-key add microsoft.asc && sudo apt-key add msopentech.asc

sudo apt update && sudo apt install azure-security

安装适合你的发行版的 Linux 安全数据包后,运行 sbinfo 命令,通过显示所有未签名的模块、内核和启动加载程序来验证哪些启动组件导致安全启动失败。

sudo sbinfo -u -m -k -b

若要了解有关 SBInfo 诊断工具的详细信息,请运行 sudo sbinfo -help。

为什么我收到启动完整性监控故障?

Azure VM 的受信任启动将受到监视,以识别高级威胁。 如果检测到此类威胁,将触发警报。 仅当已启用 Microsoft Defender for Cloud 中的增强的安全性功能时,警报才可用。

Microsoft Defender for Cloud 定期执行认证。 如果证明失败,将触发中等严重性警报。 受信任启动证明可能出于以下原因而失败:

- 经过验证的信息(包括受信任计算基础 (TCB) 的日志)与受信任基线不符(如启用安全启动时)。 任何偏差都表明加载了不受信任的模块,并且 OS 可能遭到入侵。

- 无法验证该证明声明是否源自受证明 VM 的 vTPM。 验证失败表明存在恶意软件,并且可能拦截发送到 TPM 的流量。

- VM 上的证明扩展未响应。 无响应扩展表示恶意软件或 OS 管理员发起了拒绝服务攻击。

证书

本部分提供有关证书的信息。

如何通过可信启动 VM 建立信任根?

虚拟 TPM AK 公共证书让你能够查看完整证书链(根证书和中间证书)的相关信息,帮助你验证证书和根链中的信任。 它提供有关实例属性的信息,以便可以追溯到完整链。 它可确保你持续拥有受信任启动的最高安全状况

下载说明

包证书由 .p7b(完整证书颁发机构)和 .cer(中间证书颁发机构)组成,显示签名和证书颁发机构。 请复制相关内容,并使用证书工具来检查和评估证书的详细信息。

选择下载以下的 Azure 虚拟 TPM 根证书颁发机构 2023 的 .crt 文件

选择查看根证书的 .cert 内容

Azure 虚拟 TPM 根证书颁发机构 2023

-----BEGIN CERTIFICATE-----

MIIFsDCCA5igAwIBAgIQUfQx2iySCIpOKeDZKd5KpzANBgkqhkiG9w0BAQwFADBp

MQswCQYDVQQGEwJVUzEeMBwGA1UEChMVTWljcm9zb2Z0IENvcnBvcmF0aW9uMTow

OAYDVQQDEzFBenVyZSBWaXJ0dWFsIFRQTSBSb290IENlcnRpZmljYXRlIEF1dGhv

cml0eSAyMDIzMB4XDTIzMDYwMTE4MDg1M1oXDTQ4MDYwMTE4MTU0MVowaTELMAkG

A1UEBhMCVVMxHjAcBgNVBAoTFU1pY3Jvc29mdCBDb3Jwb3JhdGlvbjE6MDgGA1UE

AxMxQXp1cmUgVmlydHVhbCBUUE0gUm9vdCBDZXJ0aWZpY2F0ZSBBdXRob3JpdHkg

MjAyMzCCAiIwDQYJKoZIhvcNAQEBBQADggIPADCCAgoCggIBALoMMwvdRJ7+bW00

adKE1VemNqJS+268Ure8QcfZXVOsVO22+PL9WRoPnWo0r5dVoomYGbobh4HC72s9

sGY6BGRe+Ui2LMwuWnirBtOjaJ34r1ZieNMcVNJT/dXW5HN/HLlm/gSKlWzqCEx6

gFFAQTvyYl/5jYI4Oe05zJ7ojgjK/6ZHXpFysXnyUITJ9qgjn546IJh/G5OMC3mD

fFU7A/GAi+LYaOHSzXj69Lk1vCftNq9DcQHtB7otO0VxFkRLaULcfu/AYHM7FC/S

q6cJb9Au8K/IUhw/5lJSXZawLJwHpcEYzETm2blad0VHsACaLNucZL5wBi8GEusQ

9Wo8W1p1rUCMp89pufxa3Ar9sYZvWeJlvKggWcQVUlhvvIZEnT+fteEvwTdoajl5

qSvZbDPGCPjb91rSznoiLq8XqgQBBFjnEiTL+ViaZmyZPYUsBvBY3lKXB1l2hgga

hfBIag4j0wcgqlL82SL7pAdGjq0Fou6SKgHnkkrV5CNxUBBVMNCwUoj5mvEjd5mF

7XPgfM98qNABb2Aqtfl+VuCkU/G1XvFoTqS9AkwbLTGFMS9+jCEU2rw6wnKuGv1T

x9iuSdNvsXt8stx4fkVeJvnFpJeAIwBZVgKRSTa3w3099k0mW8qGiMnwCI5SfdZ2

SJyD4uEmszsnieE6wAWd1tLLg1jvAgMBAAGjVDBSMA4GA1UdDwEB/wQEAwIBhjAP

BgNVHRMBAf8EBTADAQH/MB0GA1UdDgQWBBRL/iZalMH2M8ODSCbd8+WwZLKqlTAQ

BgkrBgEEAYI3FQEEAwIBADANBgkqhkiG9w0BAQwFAAOCAgEALgNAyg8I0ANNO/8I

2BhpTOsbywN2YSmShAmig5h4sCtaJSM1dRXwA+keY6PCXQEt/PRAQAiHNcOF5zbu

OU1Bw/Z5Z7k9okt04eu8CsS2Bpc+POg9js6lBtmigM5LWJCH1goMD0kJYpzkaCzx

1TdD3yjo0xSxgGhabk5Iu1soD3OxhUyIFcxaluhwkiVINt3Jhy7G7VJTlEwkk21A

oOrQxUsJH0f2GXjYShS1r9qLPzLf7ykcOm62jHGmLZVZujBzLIdNk1bljP9VuGW+

cISBwzkNeEMMFufcL2xh6s/oiUnXicFWvG7E6ioPnayYXrHy3Rh68XLnhfpzeCzv

bz/I4yMV38qGo/cAY2OJpXUuuD/ZbI5rT+lRBEkDW1kxHP8cpwkRwGopV8+gX2KS

UucIIN4l8/rrNDEX8T0b5U+BUqiO7Z5YnxCya/H0ZIwmQnTlLRTU2fW+OGG+xyIr

jMi/0l6/yWPUkIAkNtvS/yO7USRVLPbtGVk3Qre6HcqacCXzEjINcJhGEVg83Y8n

M+Y+a9J0lUnHytMSFZE85h88OseRS2QwqjozUo2j1DowmhSSUv9Na5Ae22ycciBk

EZSq8a4rSlwqthaELNpeoTLUk6iVoUkK/iLvaMvrkdj9yJY1O/gvlfN2aiNTST/2

bd+PA4RBToG9rXn6vNkUWdbLibU=

-----END CERTIFICATE-----

选择以查看 .p7b 内容(根 + ICA-01)

全局虚拟 TPM CA - 01:

-----BEGIN CERTIFICATE-----

MIIRKQYJKoZIhvcNAQcCoIIRGjCCERYCAQExADCCBbMGCSqGSIb3DQEHAaCCBaQE

ggWgMIIFnDCCA4SgAwIBAgITMwAAAALA0XtLj5ecNQAAAAAAAjANBgkqhkiG9w0B

AQwFADBpMQswCQYDVQQGEwJVUzEeMBwGA1UEChMVTWljcm9zb2Z0IENvcnBvcmF0

aW9uMTowOAYDVQQDEzFBenVyZSBWaXJ0dWFsIFRQTSBSb290IENlcnRpZmljYXRl

IEF1dGhvcml0eSAyMDIzMB4XDTIzMDYwODE3NTMwNFoXDTI1MTEwMzE3NTMwNFow

JTEjMCEGA1UEAxMaR2xvYmFsIFZpcnR1YWwgVFBNIENBIC0gMDEwggEiMA0GCSqG

SIb3DQEBAQUAA4IBDwAwggEKAoIBAQC/NqouHGBovTadw1GLMQYNxWrEciPSh7gE

7VxsfbbPCE0SfTO80OF2raLdRYN2gEWE2Dr8+TDUuAb/WBFyczhU1aHFPssg8B3/

DT6pTXlDlohLLPWkjYU+OuT1/Ls7RzjQBe2se/MJyPaIJXI6KgCwePw7EcWFChe8

aCTUMHYBG0Ju4xNlMTUd/tcu6a53CXn6Nq48umwlaJelRh+i1f0vcwB2CY/v+Rli

wb/8DM5Ed9FUHZOKyp5Vnaw9GWloM46sLQT/fdHB0jmugfNZzafkkhQAYiNL3jYN

YFZH5/IgUfYJ/yybwnwoxOdV2NV0Q2i+P5Pcb0WNGaJY47aqOj8BAgMBAAGjggF/

MIIBezASBgNVHRMBAf8ECDAGAQH/AgEAMA4GA1UdDwEB/wQEAwICBDAXBgNVHSUE

EDAOBgVngQUIAQYFZ4EFCAMwHQYDVR0OBBYEFP/2zueowUhpKMuKS/LYgYG1bYCB

MB8GA1UdIwQYMBaAFEv+JlqUwfYzw4NIJt3z5bBksqqVMHYGA1UdHwRvMG0wa6Bp

oGeGZWh0dHA6Ly93d3cubWljcm9zb2Z0LmNvbS9wa2lvcHMvY3JsL0F6dXJlJTIw

VmlydHVhbCUyMFRQTSUyMFJvb3QlMjBDZXJ0aWZpY2F0ZSUyMEF1dGhvcml0eSUy

MDIwMjMuY3JsMIGDBggrBgEFBQcBAQR3MHUwcwYIKwYBBQUHMAKGZ2h0dHA6Ly93

d3cubWljcm9zb2Z0LmNvbS9wa2lvcHMvY2VydHMvQXp1cmUlMjBWaXJ0dWFsJTIw

VFBNJTIwUm9vdCUyMENlcnRpZmljYXRlJTIwQXV0aG9yaXR5JTIwMjAyMy5jcnQw

DQYJKoZIhvcNAQEMBQADggIBAEhTwx26W+Xap7zXExbAwnHYtN6kB4dIGXdgQIiQ

y5OQltsSj2jx7qZ/af5n5OnTBQ+gXM8siVipgaAIdBkbGgOjCb6b6MTe1YpFAH4f

Qv8eVwTVDziBMD0EKI30h0JbFKLdSdKe48O9Lw+T2b0PBXvMFJOSdZT7meGIkpNx

SqmAZ+RNyreLxil9knNjF5ymPT0RcGK52+MwGlElBb/jc+snhr+ZJZ1grjFky9Nz

jCTiE5SG+6H3YgiHCqfXr0L3NRt/QZ5IgkuGkNPeMvn4JjevFwAhXFxBqJYJ7mY6

1MJuWTdyhhoUJgzmZo1hS+GNyuMKaKBLreUwtc1y7LRH3YGGed57HbQ9bmyMdhO7

x8KZNrBDX2/cRLzrCmpSUldmKMu9G4dpzXpde4pFMObiVFrGRq8/9HMOJwZlQvzh

wQp0PUMY/gIU5rf23n1M1M36tM5g5CEzxQUGtVaG9ABTJQ2zijD5wDo840vbznyK

t3ihimrUs+LqpPDNXyxbwvibcZidwSdhu0QmUoyYsgSP2Zff5E8ks53h2xQSM3zz

2qaWVS1vVqG4zC0EfRnO65ogPPfrtK6ZiFmVHSWP9vPkFcUNYDnYQXW/TArO/JCe

2I++GClM7AcDQwWLxcopzskGQdHNM1zMsprRRwYaVpTJH67xeNda6+Y7IOPJYTvy

oXHPoIILVDCCBZwwggOEoAMCAQICEzMAAAACwNF7S4+XnDUAAAAAAAIwDQYJKoZI

hvcNAQEMBQAwaTELMAkGA1UEBhMCVVMxHjAcBgNVBAoTFU1pY3Jvc29mdCBDb3Jw

b3JhdGlvbjE6MDgGA1UEAxMxQXp1cmUgVmlydHVhbCBUUE0gUm9vdCBDZXJ0aWZp

Y2F0ZSBBdXRob3JpdHkgMjAyMzAeFw0yMzA2MDgxNzUzMDRaFw0yNTExMDMxNzUz

MDRaMCUxIzAhBgNVBAMTGkdsb2JhbCBWaXJ0dWFsIFRQTSBDQSAtIDAxMIIBIjAN

BgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAvzaqLhxgaL02ncNRizEGDcVqxHIj

0oe4BO1cbH22zwhNEn0zvNDhdq2i3UWDdoBFhNg6/Pkw1LgG/1gRcnM4VNWhxT7L

IPAd/w0+qU15Q5aISyz1pI2FPjrk9fy7O0c40AXtrHvzCcj2iCVyOioAsHj8OxHF

hQoXvGgk1DB2ARtCbuMTZTE1Hf7XLumudwl5+jauPLpsJWiXpUYfotX9L3MAdgmP

7/kZYsG//AzORHfRVB2TisqeVZ2sPRlpaDOOrC0E/33RwdI5roHzWc2n5JIUAGIj

S942DWBWR+fyIFH2Cf8sm8J8KMTnVdjVdENovj+T3G9FjRmiWOO2qjo/AQIDAQAB

o4IBfzCCAXswEgYDVR0TAQH/BAgwBgEB/wIBADAOBgNVHQ8BAf8EBAMCAgQwFwYD

VR0lBBAwDgYFZ4EFCAEGBWeBBQgDMB0GA1UdDgQWBBT/9s7nqMFIaSjLikvy2IGB

tW2AgTAfBgNVHSMEGDAWgBRL/iZalMH2M8ODSCbd8+WwZLKqlTB2BgNVHR8EbzBt

MGugaaBnhmVodHRwOi8vd3d3Lm1pY3Jvc29mdC5jb20vcGtpb3BzL2NybC9BenVy

ZSUyMFZpcnR1YWwlMjBUUE0lMjBSb290JTIwQ2VydGlmaWNhdGUlMjBBdXRob3Jp

dHklMjAyMDIzLmNybDCBgwYIKwYBBQUHAQEEdzB1MHMGCCsGAQUFBzAChmdodHRw

Oi8vd3d3Lm1pY3Jvc29mdC5jb20vcGtpb3BzL2NlcnRzL0F6dXJlJTIwVmlydHVh

bCUyMFRQTSUyMFJvb3QlMjBDZXJ0aWZpY2F0ZSUyMEF1dGhvcml0eSUyMDIwMjMu

Y3J0MA0GCSqGSIb3DQEBDAUAA4ICAQBIU8Mdulvl2qe81xMWwMJx2LTepAeHSBl3

YECIkMuTkJbbEo9o8e6mf2n+Z+Tp0wUPoFzPLIlYqYGgCHQZGxoDowm+m+jE3tWK

RQB+H0L/HlcE1Q84gTA9BCiN9IdCWxSi3UnSnuPDvS8Pk9m9DwV7zBSTknWU+5nh

iJKTcUqpgGfkTcq3i8YpfZJzYxecpj09EXBiudvjMBpRJQW/43PrJ4a/mSWdYK4x

ZMvTc4wk4hOUhvuh92IIhwqn169C9zUbf0GeSIJLhpDT3jL5+CY3rxcAIVxcQaiW

Ce5mOtTCblk3coYaFCYM5maNYUvhjcrjCmigS63lMLXNcuy0R92Bhnneex20PW5s

jHYTu8fCmTawQ19v3ES86wpqUlJXZijLvRuHac16XXuKRTDm4lRaxkavP/RzDicG

ZUL84cEKdD1DGP4CFOa39t59TNTN+rTOYOQhM8UFBrVWhvQAUyUNs4ow+cA6PONL

2858ird4oYpq1LPi6qTwzV8sW8L4m3GYncEnYbtEJlKMmLIEj9mX3+RPJLOd4dsU

EjN889qmllUtb1ahuMwtBH0ZzuuaIDz367SumYhZlR0lj/bz5BXFDWA52EF1v0wK

zvyQntiPvhgpTOwHA0MFi8XKKc7JBkHRzTNczLKa0UcGGlaUyR+u8XjXWuvmOyDj

yWE78qFxzzCCBbAwggOYoAMCAQICEFH0MdoskgiKTing2SneSqcwDQYJKoZIhvcN

AQEMBQAwaTELMAkGA1UEBhMCVVMxHjAcBgNVBAoTFU1pY3Jvc29mdCBDb3Jwb3Jh

dGlvbjE6MDgGA1UEAxMxQXp1cmUgVmlydHVhbCBUUE0gUm9vdCBDZXJ0aWZpY2F0

ZSBBdXRob3JpdHkgMjAyMzAeFw0yMzA2MDExODA4NTNaFw00ODA2MDExODE1NDFa

MGkxCzAJBgNVBAYTAlVTMR4wHAYDVQQKExVNaWNyb3NvZnQgQ29ycG9yYXRpb24x

OjA4BgNVBAMTMUF6dXJlIFZpcnR1YWwgVFBNIFJvb3QgQ2VydGlmaWNhdGUgQXV0

aG9yaXR5IDIwMjMwggIiMA0GCSqGSIb3DQEBAQUAA4ICDwAwggIKAoICAQC6DDML

3USe/m1tNGnShNVXpjaiUvtuvFK3vEHH2V1TrFTttvjy/VkaD51qNK+XVaKJmBm6

G4eBwu9rPbBmOgRkXvlItizMLlp4qwbTo2id+K9WYnjTHFTSU/3V1uRzfxy5Zv4E

ipVs6ghMeoBRQEE78mJf+Y2CODntOcye6I4Iyv+mR16RcrF58lCEyfaoI5+eOiCY

fxuTjAt5g3xVOwPxgIvi2Gjh0s14+vS5Nbwn7TavQ3EB7Qe6LTtFcRZES2lC3H7v

wGBzOxQv0qunCW/QLvCvyFIcP+ZSUl2WsCycB6XBGMxE5tm5WndFR7AAmizbnGS+

cAYvBhLrEPVqPFtada1AjKfPabn8WtwK/bGGb1niZbyoIFnEFVJYb7yGRJ0/n7Xh

L8E3aGo5eakr2Wwzxgj42/da0s56Ii6vF6oEAQRY5xIky/lYmmZsmT2FLAbwWN5S

lwdZdoYIGoXwSGoOI9MHIKpS/Nki+6QHRo6tBaLukioB55JK1eQjcVAQVTDQsFKI

+ZrxI3eZhe1z4HzPfKjQAW9gKrX5flbgpFPxtV7xaE6kvQJMGy0xhTEvfowhFNq8

OsJyrhr9U8fYrknTb7F7fLLceH5FXib5xaSXgCMAWVYCkUk2t8N9PfZNJlvKhojJ

8AiOUn3Wdkicg+LhJrM7J4nhOsAFndbSy4NY7wIDAQABo1QwUjAOBgNVHQ8BAf8E

BAMCAYYwDwYDVR0TAQH/BAUwAwEB/zAdBgNVHQ4EFgQUS/4mWpTB9jPDg0gm3fPl

sGSyqpUwEAYJKwYBBAGCNxUBBAMCAQAwDQYJKoZIhvcNAQEMBQADggIBAC4DQMoP

CNADTTv/CNgYaUzrG8sDdmEpkoQJooOYeLArWiUjNXUV8APpHmOjwl0BLfz0QEAI

hzXDhec27jlNQcP2eWe5PaJLdOHrvArEtgaXPjzoPY7OpQbZooDOS1iQh9YKDA9J

CWKc5Ggs8dU3Q98o6NMUsYBoWm5OSLtbKA9zsYVMiBXMWpbocJIlSDbdyYcuxu1S

U5RMJJNtQKDq0MVLCR9H9hl42EoUta/aiz8y3+8pHDputoxxpi2VWbowcyyHTZNW

5Yz/VbhlvnCEgcM5DXhDDBbn3C9sYerP6IlJ14nBVrxuxOoqD52smF6x8t0YevFy

54X6c3gs728/yOMjFd/KhqP3AGNjiaV1Lrg/2WyOa0/pUQRJA1tZMRz/HKcJEcBq

KVfPoF9iklLnCCDeJfP66zQxF/E9G+VPgVKoju2eWJ8Qsmvx9GSMJkJ05S0U1Nn1

vjhhvsciK4zIv9Jev8lj1JCAJDbb0v8ju1EkVSz27RlZN0K3uh3KmnAl8xIyDXCY

RhFYPN2PJzPmPmvSdJVJx8rTEhWRPOYfPDrHkUtkMKo6M1KNo9Q6MJoUklL/TWuQ

HttsnHIgZBGUqvGuK0pcKrYWhCzaXqEy1JOolaFJCv4i72jL65HY/ciWNTv4L5Xz

dmojU0k/9m3fjwOEQU6Bva15+rzZFFnWy4m1MQA=

-----END CERTIFICATE-----

选择查看中间 CA 内容(ICA-01)

“全局虚拟 TPM CA - 01”(中间 CA) [.cer]:

-----BEGIN CERTIFICATE-----

MIIFnDCCA4SgAwIBAgITMwAAAALA0XtLj5ecNQAAAAAAAjANBgkqhkiG9w0BAQwF

ADBpMQswCQYDVQQGEwJVUzEeMBwGA1UEChMVTWljcm9zb2Z0IENvcnBvcmF0aW9u

MTowOAYDVQQDEzFBenVyZSBWaXJ0dWFsIFRQTSBSb290IENlcnRpZmljYXRlIEF1

dGhvcml0eSAyMDIzMB4XDTIzMDYwODE3NTMwNFoXDTI1MTEwMzE3NTMwNFowJTEj

MCEGA1UEAxMaR2xvYmFsIFZpcnR1YWwgVFBNIENBIC0gMDEwggEiMA0GCSqGSIb3

DQEBAQUAA4IBDwAwggEKAoIBAQC/NqouHGBovTadw1GLMQYNxWrEciPSh7gE7Vxs

fbbPCE0SfTO80OF2raLdRYN2gEWE2Dr8+TDUuAb/WBFyczhU1aHFPssg8B3/DT6p

TXlDlohLLPWkjYU+OuT1/Ls7RzjQBe2se/MJyPaIJXI6KgCwePw7EcWFChe8aCTU

MHYBG0Ju4xNlMTUd/tcu6a53CXn6Nq48umwlaJelRh+i1f0vcwB2CY/v+Rliwb/8

DM5Ed9FUHZOKyp5Vnaw9GWloM46sLQT/fdHB0jmugfNZzafkkhQAYiNL3jYNYFZH

5/IgUfYJ/yybwnwoxOdV2NV0Q2i+P5Pcb0WNGaJY47aqOj8BAgMBAAGjggF/MIIB

ezASBgNVHRMBAf8ECDAGAQH/AgEAMA4GA1UdDwEB/wQEAwICBDAXBgNVHSUEEDAO

BgVngQUIAQYFZ4EFCAMwHQYDVR0OBBYEFP/2zueowUhpKMuKS/LYgYG1bYCBMB8G

A1UdIwQYMBaAFEv+JlqUwfYzw4NIJt3z5bBksqqVMHYGA1UdHwRvMG0wa6BpoGeG

ZWh0dHA6Ly93d3cubWljcm9zb2Z0LmNvbS9wa2lvcHMvY3JsL0F6dXJlJTIwVmly

dHVhbCUyMFRQTSUyMFJvb3QlMjBDZXJ0aWZpY2F0ZSUyMEF1dGhvcml0eSUyMDIw

MjMuY3JsMIGDBggrBgEFBQcBAQR3MHUwcwYIKwYBBQUHMAKGZ2h0dHA6Ly93d3cu

bWljcm9zb2Z0LmNvbS9wa2lvcHMvY2VydHMvQXp1cmUlMjBWaXJ0dWFsJTIwVFBN

JTIwUm9vdCUyMENlcnRpZmljYXRlJTIwQXV0aG9yaXR5JTIwMjAyMy5jcnQwDQYJ

KoZIhvcNAQEMBQADggIBAEhTwx26W+Xap7zXExbAwnHYtN6kB4dIGXdgQIiQy5OQ

ltsSj2jx7qZ/af5n5OnTBQ+gXM8siVipgaAIdBkbGgOjCb6b6MTe1YpFAH4fQv8e

VwTVDziBMD0EKI30h0JbFKLdSdKe48O9Lw+T2b0PBXvMFJOSdZT7meGIkpNxSqmA

Z+RNyreLxil9knNjF5ymPT0RcGK52+MwGlElBb/jc+snhr+ZJZ1grjFky9NzjCTi

E5SG+6H3YgiHCqfXr0L3NRt/QZ5IgkuGkNPeMvn4JjevFwAhXFxBqJYJ7mY61MJu

WTdyhhoUJgzmZo1hS+GNyuMKaKBLreUwtc1y7LRH3YGGed57HbQ9bmyMdhO7x8KZ

NrBDX2/cRLzrCmpSUldmKMu9G4dpzXpde4pFMObiVFrGRq8/9HMOJwZlQvzhwQp0

PUMY/gIU5rf23n1M1M36tM5g5CEzxQUGtVaG9ABTJQ2zijD5wDo840vbznyKt3ih

imrUs+LqpPDNXyxbwvibcZidwSdhu0QmUoyYsgSP2Zff5E8ks53h2xQSM3zz2qaW

VS1vVqG4zC0EfRnO65ogPPfrtK6ZiFmVHSWP9vPkFcUNYDnYQXW/TArO/JCe2I++

GClM7AcDQwWLxcopzskGQdHNM1zMsprRRwYaVpTJH67xeNda6+Y7IOPJYTvyoXHP

-----END CERTIFICATE-----

选择以查看 .p7b 内容(根 + ICA-03)

全局虚拟 TPM 证书颁发机构 - 03:

-----BEGIN CERTIFICATE-----

MIIRKQYJKoZIhvcNAQcCoIIRGjCCERYCAQExADCCBbMGCSqGSIb3DQEHAaCCBaQE

ggWgMIIFnDCCA4SgAwIBAgITMwAAAAknQOWscnsOpgAAAAAACTANBgkqhkiG9w0B

AQwFADBpMQswCQYDVQQGEwJVUzEeMBwGA1UEChMVTWljcm9zb2Z0IENvcnBvcmF0

aW9uMTowOAYDVQQDEzFBenVyZSBWaXJ0dWFsIFRQTSBSb290IENlcnRpZmljYXRl

IEF1dGhvcml0eSAyMDIzMB4XDTI1MDQyNDE4MDExN1oXDTI3MDQyNDE4MDExN1ow

JTEjMCEGA1UEAxMaR2xvYmFsIFZpcnR1YWwgVFBNIENBIC0gMDMwggEiMA0GCSqG

SIb3DQEBAQUAA4IBDwAwggEKAoIBAQDYGYtis5ka0cxQkhU11jslgX6wzjR/UXQI

FdUn8juTUMJl91VokwUPX3WfXeog7mtbWyYWD8SI0BSnchRGlV8u3AhcW61/HetH

qmILtD0c75UATi+gsTQnpwKPA/m38MGGyXFETr3xHXjilUPfIhmxO4ImuNJ0R95b

ZYhxbLYmOZpVUcj8oz980An8HlIqSzrskQR6NiuEmikHkHc1/CpoNunrr8kQNPF6

gxexIrvXsKLUAuUqnNtcQWc/8Er5EN9+TdX6AOjUmKriVGbCInP1m/aC+DWH/+aJ

/8aDpKze6fe7OHh2BL9hxqIsmJAStIh4siRdLYTt8hKGmkdzOWnRAgMBAAGjggF/

MIIBezASBgNVHRMBAf8ECDAGAQH/AgEAMA4GA1UdDwEB/wQEAwICBDAXBgNVHSUE

EDAOBgVngQUIAQYFZ4EFCAMwHQYDVR0OBBYEFGcJhvj5gV6TrfnJZOcUCtqZywot

MB8GA1UdIwQYMBaAFEv+JlqUwfYzw4NIJt3z5bBksqqVMHYGA1UdHwRvMG0wa6Bp

oGeGZWh0dHA6Ly93d3cubWljcm9zb2Z0LmNvbS9wa2lvcHMvY3JsL0F6dXJlJTIw

VmlydHVhbCUyMFRQTSUyMFJvb3QlMjBDZXJ0aWZpY2F0ZSUyMEF1dGhvcml0eSUy

MDIwMjMuY3JsMIGDBggrBgEFBQcBAQR3MHUwcwYIKwYBBQUHMAKGZ2h0dHA6Ly93

d3cubWljcm9zb2Z0LmNvbS9wa2lvcHMvY2VydHMvQXp1cmUlMjBWaXJ0dWFsJTIw

VFBNJTIwUm9vdCUyMENlcnRpZmljYXRlJTIwQXV0aG9yaXR5JTIwMjAyMy5jcnQw

DQYJKoZIhvcNAQEMBQADggIBAJPP3Z2z1zhzUS3qSRVgyoUVnaxCGuMHzPQAZuoP

BVpzwKnv4HqyjMgT8pBtQqxkqAsg7KiqbPfO97bMCHcuqkkfHjw8yg6IYt01RjUj

VPKqlrsY2iw7hFWNWr8SGMa10JdNYNyf5dxob5+mKAwEOhLzKNwq9rM/uIvZky77

pNlyRLt55XEPfBMYdI9I8uQ5Uqmrw7mVJfERMfTBhSQF9BrcajAsaLcs7qEUyj0y

UdJfcgZkfCoUEUSPr3OwLHaYeV1J6VidhIYsYo53sXXal91d60NspYgei2nJFei/

+R3ESWnGbPBW+EQ4FbvZXxu57zUMX9mM7lC+GoXLvA6/vtKShEi9ZXl2PSnBQ/R2

A7b3AXyg4fmMLFausEk6OiuU8E/bvp+gPLOJ8YrX7SAJVuEn+koJaK5G7os5DMIh

7/KMl9cI9WxPwqoWjp4VBfrF4hDOCmKWrqtFUDQCML8qD8RTxlQKQtgeGAcNDfoA

uL9KVtSG5/iIhuyBEFYEHa3vRWbSaHCUzaHJsTmLcz4cp1VDdepzqZRVuErBzJKF

nBXbzRNW32EFmcAUKZImIsE5dgB7y7eiijf33VWNfWmK05fxzQziWFWRYlET4SVc

3jMnPBiY3N8BfK8EBOYbLvzo0qn2n3SAmPhYX3Ag6vbbIHd4Qc8DQKHRV0PB8D3j

PGmDoIILVDCCBZwwggOEoAMCAQICEzMAAAAJJ0DlrHJ7DqYAAAAAAAkwDQYJKoZI

hvcNAQEMBQAwaTELMAkGA1UEBhMCVVMxHjAcBgNVBAoTFU1pY3Jvc29mdCBDb3Jw

b3JhdGlvbjE6MDgGA1UEAxMxQXp1cmUgVmlydHVhbCBUUE0gUm9vdCBDZXJ0aWZp

Y2F0ZSBBdXRob3JpdHkgMjAyMzAeFw0yNTA0MjQxODAxMTdaFw0yNzA0MjQxODAx

MTdaMCUxIzAhBgNVBAMTGkdsb2JhbCBWaXJ0dWFsIFRQTSBDQSAtIDAzMIIBIjAN

BgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEA2BmLYrOZGtHMUJIVNdY7JYF+sM40

f1F0CBXVJ/I7k1DCZfdVaJMFD191n13qIO5rW1smFg/EiNAUp3IURpVfLtwIXFut

fx3rR6piC7Q9HO+VAE4voLE0J6cCjwP5t/DBhslxRE698R144pVD3yIZsTuCJrjS

dEfeW2WIcWy2JjmaVVHI/KM/fNAJ/B5SKks67JEEejYrhJopB5B3NfwqaDbp66/J

EDTxeoMXsSK717Ci1ALlKpzbXEFnP/BK+RDffk3V+gDo1Jiq4lRmwiJz9Zv2gvg1

h//mif/Gg6Ss3un3uzh4dgS/YcaiLJiQErSIeLIkXS2E7fIShppHczlp0QIDAQAB

o4IBfzCCAXswEgYDVR0TAQH/BAgwBgEB/wIBADAOBgNVHQ8BAf8EBAMCAgQwFwYD

VR0lBBAwDgYFZ4EFCAEGBWeBBQgDMB0GA1UdDgQWBBRnCYb4+YFek635yWTnFAra

mcsKLTAfBgNVHSMEGDAWgBRL/iZalMH2M8ODSCbd8+WwZLKqlTB2BgNVHR8EbzBt

MGugaaBnhmVodHRwOi8vd3d3Lm1pY3Jvc29mdC5jb20vcGtpb3BzL2NybC9BenVy

ZSUyMFZpcnR1YWwlMjBUUE0lMjBSb290JTIwQ2VydGlmaWNhdGUlMjBBdXRob3Jp

dHklMjAyMDIzLmNybDCBgwYIKwYBBQUHAQEEdzB1MHMGCCsGAQUFBzAChmdodHRw

Oi8vd3d3Lm1pY3Jvc29mdC5jb20vcGtpb3BzL2NlcnRzL0F6dXJlJTIwVmlydHVh

bCUyMFRQTSUyMFJvb3QlMjBDZXJ0aWZpY2F0ZSUyMEF1dGhvcml0eSUyMDIwMjMu

Y3J0MA0GCSqGSIb3DQEBDAUAA4ICAQCTz92ds9c4c1Et6kkVYMqFFZ2sQhrjB8z0

AGbqDwVac8Cp7+B6sozIE/KQbUKsZKgLIOyoqmz3zve2zAh3LqpJHx48PMoOiGLd

NUY1I1Tyqpa7GNosO4RVjVq/EhjGtdCXTWDcn+XcaG+fpigMBDoS8yjcKvazP7iL

2ZMu+6TZckS7eeVxD3wTGHSPSPLkOVKpq8O5lSXxETH0wYUkBfQa3GowLGi3LO6h

FMo9MlHSX3IGZHwqFBFEj69zsCx2mHldSelYnYSGLGKOd7F12pfdXetDbKWIHotp

yRXov/kdxElpxmzwVvhEOBW72V8bue81DF/ZjO5QvhqFy7wOv77SkoRIvWV5dj0p

wUP0dgO29wF8oOH5jCxWrrBJOjorlPBP276foDyzifGK1+0gCVbhJ/pKCWiuRu6L

OQzCIe/yjJfXCPVsT8KqFo6eFQX6xeIQzgpilq6rRVA0AjC/Kg/EU8ZUCkLYHhgH

DQ36ALi/SlbUhuf4iIbsgRBWBB2t70Vm0mhwlM2hybE5i3M+HKdVQ3Xqc6mUVbhK

wcyShZwV280TVt9hBZnAFCmSJiLBOXYAe8u3ooo3991VjX1pitOX8c0M4lhVkWJR

E+ElXN4zJzwYmNzfAXyvBATmGy786NKp9p90gJj4WF9wIOr22yB3eEHPA0Ch0VdD

wfA94zxpgzCCBbAwggOYoAMCAQICEFH0MdoskgiKTing2SneSqcwDQYJKoZIhvcN

AQEMBQAwaTELMAkGA1UEBhMCVVMxHjAcBgNVBAoTFU1pY3Jvc29mdCBDb3Jwb3Jh

dGlvbjE6MDgGA1UEAxMxQXp1cmUgVmlydHVhbCBUUE0gUm9vdCBDZXJ0aWZpY2F0

ZSBBdXRob3JpdHkgMjAyMzAeFw0yMzA2MDExODA4NTNaFw00ODA2MDExODE1NDFa

MGkxCzAJBgNVBAYTAlVTMR4wHAYDVQQKExVNaWNyb3NvZnQgQ29ycG9yYXRpb24x

OjA4BgNVBAMTMUF6dXJlIFZpcnR1YWwgVFBNIFJvb3QgQ2VydGlmaWNhdGUgQXV0

aG9yaXR5IDIwMjMwggIiMA0GCSqGSIb3DQEBAQUAA4ICDwAwggIKAoICAQC6DDML

3USe/m1tNGnShNVXpjaiUvtuvFK3vEHH2V1TrFTttvjy/VkaD51qNK+XVaKJmBm6

G4eBwu9rPbBmOgRkXvlItizMLlp4qwbTo2id+K9WYnjTHFTSU/3V1uRzfxy5Zv4E

ipVs6ghMeoBRQEE78mJf+Y2CODntOcye6I4Iyv+mR16RcrF58lCEyfaoI5+eOiCY

fxuTjAt5g3xVOwPxgIvi2Gjh0s14+vS5Nbwn7TavQ3EB7Qe6LTtFcRZES2lC3H7v

wGBzOxQv0qunCW/QLvCvyFIcP+ZSUl2WsCycB6XBGMxE5tm5WndFR7AAmizbnGS+

cAYvBhLrEPVqPFtada1AjKfPabn8WtwK/bGGb1niZbyoIFnEFVJYb7yGRJ0/n7Xh

L8E3aGo5eakr2Wwzxgj42/da0s56Ii6vF6oEAQRY5xIky/lYmmZsmT2FLAbwWN5S

lwdZdoYIGoXwSGoOI9MHIKpS/Nki+6QHRo6tBaLukioB55JK1eQjcVAQVTDQsFKI

+ZrxI3eZhe1z4HzPfKjQAW9gKrX5flbgpFPxtV7xaE6kvQJMGy0xhTEvfowhFNq8

OsJyrhr9U8fYrknTb7F7fLLceH5FXib5xaSXgCMAWVYCkUk2t8N9PfZNJlvKhojJ

8AiOUn3Wdkicg+LhJrM7J4nhOsAFndbSy4NY7wIDAQABo1QwUjAOBgNVHQ8BAf8E

BAMCAYYwDwYDVR0TAQH/BAUwAwEB/zAdBgNVHQ4EFgQUS/4mWpTB9jPDg0gm3fPl

sGSyqpUwEAYJKwYBBAGCNxUBBAMCAQAwDQYJKoZIhvcNAQEMBQADggIBAC4DQMoP

CNADTTv/CNgYaUzrG8sDdmEpkoQJooOYeLArWiUjNXUV8APpHmOjwl0BLfz0QEAI

hzXDhec27jlNQcP2eWe5PaJLdOHrvArEtgaXPjzoPY7OpQbZooDOS1iQh9YKDA9J

CWKc5Ggs8dU3Q98o6NMUsYBoWm5OSLtbKA9zsYVMiBXMWpbocJIlSDbdyYcuxu1S

U5RMJJNtQKDq0MVLCR9H9hl42EoUta/aiz8y3+8pHDputoxxpi2VWbowcyyHTZNW

5Yz/VbhlvnCEgcM5DXhDDBbn3C9sYerP6IlJ14nBVrxuxOoqD52smF6x8t0YevFy

54X6c3gs728/yOMjFd/KhqP3AGNjiaV1Lrg/2WyOa0/pUQRJA1tZMRz/HKcJEcBq

KVfPoF9iklLnCCDeJfP66zQxF/E9G+VPgVKoju2eWJ8Qsmvx9GSMJkJ05S0U1Nn1

vjhhvsciK4zIv9Jev8lj1JCAJDbb0v8ju1EkVSz27RlZN0K3uh3KmnAl8xIyDXCY

RhFYPN2PJzPmPmvSdJVJx8rTEhWRPOYfPDrHkUtkMKo6M1KNo9Q6MJoUklL/TWuQ

HttsnHIgZBGUqvGuK0pcKrYWhCzaXqEy1JOolaFJCv4i72jL65HY/ciWNTv4L5Xz

dmojU0k/9m3fjwOEQU6Bva15+rzZFFnWy4m1MQA=

-----END CERTIFICATE-----

选择以查看中间 CA 内容(ICA-03)

“全局虚拟TPM CA - 03”(中级CA) [.cer]:

-----BEGIN CERTIFICATE-----

MIIFnDCCA4SgAwIBAgITMwAAAAknQOWscnsOpgAAAAAACTANBgkqhkiG9w0BAQwF

ADBpMQswCQYDVQQGEwJVUzEeMBwGA1UEChMVTWljcm9zb2Z0IENvcnBvcmF0aW9u

MTowOAYDVQQDEzFBenVyZSBWaXJ0dWFsIFRQTSBSb290IENlcnRpZmljYXRlIEF1

dGhvcml0eSAyMDIzMB4XDTI1MDQyNDE4MDExN1oXDTI3MDQyNDE4MDExN1owJTEj

MCEGA1UEAxMaR2xvYmFsIFZpcnR1YWwgVFBNIENBIC0gMDMwggEiMA0GCSqGSIb3

DQEBAQUAA4IBDwAwggEKAoIBAQDYGYtis5ka0cxQkhU11jslgX6wzjR/UXQIFdUn

8juTUMJl91VokwUPX3WfXeog7mtbWyYWD8SI0BSnchRGlV8u3AhcW61/HetHqmIL

tD0c75UATi+gsTQnpwKPA/m38MGGyXFETr3xHXjilUPfIhmxO4ImuNJ0R95bZYhx

bLYmOZpVUcj8oz980An8HlIqSzrskQR6NiuEmikHkHc1/CpoNunrr8kQNPF6gxex

IrvXsKLUAuUqnNtcQWc/8Er5EN9+TdX6AOjUmKriVGbCInP1m/aC+DWH/+aJ/8aD

pKze6fe7OHh2BL9hxqIsmJAStIh4siRdLYTt8hKGmkdzOWnRAgMBAAGjggF/MIIB

ezASBgNVHRMBAf8ECDAGAQH/AgEAMA4GA1UdDwEB/wQEAwICBDAXBgNVHSUEEDAO

BgVngQUIAQYFZ4EFCAMwHQYDVR0OBBYEFGcJhvj5gV6TrfnJZOcUCtqZywotMB8G

A1UdIwQYMBaAFEv+JlqUwfYzw4NIJt3z5bBksqqVMHYGA1UdHwRvMG0wa6BpoGeG

ZWh0dHA6Ly93d3cubWljcm9zb2Z0LmNvbS9wa2lvcHMvY3JsL0F6dXJlJTIwVmly

dHVhbCUyMFRQTSUyMFJvb3QlMjBDZXJ0aWZpY2F0ZSUyMEF1dGhvcml0eSUyMDIw

MjMuY3JsMIGDBggrBgEFBQcBAQR3MHUwcwYIKwYBBQUHMAKGZ2h0dHA6Ly93d3cu

bWljcm9zb2Z0LmNvbS9wa2lvcHMvY2VydHMvQXp1cmUlMjBWaXJ0dWFsJTIwVFBN

JTIwUm9vdCUyMENlcnRpZmljYXRlJTIwQXV0aG9yaXR5JTIwMjAyMy5jcnQwDQYJ

KoZIhvcNAQEMBQADggIBAJPP3Z2z1zhzUS3qSRVgyoUVnaxCGuMHzPQAZuoPBVpz

wKnv4HqyjMgT8pBtQqxkqAsg7KiqbPfO97bMCHcuqkkfHjw8yg6IYt01RjUjVPKq

lrsY2iw7hFWNWr8SGMa10JdNYNyf5dxob5+mKAwEOhLzKNwq9rM/uIvZky77pNly

RLt55XEPfBMYdI9I8uQ5Uqmrw7mVJfERMfTBhSQF9BrcajAsaLcs7qEUyj0yUdJf

cgZkfCoUEUSPr3OwLHaYeV1J6VidhIYsYo53sXXal91d60NspYgei2nJFei/+R3E

SWnGbPBW+EQ4FbvZXxu57zUMX9mM7lC+GoXLvA6/vtKShEi9ZXl2PSnBQ/R2A7b3

AXyg4fmMLFausEk6OiuU8E/bvp+gPLOJ8YrX7SAJVuEn+koJaK5G7os5DMIh7/KM

l9cI9WxPwqoWjp4VBfrF4hDOCmKWrqtFUDQCML8qD8RTxlQKQtgeGAcNDfoAuL9K

VtSG5/iIhuyBEFYEHa3vRWbSaHCUzaHJsTmLcz4cp1VDdepzqZRVuErBzJKFnBXb

zRNW32EFmcAUKZImIsE5dgB7y7eiijf33VWNfWmK05fxzQziWFWRYlET4SVc3jMn

PBiY3N8BfK8EBOYbLvzo0qn2n3SAmPhYX3Ag6vbbIHd4Qc8DQKHRV0PB8D3jPGmD

-----END CERTIFICATE-----

Azure VM 中内置了哪些Microsoft拥有的受信任证书?

对于 Windows VM,Windows CA 证书内置于 UEFI 固件中。 对于 Linux VM,Microsoft UEFI CA 证书内置于 UEFI 固件中。

仅适用于 Azure Linux VM,Azure Services Linux Kmod PCA 证书也会在所有 Linux 发行版的 UEFI 固件中添加。 Linux Kmod PCA 用于对 Microsoft 拥有的内核模块进行签名。

添加了 Linux Kmod PCA 证书,以便在使用包括安装内核模块的 Microsoft 解决方案(例如 Azure Site Recovery(站点恢复))时,客户体验更加顺畅。 Site recovery 内核模块加载,无需客户提供密钥,因为 Site recovery 内核模块通过受信任的“Azure 服务 Linux Kmod PCA”证书签名。

下载说明

由 .p7b 和 .cer 组成的证书包会揭示签名和证书颁发机构的信息。 请复制相关内容,并使用证书工具来检查和评估证书的详细信息。

选择下载下面适用于 Microsoft Windows CA 的 .crt

选择下载下面的 .crt 文件,该文件适用于 Microsoft UEFI CA

选择查看 .p7b 内容

Azure 服务 Linux kmod PCA 证书:

-----BEGIN CERTIFICATE-----

MIIGrjCCBJagAwIBAgITMwAAAATCM9cMfybr0QAAAAAABDANBgkqhkiG9w0BAQwF

ADBbMQswCQYDVQQGEwJVUzEeMBwGA1UEChMVTWljcm9zb2Z0IENvcnBvcmF0aW9u

MSwwKgYDVQQDEyNNaWNyb3NvZnQgUlNBIFNlcnZpY2VzIFJvb3QgQ0EgMjAyMTAe

Fw0yMzA4MDgxODE0NTVaFw0zODA4MDgxODI0NTVaMFUxCzAJBgNVBAYTAlVTMR4w

HAYDVQQKExVNaWNyb3NvZnQgQ29ycG9yYXRpb24xJjAkBgNVBAMTHUF6dXJlIFNl

cnZpY2VzIExpbnV4IEttb2QgUENBMIICIjANBgkqhkiG9w0BAQEFAAOCAg8AMIIC

CgKCAgEAwQAMp1T5lFW9RKdeuXVts2Wcim44ObsCNa4PVMfdpiPNOCPCYFBkyB2o

k/s/8Is5pYxNkjcvNdYPKW+8E8IC1HU6Vj+jR+sdtuFX1mbYV9I4LWNZEWHr/FHn

A2lk8QLGwj9HfElQxKNjEtgkJPfvtp5B3XlPkhMzxZCdzqWZk9qNd8l9PaccSidC

m/BB8dBbf7MirXAphT9FPn5gNAUqmc2Sz2/HcGPp0n1X3VMf/9gemri/MEKScO6r

byLT7rpLnVUNWfSVARM35e0cFkyGfYtDh4LgrNUnl2lpZg/nvCdeR4k4mgYbYGWQ

EppENAJ8Hh3gxKiG7phYShxxG+x5NZdIqhBa71VGgrlqys/9ybZNsqW5iBjleflQ

L7SWz4vbZGkVNDQ1tpWF/UrM4rHfmLiXhofDmN3/lYZ4veeyMkktvmLk9RUcO9X4

MzKVipZGr9a6gDIU5obNAuD5enny3ejD1ny6azSbRY6YYgJx/zgxg93wbVgVMljy

ke8y0QDtZfDi078AuOWhrUzw4t87NfdlZ/NmAJIcildRaICDes6/kW5AOyCfZqV4

vXVD7dokC8pbt7hvmTZeWrGBTSPvo8PiJvRdhQYE2lDiOjtXFElcDG6/xs4XLrUy

P/U1L2Q7F7GgA46KhQILqYkJhmEgrSVc4EsZ2xDFmdHRpSM5EjsCAwEAAaOCAW8w

ggFrMA4GA1UdDwEB/wQEAwIBhjAQBgkrBgEEAYI3FQEEAwIBADAdBgNVHQ4EFgQU

aXzE9BoiCaer0GBMHxlvTYxXNdkwGQYJKwYBBAGCNxQCBAweCgBTAHUAYgBDAEEw

DwYDVR0TAQH/BAUwAwEB/zAfBgNVHSMEGDAWgBQODLFkab0tsdVrJqZH6lZOgMPt

ijBmBgNVHR8EXzBdMFugWaBXhlVodHRwOi8vd3d3Lm1pY3Jvc29mdC5jb20vcGtp

b3BzL2NybC9NaWNyb3NvZnQlMjBSU0ElMjBTZXJ2aWNlcyUyMFJvb3QlMjBDQSUy

MDIwMjEuY3JsMHMGCCsGAQUFBwEBBGcwZTBjBggrBgEFBQcwAoZXaHR0cDovL3d3

dy5taWNyb3NvZnQuY29tL3BraW9wcy9jZXJ0cy9NaWNyb3NvZnQlMjBSU0ElMjBT

ZXJ2aWNlcyUyMFJvb3QlMjBDQSUyMDIwMjEuY3J0MA0GCSqGSIb3DQEBDAUAA4IC

AQB2eZw8jfATH/wiLEpIA4Npc3+f6KhmsMlbC5o+ud3mkKMy7O3IgUP3nITvtFPV

ekyfGQZB3Hm0dOVCNaGZ6BLYD4iEXD6I1Z2XqUayKitGZaagOjAjr2piRpcwGSql

V8lVq1EfKH/iJYf/408D/hkH8M/6TQqZRSjpsmeX/PxYXKZrEKr6XQsUy1dGq7oR

UTc6WU0iy7WMagrqQAQlGpZpSehhoGvodwJoSGhPM9/GDIiEiwXT2hkswJX8/MQQ

T8O9Is0aLAgf+bwuk9Ng8TDNr/m8B2VXYrfcW2OTlJy7kXh8LmiQfxV7JtS8UKSx

OL+AXJtcAn3MBMscG+Lb3SGoQywGeNqCeeglIvMeOYhFrQ5WT3Ob04ZHAbt+aQ/r

psceMSMsE3RwcCANZhq98/6kh8cUsblmJbBgUV4pFJtEMjmUByZa8aRfABM7FUZ4

My/GJL6iPgcqzCTofkc7Z50Fa3NjXEyGzWMae3mS/djRePlr3RaTBTELCdtHVG/H

OFIyldD/wdlzvoOIkNc7UoIQPbjvxM0qCb6ruQiifCjvo8KFXjdmft/Dh3h60idH

g2Zz8q2u48vpBVBwxv5mJOF6ioYTpJpMtLfFgAOdTxIma89Ibja866Sr73Sg/J0b

KoeRpZWk8vqiJUl9PAk+JMqy8Fe/DoKq5OYT3zeZuVxGUQ==

-----END CERTIFICATE-----

Linux kmod PCA Details

Serial Number # 3300000004c233d70c7f26ebd1000000000004

Valid Until # 08/Aug/2038