注意

如果要使用安全虚拟中心保护流向 Azure 虚拟 WAN 中专用终结点的流量,请参阅保护流向 Azure 虚拟 WAN 中专用终结点的流量。

Azure 专用终结点是 Azure 专用链接的构建基块。 在虚拟网络中部署的 Azure 资源可以通过专用终结点来与专用链接资源进行私密通信。

资源可通过专用终结点访问虚拟网络中部署的专用链接服务。 通过虚拟网络对等互连和本地网络连接对专用终结点进行访问扩展了连接性。

你可能需要检查或阻止从客户端到通过专用终结点公开的服务的流量。 使用 Azure 防火墙或第三方网络虚拟设备完成此检查。

以下限制适用:

由于虚拟网络中的子网默认禁用网络策略,网络安全组 (NSG) 流量绕过专用终结点。 要利用由用户定义的路由和网络安全组支持等网络策略,必须为子网启用网络策略支持。 此设置仅适用于子网中的专用终结点。 此设置会影响子网中的所有专用终结点。 对于子网中的其他资源,将根据网络安全组的安全规则控制访问。

用户定义的路由 (UDR) 流量会绕过专用终结点。 用户定义的路由可用于替代发往专用终结点的流量。

单个路由表可附加到一个子网

一个路由表最多支持 400 个路由

Azure 防火墙使用以下方法之一筛选流量:

网络规则中的 FQDN,适用于 TCP 和 UDP 协议

应用程序规则中的 FQDN,适用于 HTTP、HTTPS 和 MSSQL。

重要

检查流向专用终结点的流量时,相较于网络规则,更建议使用应用程序规则,以维持流对称性。 首选应用程序规则而不是网络规则来检查发往专用终结点的流量,因为 Azure 防火墙始终使用应用程序规则对流量进行 SNAT 操作。 如果使用网络规则,或使用 NVA 而不是 Azure 防火墙,则必须为发往专用终结点的流量配置 SNAT,以保持流量对称。

注意

仅在代理模式下支持 SQL FQDN 筛选(端口 1433)。 与重定向相比,代理模式可能会导致更高的延迟。 如果你要继续使用重定向模式(这是在 Azure 中进行连接的客户端的默认模式),可以使用防火墙网络规则中的 FQDN 来筛选访问。

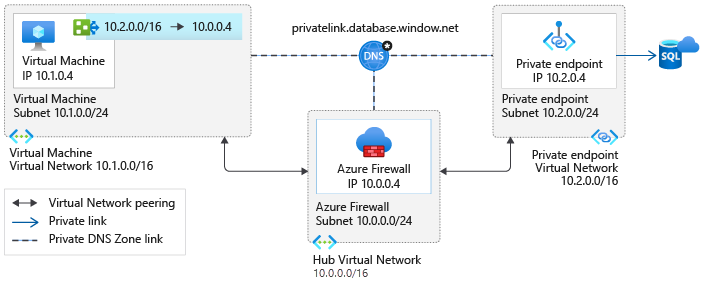

方案 1:中心辐射型体系结构 - 面向专用终结点的专用虚拟网络

此方案是扩展性最强的体系结构,可使用专用终结点以私密方式连接到多个 Azure 服务。 会创建一个路由,它指向部署了专用终结点的网络地址空间。 此配置可减少管理开销,并防止超过 400 个路由的限制。

如果虚拟网络是对等互连的,则从客户端虚拟网络到中心虚拟网络中的 Azure 防火墙的连接会产生费用。 从中心虚拟网络中的 Azure 防火墙到对等互连虚拟网络中的专用终结点的连接不收取费用。

有关与对等互连虚拟网络的连接相关的费用的详细信息,请参阅定价页的常见问题解答部分。

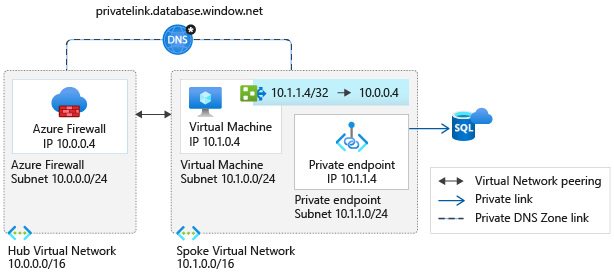

方案 2:中心辐射型体系结构 - 专用终结点和虚拟机的共享虚拟网络

在下列情况中实现此方案:

无法将专用虚拟网络用于专用终结点

仅当使用专用终结点在虚拟网络中公开几项服务时

虚拟机拥有指向每个专用终结点的 /32 系统路由。 每个专用终结点的一个路由配置为通过 Azure 防火墙路由流量。

随着服务在虚拟网络中公开,因维护路由表而产生的管理开销会增加。 达到路由限制的可能性也会增加。

根据你的总体体系结构,可能会达到 400 个路由这一限制。 建议尽可能使用方案 1。

如果虚拟网络是对等互连的,则从客户端虚拟网络到中心虚拟网络中的 Azure 防火墙的连接会产生费用。 从中心虚拟网络中的 Azure 防火墙到对等互连虚拟网络中的专用终结点的连接不收取费用。

有关与对等互连虚拟网络的连接相关的费用的详细信息,请参阅定价页的常见问题解答部分。

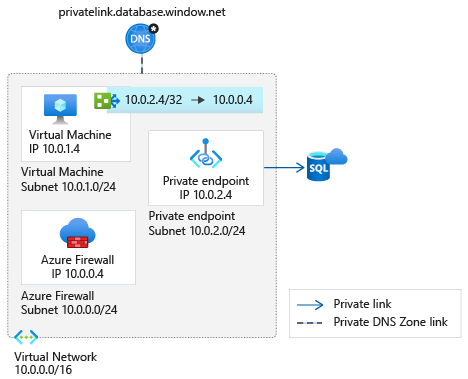

方案 3:单个虚拟网络

如果无法迁移到中心辐射型体系结构,请使用此模式。 方案 2 中的注意事项同样适用。 在此方案中,虚拟网络对等互连费用并不适用。

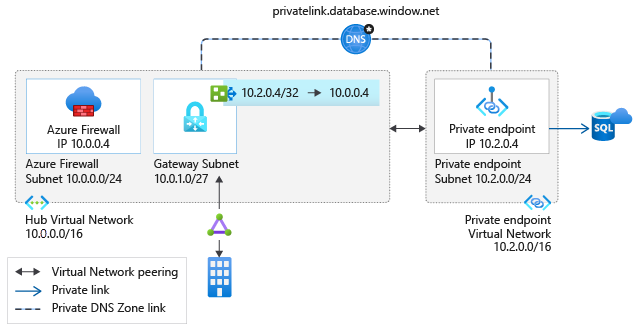

方案 4:流向专用终结点的本地流量

如果已通过以下任一方式配置与本地网络的连接,则可实现此体系结构:

如果安全要求规定流向通过专用终结点公开的服务的客户端流量通过安全设备进行路由,请部署此方案。

需遵守上述方案 2 中的注意事项。 在此方案中,不存在虚拟网络对等互连费用。 有关如何将 DNS 服务器配置为允许本地工作负载访问专用终结点的详细信息,请参阅使用 DNS 转发器的本地工作负载。

后续步骤

在本文中,你了解了可用来通过 Azure 防火墙限制虚拟机与专用终结点之间的流量的不同方案。

有关如何配置 Azure 防火墙以检查发往专用终结点的流量的教程,请参阅教程:使用 Azure 防火墙检查专用终结点流量

若要详细了解专用终结点,请查看什么是 Azure 专用终结点?。