本文介绍如何排查在 Azure Site Recovery 中将 Azure 虚拟机 (VM) 从一个区域复制和恢复到另一个区域期间出现的常见错误。 有关支持的配置的详细信息,请参阅 support matrix for replicating Azure VMs(复制 Azure VM 的支持矩阵)。

Azure 资源配额问题(错误代码 150097)

确保启用订阅,以在计划用作灾难恢复 (DR) 区域的目标区域中创建 Azure VM。 你的订阅需要有足够的配额来创建所需大小的 VM。 默认情况下,Site Recovery 会选择与源 VM 大小相同的目标 VM 大小。 如果匹配的大小不可用,Site Recovery 会自动选择最接近的可用大小。

如果没有任何大小可支持源 VM 配置,将显示以下消息:

Replication couldn't be enabled for the virtual machine <VmName>.

可能的原因

- 你的订阅 ID 未启用,因此无法在目标区域位置创建任何 VM。

- 你的订阅 ID 未启用或没有足够的配额,因此无法在目标区域位置创建特定大小的 VM。

- 对于目标区域位置中的订阅 ID,找不到与源 VM 网络接口卡 (NIC) 计数 (2) 匹配的适当目标 VM 大小。

解决方法

联系 Azure 计费支持启用订阅,以便在目标位置中创建所需大小的 VM。 然后重试失败的操作。

如果目标位置存在容量约束,请禁用到该位置的复制。 然后在订阅具有足够配额的其他位置启用复制,以创建所需大小的 VM。

受信任的根证书(错误代码 151066)

如果 VM 上不存在所有最新的受信任根证书,则为 Site Recovery 启用复制的作业可能会失败。 如果没有这些证书,VM 发出的 Site Recovery 服务调用的身份验证和授权会失败。

如果“启用复制”作业失败,将显示以下消息:

Site Recovery configuration failed.

可能的原因

虚拟机上不存在用于授权和身份验证的必需受信根证书。

解决方法

对于运行 Windows 操作系统的 VM,请安装最新的 Windows 更新,以便所有受信任的根证书均存在于 VM 上。 按照组织中典型的 Windows 更新管理或证书更新管理过程进行操作,在 VM 上获取最新的根证书和更新的证书吊销列表。

- 在断开连接的环境中,请按照组织中的标准 Windows 更新过程执行操作并获取证书。

- 如果 VM 上不存在所需证书,则对 Site Recovery 服务的调用会因安全原因而失败。

要验证问题是否已解决,请在 VM 中使用浏览器转到 login.chinacloudapi.cn。

有关详细信息,请参阅配置受信任根和不允许的证书。

出站 URL 或 IP 范围(错误代码 151037 或 151072)

要使 Site Recovery 复制正常工作,需要从 VM 到特定 URL 的出站连接。 如果 VM 位于防火墙后或使用网络安全组 (NSG) 规则来控制出站连接,则可能会遇到以下问题之一。 虽然我们继续通过 URL 支持出站访问,但不再支持使用 IP 范围的允许列表。

可能的原因

- 由于域名系统 (DNS) 解析失败,无法建立到 Site Recovery 终结点的连接。

- 在重新保护期间,当你对虚拟机进行故障转移但无法从灾难恢复 (DR) 区域访问 DNS 服务器时,此问题较为常见。

解决方法

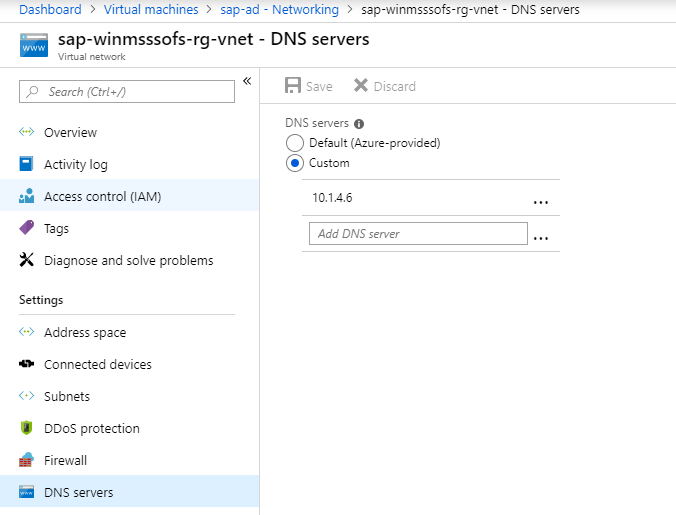

如果使用的是自定义 DNS,请确保可以从灾难恢复区域访问 DNS 服务器。

若要检查 VM 是否使用自定义 DNS 设置,请执行以下操作:

- 打开“虚拟机”并选择 VM。

- 导航到 VM 的“设置”并选择“网络”。

- 在“虚拟网络/子网”中,选择相应链接以打开虚拟网络的资源页。

- 转到“设置”,然后选择“DNS 服务器” 。

尝试从虚拟机访问 DNS 服务器。 如果 DNS 服务器无法访问,请通过对 DNS 服务器进行故障转移或创建 DR 网络与 DNS 之间站点的行来使其可访问。

注意

如果使用专用终结点,请确保 VM 可解析专用 DNS 记录。

问题 2:Site Recovery 配置失败 (151196)

可能的原因

无法建立到 Office 365 身份验证和标识 IP4 终结点的连接。

解决方法

Azure Site Recovery 需要具有对 Office 365 IP 范围的访问权限才能进行身份验证。 如果使用 Azure 网络安全组 (NSG) 规则/防火墙代理控制 VM 的出站网络连接,请确保使用基于 Microsoft Entra 服务标记的 NSG 规则来允许访问 Microsoft Entra ID。 我们不再支持基于 IP 地址的 NSG 规则。

问题 3:Site Recovery 配置失败 (151197)

可能的原因

无法建立到 Azure Site Recovery 服务终结点的连接。

解决方法

如果使用 Azure 网络安全组 (NSG) 规则/防火墙代理来控制 VM 的出站网络连接,请确保使用服务标记。 我们不再支持通过适用于 Azure Site Recovery 的 NSG 使用 IP 地址允许列表。

问题 4:当网络流量使用本地代理服务器时复制失败 (151072)

可能的原因

自定义代理设置无效,并且移动服务代理未在 Internet Explorer 中自动检测到代理设置。

解决方法

出行服务代理通过 Windows 上的 Internet Explorer 和 Linux 上的

/etc/environment检测代理设置。如果只想对移动服务设置代理,可在位于以下路径的 ProxyInfo.conf 中提供代理详细信息:

-

Linux:

/usr/local/InMage/config/ -

Windows:

C:\ProgramData\Azure Site Recovery\Config

-

Linux:

ProxyInfo.conf 应包含采用以下 INI 格式的代理设置。

[proxy] Address=http://1.2.3.4 Port=567

注意

移动服务代理仅支持不进行身份验证的代理。

详细信息

若要指定所需的 URL 或所需的 IP 范围,请遵循关于 Azure 到 Azure 复制中的网络中的指导。

COM+ 或 VSS(错误代码 151025)

发生 COM+ 或卷影复制服务 (VSS) 错误时,将显示以下消息:

Site Recovery extension failed to install.

可能的原因

- 禁用了 COM+ 系统应用程序服务。

- 禁用了卷影复制服务。

解决方法

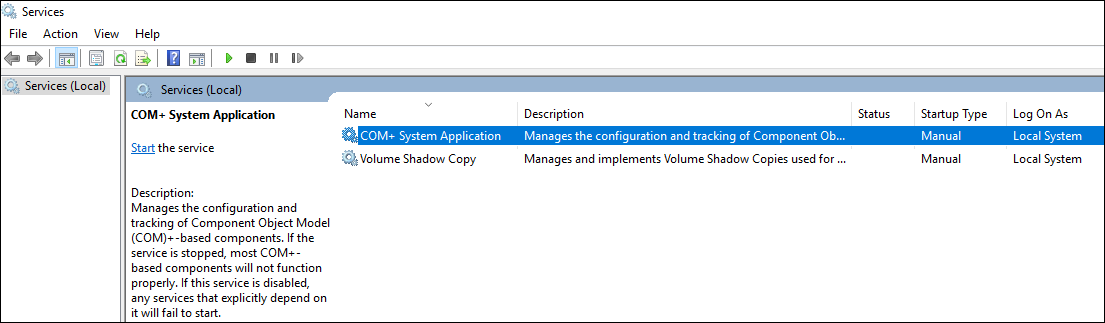

将 COM+ 系统应用程序和卷影复制服务设置为自动或手动启动模式。

在 Windows 中打开“服务”控制台。

确保 COM+ 系统应用程序和卷影复制服务的“启动类型”未设置为“已禁用”。

不支持的托管磁盘大小(错误代码 150172)

发生此错误时,将显示以下消息:

Protection couldn't be enabled for the virtual machine as it has <DiskName> with size <DiskSize> that is lesser than the minimum supported size 1024 MB.

可能的原因

磁盘小于支持的大小 (1024 MB)。

解决方法

确保磁盘大小在支持的大小范围内,然后重试该操作。

移动服务更新已完成但出现警告(错误代码 151083)

Site Recovery 移动服务有多个组件,其中一个称为筛选器驱动程序。 筛选器驱动程序只有在系统重启期间才会加载到系统内存中。 每当移动服务更新涉及到筛选器驱动程序的更改时,计算机才会更新,但仍会出现警告,指出某些修复措施需要重启。 之所以出现该警告,是因为仅当已加载新的筛选器驱动程序(只会在重启期间发生)时,筛选器驱动程序修复措施才会生效。

注意

这只是一条警告。 即使在新代理更新后,现有的复制也能继续正常工作。 可以选择每当需要获得新筛选器驱动程序的优势时才重启,但如果不重启,旧的筛选器驱动程序也能保持正常工作。

除了筛选器驱动程序以外,无需重启,移动服务更新中其他任何增强和修复的优势也能生效。

如果存在副本托管磁盘,则不会启用保护

当副本托管磁盘已存在,但目标资源组中不包含预期的标记时,会发生此错误。

可能的原因

如果虚拟机过去受保护,但禁用复制时未删除副本磁盘,则可能会出现此问题。

解决问题

删除错误消息中指出的副本磁盘,然后重试失败的保护作业。

启动保护失败,因为安装程序无法找到根磁盘(错误代码 151137)

对于使用 Azure 磁盘加密 (ADE) 对 OS 磁盘进行加密的 Linux 计算机,会发生此错误。 这只是代理版本 9.35 中的有效问题。

可能的原因

安装程序无法找到托管根文件系统的根磁盘。

解决问题

请执行以下步骤来修复此问题。

使用以下命令在 RHEL 计算机上的目录 /var/lib/waagent 下查找代理位:

# find /var/lib/ -name Micro\*.gz预期输出:

/var/lib/waagent/Microsoft.Azure.RecoveryServices.SiteRecovery.LinuxRHEL7-1.0.0.9139/UnifiedAgent/Microsoft-ASR_UA_9.35.0.0_RHEL7-64_GA_30Jun2020_release.tar.gz创建一个新目录,并将目录更改为此新目录。

使用以下命令提取在第一步中找到的代理文件:

tar -xf <Tar Ball File>打开文件 prereq_check_installer.json 并删除以下行。 在此之后保存该文件。

{ "CheckName": "SystemDiskAvailable", "CheckType": "MobilityService" },使用以下命令调用安装程序:

./install -d /usr/local/ASR -r MS -q -v Azure如果安装程序成功,请重试“启用复制”作业。

ProtectionContainerNameLengthExceeded(错误代码150257)

Protection container name <protectionContainerName> is not valid.

可能的原因

保护容器名称超出了 protectionContainerNameMaxLength 字符的最大允许长度。

解决问题

选择其他名称并重新尝试操作。

排查和处理复制服务器上的时间更改

当源计算机的时间向前移动,然后在短时间内返回以更正此更改时,会发生此错误。 你可能不会注意到此更改,因为时间更正很快。

解决方法 若要解决此问题,请等到系统时间跨越偏移的未来时间。 另一个选项是再次禁用和启用复制,这仅适用于转发复制(将数据从主要区域复制到次要区域),不适用于反向复制(将数据从次要区域复制到主要区域)。