本文可帮助你将网络策略服务器 (NPS) 与 Azure VPN 网关 RADIUS 身份验证集成,为点到站点 (P2S) VPN 连接提供多重身份验证 (MFA)。

先决条件

Microsoft Entra ID:若要启用 MFA,用户必须位于 Microsoft Entra ID 中,后者必须从本地环境或云环境进行同步。

用户必须已完成 MFA 的自动注册过程。 有关详细信息,请参阅为帐户设置双重验证。

如果 MFA 是基于文本(短信、移动应用验证码等)的,并且要求用户在 VPN 客户端 UI 中输入代码或文本,则身份验证将会失败,并且是不受支持的应用场景。

基于路由的 VPN 网关:必须已有基于路由的 VPN 网关。 有关创建基于路由的 VPN 网关的步骤,请参阅教程:创建和管理 VPN 网关。

NPS:必须已安装网络策略服务器,并为 RADIUS 配置 VPN 策略。

有关安装网络策略服务器的步骤,请参阅安装网络策略服务器 (NPS)。

有关为 RADIUS 创建 VPN 策略的步骤,请参阅为 RADIUS 创建 VPN 策略。

创建 RADIUS 客户端

- 通过指定以下设置创建 RADIUS 客户端:

- 友好名称:键入任何名称。

- 地址(IP 或 DNS):为 VPN 网关的网关子网使用指定的值。 例如:10.1.255.0/27。

- 共享机密:键入任何密钥,并记住它以供将来使用。

- 在“高级”选项卡上,将供应商名称设置为“RADIUS Standard”并确保未选中“其他选项”复选框。 选择“确定”。

- 转到“策略”>“网络策略”。 双击“到 Microsoft 路由和远程访问服务器的连接”策略。 选择“授予访问权限”,然后选择“确定”。

配置 VPN 网关

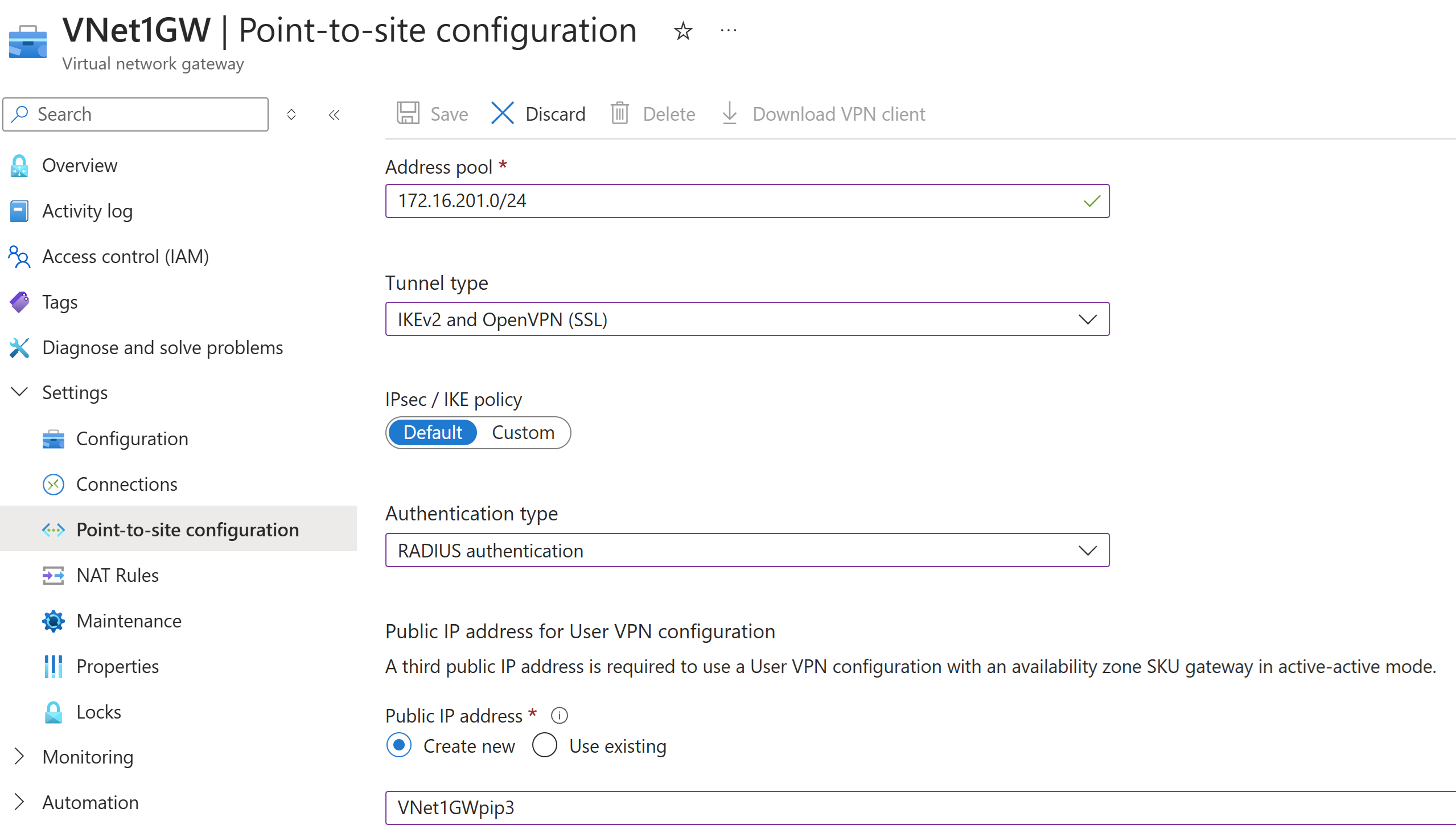

在 Azure 门户中,打开虚拟网络网关(VPN 网关)。

在“概述”页上,验证网关类型设置为“VPN”并且 VPN 类型为“基于路由”。

在左窗格中,展开“设置”并选择“点到站点配置”>“立即配置”。

查看“点到站点配置”页。

在“点到站点配置”页上,配置下列设置:

- 地址池:此值指定 VPN 客户端在连接到 VPN 网关时从中接收 IP 地址的客户端地址池。 地址池必须是与虚拟网络地址范围不重叠的专用 IP 地址范围。 例如,172.16.201.0/24。

- 隧道类型:选择隧道类型。 例如,选择 IKEv2 和 OpenVPN (SSL)。

- 身份验证类型:选择“RADIUS 身份验证”。

- 如果有主动-主动 VPN 网关,则需要第三个公共 IP 地址。 可以使用示例值 VNet1GWpip3 创建新的公共 IP 地址。

- 主服务器 IP 地址:键入网络策略服务器 (NPS) 的 IP 地址。

- 主服务器机密:键入在 NPS 上创建 RADIUS 客户端时指定的共享机密。

在页面顶部,保存配置设置。

保存设置后,可以单击“下载 VPN 客户端”来下载 VPN 客户端配置包,并使用设置配置 VPN 客户端。 有关 P2S VPN 客户端配置的详细信息,请参阅点到站点客户端配置要求表。

将 NPS 与 Microsoft Entra MFA 集成

使用以下链接将 NPS 基础结构与 Microsoft Entra 多重身份验证集成:

后续步骤

有关配置 VPN 客户端的步骤,请参阅点到站点客户端配置要求表。