Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

作为服务提供商,请使用 Azure Lighthouse 从自己的 Microsoft Entra 租户中管理客户的 Azure 资源。 可以在这些托管租户中执行许多常见的任务和服务。

提示

还可以在 具有多个Microsoft Entra 租户的企业中使用 Azure Lighthouse 来简化跨租户管理。

了解租户和委托

Microsoft Entra 租户表示组织。 它是组织通过注册 Azure、Microsoft 365 或其他服务来创建与Microsoft的关系时收到的 Microsoft Entra ID 的专用实例。 每个 Microsoft Entra 租户都是不同的,并与其他 Microsoft Entra 租户分开,有自己的租户 ID (GUID)。 有关详细信息,请参阅 什么是Microsoft Entra?

通常,服务提供商在为客户管理 Azure 资源时,必须使用与客户租户关联的帐户登录到 Azure 门户。 在这种情况下,客户租户中的管理员必须为服务提供商创建和管理用户帐户。

通过使用 Azure Lighthouse,入驻过程将服务提供商租户中的用户指定为客户租户中委派订阅和资源组的角色。 然后,这些用户可以使用自己的凭据登录到 Azure 门户,并处理属于他们有权访问的所有客户的资源。 管理租户中的用户可以通过访问 Azure 门户中的我的客户页来查看所有这些客户。 他们还可以直接通过该客户的订阅的上下文、Azure 门户或 API 处理资源。

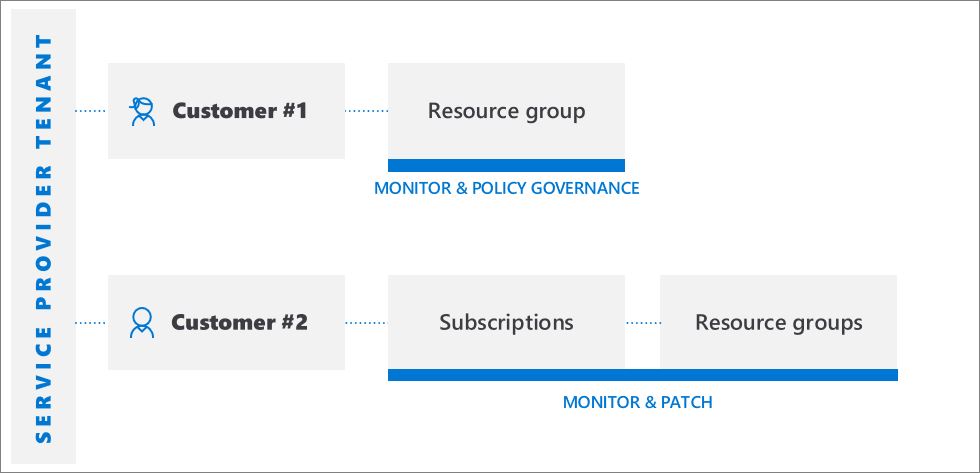

Azure Lighthouse 可灵活地管理多个客户的资源,而无需登录到不同租户中的不同帐户。 例如,服务提供商可能具有两个不同职责和访问级别的客户。 ** 通过使用 Azure Lighthouse,授权用户可以登录到服务提供商的租户,从而根据为每个委派分配的角色访问这些客户的所有委派资源。

API 和管理工具支持

可以在 Azure 门户中对委托资源执行管理任务,也可以使用 API 和管理工具(如 Azure CLI 和 Azure PowerShell)来这样做。 只要该功能支持跨租户管理,并且你具有适当的权限,就可以对委托资源使用任何现有 API。

默认情况下,Azure PowerShell Get-AzSubscription cmdlet 显示管理租户的 TenantId。

HomeTenantId 和 ManagedByTenantIds 属性可以帮助你判断每个订阅是属于托管租户还是管理租户。

同样,Azure CLI 命令(例如 az account list)会显示 homeTenantId 和 managedByTenants 属性。 如果在使用 Azure CLI 时看不到这些值,请尝试通过先运行 az account clear 再运行 az login --identity 来清除缓存。

在 Azure REST API 中,Subscriptions - Get 和 Subscriptions - List 命令包括 ManagedByTenant。

注意

除了与 Azure Lighthouse 相关的租户信息外,这些 API 还可能会显示 Azure Databricks 或 Azure 托管应用程序的合作伙伴租户。

可以使用 API 执行与 Azure Lighthouse 载入和管理相关的特定任务。 有关详细信息,请参阅“参考”部分。

增强的服务和方案

只要载入过程授予了正确的角色,大多数 Azure 任务和服务都会跨托管租户使用委托的资源。 以下方案显示了跨租户管理可能特别有效的一些关键方案。

- 使用 已启用 Azure Arc 的服务器大规模管理混合服务器:

- 将服务器导入到 Azure 中被委派的客户订阅和资源组中

- 管理 Azure 外部连接到委托订阅的 Windows Server 或 Linux 计算机

- 使用 Azure 构造(例如 Azure Policy 和标记)管理连接的计算机

- 确保在客户的混合环境上应用一组相同的策略

- 使用 Microsoft Defender for Cloud 监视客户混合环境的合规性

- 使用 Azure Arc 启用的 Kubernetes 在大规模下管理混合 Kubernetes 群集。

- 将 Kubernetes 集群连接到 委派的订阅和资源组

- 使用 GitOps 将配置部署到连接的群集

- 执行管理任务,例如跨连接的群集强制实施策略

- 使用自动化帐户来访问和使用委托的资源

- 使用 Azure 备份备份和还原客户数据。 目前,支持以下 Azure 工作负荷:Azure 虚拟机 (Azure VM)、Azure 文件存储、Azure VM 上的 SQL Server、Azure VM 上的 SAP HANA。 目前,对使用备份保管库(如 Azure Database for PostgreSQL,Azure Blob,Azure 托管磁盘和 Azure Kubernetes 服务)的工作负荷的支持还不完全。

- 查看备份中心中所有委托的客户资源的数据

- 使用 备份资源管理器 来帮助查看备份项的操作信息(包括尚未配置备份的 Azure 资源)与委派订阅的监控信息。 备份资源管理器目前仅适用于 Azure VM 数据。

- 跨委托订阅使用备份报告来跟踪历史趋势、分析备份存储消耗,以及审核备份和还原。

- 在客户租户中创建 Key Vault

- 使用托管标识在客户租户中创建 Key Vault

- 管理托管的 Kubernetes 环境并部署和管理客户租户中的容器化应用程序

- 部署和管理客户租户中的群集

- 使用用于容器的 Azure Monitor 跨客户租户监视性能

- 在客户租户中创建迁移项目并迁移 VM

- 查看委托订阅的警报,并能够查看并刷新所有订阅的警报

- 查看委派订阅的活动日志详细信息

- 日志分析:从多个租户中的远程工作区查询数据(请注意,必须在同一租户中创建用于访问客户租户中工作区数据的自动化帐户)

- 在客户租户中创建、查看和管理警报

- 在客户租户中创建警报,通过 Webhook 在管理租户中触发自动化,例如 Azure Automation Runbook 或 Azure Functions

- 在客户租户中创建的工作区中创建诊断设置,以便将资源日志发送到管理租户中的工作区

- 对于 SAP 工作负荷,使用跨客户租户的聚合视图监视 SAP 解决方案指标

- 在托管租户中部署和管理 Azure 虚拟网络和虚拟网络接口卡 (vNIC)

- 部署和配置 Azure 防火墙,以保护客户的虚拟网络资源

- 管理 Azure 虚拟 WAN、Azure ExpressRoute 和 Azure VPN 网关等连接服务

- 在委托订阅中创建和编辑策略定义

- 跨多个租户部署策略定义和策略分配

- 在委托订阅中分配客户定义的策略定义

- 客户会看到服务提供商创作的策略以及他们自己创作的任何策略

- 可以修正 deployIfNotExists 或修改托管租户内的分配

- 请注意,目前不支持在客户租户中查看不合规资源的合规性详情。

- 在返回的查询结果中查看租户 ID,以便确定订阅是否属于托管租户

- 通过 Azure 资源运行状况监视客户资源的运行状况

- 跟踪客户使用的 Azure 服务的运行状况

- 为客户租户中的 Azure 虚拟机管理灾难恢复选项(请注意,不能使用

RunAs帐户复制 VM 扩展)

- 使用虚拟机扩展在 Azure VM 上提供部署后配置和自动化任务

- 使用启动诊断对 Azure VM 进行故障排除

- 使用串行控制台访问 VM

- 通过策略使用托管标识将 VM 与 Azure Key Vault 集成,为磁盘加密提供密码、机密或加密密钥,并确保这些机密存储在托管租户中的 Key Vault 中。

- 请注意,不能将 Microsoft Entra ID 用于对 VM 进行远程身份验证

- 跨租户可见性

- 对是否符合安全策略进行监视,确保安全措施涵盖所有租户的资源

- 单个视图中跨多个租户的连续合规性监视

- 通过安全分数计算监视、会审可操作安全建议,并设置其优先级

- 跨租户安全状况管理

- 管理安全策略

- 对不符合可操作安全建议的资源执行操作

- 收集并存储安全相关数据

- 跨租户威胁检测和保护

- 跨租户资源检测威胁

- 应用高级威胁防护控制(如实时 (JIT) VM 访问)

- 通过自适应网络强化来强化网络安全组配置

- 通过自适应应用程序控制,确保服务器仅运行适当的应用程序和进程

- 运用文件完整性监视 (FIM) 监视对重要文件和注册表项的更改

- 请注意,必须将整个订阅委托给管理租户;委派资源组不支持 Microsoft Defender for Cloud 方案

- 管理客户租户中的 Microsoft Sentinel 资源

- 跨多个租户跟踪攻击并查看安全警报

- 跨租户查看 多个Microsoft Sentinel 工作区中的事件

支持请求:

- 在 Azure 门户中,通过帮助 + 支持为委派资源提交支持请求。 选择适用于委派范围的可用支持计划。

- 使用 Azure 配额 API 查看和管理委派客户资源的 Azure 服务配额。

当前限制

对于所有方案,都请注意当前存在的以下限制:

- Azure Lighthouse 支持 Azure 资源管理器处理的请求。 这些请求的操作 URI 都以

https://management.chinacloudapi.cn开头。 但是,Azure Lighthouse 不支持由资源类型的实例处理的请求,例如 Key Vault 机密访问或存储数据访问。 这些请求的操作 URI 通常以一个唯一的实例地址(例如https://myaccount.blob.core.chinacloudapi.cn或https://mykeyvault.vault.azure.cn/)开头。 这些请求通常是数据操作,而不是管理操作。 - 角色分配必须使用 Azure 内置角色。 目前,Azure Lighthouse 支持所有内置角色,除了“所有者”角色或任何具有

DataActions权限的内置角色之外。 仅在向托管标识分配角色时才支持使用用户访问管理员角色。 不支持自定义角色和 经典订阅管理员角色 。 有关详细信息,请参阅 Azure Lighthouse 的角色支持。 - 对于托管租户中的用户,访问控制(IAM)和 CLI 工具(例如

az role assignment list不显示通过 Azure Lighthouse 进行的角色分配)。 只能在 Azure 门户中 Azure Lighthouse 的“委派”部分查看这些分配,或通过 Azure Lighthouse API 查看这些分配。 - 尽管你可以加入使用 Azure Databricks 的订阅,但管理租户中的用户无法在委托订阅上启动 Azure Databricks 工作区。

- 虽然可以导入具有资源锁的订阅和资源组,但这些锁不会阻止管理租户中的用户执行操作。 拒绝分配会保护系统托管资源(系统分配的拒绝分配),例如由 Azure 托管应用程序创建的分配,确实会阻止管理租户中的用户对这些资源进行操作。 但是,客户租户中的用户无法创建自己的拒绝分配。

- 不支持跨 国家云 和 Azure 公有云或跨两个单独的国家云委派订阅。

后续步骤

- 要将客户加入 Azure Lighthouse,可以使用 Azure 资源管理器模板,或将专用或公共托管服务发布到 Azure 市场。

- 在 Microsoft Azure 门户中转到“我的客户”,以查看和管理客户。

- 详细了解 Azure Lighthouse 体系结构。