本文介绍如何使用 API 服务器授权 IP 地址范围来限制哪些 IP 地址和 CIDR 可以访问 Azure Kubernetes 服务(AKS)工作负荷的访问控制平面终结点。

先决条件

- 已安装并配置 Azure CLI 2.0.76 或更高版本。 使用

az --version命令查看版本。 如果需要进行安装或升级,请参阅安装 Azure CLI。 - 若要了解将 AKS 群集与 Azure DevOps 集成时要包括的 IP 地址,请参阅允许的 IP 地址和域 URL。

限制和注意事项

- 此功能仅在 2019 年 10 月之后创建的群集的标准 SKU 负载均衡器上受支持。 如果升级 Kubernetes 版本和控制平面,则启用该功能的基本 SKU 负载均衡器上的任何现有群集都应继续正常工作。 但是,无法将这些群集迁移到标准 SKU 负载均衡器。

- 不能将此功能用于 专用群集。

- 将此功能用于使用 节点公共 IP 的群集时,使用节点公共 IP 的节点池必须使用公共 IP 前缀。 必须将公共 IP 前缀添加为授权范围。

API 服务器已授权 IP 范围的概述

Kubernetes API 服务器会公开基础 Kubernetes API,并为管理工具(如 kubectl 和 Kubernetes 仪表板)提供交互。 AKS 提供单租户群集控制平面和专用 API 服务器。 默认情况下,API 服务器会分配一个公共 IP 地址。 可以使用 Kubernetes 基于角色的访问控制 (Kubernetes RBAC) 或 Azure RBAC 来控制访问。

若要保护对其他可公开访问的 AKS 控制平面/API 服务器的访问,可以启用并使用已授权 IP 范围。 这些已授权 IP 范围仅允许定义的 IP 地址范围与 API 服务器通信。 任何从不属于这些授权 IP 范围的 IP 地址向 API 服务器发出的请求被阻止。 规则最多可能需要两分钟才生效。 测试连接时最多允许该时间。

推荐允许的 IP 范围

建议在 API 服务器授权 IP 范围配置中包含以下 IP 地址范围:

- 群集出口 IP 地址 (防火墙、NAT 网关或其他地址,具体取决于出站类型)。

- 代表你要从中管理群集的网络的任何范围。

创建启用 API 服务器已授权 IP 范围的 AKS 群集

注意

在创建群集期间启用 API 服务器授权 IP 范围时,默认情况下会自动允许 API 服务器公共 IP 和 标准 SKU 负载均衡器 的出站公共 IP,以及指定的任何范围。

特殊情况 - 0.0.0.0/32:这是一个特殊值,指示 AKS 仅允许标准 SKU 负载均衡器的出站公共 IP 访问 API 服务器。 该值 0.0.0.0/32 充当占位符:

- 禁用允许额外的客户端 IP 范围的默认行为。

- 仅将 API 服务器访问限制为群集自己的出站 IP。

- 对于希望群集自行管理但阻止外部访问的方案,非常有用。

创建启用了 API 服务器授权 IP 范围的群集时,提供授权的公共 IP 地址范围列表。 指定 CIDR 范围时,必须使用网络地址(该区域中的第一个 IP 地址)。 例如,如果要允许范围137.117.106.88137.117.106.95,则必须指定137.117.106.88/29。

使用具有

az aks create参数的--api-server-authorized-ip-ranges命令创建启用了 API 服务器授权 IP 范围的 AKS 群集。 以下示例在名为 myResourceGroup 的资源组中创建名为 myAKSCluster 的群集,并允许 IP 地址范围73.140.245.0/24访问 API 服务器:az aks create --resource-group myResourceGroup --name myAKSCluster --vm-set-type VirtualMachineScaleSets --load-balancer-sku standard --api-server-authorized-ip-ranges 73.140.245.0/24 --generate-ssh-keys

使用具有

New-AzAksCluster参数的-ApiServerAccessAuthorizedIpRangecmdlet 创建启用了 API 服务器授权 IP 范围的 AKS 群集。 以下示例在名为 myResourceGroup 的资源组中创建名为 myAKSCluster 的群集,并允许 IP 地址范围73.140.245.0/24访问 API 服务器:New-AzAksCluster -ResourceGroupName myResourceGroup -Name myAKSCluster -NodeVmSetType VirtualMachineScaleSets -LoadBalancerSku Standard -ApiServerAccessAuthorizedIpRange '73.140.245.0/24' -GenerateSshKey

- 在 Azure 门户主页中,选择“创建资源”>“容器”>“Azure Kubernetes 服务(AKS)”。

- 根据需要配置群集设置。

- 在“公共访问”下的“网络”部分中,选择“设置授权 IP 范围”。

- 对于“指定 IP 范围”,请输入要授权访问 API 服务器的 IP 地址范围。

- 根据需要配置群集设置的其余部分。

- 准备就绪后,选择“查看 + 创建>创建”以创建群集。

为标准 SKU 负载均衡器指定出站 IP

创建启用了 API 服务器授权 IP 范围的群集时,还可以使用 --load-balancer-outbound-ips 或 --load-balancer-outbound-ip-prefixes 参数为群集指定出站 IP 地址或前缀。 参数中提供的所有 IP 都可以与 --api-server-authorized-ip-ranges 参数中的 IP 一起使用。

使用

--load-balancer-outbound-ips参数创建启用了 API 服务器授权 IP 范围的 AKS 群集,并为标准 SKU 负载均衡器指定出站 IP 地址。 以下示例在名为 myResourceGroup 的资源组中创建名为 myAKSCluster 的群集,允许 IP 地址范围73.140.245.0/24访问 API 服务器,并为标准 SKU 负载均衡器指定两个出站 IP 地址。 请确保将占位符<public-ip-id-1>替换为<public-ip-id-2>公共 IP 地址的实际资源 ID。az aks create --resource-group myResourceGroup --name myAKSCluster --vm-set-type VirtualMachineScaleSets --load-balancer-sku standard --api-server-authorized-ip-ranges 73.140.245.0/24 --load-balancer-outbound-ips <public-ip-id-1>,<public-ip-id-2> --generate-ssh-keys

仅允许标准 SKU 负载均衡器的出站公共 IP

创建启用了 API 服务器授权 IP 范围的 AKS 群集,并使用

--api-server-authorized-ip-ranges参数以仅允许标准 SKU 负载均衡器的出站公共 IP。 以下示例在名为 myResourceGroup 的资源组中创建一个名为 myAKSCluster 的群集,并启用了 API 服务器授权 IP 范围且仅允许标准 SKU 负载均衡器的出站公共 IP:az aks create --resource-group myResourceGroup --name myAKSCluster --vm-set-type VirtualMachineScaleSets --load-balancer-sku standard --api-server-authorized-ip-ranges 0.0.0.0/32 --generate-ssh-keys

创建启用了 API 服务器授权 IP 范围的 AKS 群集,并使用

-ApiServerAccessAuthorizedIpRange参数以仅允许标准 SKU 负载均衡器的出站公共 IP。 以下示例在名为 myResourceGroup 的资源组中创建一个名为 myAKSCluster 的群集,并启用了 API 服务器授权 IP 范围且仅允许标准 SKU 负载均衡器的出站公共 IP:New-AzAksCluster -ResourceGroupName myResourceGroup -Name myAKSCluster -NodeVmSetType VirtualMachineScaleSets -LoadBalancerSku Standard -ApiServerAccessAuthorizedIpRange '0.0.0.0/32' -GenerateSshKey

- 在 Azure 门户主页中,选择“创建资源”>“容器”>“Azure Kubernetes 服务(AKS)”。

- 根据需要配置群集设置。

- 在“公共访问”下的“网络”部分中,选择“设置授权 IP 范围”。

- 对于 “指定 IP 范围”,请输入

0.0.0.0/32。 此设置仅允许标准 SKU 负载均衡器的出站公共 IP。 - 根据需要配置群集设置的其余部分。

- 准备就绪后,选择“查看 + 创建>创建”以创建群集。

更新现有群集上的 API 服务器授权 IP 范围

使用具有

az aks update参数的--api-server-authorized-ip-ranges命令更新现有群集的 API 服务器授权 IP 范围。 以下示例更新名为 myResourceGroup 的资源组中名为 myAKSCluster 的群集上的 API 服务器授权 IP 范围,并将 IP 地址范围更新为73.140.245.0/24:az aks update --resource-group myResourceGroup --name myAKSCluster --api-server-authorized-ip-ranges 73.140.245.0/24

允许多个 IP 地址范围

若要允许多个 IP 地址范围,可以列出多个 IP 地址,用逗号分隔。

更新现有群集的 API 服务器授权 IP 范围,使用命令

az aks update和参数--api-server-authorized-ip-ranges以允许多个 IP 地址范围。 以下示例更新名为 myResourceGroup 的资源组中名为 myAKSCluster 的群集上的 API 服务器授权 IP 范围,并允许多个 IP 地址范围:az aks update --resource-group myResourceGroup --name myAKSCluster --api-server-authorized-ip-ranges 73.140.245.0/24,193.168.1.0/24,194.168.1.0/24

使用具有

Set-AzAksCluster参数的-ApiServerAccessAuthorizedIpRangecmdlet 更新现有群集的 API 服务器授权 IP 范围。 以下示例更新名为 myResourceGroup 的资源组中名为 myAKSCluster 的群集上的 API 服务器授权 IP 范围,并将 IP 地址范围更新为73.140.245.0/24:Set-AzAksCluster -ResourceGroupName myResourceGroup -Name myAKSCluster -ApiServerAccessAuthorizedIpRange '73.140.245.0/24'

- 导航到 Azure 门户,选择要更新的 AKS 群集。

- 在服务菜单中的 “设置”下,选择“ 网络”。

- 在“资源设置”下,选择“管理”。

- 在授权 IP 范围页上,根据需要更新授权 IP 范围。

- 完成后,选择“保存”。

在现有群集上禁用 API 服务器授权 IP 范围

使用

az aks update命令禁用 API 服务器授权 IP 范围,并为参数指定空范围""--api-server-authorized-ip-ranges。az aks update --resource-group myResourceGroup --name myAKSCluster --api-server-authorized-ip-ranges ""

使用

Set-AzAksClustercmdlet 禁用 API 服务器授权 IP 范围,并为参数指定空范围''-ApiServerAccessAuthorizedIpRange。Set-AzAksCluster -ResourceGroupName myResourceGroup -Name myAKSCluster -ApiServerAccessAuthorizedIpRange ''

- 导航到 Azure 门户,选择要更新的 AKS 群集。

- 在服务菜单中的 “设置”下,选择“ 网络”。

- 在“资源设置”下,选择“管理”。

- 在“授权 IP 范围”页上,取消选中“设置授权 IP 范围”复选框。

- 选择“保存”。

查找现有的 API 服务器授权 IP 范围

使用命令

az aks show和参数--query设置为apiServerAccessProfile.authorizedIpRanges来查找现有授权的 API 服务器 IP 范围。az aks show --resource-group myResourceGroup --name myAKSCluster --query apiServerAccessProfile.authorizedIpRanges示例输出:

[ "73.140.245.0/24" ]

使用

Get-AzAksClustercmdlet 查找现有的 API 服务器授权 IP 范围。Get-AzAksCluster -ResourceGroupName myResourceGroup -Name myAKSCluster | Select-Object -ExpandProperty ApiServerAccessProfile示例输出:

AuthorizedIPRanges: {73.140.245.0/24} ...

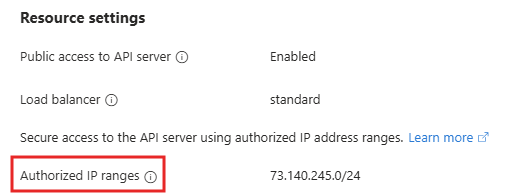

导航到 Azure 门户并选择 AKS 群集。

在服务菜单中的 “设置”下,选择“ 网络”。 现有的 API 服务器授权 IP 范围列在 “资源设置”下。

从开发环境、开发工具或自动化系统访问 API 服务器

必须将开发计算机、工具或自动化 IP 地址添加到 AKS 群集的已批准 IP 范围列表,以便从该处访问 API 服务器。

另一种做法是在防火墙虚拟网络中的单独子网内,使用所需的工具配置 Jumpbox。 此选项假定你的环境具有具有相应网络的防火墙,并且已将防火墙 IP 添加到授权范围。 同样,如果从 AKS 子网到防火墙子网强制使用隧道传输,那么在群集子网中设置 jumpbox 也能发挥作用。

注意

以下示例将另一个 IP 地址添加到已批准的范围。 它仍然包括现有的 IP 地址。 如果未包含现有 IP 地址,此命令会将它替换为新 IP 地址,而不是将其添加到授权范围。

使用以下命令检索 IP 地址并将其设置为环境变量:

# Retrieve your IP address CURRENT_IP=$(dig +short "myip.opendns.com" "@resolver1.opendns.com")使用带参数的

az aks update命令--api-server-authorized-ip-ranges将 IP 地址添加到已批准的列表中。 以下示例将当前 IP 地址添加到名为 myResourceGroup 的资源组中名为 myAKSCluster 的群集上现有的 API 服务器授权 IP 范围:az aks update --resource-group myResourceGroup --name myAKSCluster --api-server-authorized-ip-ranges $CURRENT_IP/24,73.140.245.0/24

使用以下命令检索 IP 地址并将其设置为环境变量:

# Retrieve your IP address CURRENT_IP=$(dig +short "myip.opendns.com" "@resolver1.opendns.com")使用带参数的 cmdlet

Set-AzAksCluster将-ApiServerAccessAuthorizedIpRangeIP 地址添加到批准的列表中。 以下示例将当前 IP 地址添加到名为 myResourceGroup 的资源组中名为 myAKSCluster 的群集上现有的 API 服务器授权 IP 范围:Set-AzAksCluster -ResourceGroupName myResourceGroup -Name myAKSCluster -ApiServerAccessAuthorizedIpRange '$CURRENT_IP/24,73.140.245.0/24'

另一个选项是在 Windows 系统上使用以下命令获取公共 IPv4 地址:

Invoke-RestMethod http://ipinfo.io/json | Select -exp ip

还可以按照在 Internet 浏览器中 查找 IP 地址 或搜索 我的 IP 地址 中的步骤进行作。

相关内容

若要详细了解 AKS 中的安全性,请参阅以下文章: