Azure 防火墙高级版包含一项 TLS 检查功能,此功能需要证书身份验证链。 对于生产部署,请使用企业 PKI 生成与 Azure 防火墙高级版一起使用的证书。 本文介绍如何创建和管理 Azure 防火墙高级版的中间 CA 证书。

有关 Azure 防火墙高级版使用的证书的详细信息,请参阅 Azure 防火墙高级版证书。

先决条件

如果没有 Azure 订阅,请在开始前创建一个试用版订阅。

若要使用企业 CA 生成用于 Azure 防火墙高级版的证书,需要以下资源:

- 一个 Active Directory 林

- 一个启用了 Web 注册的 Active Directory 证书服务根 CA

- 一个具有高级层防火墙策略的 Azure 防火墙高级版

- Azure Key Vault

- 一个对密钥保管库访问策略中定义的证书和机密具有读取权限的托管标识

申请和导出证书

通常

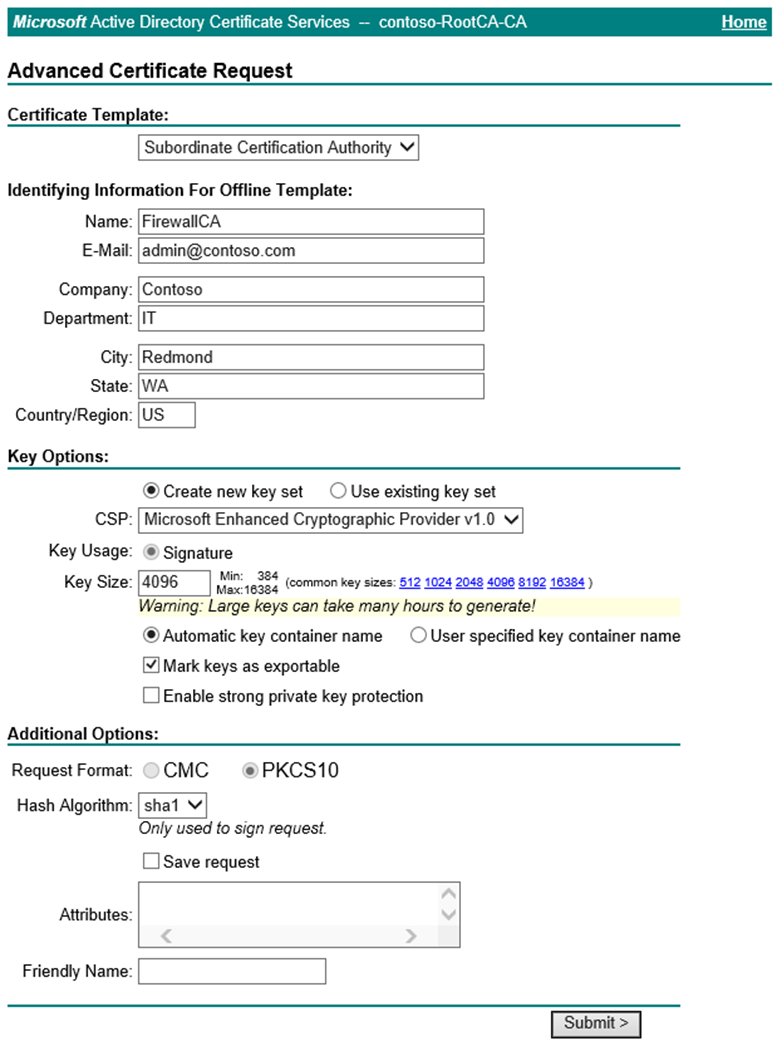

https://<servername>/certsrv,访问根 CA 上的 Web 注册站点,然后选择“ 请求证书”。选择“高级证书申请”。

选择“创建申请并将其提交到此 CA”。

使用上一部分中创建的从属证书颁发机构模板填写表单。

提交申请并安装证书。

假设你使用 Internet Explorer 从 Windows Server 发出此请求,请打开 Internet 选项。

导航到“内容”选项卡,然后选择“证书” 。

选择 CA 颁发的证书,然后选择“ 导出”。

选择“下一步”开始启动向导。 选择“是,导出私钥”,然后选择“下一步”。

向导默认选择 .pfx 文件格式。 取消选中“包括证书路径中的所有证书(如果可能)”。 如果导出整个证书链,则导入到 Azure 防火墙的过程会失败。

分配并确认用于保护密钥的密码,然后选择“下一步”。

选择文件名和导出位置,然后选择“下一步”。

选择“完成”,并将导出的证书移动到一个安全的位置。

将证书添加到防火墙策略中

在 Azure 门户中,转到 Key Vault 的“证书”页,然后选择“ 生成/导入”。

选择 “导入 ”作为创建方法。 输入证书的名称,选择导出的 .pfx 文件,输入密码,然后选择“ 创建”。

转到防火墙策略的 TLS 检查 页,并选择托管标识、Key Vault 和证书。

选择“保存”。

验证 TLS 检查

为所选的目标 URL 或 FQDN 创建使用 TLS 检查的应用程序规则。 例如:

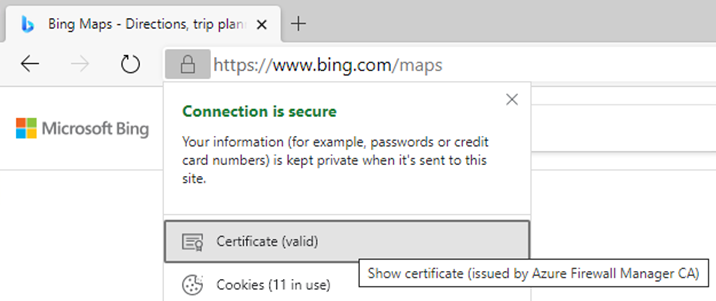

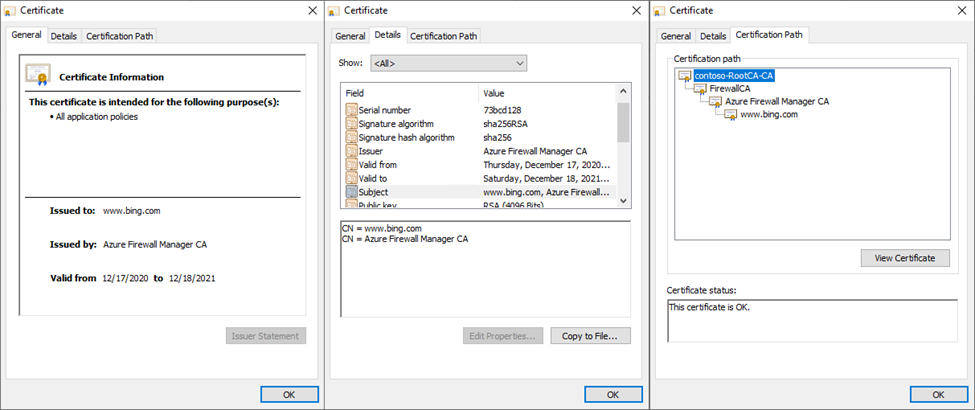

*bing.com。在位于规则源范围内的加入域的计算机上,转到目标地点,并在浏览器中选择地址栏旁的锁定图标。 证书应显示企业 CA 颁发了它,而不是公共 CA。

显示证书的同时会显示更多详细信息,包括证书路径。

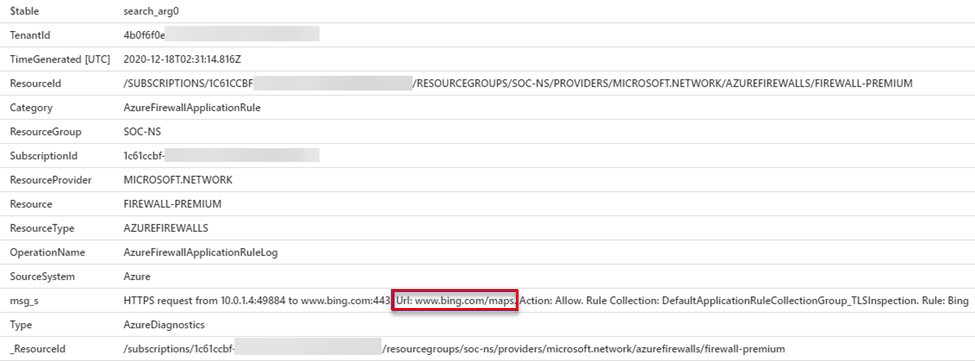

在 Log Analytics 中,运行以下 KQL 查询以返回受 TLS 检查约束的所有请求:

AzureDiagnostics | where ResourceType == "AZUREFIREWALLS" | where Category == "AzureFirewallApplicationRule" | where msg_s contains "Url:" | sort by TimeGenerated desc结果显示已检查流量的完整 URL: